1. 网络互连

随着时代的发展,越来越需要计算机之间相互通信,共享软件和数据,以多个计算机协同工作来完成业务,就有了网络互连

网络互连:将多台计算机连接在一起,完成数据共享

数据共享本质是网络数据传输,即计算机之间通过网络来传输数据,也成为网络通信

根据网络互连的规模不同,可以划分为局域网和广域网

2. 局域网 LAN

局域网,即 Local Area Network,简称 LAN

Local 标识了局域网是本地局部组建的一种私有网络

局域网内的主机之间能方便的进行网络通信,又称为内网,局域网和局域网之间在没有连接的情况下是无法通信的

局域网组建网络的方式有多种:

1) 基于网线直连

2) 基于集线器组建

3) 基于交换机组建

4) 基于交换机和路由器组建

3. 广域网 WAN

广域网,即 Wide Network,简称 WAN

通过路由器将多个局域网连接起来,在物理上组成很大范围的网络,就形成了广域网,广域网内部的局域网都属于其子网

4. IP 地址

4.1 概念

IP 地址主要用于标识网络主机、其他的网络设备(如路由器)的网络地址,简单来说,IP 地址用于定位主机的网络地址

类似于发快递时,需要知道接收方的收获地址

4.2 格式

IP 地址是一个 32 位的二进制数,通常被分割为 4 个“8 位二进制数”(也就是 4 个字节),如:01100100.00000100.00000101.00000110

通常用“点分十进制”的方式来表示,即 a.b.c.d 的形式(a,b,c,d都是 0~255 之间的十进制整数),如:100.4.5.6

5. 端口号

5.1 概念

在网络通信中,IP 地址用于标识主机网络地址,端口号用于标识主机中发送数据、接收数据的进程,简单来说,端口号用于定位主机中的进程

类似于发快递时,不光需要指定收货地址(IP 地址),还需要指定收货人(端口号)

5.2 格式

端口号是 0~65535 范围的数字,在网络通信中,进程可以通过绑定一个端口号,来发送及接收网络数据

而基于网络数据传输,还需要协议来规定双方的数据格式

6. 协议

6.1 概念

协议,网络协议的简称,网络协议是网络通信(即网络数据传输)经过的所有网络设备都必须共同遵守的一组约定、规则,如怎样建立连接、怎样互相识别等,只有遵守这个约定,计算机之间才能相互通信交流

协议(protocol)最终体现在网络上传输的数据包的格式

6.2 作用

计算机之间的传输媒介是光信号和电信号,通过“频率”和“强弱”来表示 0 和 1 这样的信息,要想传递各种不同的信息,就需要约定号双方的数据格式,即网络协议

7. 协议分层

7.1 概念

由于网络通信是一个非常复杂的事,如果使用一个协议约定所有的网络通信细节,会导致这个协议非常庞大,复杂

为了解决这一问题,把这一个大的协议拆分成多个小的协议,让每个小的协议专注于解决一个/一类问题,再让这些协议相互配合

把拆分出来的协议中功能定位类似的协议放到一层里,并且约定好层和层之间的交互关系,即协议分层

7.2 分层的作用

1) 降低了使用的成本,使用某个协议的时候不需要关注其他协议的实现细节

2) 降低整个体系的耦合性,灵活的变更某个层次的协议

7.3 OSI 七层模型

OSI:即 Open System Interconnection,开放系统互连

OSI 网络模型是一个逻辑上的定义和规范,把网络从逻辑上分成了 7 层

OSI 网络模型是一种框架性的设计方法,其最主要的功能就是帮助不同类型的主机实现数据传输

OSI 网络模型划分为以下七层:

OSI 网络模型既复杂又不实用,所以其只存在于教科书中,并没有真正采用

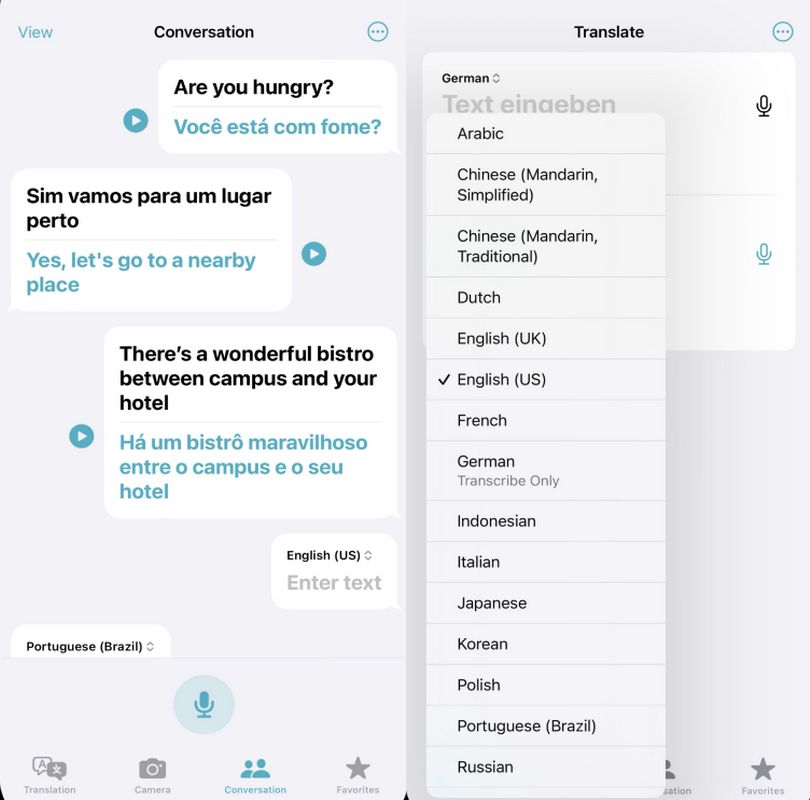

7.4 TCP/IP 五层(四层)模型

当前世界上最主流的网络协议模型

TCP/IP 是一组协议的代名词,它还包括许多协议,组成了 TCP/IP 协议簇

TCP/IP 通讯协议采用了 5 层的层级结构,每一层都呼叫它的下一层所提供的网络来完成自己的需求

应用层:负责应用程序间沟通,如简单电子邮件协议(SMTP)、文件传输协议(FTP)、网络远程访问协议(Telnet)等,所谓网络编程就是针对应用层

传输层:负责两台主机之间的数据传输,如传输控制协议(TCP),能够确保数据可靠的从源主机发送到目标主机

网络层:负责地址管理和路由选择,例如在 IP 协议中,通过 IP 地址来标识一台主机,并通过路由表的方式规划出两台主机之间的数据传输的线路(路由),路由器(Router)工作在网络层

数据链路层:负责设备之间的数据帧的传送和识别,例如网卡设备的驱动、帧同步(从网线上检测到什么信号算作新帧的开始)、冲突检测(如果检测到冲突就自动重发)、数据差错校验等工作。有以太网、令牌环网、无线 LAN 等标准。交换机(Switch)工作在数据链路层

物理层:负责光/电信号的传递方式,如现在以太网通用的网线(双绞线)、早期以太网采用的同轴电缆、光纤、现在的 wifi 无线网使用电磁波等都属于物理层的概念。物理层的能力决定了最大传输速率、传输距离、抗干扰性等。集线器(Hub)工作在物理层

物理层我们考虑的比较少,因此很多时候也可称为 TCP/IP 四层模型

7.5 网络设备所在分层

对于一台主机,它的操作系统内核实现了从传输层到物理层的内容,即 TCP/IP 五层模型的下四层

对于一台路由器,它实现了从网络层到物理层,即 TCP/IP 五层模型的下三层

对于一台交换机,它实现了从数据链路层到物理层,即 TCP/IP 五层模型的下两层

对于集线器,它只实现了物理层

tip:此处说的是传统意义上的交换机和路由器,也称为二层交换机(工作在 TCP/IP 五层模型的下两层)、三层路由器(工作在 TCP/IP 五层模型的下三层)