目录

SQL Server 安全最佳实践

防火墙规则配置

示例:配置 Windows 防火墙规则

加密连接

示例代码:使用加密连接

安全注意事项

SQL Server 安全最佳实践

在进行任何网络或数据库系统的部署时,确保安全是至关重要的。SQL Server,作为企业级数据库平台,提供了丰富且强大的安全功能。以下是一些基于最佳实践的安全配置建议:

-

强化身份验证:

- 使用复杂且定期更改的密码。如强密码策略:密码应当包含大写字母、小写字母、数字和特殊字符,且长度至少为12个字符。避免使用常见的密码,定期更换密码,并实施定期审核。

- 启用 Windows 身份验证模式,限制使用 SQL Server 身份验证。

- 限制具有数据库管理员 (sysadmin) 角色的用户数量。

-

最小权限原则:

- 为用户分配最少的权限,仅授予完成特定任务所需的权限。

- 定期审查用户权限,确保权限仍然合适。

-

定期更新和打补丁:

- 定期安装最新的安全补丁和更新。

- 使用 SQL Server 的内置功能,如 SQL Server Update Services。

-

备份和恢复计划:

- 定期备份数据,并测试恢复过程以确保备份的完整性。

- 使用加密和压缩功能保护备份文件。

-

审计和监控:

- 使用 SQL Server 的审计功能记录重要的数据库活动。

- 定期审查日志文件,查找可疑的行为。

-

使用安全的网络协议:

- 使用加密的网络协议,如 TLS/SSL,以保护数据在传输过程中的安全。

-

防火墙规则:

- 配置防火墙规则,只允许授权的客户端 IP 地址访问 SQL Server。

- 确保防火墙规则是最小化的,只开放必需的端口。

-

数据加密:

- 使用透明数据加密 (TDE) 加密整个数据库。

- 使用 Always Encrypted 加密敏感列。

-

定期审查安全设置:

- 定期审查 SQL Server 的安全设置,确保符合最新的安全标准和最佳实践。

防火墙规则配置

防火墙是 SQL Server 安全的第一道防线。正确配置防火墙规则可以防止未经授权的访问。以下是配置防火墙规则的具体步骤:

-

确定 SQL Server 监听的端口:

- 使用 SQL Server Configuration Manager 确认 SQL Server 监听的端口(通常是 1433 或自定义端口)。

-

配置 Windows 防火墙:

- 打开“Windows Defender 防火墙”。

- 选择“允许应用程序或功能通过 Windows Defender 防火墙”。

- 确保 SQL Server 服务被添加到允许列表中。

- 如果需要,可以为 SQL Server 创建自定义规则,允许特定端口的流量。

-

创建防火墙规则:

- 在“Windows Defender 防火墙”中选择“高级设置”。

- 创建入站规则,允许 SQL Server 监听的端口的流量。

- 选择“端口”作为规则类型,并输入 SQL Server 监听的端口。

-

配置规则属性:

- 设置规则的操作为“允许连接”。

- 选择规则应用的网络类型(公共、专用或域)。

- 确保规则状态为启用。

-

测试连接:

- 使用 SQL Server Management Studio 或其他工具尝试连接到 SQL Server,以确认防火墙规则配置正确。

示例:配置 Windows 防火墙规则

假设 SQL Server 监听在端口 1434 上,以下是如何配置 Windows 防火墙以允许该端口的流量:

-

打开 Windows Defender 防火墙:

- 在“控制面板”中打开“Windows Defender 防火墙”。

- 选择“高级设置”。

-

创建入站规则:

- 选择“入站规则”。

- 选择“新建规则...”。

-

选择规则类型:

- 选择“端口”作为规则类型。

- 点击“下一步”。

-

指定端口:

- 选择“特定本地端口”。

- 输入端口 1434。

- 点击“下一步”。

-

选择协议:

- 选择 TCP 协议。

- 点击“下一步”。

-

设置动作:

- 选择“允许连接”。

- 点击“下一步”。

-

配置规则应用范围:

- 选择规则应用的网络类型(公共、专用或域)。

- 点击“下一步”。

-

命名规则:

- 为规则命名,例如“SQL Server Port 1434”。

- 描述规则的目的。

- 点击“完成”。

完成上述步骤后,Windows 防火墙将允许端口 1434 上的流量,从而确保 SQL Server 可以接收客户端连接。

加密连接

使用加密连接是保护 SQL Server 通信安全的重要手段。TLS/SSL 协议可以加密客户端和 SQL Server 之间的数据交换。以下是配置加密连接的具体步骤:

-

获取证书:

- 从可信的证书颁发机构 (CA) 获取 SSL/TLS 证书。

- 或者,可以创建自签名证书供测试使用。

-

安装证书:

- 将证书导入到 SQL Server 计算机的个人证书存储中。

- 使用 SQL Server Management Studio 或 PowerShell 脚本将证书关联到 SQL Server 实例。

-

启用加密:

- 在 SQL Server Configuration Manager 中,选择“协议的 [实例名称]” -> “TCP/IP”。

- 在“IP 地址”标签页中,选择“IPAll”。

- 启用“强制加密”选项。

-

测试连接:

- 使用 SQL Server Management Studio 测试连接,确保客户端能够成功连接并使用加密。

示例代码:使用加密连接

假设有一个名为 MyCert 的证书,以下是如何使用 PowerShell 脚本将证书关联到 SQL Server 实例,并启用加密连接:

# 加载必要的模块

Import-Module SqlServer

# 定义证书的拇指印

$thumbprint = "XXXXXXXXXXXXXXXXX"

# 将证书关联到 SQL Server 实例

Set-SqlServerCertificate -Thumbprint $thumbprint -Force

# 配置 SQL Server 使用证书

Set-SqlServerNetworkProtocol -Protocol TCP -ForceEncryption Enabled -CertificateThumbprint $thumbprint

# 重启 SQL Server 服务以使更改生效

Restart-Service MSSQLSERVER在上面的示例中,先加载必要的 PowerShell 模块,定义了证书的拇指印。使用 Set-SqlServerCertificate 命令将证书关联到 SQL Server 实例,并使用 Set-SqlServerNetworkProtocol 命令配置 SQL Server 使用证书进行加密连接。重启 SQL Server 服务以使更改生效。

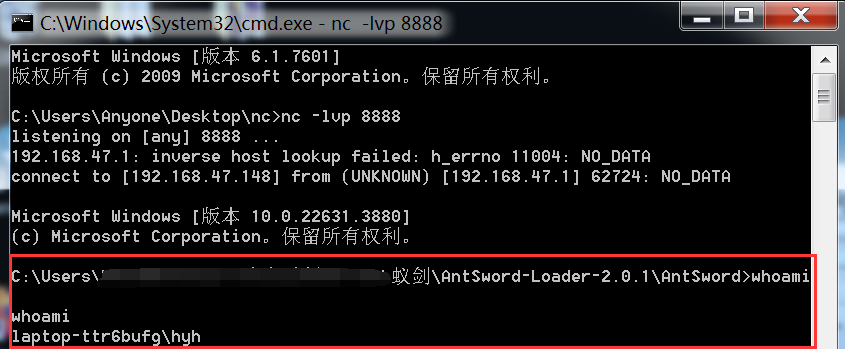

安全注意事项

在配置 SQL Server 的端口安全时,还需要考虑以下安全因素:

- 定期审查防火墙规则:定期检查防火墙规则,确保没有不必要的规则,并且规则是最小化的。

- 证书管理:确保证书的有效性,并定期更新过期的证书。

- 加密强度:使用最新的加密算法和最长的密钥长度来提高安全性。

- 监控和审计:定期审查日志文件,检测异常行为。