在当今数字化时代,信息安全已成为企业和组织不可忽视的关键议题。等保测评,作为我国信息安全等级保护制度的重要组成部分,对访问控制与用户认证提出了严格要求,旨在构建安全的访问管理机制,保护信息资产不受未授权访问和恶意攻击。本文将深入探讨等保测评中访问控制与用户认证的核心要素,为企业提供实践指南,助力构建坚实的信息安全防线。

访问控制的重要性

访问控制是信息安全体系中的基石,通过确定和管理用户对资源的访问权限,确保只有经过授权的用户才能访问相应级别的信息资源。等保测评要求企业根据信息资源的敏感性和重要性,实施多层次的访问控制策略,包括但不限于:

1. 最小权限原则:确保用户仅能访问执行其职责所需的最小权限资源,避免权限过度授予。

2. 访问控制列表(ACL):利用访问控制列表对网络设备、服务器等资源进行访问权限的精细控制。

3. 角色基础访问控制(RBAC):基于用户在组织中的角色分配访问权限,确保访问控制与业务需求相匹配。

4. 动态访问控制:根据用户行为、时间、地点等动态因素调整访问权限,增强访问控制的灵活性和安全性。

用户认证的必要性

用户认证是访问控制的第一步,通过验证用户身份,确保只有合法用户能够访问系统资源。等保测评要求企业采用强认证机制,包括但不限于:

1. 多因素认证(MFA):结合密码、物理令牌和生物特征等多种认证因素,提升认证的安全性。

2. 动态口令认证:使用基于时间或事件的一次性密码,提高认证的动态性,防止密码被重放攻击。

3. 生物特征识别:利用指纹、面部识别等生物特征进行身份验证,提供高度的安全性和用户便利性。

4. 单点登录(SSO):通过一次身份验证,即可访问所有授权的系统和应用,简化用户管理,提高效率。

等保测评中的实践指南

为满足等保测评要求,企业应采取以下实践指南,构建安全的访问管理机制:

1. 制定访问控制策略:根据信息资产的重要性和敏感度,制定详细的访问控制策略,明确访问权限分配规则。

2. 实施用户身份管理:建立用户身份管理系统,包括用户注册、身份验证、权限分配、审计和注销等流程,确保用户身份信息的准确性和安全性。

3. 定期审核访问权限:定期审核用户访问权限,确保权限分配符合最小权限原则,及时调整离职员工或变更角色的用户权限。

4.加强用户安全意识培训:定期进行用户安全意识培训,教育用户识别和防范钓鱼邮件、社会工程学攻击等,提高用户的安全意识。

5. 实施持续监控与审计:建立日志记录和审计机制,监控用户访问行为,及时发现和响应异常访问活动,确保访问控制的有效性。

总结

等保测评中的访问控制与用户认证是构建信息安全体系的关键环节。通过实施严格的访问控制策略和强认证机制,企业能够有效防止未授权访问和恶意攻击,保护信息资产的安全。在数字化转型的浪潮中,企业应将访问控制与用户认证视为提升信息安全能力的重要工具,不断优化访问管理机制,确保业务的持续稳定发展。通过等保测评,企业不仅能够满足合规性要求,更能赢得客户信任,提升市场竞争力。在实施访问控制与用户认证过程中,企业应注重持续改进,将信息安全融入企业文化和日常运营,形成全员参与的信息安全文化,共同守护企业信息资产的安全。

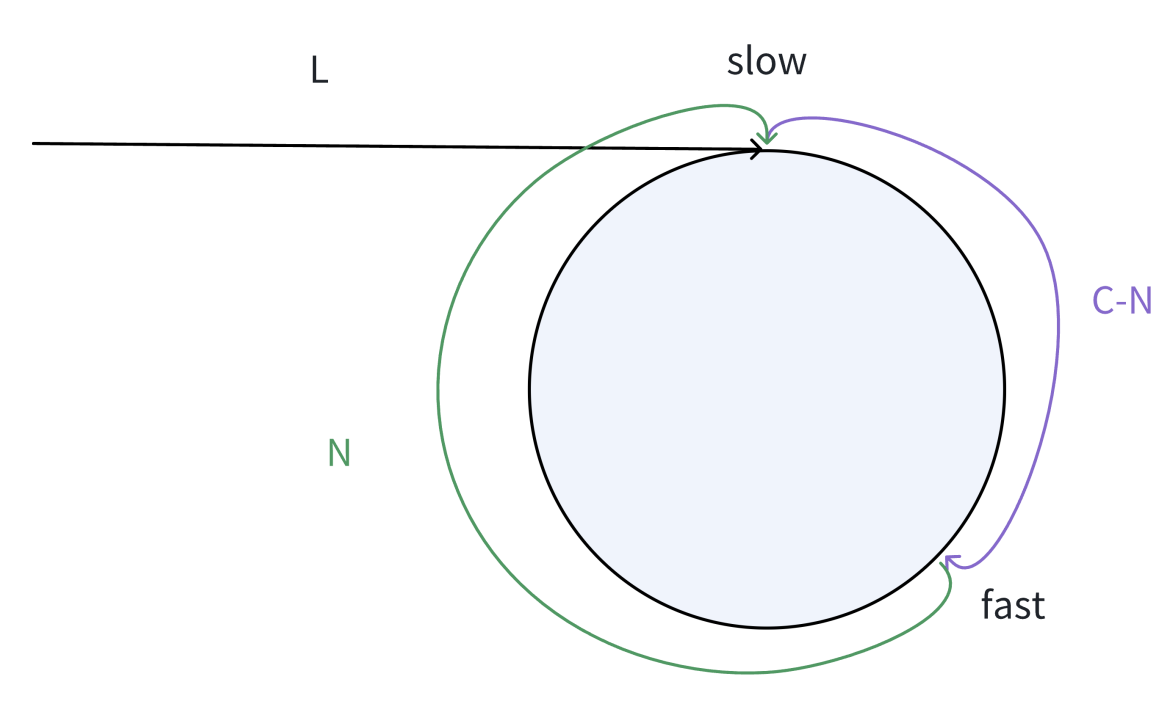

![BM1反转链表[栈+头插法]](https://i-blog.csdnimg.cn/direct/e5ce085717964a9f98ef0c0a0cc02049.png)