实验背景

通过公司带有防火墙功能的路由器接入互联网,然后由于私网IP的缘故,公网无法直接访问内部主机,则需要通过已连接会话,代理穿透访问内网主机服务。

实验设备

1.路由器一台

2.内网 Win 7一台

3.公网 Kali 一台

4.网络 net:cloud0 一个

实验拓扑

实验步骤

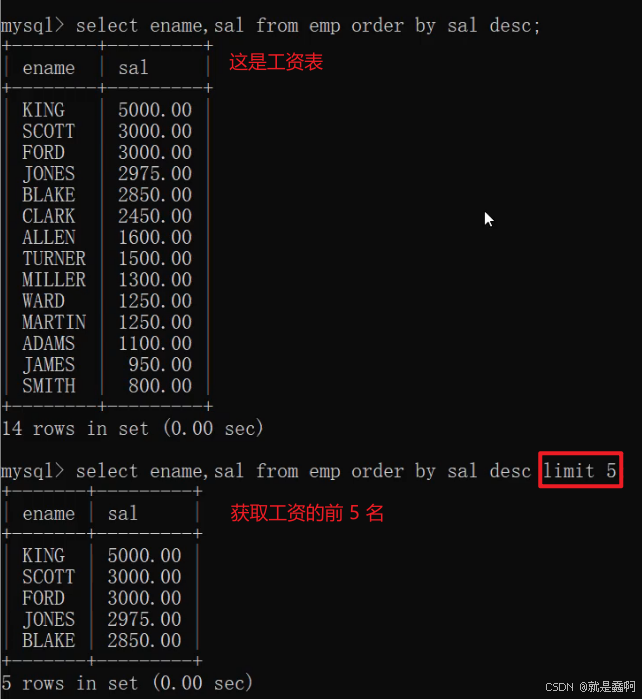

1.边界路由器实现内部 DHCP 分配和边界NAT需求

Router(config)#int g0/0

Router(config-if)#ip address dhcp 从公网获得IP,并将网关设置为默认路由出口

Router(config-if)#no shutdown

Router(config-if)#ip nat outside

Router(config-if)#exit

Router(config)#int g0/1

Router(config-if)#no shutdown

Router(config-if)#ip nat inside

Router(config-if)#ip address 192.168.100.254 255.255.255.0

Router(config-if)#exit

Router(config)#access-list 1 permit 192.168.100.0 0.0.0.255

Router(config)#ip nat inside source list 1 interface g0/0 overload

Router(config)#ip dhcp pool NAME

Router(dhcp-config)#network 192.168.100.0 255.255.255.0

Router(dhcp-config)#default-router 192.168.100.254

Router(dhcp-config)#dns-server 114.114.114.114测试:内部主机能获得IP,且能与外部kali(192.168.32.157)通信

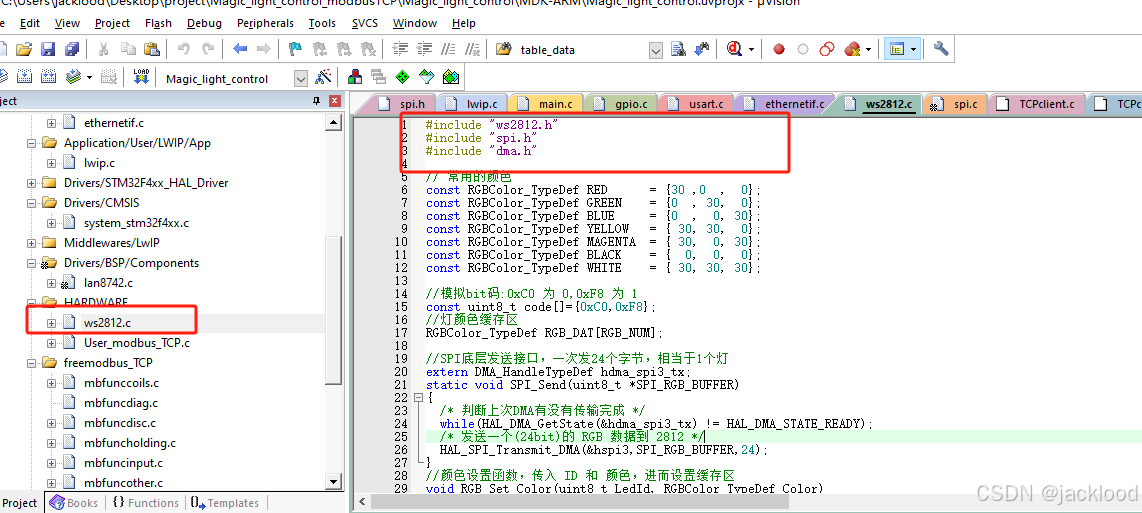

2.接下来开启 kali 虚拟机,并开启 metasploit 工具,制作利用 ms14-064 漏洞的钓鱼URL链接

此时,钓鱼黑链已生成,接下来需通过模拟真实网站、欺骗诱惑等社会工程学方式,使内网 windows 主机访问黑链

3.内网 windows7 桌面(使用 administrator 用户登陆系统,密码123456)访问了黑链,运行payload与黑客主机建立反向链接且被控制,成为黑客的第一台肉机,如下:

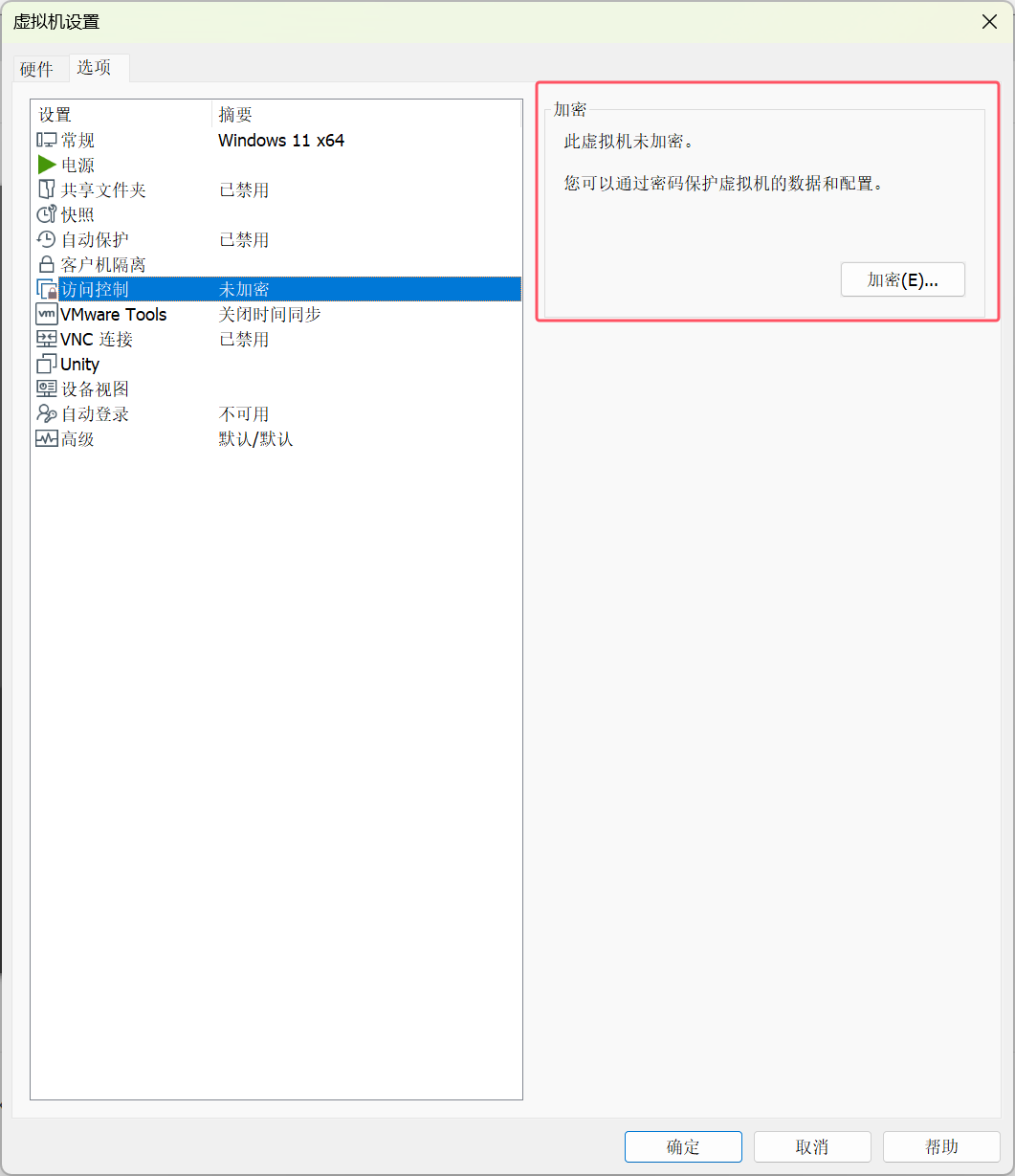

4.在 msf获得 shel 会话后,完成后渗透阶段的任务:远程桌面连接该台肉机,因为目标网络配置了NAT,未做内网主机远程桌面3389端口映射,故不能直接从公网访问内网主机远程桌面服务,需使用meterpreter建立隧道做代理,实现穿透内网,(穿透其它内网应用,原理同上)

开启靶机的远程桌面服务

去Win7靶机手动打开远程桌面服务

5.创建2024端口到内网私网IP的3389代理转发

接下来,在黑客主机上访问本地回环127.0.0.1的2024端口,在钓鱼链接获得的 shell会话连接/隧道上,传输访问桌面服务的流量,实现远程桌面控制,如下: