要更改一下自己的host,这样才可以正确的访问我们的靶机的页面。

下面看看我的思路吧:

前面还是老样子,先发现靶机的ip地址以及收集他开放了哪些端口等等的信息

查看相对应的cms

我用了一些msf的模块没有打下来这个站点

收集相关的信息,发现了后台登录的页面

然后我直接去爆破admin以及密码,我没有爆破出来,然后在flag1的提示下选择工具进行操作

要使用cewl这个工具

使用工具cewl来进行按照深度来抓取密码

Cewl是一款采用Ruby开发的应用程序,你可以给它的爬虫指定URL地址和爬取深度,还可以添额外的外部链接

接下来Cewl会给你返回一个字典文件,你可以把字典用到类似John the Ripper这样的密码破解工具中。除此之外,Cewl还提供了命令行工具。

然后我们收集到的密码,然后我们在去收集账号

使用wpsan来根据网站来获取账号

wpscan --url http://dc-2 -e 名字收集到了账号

然后我去用bp爆破爆破出来了账号密码

还可以使用另外的工具来进行操作

这样也是可以拿到账号密码的

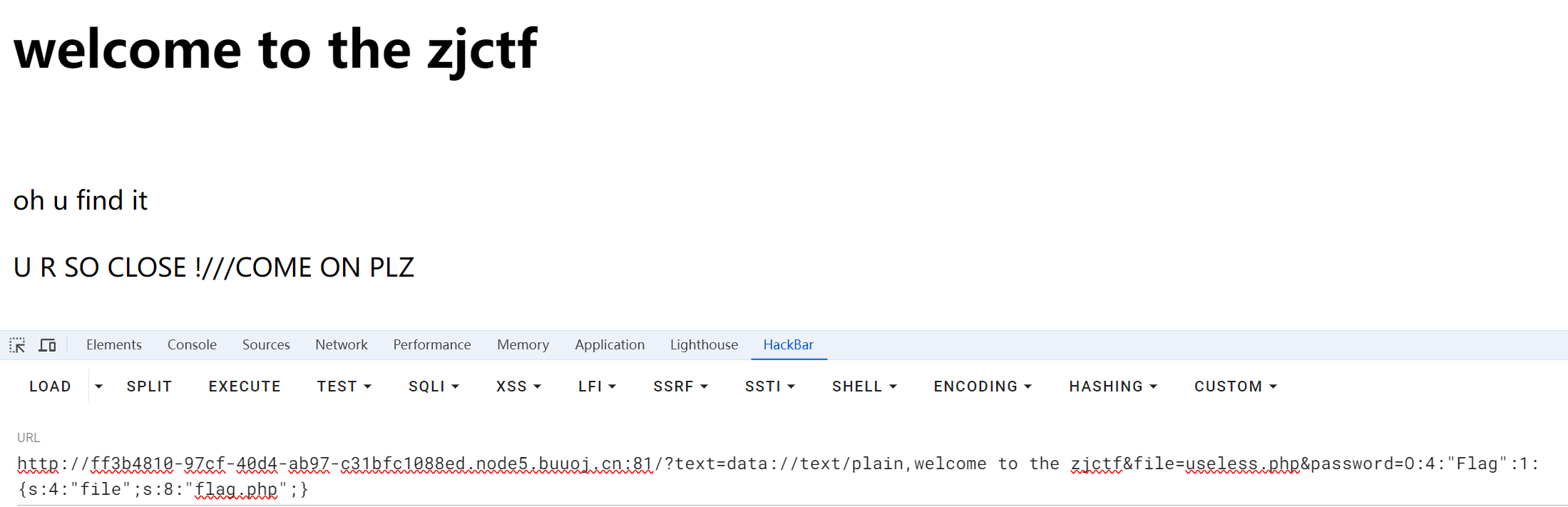

然后我拿到了密码就登录到后台,看见flag2

然后在前面扫描端口的时候发现了7744这个端口,还是ssh的,我们也有了账号密码就可以进行远程连接的操作,说干就干。

然后在前面扫描端口的时候发现了7744这个端口,还是ssh的,我们也有了账号密码就可以进行远程连接的操作,说干就干。

登录上来了,下面给了一些提示我们读取不到flag3,但是读取其他的文件

意思是我们要登录到jerry的用户

下面有提示 rbash

rbash逃逸

然后我们就使用来查看我们可以使用的命令

compgen -c 如果我们可以直接使用cp命令我们可以直接直接复制到本地用户目录

BASH_CMDS[su]=/bin/sh

su

export PATH=$PATH:/bin/

export PATH=$PATH:/usr/bin/

su jerry 输入jerry的密码,前面收集爆破到的密码

像上面一样来进行逃逸的,这样来进行逃逸的

还要添加环境变量。给$path变量增加两个路径,用来查找命令

exportpath=$path:/bin

exportpath=$path:/usr/bin

然后我们就登录上来了,就继续下一步操作。

我们就去读取文件发现,我们还没有回到家,也就是说明我们还要进行提权进去根目录

也是告诉我们要进行git提权的操作。

成功回家,完成任务!!

总结一下:

这次打靶机学到了bash逃逸,以及我们在爆破的时候可以根据网站来爬取密码和账号,这点也是我的收获。也复习了一些git提权吧,继续干干干!!

![[米联客-安路飞龙DR1-FPSOC] UDP通信篇连载-01 以太网协议介绍](https://i-blog.csdnimg.cn/direct/5d1c77471d6048fba50dd150057a2b9c.png)