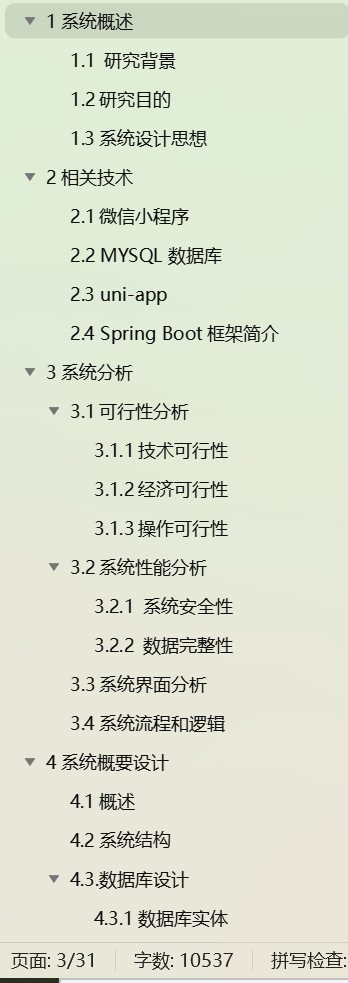

实验背景

在安全服务项目中,需要对系统进行风险评估,其中风险评估的第一步:漏洞扫描即漏扫,在客户授权的前提下,对授权目标实施扫描并生成漏扫报告;在漏扫结束后,为了其准确性和完整性,还需对目标进行渗透测试即漏洞复现,所以需对漏洞加以利用,分析其原理和威胁程度,对信息安全解决方案提供有效的依据。

实验设备

一个网络 net:cloud0

一台模拟黑客主机 kali

一台靶机 windows 主机

实验拓扑

实验步骤

1.开启 kali 虚拟机,并开启 metasploit 工具

2. 查看 kali 本机 ip 地址与靶机 ip 地址,确保连通性

3.在 msf 中,查找 ms08-067 漏洞的利用(exploit)模块,并 use

4.使用 show options 命令查看需要配置的选项

然后配置 rhost(靶机 ip)-->lhost(kali 本机 ip)-->lport(本地任意未被使用的端口)

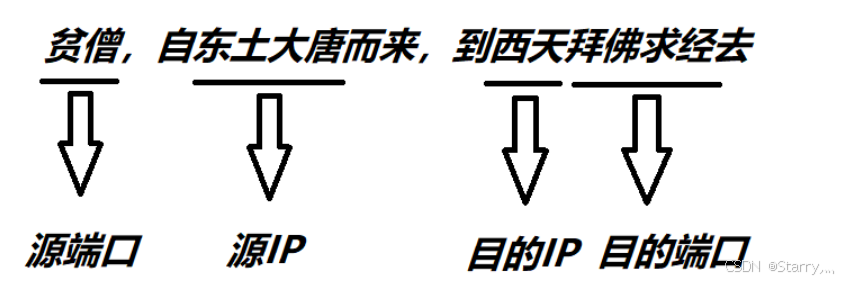

因为该漏洞利用的是 SMB 协议漏洞,其端口为 445 ,所以 rport(靶机端口)不用配置

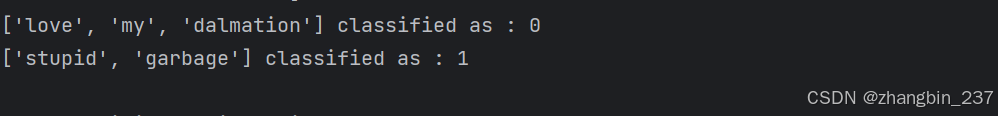

5.设置 payload(攻击载荷即恶意代码程序),使用 show payloads 命令查询 payload

本次实验选择针对 windows主机的 payload

![]()

6.输入exploit 或 run 命令,即可利用该漏洞建立会话

会话建立成功后,输入shell 命令即可进入靶子机命令行

7. 在 msf 获得 shell 会话后,完成后渗透阶段的任务

①进入 shell 会话后,在靶机上创建用户 root,密码为 123456

②将root用户添加到管理员组

![]()

③在靶机上查看是否提权成功

④在 msf 中,开启远程桌面 run getgui-e

⑤然后新开一个终端输入rdesktop-f-a16IP:3389(ip为靶机地址)

⑥输入root 账户和密码 123456 即可登录

后续参考

后渗透之meterpreter使用攻略_execute -f sh -i -h-CSDN博客