一、系统排查

msinfo32 #GUI显示的系统信息

systeminfo #简单了解系统信息

用户信息排查

排查恶意账号:

黑客喜欢建立相关账号用作远控:

1.建立新账号

2.激活默认账号

3.建立隐藏账号(windows中账号名+$)

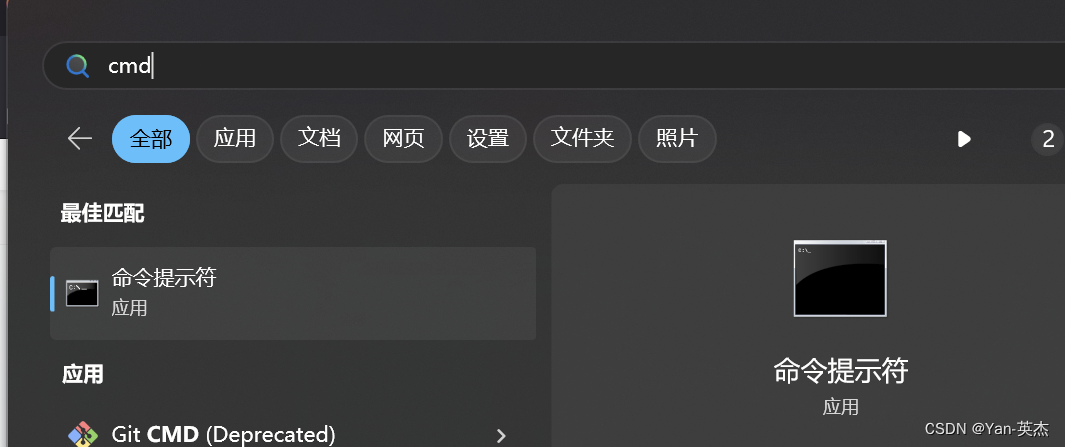

cmd方法

net user #打印用户账号信息 ---看不到$结尾的隐藏账号

net user username #查看具体账号信息

GUI方法

lusrmgr.msc #打开GUI的系统账号面板 可以GUI查看所有账号 包括隐藏账号!!!

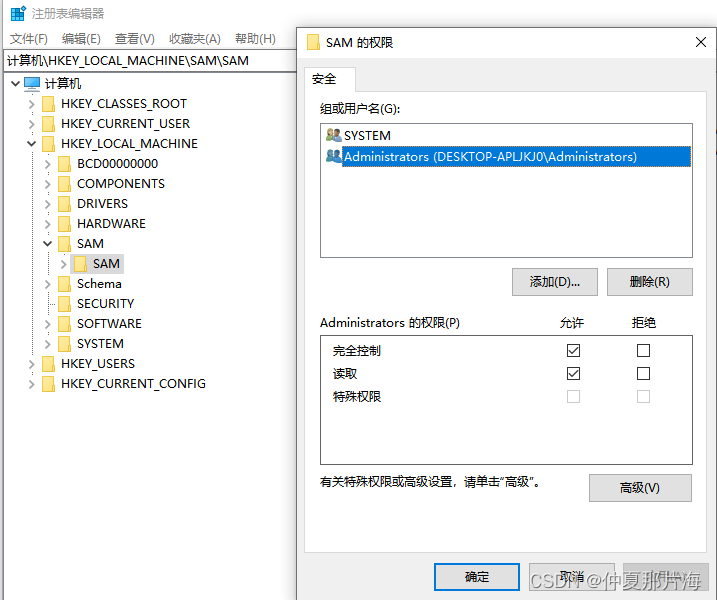

注册表方法

打开注册表,选择HKEY_LOCAL_MACHINE --> SAM --SAM

右键 权限 ,将当前用户设置为可读写 ,然后F5刷新 ,

就能看到所有用户 ,根据这些信息来找到克隆账号

wmic方法

wmic useraccount get name,SID #查找系统中的用户信息 --有点类似UUID的账号唯一标识

启动项

- msconfig查看

- 注册表查看

-

HKEY_CLASSES_ROOT (HKCR) 拖放规则,快捷方式,用户界面等

-

HKEY_CURRENT_USER (HKCU) 当前登录系统的用户配置,用户的文件夹,屏幕颜色,控制面板设置

-

HKEY_LOCAL_MACHINE(HKLM) 硬件信息,驱动器列表,已安装的硬件和应用程序的通用配置

-

HKEY_USERS(HKU) 所有用户配置文件的配置信息,用户配置和可视设置

-

HKEY_CURRENT_CONFIG(HCU) 系统当前配置的信息

计划任务

taskschd.msc #cmd看计划任务

Get-ScheduledTask #powershell看计划任务

schtasks #cmd查看详细计划任务

二.进程排查

异常进程排查

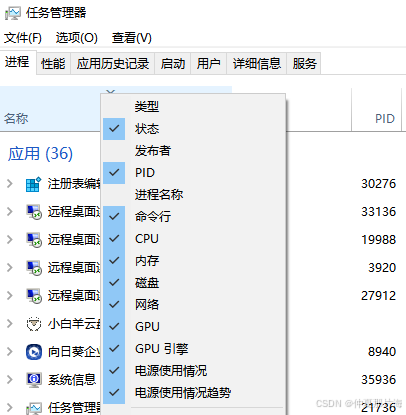

1. 任务管理器看进程 ,勾选PID和命令行

2. tasklist查看:

-

tasklist显示进程 -

tasklist /svc显示进程和服务的对应关系 -

tasklist /m ntdll.dll查询进程和 dll调用的关系 -

tasklist /svc /fi "PID eq 992"查询PID992的进程 和 服务的对应关系

3. netstat查看

网络状态:

-

LISTENING侦听状态 -

ESTABLISHED#建立连接 -

CLOSE_WAID对方主动关闭连接 或 连接中断

查看进程 对应的连接 ,最后一位是PID

netstat -ano | findstr "ESTABLISHED"

查到PID后,使用tasklist 定位PID对应的具体程序

tasklist | find "2856" #查询PID 2856对应的程序

netstat -anb #快速定位到端口对应的程序

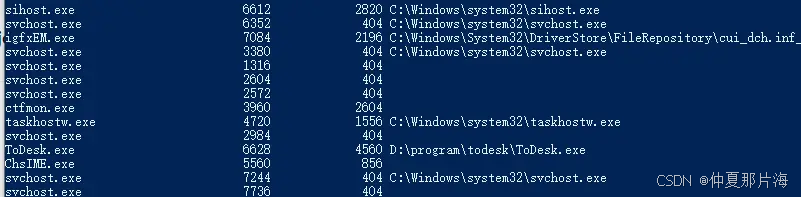

4. 使用powershell

排查子父进程之间的关系,包括进程名,PID,父进程PID,进程路径

Get-WmiObject WIN32_Process | select Name,ProcessId,ParentProcessId,Path

5.wmic查看

csv格式查看进程的名称, 父进程PID,子进程PID ,进程目录

wmic process get name ,parentprocessid,processid,ExecutablePath /format:csv

查找PID为808进程的 父进程的 PID

wmic process where processid=808 get parentprocessid

利用wmic process查询到进程之后,用下列命令删除恶意进程

删除名为qq.exe的进程

wmic process where name="qq.exe" call terminate

删除PID为888的进程

wmic process where processid=888 delete

三、服务排查

services.msc

四、文件痕迹排查

1.对恶意软件常用敏感目录排查

2.对时间点前后的文件排查

3.对带有特征的恶意软件排查,包括代码关键字,关键函数,文件权限特征等

1.敏感目录

-

各个盘下temp (tmp)相关目录

-

排查浏览器的历史记录,下载文件,cookie

-

排查用户目录下的Recent文件 , Recent文件存储最近运行文件的快捷方式

%appdata%\Microsoft\Windows\Recent #资源管理器输入,可查看最近使用的文件

C:\Documents and Settings\Administrator(系统用户名)\Recent

C:\Documents and Settings\Default User\Recent

- 预读取文件夹查看,资源管理器打开,然后排查里面的文件

%SystemRoot%\Prefetch\

- 利用amcache.hve文件查询应用程序的执行路径,上次执行的时间和SHA1值

AmcacheParser软件可以分析amcache.hve文件,使用下面的命令找到文件

%SystemRoot%\appcompat\Programs\

2.时间点查找

- cmd查找新增文件

查找C:\目录下 2020年2月12日 后 新增的txt格式 的文件

forfiles /m *.txt /d +2020/2/12 /s /p c:\ /c "cmd /c echo @path @fdate @ftime" 2>null

- GUI查找新增文件

资源管理器目录中按照修改日期排序 - 排查文件的创建时间,修改时间,访问时间

攻击者会利用工具修改文件的创建时间,重点观察修改时间很早 ,而创建时间很晚 的文件,这种就是有逻辑错误的,被人修改过的文件

3.Webshell

网站防护是重点,webshell通常被用于攻击网站

对webshell的防护可以通过上述种种办法排查,还可以通过D盾,HwsKill,WebshellKill检测

五、日志分析

常见日志位置:

-

系统日志的位置为 C:\WINDOWS\System32\config\SysEvent.evt;

-

安全性日志的位置为 C:\WINDOWS\System32\config\SecEvent.evt;

-

应用程序日志的位置为 C:\WINNT\System32\config\AppEvent.evt。

在 Windows Vista/Windows 7/Windows 8 /Windows 10/Windows Server 2008 及 以上版本系统中:

-

系统日志的位置为%SystemRoot%\System32\Winevt\Logs\System.evtx;

-

安全性日志的位置为%SystemRoot%\System32\Winevt\Logs\Security.evtx;

-

应用程序日志的位置为%SystemRoot%\System32\Winevt\Logs\Application. evtx。

日志种类:

- 系统日志:是系统各个组件产生的日志,分为: 驱动,系统组件产生的问题,软件运行产生的问题。

包括重要数据的丢失,错误,系统崩溃行为等。

- 安全性日志: 记录安全事件

包括登录,退出系统的成功与失败, 对系统重要文件增删改查

- 应用程序日志: 记录软件产生的各种事件

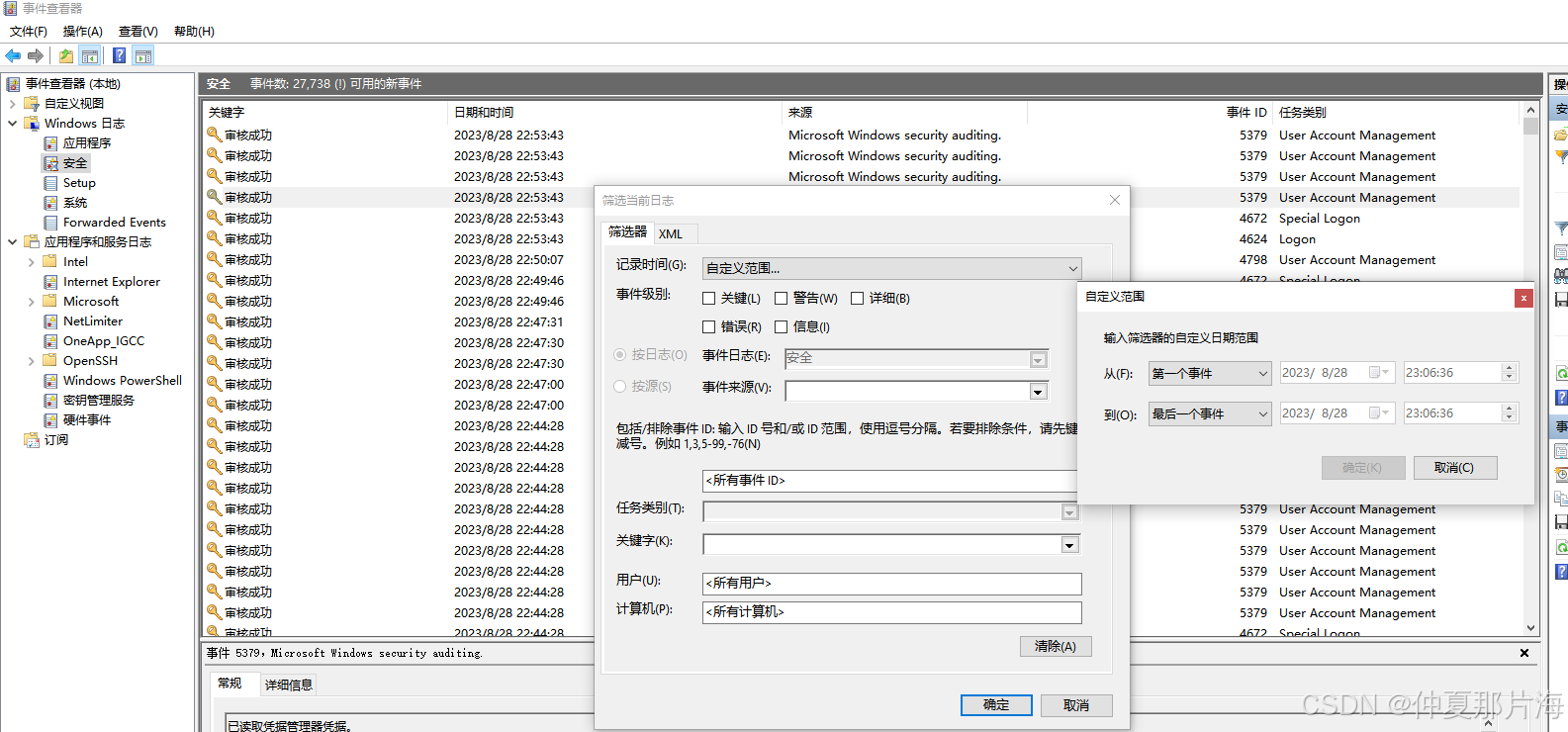

eventvwr 事件查看器 ,可以看日志

登录日志事件的描述如下图,

当检查的时候,按照图就知道 登录信息是我们自身的正常操作, 还是坏人远程进来的危险操作了

日志分析

1.利用eventvwr 筛选

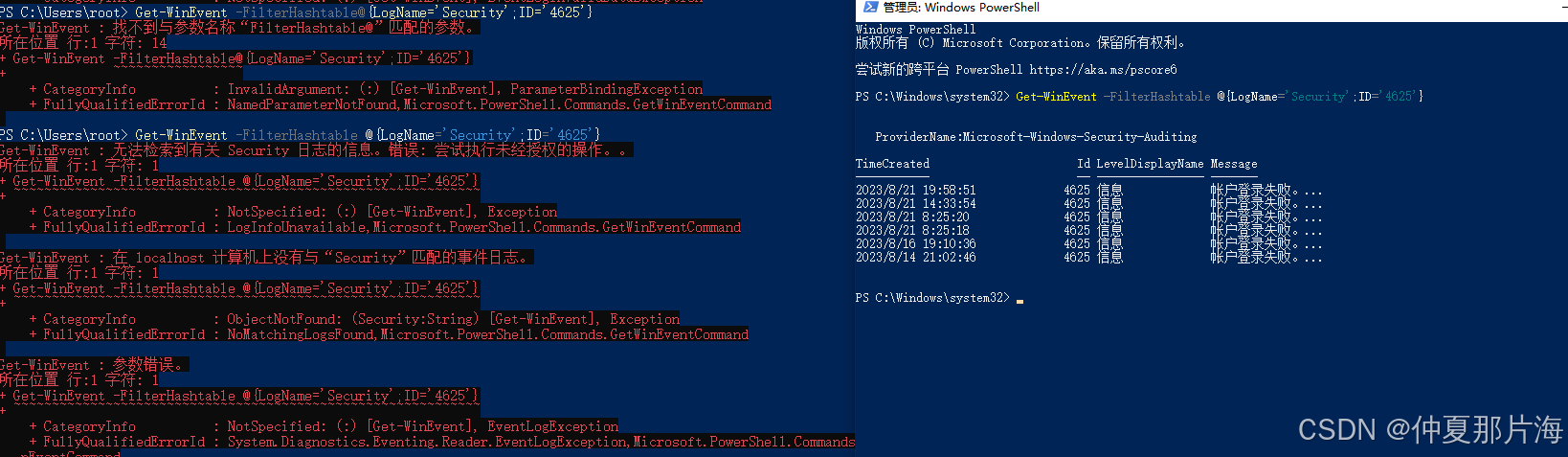

2.利用powershell

powershell管理员模式运行, 查找安全性日志下 ID4625的所有日志(如果要看其他日志就改改参数, 本质上和eventwvr面板操作一样的)

Get-WinEvent -FilterHashtable @{LogName='Security';ID='4625' }

3.用工具

- Log Parser 微软官方日志分析工具:

- Log Parser日志分析工具下载地址:https://link.zhihu.com/?target=https://www.microsoft.com/en-us/download/details.aspx?id=24659

- 使用示例:https://link.zhihu.com/?target=https%3A//mlichtenberg.wordpress.com/2011/02/03/log-parser-rocks-more-than-50-examples/

Log Parser由微软公司出品,其功能强大,使用简单,可以分析基于文本的日志文件、XML 文件、CSV(逗号分隔符)文件,以及Microsoft Windows操作系统的事件日志、注册表、文件系统、Active Directory。

除了微软这个以外,还有FullEventLogView (绿色免安装) ,Event Log Explorer可以查看日志

- LogParser Lizard

日志分析蜥蜴(LogParser Lizard)带图形界面,其内部封装有logParser命令,这使得操作更为简单,同时集成了

Infragistics.UltraChart.Core.v4.3、Infragistics.Excel.v4.3.dll等,查询结果可以图表或EXCEL格式展示。与logParser一样,Log Parser Lizard可对服务器日志,网站日志等进行分析,支持基于文本的日志文件,XML文件等内容。

日志分析蜥蜴下载地址:https://link.zhihu.com/?target=https%3A//lizard-labs.com/log_parser_lizard.aspx

依赖包Framework 4 .5,下载地址:https://link.zhihu.com/?target=https%3A//www.microsoft.com/en-us/download/details.aspx%3Fid%3D42642 - Event Log Explorer

Event Log Explorer是一款非常好用的Windows日志分析工具。可用于查看,监视和分析跟事件记录,包括安全,系统,应用程序和其他微软Windows 的记录被记载的事件,其强大的过滤功能可以快速的过滤出有价值的信息。

Event Log Explorer下载地址:https://link.zhihu.com/?target=https%3A//event-log-explorer.en.softonic.com/

六、内存分析

1.内存的获取 方法

内存的获取方法有如下几种:

-

基于用户模式程序的内存获取;

-

基于内核模式程序的内存获取;

-

基于系统崩溃转储的内存获取;

-

基于操作系统注入的内存获取;

-

基于系统休眠文件的内存获取;

-

基于虚拟化快照的内存获取;

-

基于系统冷启动的内存获取;

-

基于硬件的内存获取。

1)基于内核模式程序的内存获取

要借助相关的工具来完成,工具有 Dumpit、 Redline、RAM Capturer、FTK Imager 等

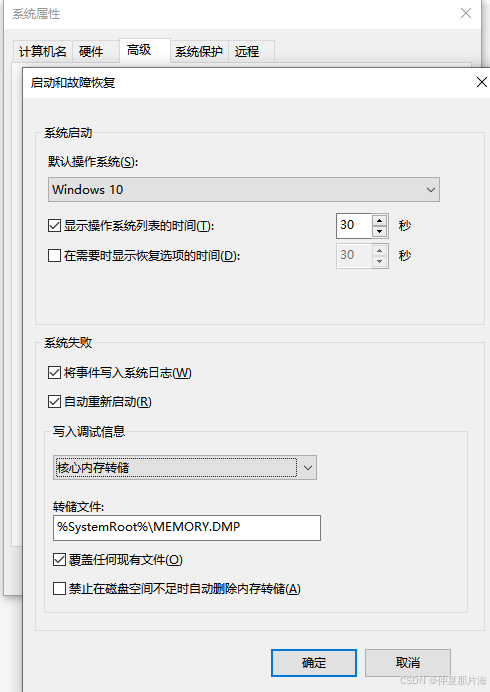

2)基于系统崩溃转储的内存获取 打开【系统属性】对话框,选择【高级】选项卡,单击【启动和故障恢复】 中的【设置】按钮,打开【启动和故障恢复】对话框,选择【核心内存转储】并 找到转储文件进行获取。

3)基于虚拟化快照的内存获取 这种获取方法是通过 VMware Workstation、ESXI 等虚拟化软件实现的。

VMware Workstation 在生成快照时会自动生成虚拟内存文件

2.内存的分析

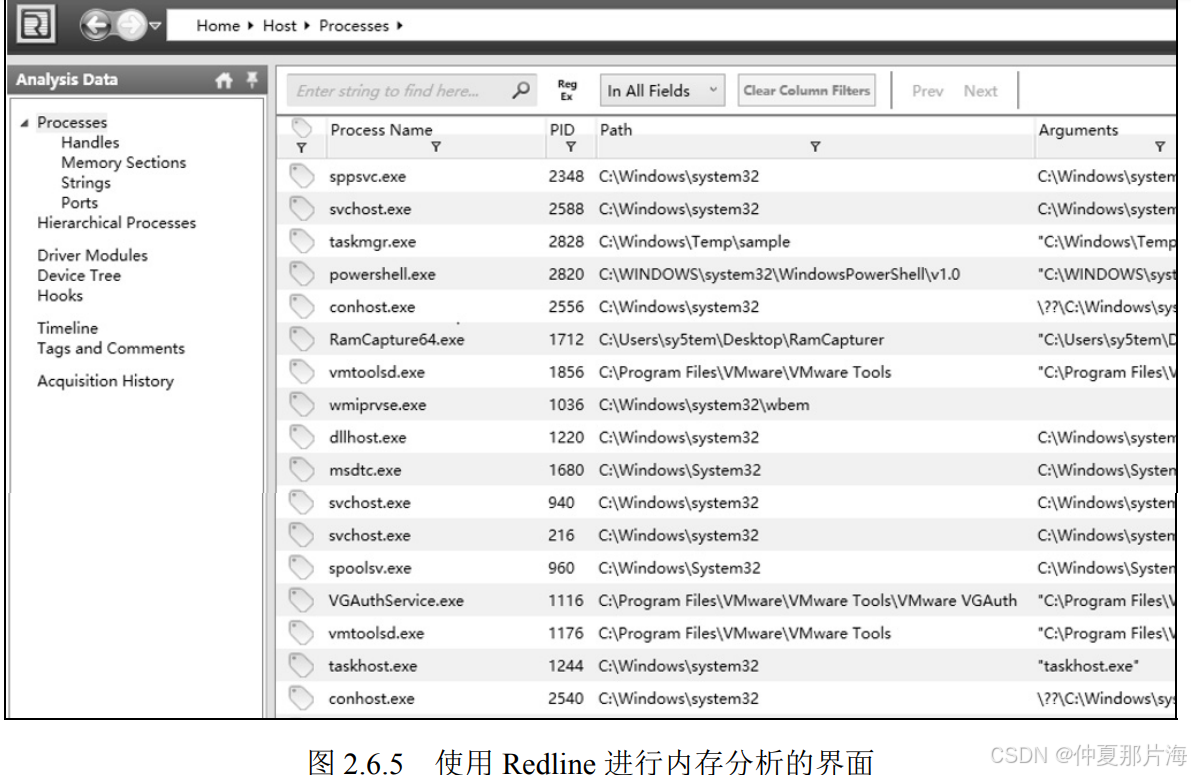

1)Redline

2)Volatility

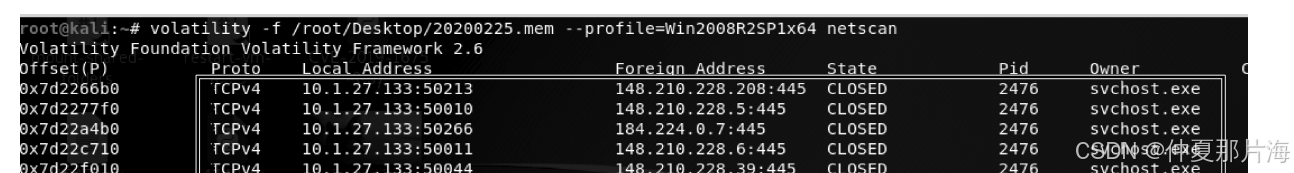

Volatility 是一个开源的内存取证工具,可以分析入侵攻击痕迹,包括网络 连接、进程、服务、驱动模块、DLL、handles、进程注入、cmd 历史命令、 IE 浏览器历史记录、启动项、用户、shimcache、userassist、部分 rootkit 隐 藏文件、cmdliner 等。

- 使用volatility打开内存文件,排查内存文件的网络连接

volatility -f /root/desk/20230701.mem --profile=Win2008R2SP1x64 netscan

注意按照实际路径来 ,然后后面要跟着实际的操作系统名称

- 使用volatility打开内存文件,排查内存文件的隐藏进程

volatility -f /root/desk/20230701.mem --profile=Win2008R2SP1x64 psxview

- 使用volatility打开内存文件,排查隐藏或注入的代码,DLL

volatility -f /root/desk/20230701.mem --profile=Win2008R2SP1x64 malfind

- 使用volatility打开内存文件,提取进程文件

volatility -f /root/desk/20230701.mem --profile=Win2008R2SP1x64 procdump

- 使用volatility打开内存文件,提取PID为2476的进程文件

volatility -f /root/desk/20230701.mem --profile=Win2008R2SP1x64 procdump -p 2476 -D

可以分析内存中提取出的文件,从而判别文件是否有恶意行为。

最简单的方法是把提取出的文件上传到 virustotal 平台并进行扫描

六、流量分析

Wireshark

小框这里可以筛选

-

ip.addr ==ip #过滤IP

-

ip.src==ip #过滤源IP

直接输入 HTTP、HTTPS、SMTP、ARP 等协议进行筛选

使用【top.port== 端口号】或【udp.port == 端口号】命令,可对端口进行 过滤。使用【tcp.port == 445】命令对 445 端口进行过滤,

使用【tcp contains strings】命令,可对数据包中的关键字进行检索,对 流量中包含某一关键字的数据包进行筛选。使用【tcp contains baidu】命令筛选 baidu 关键字

工具:

SysinternalsSuite #微软官方出品的工具合集

PCHunter: 是一个强大的内核级监控工具,可以查看进程、驱动模块、内核、 网络、注册表、文件等信息

火绒剑: 同上

PowerTool 同上

Process Monitor : 可以监控程序的各种操作,其中主要监控程序的文件系统、 注册表、进程、网络、分析。Event Log Explorer :查看、监视和分析日志

FullEventLogView 是一个轻量级的日志检索工具,并可将事件导出为 text、csv、tab-delimited、html、xml 等格式文件

Log Parser :微软的日志查看工具

ThreatHunting 是观星实验室开发的工具,可以对日志、进程、Webshell 等进 行检测

WinPrefetchView 是一个预读文件(Prefetch 文件)查看器,用于读取储存在 系统中的预读文件,

WifiHistoryView 是一个自动读取系统里无线网络连接记录的工具,运行后可 以查看连接的时间、事件发生的类型、所用到的网卡、连接上的网络 SSID 名称、 加密类型等信息