一、基本信息

2023年1月安全事件共造成约1438万美元损失,相比上个月的安全事件损失金额大幅度下降。其中多链项目LendHub 被攻击,损失高达600万美元,为本月资金损失最大的安全事件。本月RugPull数量基本与上月持平。社媒诈骗等事件依然频发,Twitter与Discord的攻击诈骗成为重灾区。

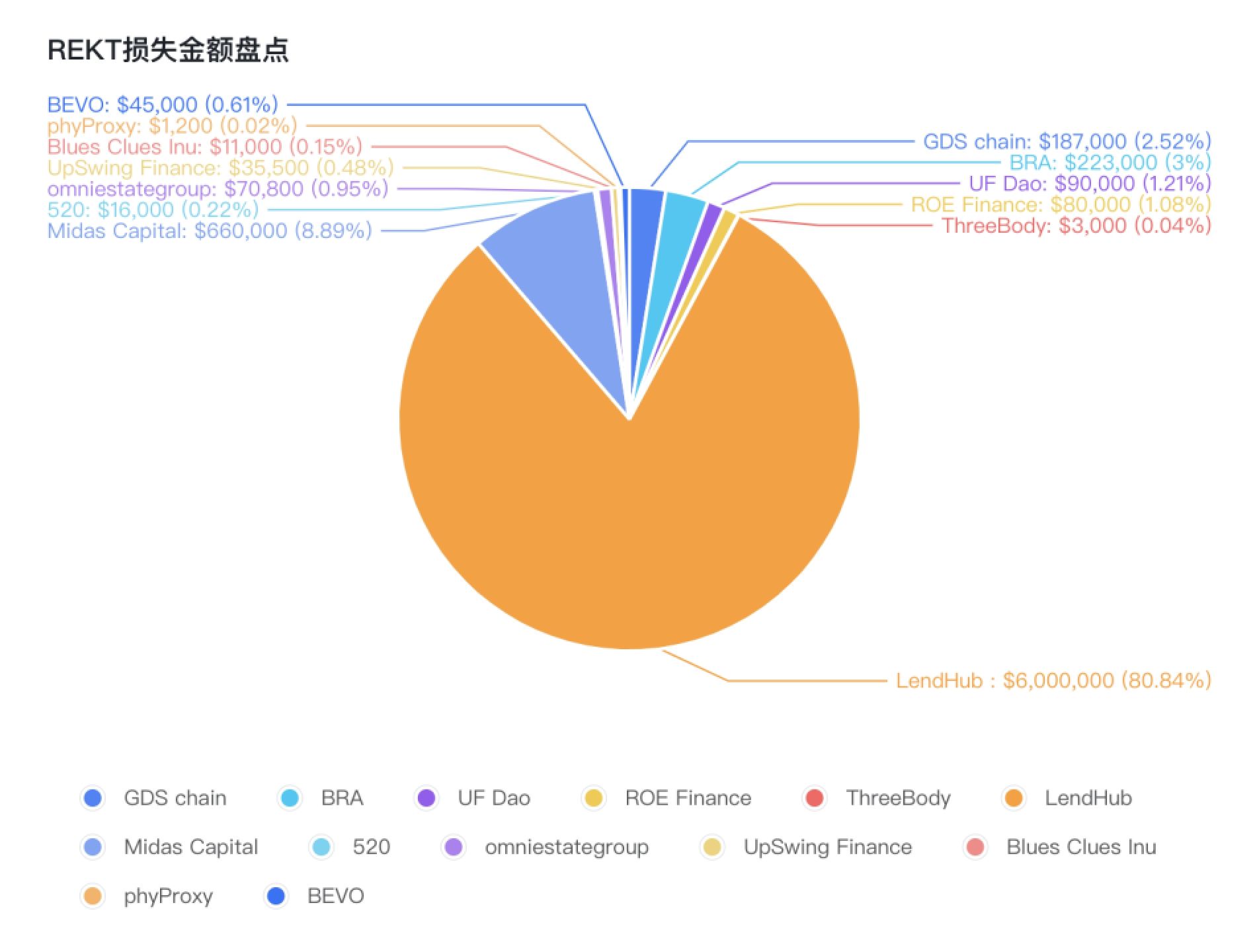

1.1 REKT盘点

No.1

1月3日,BSC链GDS chain项目遭闪电贷攻击,造成约 187,000 美元的损失。攻击者通过使用闪贷转移大量代币来操纵流动性池挖矿机制,添加流动性后将 lptoken 转移给其它地址,循环使用同一份代币,从而导致接收方地址获得额外的 GDS 代币。

攻击交易:https://www.oklink.com/zh-cn/bsc/tx/0x2bb704e0d158594f7373ec6e53dc9da6c6639f269207da8dab883fc3b5bf6694

合约地址:https://www.oklink.com/zh-cn/bsc/address/0xc1bb12560468fb255a8e8431bdf883cc4cb3d278

攻击合约:https://www.oklink.com/zh-cn/bsc/address/0x0b995c08abddc0442bee87d3a7c96b227f8e7268

攻击账号:https://www.oklink.com/zh-cn/bsc/address/0xcf2362b46669e04b16d0780cf9b6e61c82de36a7

相关链接:

https://twitter.com/CertiKAlert/status/1610098472916602887

https://learnblockchain.cn/article/5264

How Was GDS Chain Hacked?

No.2

1月10日,BRA 项目的代币价格暴跌 96%,攻击者利用合约机制窃取了大约 819 枚 WBNB(约 22.3 万美元)。此次攻击的原因是BRA代币在转移过程中如果发送方或接收方为pair合约,则会产生奖励。攻击者直接转移部分BRA代币给pair合约,并调用pair的skim函数设置本pair为接收地址,BRA又重新回到pair,导致经过一次skim,pair的BRA代币就会增加(奖励部分),多次skim后,pair中已经存在大量BRA代币。最后,攻击者调用swap方法,将增发的BRA换成USDT,最后将USDT换成WBNB,归还闪电贷。

攻击交易:https://www.oklink.com/zh-cn/bsc/tx/0x6759db55a4edec4f6bedb5691fc42cf024be3a1a534ddcc7edd471ef205d4047

攻击者地址:https://www.oklink.com/zh-cn/bsc/address/0x67a909f2953fb1138bea4b60894b51291d2d0795

攻击合约地址:https://www.oklink.com/zh-cn/bsc/address/0x1FAe46B350C4A5F5C397Dbf25Ad042D3b9a5cb07

相关链接:

https://twitter.com/CertiKAlert/status/1612674916070858753

https://learnblockchain.cn/article/5281

https://0xzx.com/2023011016323052864.html

No.3

1月12日,BSC链上的UF Dao项目由于参数设置不正确受到攻击,造成9万美元损失。攻击者使用 USDC 以 1:1 的价格购买了公开发售的$UFT 代币,销毁这些 $UFT 代币并以约 94.5% 的份额从 UF Dao 赎回 $USDC。不断重复以上步骤直到掏空UF Dao 的 USDC。

攻击交易:

https://www.oklink.com/zh-cn/bsc/tx/0x933d19d7d822e84e34ca47ac733226367fbee0d9c0c89d88d431c4f99629d77a

攻击者:

https://www.oklink.com/zh-cn/bsc/address/0xc578d755cd56255d3ff6e92e1b6371ba945e3984

攻击合约:

https://www.oklink.com/zh-cn/bsc/address/0x1bbed50a248cfd2ce498e2219c92f86ad657e7ac

参考链接:

https://twitter.com/BlockSecTeam/status/1613507804412940289

No.4

1月12日,ETH链上的ROE Finance项目受到了闪电贷攻击,攻击者通过价格操控的方式获利8万美元。攻击者首先从Balancer中闪电贷出 5673090 USDC,然后将其deposit到池子中,随后进行了49次 borrow 和 deposit 对价格进行操纵,最后套利离场。

攻击交易:

https://www.oklink.com/zh-cn/eth/tx/0x927b784148b60d5233e57287671cdf67d38e3e69e5b6d0ecacc7c1aeaa98985b

被攻击合约:

https://www.oklink.com/zh-cn/eth/address/0x574ff39184dee9e46f6c3229b95e0e0938e398d0

相关链接:

https://twitter.com/CertiKAlert/status/1613285365737050124

https://twitter.com/BlockSecTeam/status/1613267000913960976

No.5

1月12日,BSC链上的ThreeBody项目受到了闪电贷攻击,被盗资金总额约为3千美元。攻击者闪电贷借出大量的USDT往池子里添加流动性。随后重复调用skim方法将转帐来增发的千分之五Three-Body代币发送到Lp合约,使得Three-Body代币代币的数量不断增加。然后多次转帐(大于0.1 USDT)并且调用addLiquidity方法,将Lp合约中的Three-Body代币掏空。最后卖出Three-Body代币,归还闪电贷。

被攻击合约:

https://www.oklink.com/zh-cn/bsc/address/0x24c78E5ddf7576F6e0bC6BE9C4Db0FB043E34624

相关链接:

https://twitter.com/CertiKAlert/status/1613416115463688192

https://learnblockchain.cn/article/5307

No.6

1月12日,多链项目LendHub 被攻击,损失高达600万美元。攻击者利用了旧版本的 IBSV cToken 和新版本之间的差异,前者尽管不再使用,但并未从协议中移除,即新旧 IBSV 代币同时存在于市场上。它们的价格都来自新的 IBSV。攻击者通过存入HBSV代币获得旧IBSV代币,从新市场借入资产,然后在旧市场赎回HBSV。

攻击者地址:

https://www.oklink.com/zh-cn/eth/address/0x9d0163e76bbcf776001e639d65f573949a53ab03

相关链接:

https://www.certik.com/resources/blog/1IDWJfEBm6GK5sIIdfhfQn-lendhub-incident-analysis

https://www.defidaonews.com/article/6798558

No.7

1月16日,Polygon链项目Midas Capital遭到攻击。攻击者利用重入漏洞的方式获利约66万美元。攻击者通过重入攻击使得合约在进行价格计算时多次使用一个未及时更新的变量,从而计算出错误的价格,最终导致攻击者能够借出超额资产导致获利。

攻击交易:

https://www.oklink.com/zh-cn/polygon/tx/0x0053490215baf541362fc78be0de98e3147f40223238d5b12512b3e26c0a2c2f

攻击者地址:

https://www.oklink.com/zh-cn/polygon/address/0x1863b74778cf5e1c9c482a1cdc2351362bd08611

攻击合约:

https://www.oklink.com/zh-cn/polygon/address/0x757e9f49acfab73c25b20d168603d54a66c723a1

相关链接:

https://twitter.com/CertiKAlert/status/1614711570528878597

https://twitter.com/AnciliaInc/status/1614705804468424704

https://0xzx.com/2023011623553075118.html

No.8

1月16日,BSC链上的520项目遭受闪电贷攻击,黑客获利约1.6万美元。攻击者首先使用闪电贷获得大量BUSD,用BUSD换取$520代币,然后调用procback()函数把LP地址的$520代币销毁。这使得 $520 代币的价格被提高。最后攻击者将 $520代币换回 BUSD 获利。

攻击交易:

https://www.oklink.com/zh-cn/bsc/tx/0xccb8c1cfef6de8a71d95886fe49914ca73689f9864286941960b4c23a5d542c6

攻击者地址:

https://www.oklink.com/zh-cn/bsc/address/0x286e09932b8d096cba3423d12965042736b8f850

攻击合约:

https://www.oklink.com/zh-cn/bsc/address/0x2965299f73ec1d0761f4559fdb2967256ebc2817

相关链接:

https://twitter.com/CertiKAlert/status/1614952979739676672

https://twitter.com/BeosinAlert/status/1614970069586706433

No.9

1月17日,BSC链上的omniestategroup项目遭受攻击,黑客获利236BNB(约70800美元)。导致本次攻击的原因是函数对输入参数检查缺失,使得攻击者可以投资 1 wei 并提取奖励代币。

攻击交易:

1. invest:https://www.oklink.com/zh-cn/bsc/tx/0x49bed801b9a9432728b1939951acaa8f2e874453d39c7d881a62c2c157aa7613

2. withdraw:https://www.oklink.com/zh-cn/bsc/tx/0xa916674fb8203fac6d78f5f9afc604be468a514aa61ea36c6d6ef26ecfbd0e97

攻击者地址:

https://www.oklink.com/zh-cn/bsc/address/0x9bbd94506398a1459f0cd3b2638512627390255e

No.10

1月18日,ETH链上的UpSwing Finance(UPStkn)项目遭受闪电贷攻击,黑客获利约 3.55 万美元。该项目从2020年10月以来处于非活跃状态。UPStkn 代币的 transfer 函数中,如果代币的接收方是 pair 合约,则会进行代币积累。而当满足某些条件时,UPStkn 代币会销毁 pair 合约中的 $UPStkn 数量,影响池价格并允许黑客从中获利。

攻击交易:

https://www.oklink.com/zh-cn/eth/tx/0xd099a41830b964e93415e9a8607cd92567e40d3eeb491d52f3b66eee6b0357eb

攻击者地址:

https://www.oklink.com/zh-cn/eth/address/0x8a2d94ea342cbdd6d57db614b24f20cae286cac6

攻击合约地址:

https://www.oklink.com/zh-cn/eth/address/0x22898dc59145eae79471dd1f06b7e542e0982d30

被攻击合约:

https://www.oklink.com/zh-cn/eth/address/0xffee5ecde135a7b10a0ac0e6e617798e6ad3d0d6

相关链接:

https://twitter.com/CertiKAlert/status/1615526361682137088

https://twitter.com/BlockSecTeam/status/1615521051487932418

https://twitter.com/NumenAlert/status/1615558361310990338

No.11

1月26日,ETH链上的Blues Clues Inu项目遭到攻击,攻击者获利约1.1万美元。攻击者通过利用内部 _transfer() 函数中的燃烧机制进行攻击。

攻击者地址:

https://www.oklink.com/zh-cn/eth/address/0xceEd34f03A3e607CC04C2d0441C7386b190D7CF4

攻击合约:

https://www.oklink.com/zh-cn/eth/address/0x69f0EdC352eCffC4EF49516c9b20eA88B3E947cb

被攻击合约:

https://www.oklink.com/zh-cn/eth/address/0x3c37b74e10b18f58c1bc1ca6b35326eae4a2e6e9

相关链接:

https://twitter.com/CertiKAlert/status/1618580362665377792

No.12

1月28日,BSC链phyProxy合约遭受漏洞攻击,黑客通过参数注入的方式获利约1200美元。攻击发生的原因是 delegateCallSwap 函数没有对输入参数进行校验就送入 delegatecall 中进行调用,从而导致了资产损失。攻击者首先在 Pancakeswap 上创建了一个 BUSD/FakeToken 交易对,然后通过参数注入攻击使得phyProxy合约用BUSD购买FakeToken,最后攻击者移除流动性获利。

攻击交易:

https://www.oklink.com/zh-cn/bsc/tx/0x4fa408240472eba59140da0a11a6e1ab9d947a58ee96bc3a24af7952abd737eb

攻击者地址:

https://www.oklink.com/zh-cn/bsc/address/0x80d98aa244e95172c682b6711b91427944e495e7

攻击合约:

https://www.oklink.com/zh-cn/bsc/address/0xd329e7c51546c6cb7533436d96028af90d9d1658

被攻击合约:

https://www.oklink.com/zh-cn/bsc/address/0x66be80c796cba0844dace3e291632bfd397bd7a0

相关链接:

https://twitter.com/BlockSecTeam/status/1619157445754101760

No.13

1月30日,BSC链$BEVO合约遭受漏洞攻击,黑客通过闪电贷的方式获利约45000美元。BEVO为通货紧缩型代币,攻击者通过 deliver() 函数缩小 _rTotal 的值,从而进一步影响到价格函数 getRate() 的返回值。随后攻击者调用 PancakePair.skim() 函数取出多余的代币。最后,攻击者再次调用 deliver() 函数并将 BEVO 换回 WBNB。

攻击交易:

https://www.oklink.com/zh-cn/bsc/tx/0xb97502d3976322714c828a890857e776f25c79f187a32e2d548dda1c315d2a7d

攻击者地址:

https://www.oklink.com/zh-cn/bsc/address/0xd3455773c44bf0809e2aeff140e029c632985c50

攻击合约:

https://www.oklink.com/zh-cn/bsc/address/0xbec576e2e3552f9a1751db6a4f02e224ce216ac1

被攻击合约:

https://www.oklink.com/zh-cn/bsc/address/0xa6eb184a4b8881c0a4f7f12bbf682fd31de7a633

相关链接:

https://twitter.com/BlockSecTeam/status/1620030206571593731

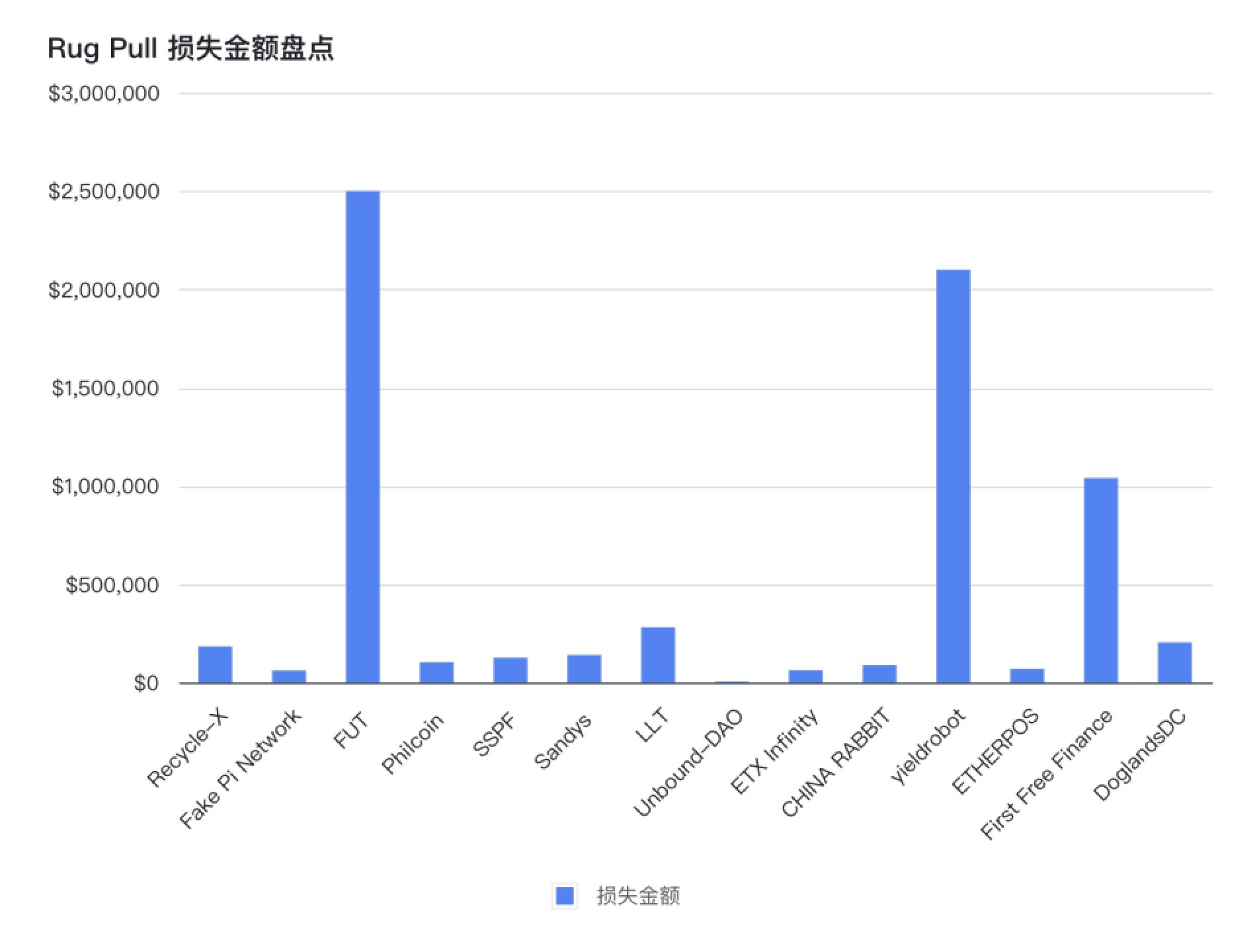

1.2 RugPull盘点

No.1

1月1日,BSC链Recycle-X (RCX)项目疑似RugPull,攻击者移除了753枚BNB(约18万美元)的流动性,RCX币价下跌超过95%。

合约地址:

https://www.oklink.com/zh-cn/bsc/address/0x6fb8889b3c5d79a4c855d4de56ce3b742d8e0eba

相关链接:

https://twitter.com/CertiKAlert/status/1609554940950609920

No.2

1月2日,虚假的Pi Network项目在Polygon上发生Rug pull,攻击者获利61000美元,Pi Network币价下跌100%。

合约地址:https://www.oklink.com/zh-cn/polygon/address/0x476e85a1461ee597045806cb8795cac4b53d1e88

相关链接:https://twitter.com/CertiKAlert/status/1609877313063161856

No.3

1月4日,BSC链FUT (FUT) 项目发生RugPull,涉及金额超过 250 万美元,FUT币价下跌99%。

合约地址:

https://www.oklink.com/zh-cn/bsc/address/0xae21bfe30aff40a66bc9a950d61c1a6b1c82ad2a

相关链接:

https://twitter.com/CertiKAlert/status/1610600739050487811

No.4

1月4日,BSC链 Philcoin (PHL) 项目发生RugPull,PHL币价下跌超过73%,一个EOA账户售出属于团队钱包的 PHL 代币约 103000 美元。

合约地址:

https://www.oklink.com/zh-cn/bsc/address/0x68dd887d012abdf99d3492621e4d576a3f75019d

相关链接:

https://twitter.com/CertiKAlert/status/1610662622369648641

No.5

1月5日,BSC链SSPF (SSPF) 项目发生RugPull,个EOA账户抛售 SSPF 代币获利约12.6 万美元,SSPF币价下跌超过90%。

合约地址:

https://www.oklink.com/zh-cn/bsc/address/0x75B695eE478B8C477D3611737D93A7CeA915aB14

相关链接:

https://twitter.com/CertiKAlert/status/1610758655988666392

No.6

1月6日,BSC链PICCgoo (PICC)项目发生RugPull,PICC币价下跌超过70%。

合约地址:

https://www.oklink.com/zh-cn/eth/address/0x63714C713bF14de1bF1CC9503a8b8Bae8071169A

相关链接:

https://twitter.com/CertiKAlert/status/1611117767414923265

No.7

1月7日,BSC链Sandys ($SDS)项目发生Rug pull,攻击者获利14 万美元,SDS币价下跌超过92%。

合约地址:

https://www.oklink.com/zh-cn/bsc/address/0x496bAea930CdBd88Bc2d1493A5e53caF522dC369

相关链接:

https://twitter.com/CertiKAlert/status/1611507554214879233

No.8

1月10日,BSC链Mithaverse (MITHA)项目发生RugPull,MITHA币价下跌超过96%。

合约地址:

https://www.oklink.com/zh-cn/bsc/address/0x81717281487cB6E73ebB7130ffAFD8ba177a40C3

相关链接:

https://twitter.com/CertiKAlert/status/1612485442477166616

No.9

1月10日,BSC链Elon Choco Milk (CHOCO)项目发生RugPull,CHOCO币价下跌超过98%。

合约地址:

https://www.oklink.com/zh-cn/bsc/address/0x397681756c1e19AAdEF48F0c61983D8dF2Cce517

相关链接:

https://twitter.com/CertiKAlert/status/1612813865846292481

No.10

1月11日,BSC链LLT (LLT)项目发生RugPull,攻击者出售了 281,000 美元的 LLT,LLT币价下跌超过95%。

合约地址:

https://www.oklink.com/zh-cn/bsc/address/0x8d35F134B9858E88315CAF0F0aBdAAcd814865D5

相关链接:

https://twitter.com/CertiKAlert/status/1612910325975621643

No.11

1月13日,BSC链Unbound-DAO(UBT)项目发生RugPull,合约部署者获利约4560美元,UBT币价下跌超过80%。

合约地址:

https://www.oklink.com/zh-cn/bsc/address/0xDb6796727BEDD10B62ACC623BBDD8D21C95Eb99d

相关链接:

https://twitter.com/CertiKAlert/status/1613748831568498691

No.12

1月15日,BSC链ETX Infinity (ETX)项目发生RugPull,ETX 项目方解锁了 158m ETX,以约 6.2 万美元的价格出售,导致ETX币价下跌超过91%。

合约地址:

https://www.oklink.com/zh-cn/bsc/address/0x7D5b6F2E31B1e50e6a45130f4AdBB8839FAdeb2E

相关链接:

https://twitter.com/CertiKAlert/status/1614633088960663555

No.13

1月16日,BSC链CHINA RABBIT项目发生RugPull,以约 8.8 万美元的价格出售,币价下跌超过95%。

合约地址:

https://www.oklink.com/zh-cn/bsc/address/0x5116737A7275c70E9A338D33184c5cd1A5B20630

相关链接:

https://twitter.com/CertiKAlert/status/1614697666553810946

No.14

1月17日,BSC链yieldrobot项目发生RugPull,攻击者获利210万美元。该项目方通过 Telegram 宣布该项目已被利用,他们需要时间与攻击者交谈,如果48小时内协商不成,他们将动用个人资金弥补损失。目前项目Twitter已被注销。

合约地址:

https://www.oklink.com/zh-cn/bsc/address/0xb8cda6ae6d005d56205b29797add341c85e59608

相关链接:

https://twitter.com/CertiKAlert/status/1617534356230225921

No.15

1月18日,BSC链ETHERPOS项目发生RugPull,攻击者获利6.9万美元,币价下跌100%。

合约地址:

https://www.oklink.com/zh-cn/bsc/address/0x9754c3D3872AaFd4848C68a80dEe3B807E63b348

相关链接:

https://twitter.com/CertiKAlert/status/1615395846186467341

No.16

1月19日,BSC链First Free Finance项目发生RugPull,攻击者获利104万美元,币价下跌98%。

合约地址:

https://www.oklink.com/zh-cn/bsc/address/0x9b1188e01b45a283cde53888ed1558fb6f9ae692

相关链接:

https://twitter.com/CertiKAlert/status/1616286789601480706

No.17

1月21日,doge链DoglandsDC项目发生RugPull,攻击者获利20.4万美元。

合约地址:

https://explorer.dogechain.dog/address/0x106E6a2D54332247441c1Cdf4E3e24a0696a46d0

相关链接:

https://twitter.com/CertiKAlert/status/1616706148740272128

1.3 社媒诈骗与钓鱼盘点

No.1

1月2日,EVERYBODYS项目Discord服务器遭攻击,攻击者发布钓鱼消息。

相关链接:https://twitter.com/CertiKAlert/status/1609798470420017156

No.2

1月2日,EdgehogsNFT项目Discord遭攻击,攻击者发布钓鱼消息。

相关链接:https://twitter.com/CertiKAlert/status/1609811058100785153

No.3

1月3日,Worlds BeyondNFT项目Discord服务器遭攻击,攻击者发布虚假消息。

相关链接:https://twitter.com/CertiKAlert/status/1610124288270409728

No.4

1月4日,DeviantsNFT项目Discord服务器遭受攻击,攻击者发布虚假消息。

相关链接:https://twitter.com/CertiKAlert/status/1610412025175318532

No.5

1月4日,Nifty's NFT项目Discord服务器遭受攻击,攻击者发布虚假消息。

相关链接:https://twitter.com/CertiKAlert/status/1610540097849462784

No.6

1月5日,InkworkLabs项目Discord服务器遭受攻击,攻击者发布虚假消息。

相关链接:https://twitter.com/CertiKAlert/status/1610955171923726336

No.7

1月6日,Zeus Swap项目Discord服务器遭受攻击,攻击者发布虚假消息。

相关链接:https://twitter.com/CertiKAlert/status/1611046678001221651

No.8

1月7日,omnisNFT项目的Twitter遭受盗用,攻击者发布虚假消息。

相关链接:https://twitter.com/CertiKAlert/status/1611436185162813468

No.9

1月7日,CyberKongz项目的Twitter和Discord服务器遭受盗用,攻击者发布虚假消息。

相关链接:https://twitter.com/CertiKAlert/status/1611581446048841728

No.10

1月7日,panksnotdedNFT项目的Discord服务器遭受盗用,攻击者发布虚假消息。

相关链接:https://twitter.com/CertiKAlert/status/1611642131088609281

No.11

1月8日,MechNFT项目的Discord服务器遭受盗用,攻击者发布虚假消息。

相关链接:https://twitter.com/CertiKAlert/status/1611837844091277315

No.12

1月8日,yaypegs项目的Discord服务器遭受盗用,攻击者发布虚假消息。

相关链接:https://twitter.com/CertiKAlert/status/1612008918523252738

No.13

1月10日,ChimpersNFT项目的Twitter遭受盗用,攻击者发布虚假消息。

相关链接:https://twitter.com/CertiKAlert/status/1612562389211222016

No.14

1月10日,Tsunami.Finance项目的Discord服务器遭受盗用,攻击者发布虚假消息。

相关链接:https://twitter.com/CertiKAlert/status/1612750901877276672

No.15

1月10日,TheRoyaLand项目的Discord服务器遭受盗用,攻击者发布虚假消息。

相关链接:https://twitter.com/CertiKAlert/status/1613143304060735489

No.16

1月12日,WarQube项目的Discord服务器遭受盗用,攻击者发布虚假消息。

相关链接:https://twitter.com/CertiKAlert/status/1613543048805318657

No.17

1月20日,FreshBoyzClub项目的Discord服务器遭受盗用,攻击者发布虚假消息。

相关链接:https://twitter.com/CertiKAlert/status/1616454026715074560

No.18

1月20日,Ether Royale项目的Discord服务器遭受盗用,攻击者发布虚假消息。

相关链接:https://twitter.com/CertiKAlert/status/1616458394625359878

No.19

1月21日,a KID called BEAST项目的Twitter账户遭受盗用,攻击者发布虚假消息。

相关链接:https://twitter.com/CertiKAlert/status/1616643858053615616

No.20

1月21日,Nasty Goons项目的Discord服务器遭受盗用,攻击者发布虚假消息。

相关链接:https://twitter.com/CertiKAlert/status/1616778372994007041

No.21

1月22日,KILLABEARS项目的Discord服务器遭受盗用,攻击者发布虚假消息。

相关链接:https://twitter.com/CertiKAlert/status/1617056553403564033

No.22

1月22日,Back We Go项目的Discord服务器遭受盗用,攻击者发布虚假消息。

相关链接:https://twitter.com/CertiKAlert/status/1617096711511441409

No.23

1月23日,CatsYard项目的Discord服务器遭受盗用,攻击者发布虚假消息。

相关链接:https://twitter.com/CertiKAlert/status/1617246698706767872

No.24

1月24日,F-Bomb NFT项目的Discord服务器遭受盗用,攻击者发布虚假消息。

相关链接:https://twitter.com/CertiKAlert/status/1617728267326492674

No.25

1月25日,Apin Labs项目的Discord服务器遭受盗用,攻击者发布虚假消息。

相关链接:https://twitter.com/CertiKAlert/status/1617940594688462868

No.26

1月26日,Degen Royale项目的Discord服务器遭受盗用,攻击者发布虚假消息。

相关链接:https://twitter.com/CertiKAlert/status/1618282347853451265

No.27

1月26日,Claynosaurz项目的Discord服务器遭受盗用,攻击者发布虚假消息。

相关链接:https://twitter.com/CertiKAlert/status/1618420899069440000

No.28

1月28日,Azuki项目的Twitter账户遭受盗用,攻击者发布虚假消息。

相关链接:https://twitter.com/CertiKAlert/status/1619054305624920068

No.29

1月28日,EtherOrcs项目的Discord服务器遭受盗用,攻击者发布虚假消息。

相关链接:https://twitter.com/CertiKAlert/status/1619151688408899584

1.4 其他

二、安全总结

2023年1月损失最大的多链项目LendHub安全事件与版本控制有关,建议项目方在合约版本更替时要对旧合约进行暂停或从项目中移除,避免不必要的财产损失。本月中闪电贷造成的价格操控多次出现,建议项目方在项目上线之前寻找可靠的合约审计公司对项目进行审计,确保经济模型在上线以后的平稳运行。本月RugPull及社媒诈骗钓鱼项目依旧层出不穷,用户参与相关项目时,需要保持警惕,为了您的资金安全,请不要随意点击可疑链接。