目录:

一、实验拓扑图

二、实验需求

三、实验大致思路

四、实验步骤

1、防火墙的相关配置

2、ISP的配置

2.1 接口ip地址配置:

3、新增设备地址配置

4、多对多的NAT策略配置,但是要保存一个公网ip不能用来转换,使得办公区的部分设备可以通过电信或者移动连理进行上网

4.1 在FW1上新建电信和移动的安全区域

4.2 修改FW1的g1/0/2和g1/0/3的区域

4.3 (需求1)做NAT策略,并保留一个公网地址不能用来转换使得办公区的部分设备可以通过电信或者移动连理进行上网

4.3.1 测试办公区PC是否可以访问ISP的环回(外网):

5、(需求2)使得分公司的设备通过总公司的移动或者电信链路访问DMZ的http服务器

5.1 在FW2上做NAT和安全策略

5.2 测试:分公司可以访问外网

5.2 在FW1上做服务器映射和安全策略

6、(需求3)智能选路,多出口环境基于带宽比例进行选路,但是,办公区中10.0.2.10该设备只能通过电信的链路访问互联网。链路开启过载保护,保护阈值80%;

6.1、修改子接口

7、(需求四)分公司内部的客户端可以通过域名访问到内部的服务器,公网设备也可以通过域名访问到分公司内部服务器;

7.1 FW2上做双向NAT

8、 (需求五)游客区仅能通过移动链路访问互联网

一、实验拓扑图

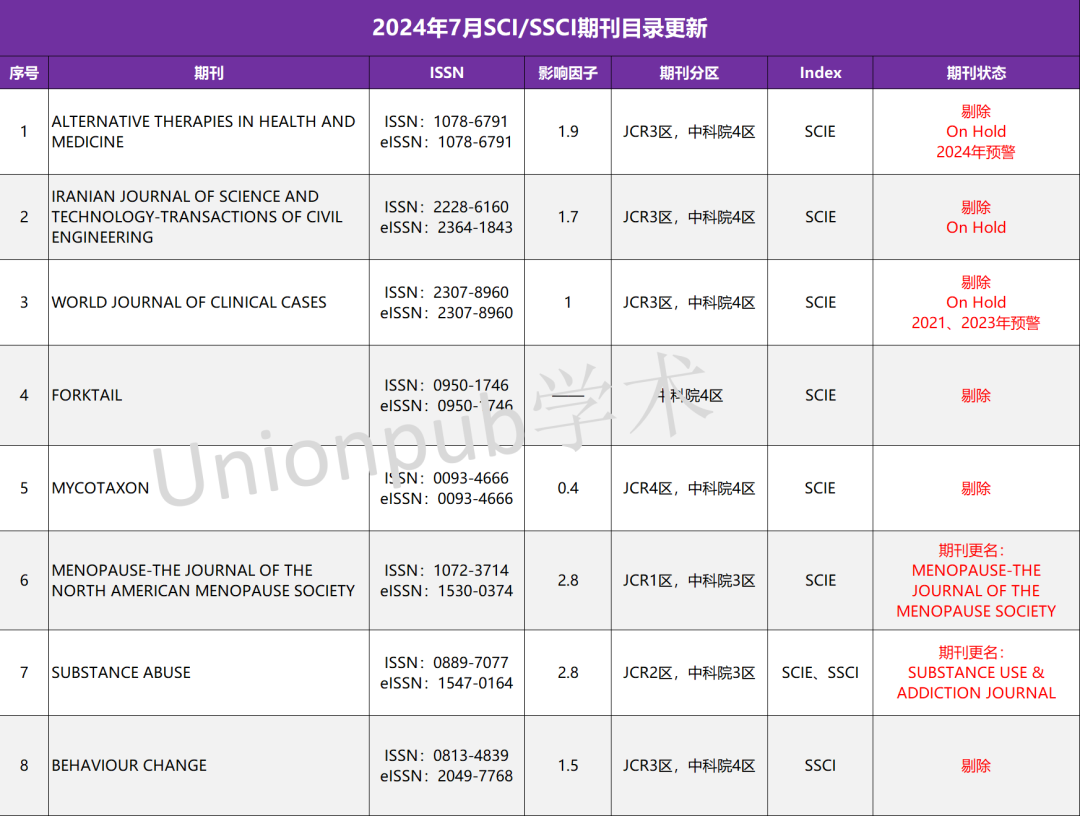

二、实验需求

1、办公区设备可以通过电信链路和移动链路上网(多对多的NAT,并且需要保留一个公网IP不能用来转换)

2、分公司设备可以通过总公司的移动链路和电信链路访问到Dmz区的http服务器

3、多出口环境基于带宽比例进行选路,但是,办公区中10.0.2.10该设备只能通过电信的链路访问互联网。链路开启过载保护,保护阈值80%;

4、分公司内部的客户端可以通过域名访问到内部的服务器,公网设备也可以通过域名访问到分公司内部服务器;

5、游客区仅能通过移动链路访问互联网

三、实验大致思路

1.设备的接口ip地址要配置全面,包括新增的设备的ip地址,同时做好防火墙FW2的网络配置

2.会做NAT转换,包括多对多,双向,以及智能选路策略

3.进行服务测试,验证策略是否配置正确

四、实验步骤

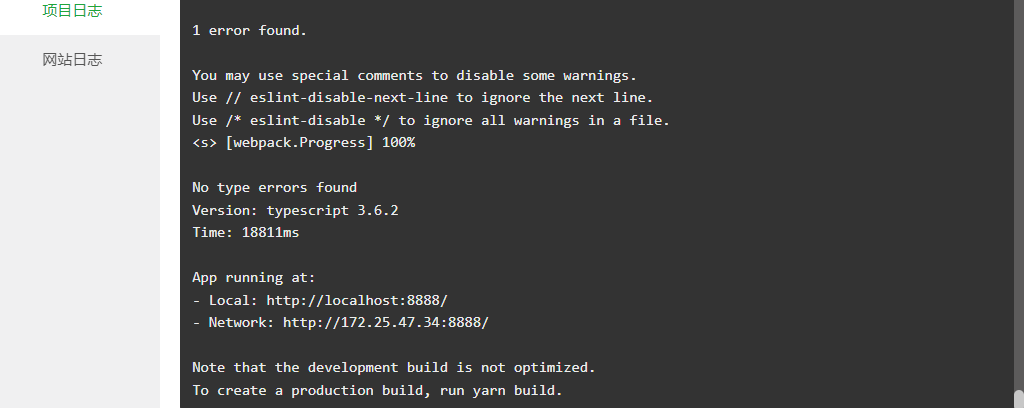

1、防火墙的相关配置

FW2配置:

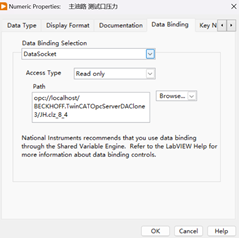

连接ISP的接口:

选中ping选项,便于测试!!!

2、ISP的配置

2.1 接口ip地址配置:

3、新增设备地址配置

只展示以上部分的设备的配置,ip地址合理分配即可!!!

4、多对多的NAT策略配置,但是要保存一个公网ip不能用来转换,使得办公区的部分设备可以通过电信或者移动连理进行上网

4.1 在FW1上新建电信和移动的安全区域

4.2 修改FW1的g1/0/2和g1/0/3的区域

4.3 (需求1)做NAT策略,并保留一个公网地址不能用来转换使得办公区的部分设备可以通过电信或者移动连理进行上网

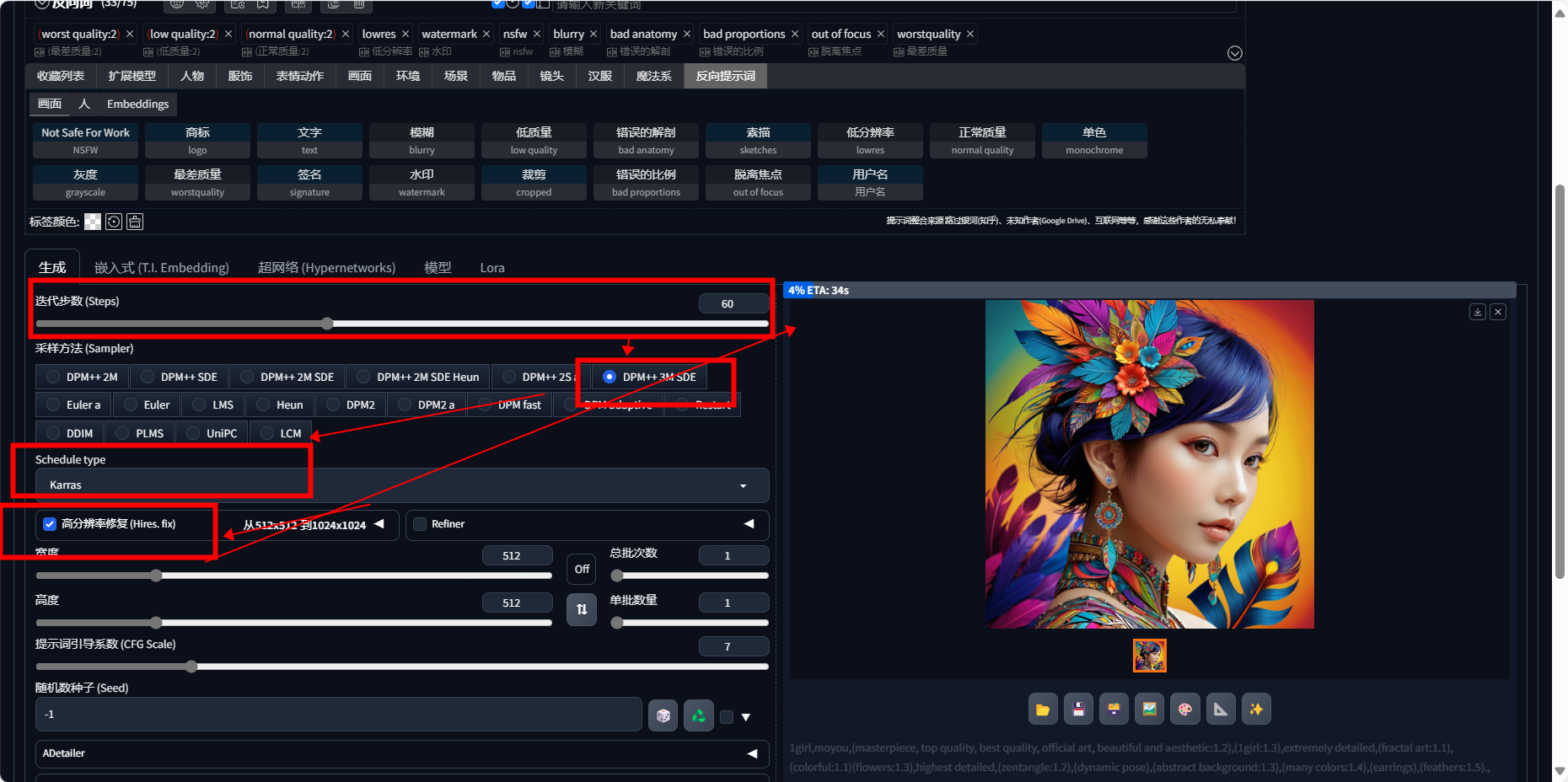

新创建一个源地址转池:将配置黑洞路由勾选(防止路由环路,还可以引入到OSPF等动态路由协议中发布出去),取消勾选允许端口地址转换(我们要配置多对多的NAT抓换和源地址转换,如果勾选端口地址转换就会让其变成了端口影射)

关于NAT的安全策略

NAT策略:

4.3.1 测试办公区PC是否可以访问ISP的环回(外网):

可以发现,策略成功,并且通过查看防火墙的server-map表可以发现,流量是走的电信的链路!!

用clinet ping 1.1.1.1

依旧走的是电信的12.0.0.4

用client5去ping 1.1.1.1

此次走的是移动的21.0.0.3的链路!!! 测试成功!!

测试成功!!

5、(需求2)使得分公司的设备通过总公司的移动或者电信链路访问DMZ的http服务器

5.1 在FW2上做NAT和安全策略

NAT策略:

安全策略:

5.2 测试:分公司可以访问外网

5.2 在FW1上做服务器映射和安全策略

服务器映射:

安全策略:

测试:

6、(需求3)智能选路,多出口环境基于带宽比例进行选路,但是,办公区中10.0.2.10该设备只能通过电信的链路访问互联网。链路开启过载保护,保护阈值80%;

6.1、修改子接口

新建链路接口:

测试:

在g1/0/2口抓包:

7、(需求四)分公司内部的客户端可以通过域名访问到内部的服务器,公网设备也可以通过域名访问到分公司内部服务器;

7.1 FW2上做双向NAT

测试:

8、 (需求五)游客区仅能通过移动链路访问互联网

测试: