基本概念

ACL,即Access Control List(访问控制列表),每个ACL但是是由单条或多条Rule(规则)组成的一个集合

技术背景:

1.用户需求:

用户对网络服务体验的要求越来越高,这促使网管使用一种能够实现过滤、匹配的技术来进行精细的控制和优化网络服务的流量路径,ACL刚刚满足这样的条件

2.安全需求

随着企业或其他组织机构的扩张,其网络规模越来越大,来自网络中的威胁也越来越泛滥。为了保护内部重要的网络资源不被未授权的流量访问,可以通过定义ACL规则来拒绝那些流量

3.企业内部的访问控制需求

在中大型组织机构中,每个部门之间都会定义访问控制,基于访问控制的最小权限原则,每个部门应只被赋予其工作所需要的一个访问权限,来确保一些敏感信息或私密的网络资源只能够被授权人员看到。

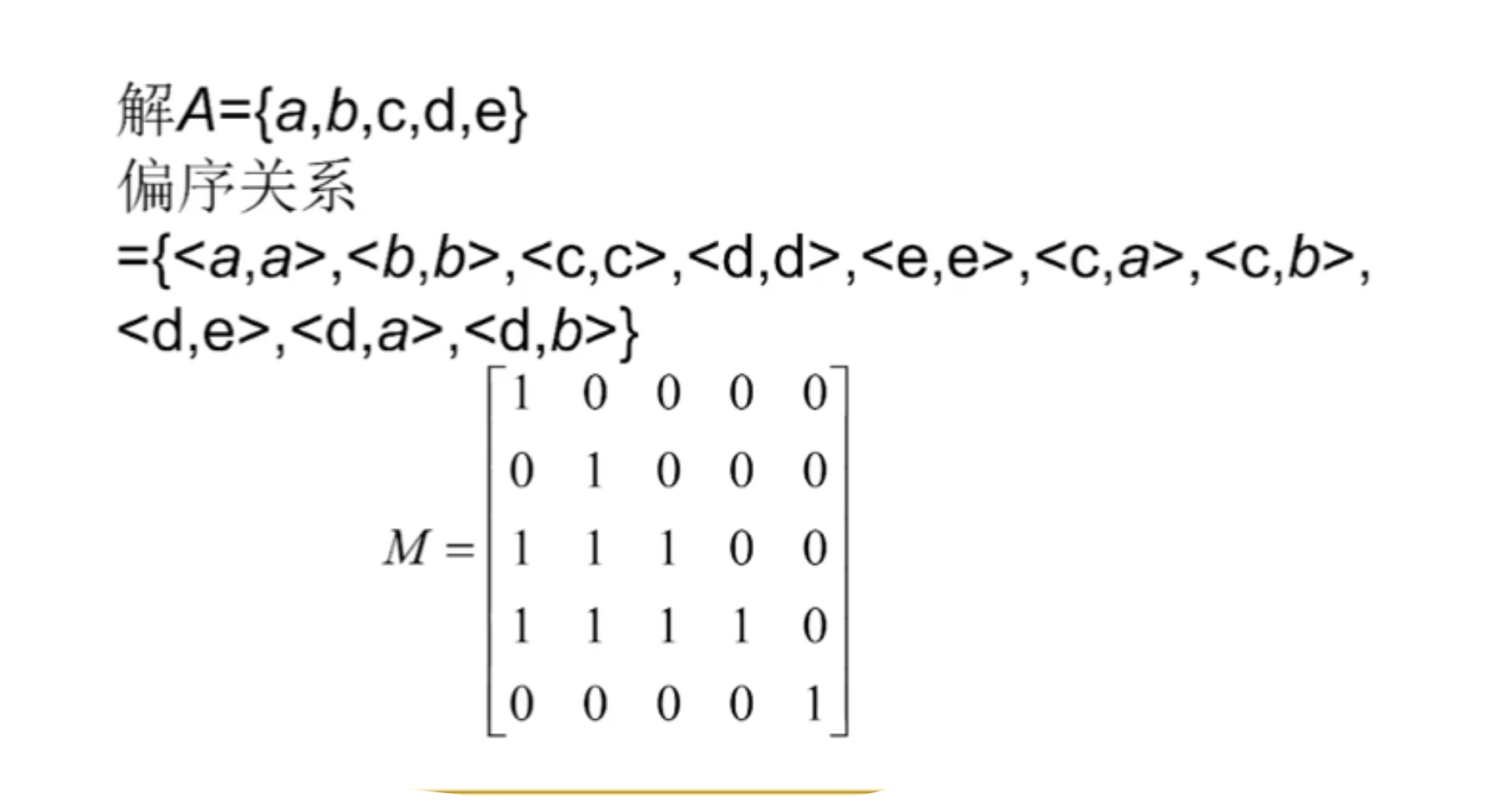

ACL的匹配机制:

如图,是为ACL的匹配机制流程图。

可以看到,首先会判断引用的ACL是否存在

然后会判断acl是否存在rule

然后再依照规则编号从第一条Rule开始分析

常用的ACL分类:

简介:

常用的ACL可以分为基本ACL(2000-2999)、高级ACL(3000-3999)

基本ACL:

简介:

基本ACL是一种比较原始的匹配方式,只能通过对源地址的匹配实现流量匹配

配置:

acl 2000

rule 5 permit source 192.168.1.0 0.0.0.255匹配语句分析:

规则编号5:放行源地址为192.168.1.0/24的流量

但是发现没,我配置里写的掩码是0.0.0.255而不是255.255.255.0

这个叫通配符,可不是ospf里的反掩码,尽管很相似,但是原理不太一样

我们化成二进制来看

正掩码:11111111.11111111.11111111.00000000

通配符:00000000.00000000.00000000.11111111

在通配符的定义中,0表示严格匹配,1表示宽松匹配,

而反掩码的定义则就是正掩码倒过来写,因此原理是不太一样的

高级ACL:

简介:

高级acl是一种扩展acl,不仅能够基于源地址、源端口实现对流量的匹配,也能基于目标地址

、目标端口对流量进行配置,还能并且能够同时基于源目IP、源目端口、传输层协议实现一个对流量的精细控制,这五大参数组成起来叫做五元组,且协议必须为传输协议(TCP或UDP),否则不叫做五元组。四元组则是源目IP与源目端口四大参数

配置:

acl 3000

rule 5 permit tcp source 192.168.1.0 0.0.0.255 source-port eq 1000 destination

192.168.2.0 0.0.0.255 destination-port eq 3000匹配语句分析:

规则编号5:放行通信协议为TCP、源地址为192.168.1.0/24、源端口为1000(eq表示equal,相等、等于)、目标地址为192.168.2.0/24,目标端口为3000的流量

尾声:

那么ACL的内容就到此为止,我们下次再见