实验拓扑图

实验要求

1.DMZ区内的服务器,办公区仅能在办公时间内(9:00-18:00)可以访问,生产区的设备全天可以访问; 2.生产区不允许访问互联网,办公区和游客区允许访问互联网 3.办公区设备10.0.2.10不允许访问DMZ区的FTP服务器,仅能ping通10.0.3.10 4,办公区分为市场部和研发部,研发部IP地址固定,访问DMZ区使用匿名认证;市场部需要用户绑定IP地址,访问DMZ区使用免认证;游客区人员不固定,不允许访问DMZ区和生产区,统一使用Guest用户登录,密码Admin@123,游客仅有访问公司门户网站和上网权限,门户网站地址10.0.3.10 5,生产区访问DMZ区时,需要进行protal认证,设立生产区用户组织架构,至少包含三个部门,每个部门三个用户,用户统一密码open1ab123,首次登录需要修改密码,用户过期时间设定为10天,用户不允许多人使用 6、创建一个自定义管理员,要求不能拥有系统管理的功能

实验思路

1.给设备配置IP,做好基础配置,创建一个测试以太网,给cloud增加端口,并给防火墙配置(开启所有允许服务、修改登录密码)、划分vlan

2.给防火墙接口配置

3.写安全策略,实现要求

4.按要求创建openlab区域:办公区、生产区、游客区;并设置相应的认证和权限

|

(市场部、研发部--IP地址固定)

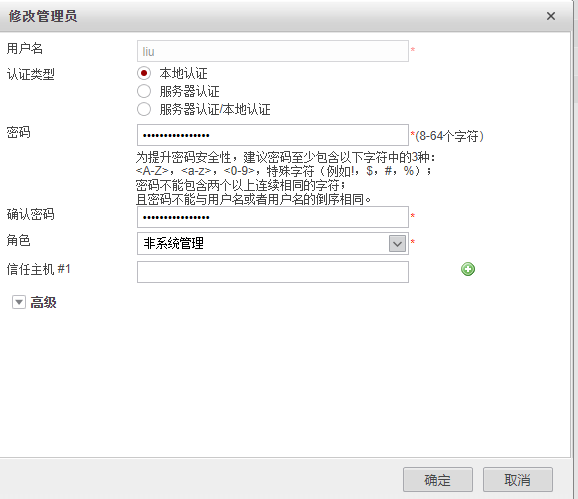

5.创建一个管理员

实验步骤

1.配置IP

cloud

防火墙

防火墙

划分vlan

划分vlan

[sw7-GigabitEthernet0/0/2]port link-type access

[sw7-GigabitEthernet0/0/2]port default vlan 10

[sw7-GigabitEthernet0/0/2]int g 0/0/3

[sw7-GigabitEthernet0/0/3]p l a

[sw7-GigabitEthernet0/0/3]p d v 20

[sw7-GigabitEthernet0/0/1]interface GigabitEthernet0/0/1

[sw7-GigabitEthernet0/0/1]port link-type trunk

[sw7-GigabitEthernet0/0/1]iport trunk allow-pass vlan 10 20

2.给防火墙配置

G1/0/0

G1/0/1

G1/0/1 G1/0/2

G1/0/2

G1/0/3做子接口:

G1/0/4:

3.写安全策略,实现要求

A.办公区策略

B. 生产区策略

B. 生产区策略

C.生产区不可访问互联网策略

C.生产区不可访问互联网策略

D.其他区域访问互联网策略

D.其他区域访问互联网策略

E. 拒绝办公区访问FTP与HTTP

E. 拒绝办公区访问FTP与HTTP

F.认证域的配置(访问设置)

F.认证域的配置(访问设置)

G.游客区的创建以及安全策略

H.生产区用户组的创建

I.设置认证选项

I.设置认证选项

4.创建管理员

4.创建管理员