前言

欢迎来到我的博客

个人主页:北岭敲键盘的荒漠猫-CSDN博客

本文主要整理信息打点时

服务器类型,端口扫描,waf类型,蜜罐的识别。

端口扫描

描述:

简单介绍一下,端口扫描就是扫描对方服务器开放了哪些端口。

我们从他的端口开放情况就可以推算出很多信息。

作用:

根据端口推测服务,蜜罐,waf等信息。

工具:

主动扫描:

nmap:速度慢,精准

Download the Free Nmap Security Scanner for Linux/Mac/Windows

masscan:速度快,适合批量https://github.com/robertdavidgraham/masscan但是需要自己编译。被动扫描:

网络空间

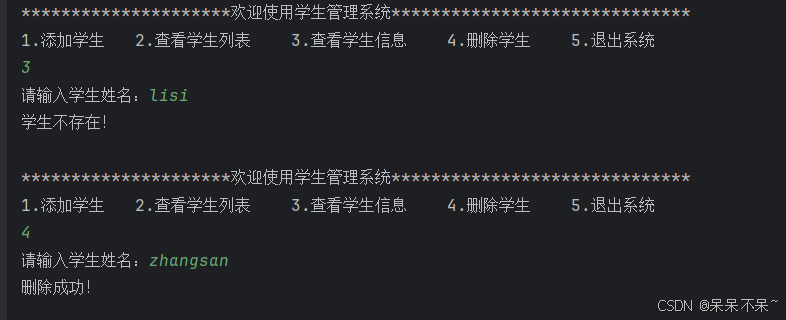

这是nmap扫描情况:

教父的网站

能得到mysql数据库,apache服务器以及部分端口的情况。

win7主机系统类型,各种服务。

网络空间fofa搜集结果

考虑事项:

1.防火墙阻挡扫描

受防火墙保护,扫描出现不确定。

2.内网站点外映。

站点搭建在内网环境中,映射到外网主机上的某个端口。

然而我们扫描的是外网主机,实际站点在内网,扫描的不是一个主机。

服务器类型判断

1.首先是可以根据上面的端口扫描扫描出服务器类型。

2.我们也可以根据数据包中的server来判断类型。(有些waf会修改这里)

网站waf类型识别

waf简介

就像咱电脑上的杀软一样,是保护服务器网站的一种专门的保护系统

类型包括如下:

云WAF:百度安全宝、阿里云盾、长亭雷池,华为云,亚马逊云等

硬件WAF:绿盟、安恒、深信服、知道创宇等公司商业产品

软件WAF:宝塔,安全狗、D盾等

代码级WAF:自己写的waf规则,防止出现注入等,一般是在代码里面写死的

识别的重要性

1.识别waf的类型,如果你是大牛,找到了某个waf的漏洞,能绕过这个waf的某个点。就能帅气的识别出来这个waf后找那种类型的漏洞挖。

2.识别出来waf的类型后,我们就能知道这个站八成没啥咱菜鸡的事了,就可以滚蛋去下一个站了。

识别方法

wafw00f工具识别

GitHub - EnableSecurity/wafw00f: WAFW00F allows one to identify and fingerprint Web Application Firewall (WAF) products protecting a website.

直接扫就行。

identYwaf工具识别

GitHub - stamparm/identYwaf: Blind WAF identification tool

网络空间识别

网络空间有时候也是可以识别出来waf的,但是不一定能识别出来。

蜜罐识别

蜜罐简介

就是生成一些假网站,忽悠红队打,并且通过红队攻击产生的日志,推测红队意图,溯源红队。

蜜罐类别

交互类型:

低交互,中交互,高交互

模拟目标:

数据库蜜罐,工控蜜罐,物联网蜜罐,web蜜罐

蜜罐大屏装x

泰裤辣!

识别方式

浏览器插件(准确率有待提高)

GitHub - Ghr07h/Heimdallr: 一款完全被动监听的谷歌插件,用于高危指纹识别、蜜罐特征告警和拦截、机器特征对抗

quake识别(只有有钞能力的人才能用)

使用前需要初始化一下。

quake.exe init apikey值

quake.exe honeypot 目标

人工判断的方法

1.根据不同品牌蜜罐的指纹识别

2.端口开放特别多,隔几个就一个蜜罐。

3.web协议访问会下载

网络空间识别

网络空间也是有概率识别出是否为蜜罐的。