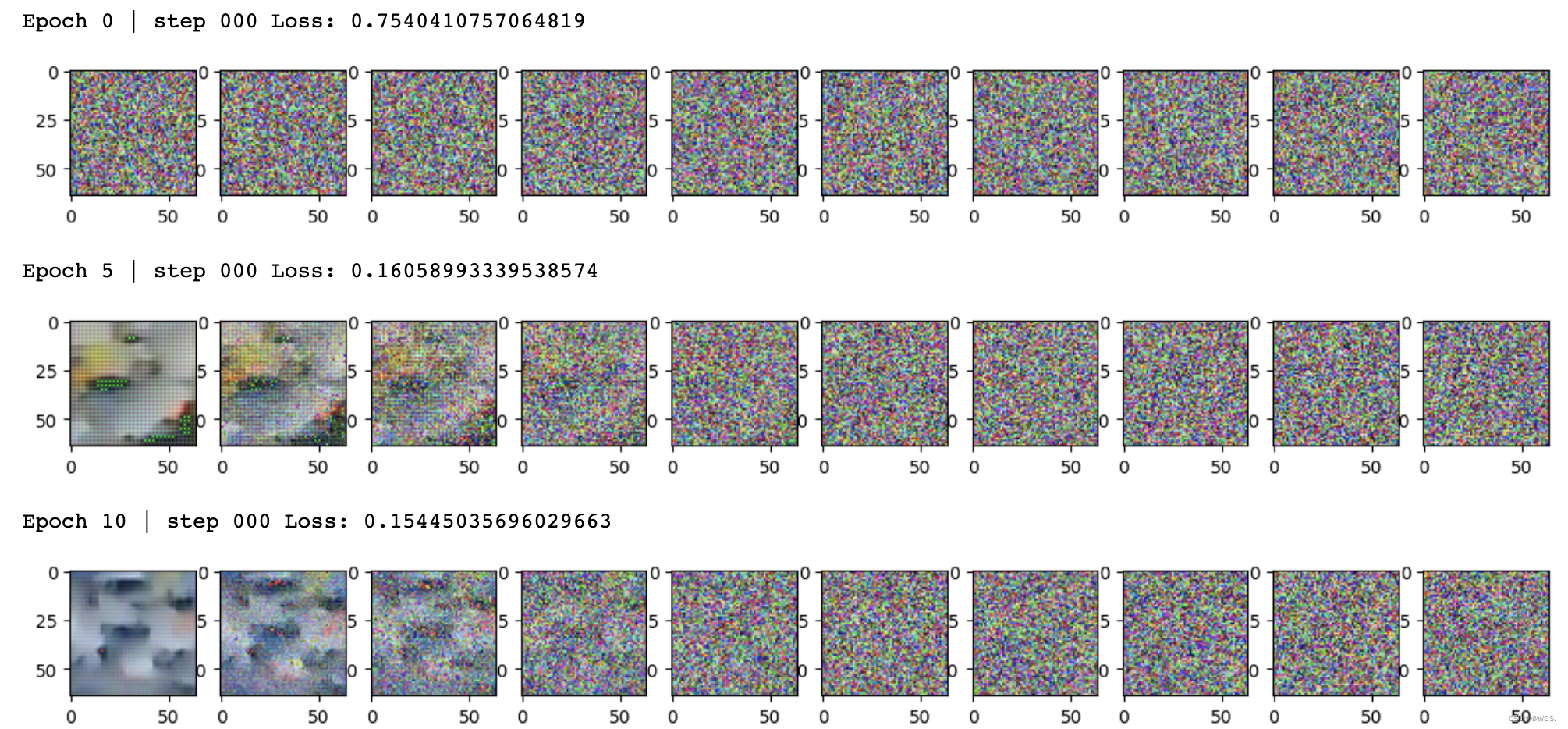

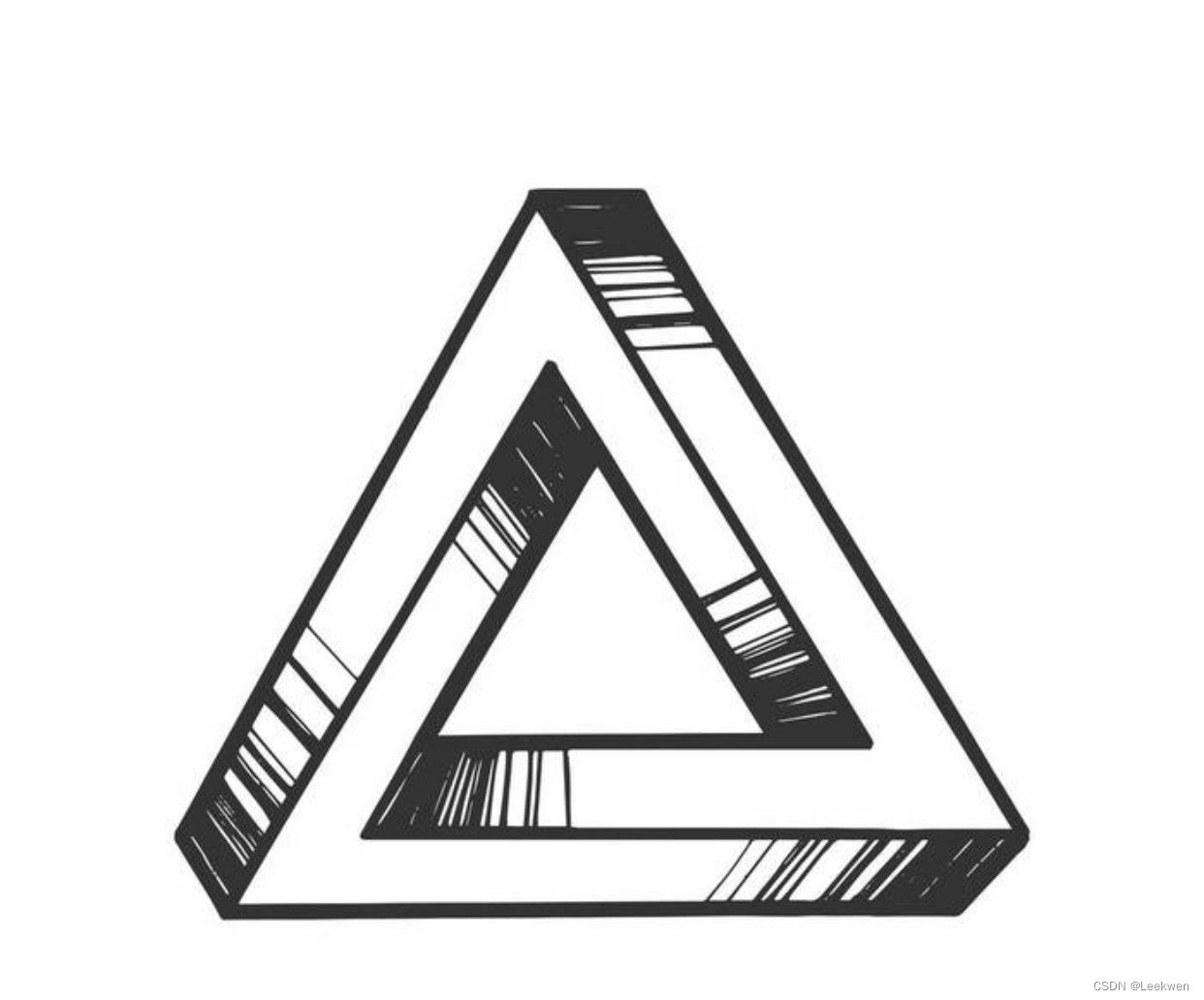

投资中避不开这个不可能三角!

而这“三个角”指的是高收益、低风险、高流动性,“不可能三角”则指的是“三角”难以同时满足。

因为这三角的关系是相互制衡的!

①若要追求较低风险条件下的较高收益,需要以时间换取空间,也就是要牺牲部分流动性,比如3,5年期国债或定期等;

②若要在短期(即较高流动性)内实现高收益,往往意味着高风险,本金损失的概率也相应会提升,比如股票交易,期货交易等;

③若要同时满足流动性和实现低风险目标,那么投资者需要牺牲一部分收益(低收益),比如银行活期存款,余某宝等!

这三种情况下的产品在市场中都普遍的存在。

我是一个保守派。

如果让我选择,我会选择用时间换空间,牺牲部分流动性的方式来得到上述的两个三角(低风险,高收益)。

做时间的朋友就是如此,我可以用时间来换空间,在低风险的情况下去获取高收益,而做为交换就是降低流动性,管住你的手!

为何定投宽基?

有两个前提:

一是,你手里有子弹,能够持续做定投。

越低越多买式傻瓜2.0版的定投!

二是,管住手,少交易。

只买不卖,以等待其回归均线!

这里就符合上面的两个三角,一是低流动性,只买不卖,二是用时间去换空间,以获得赢利。