引言

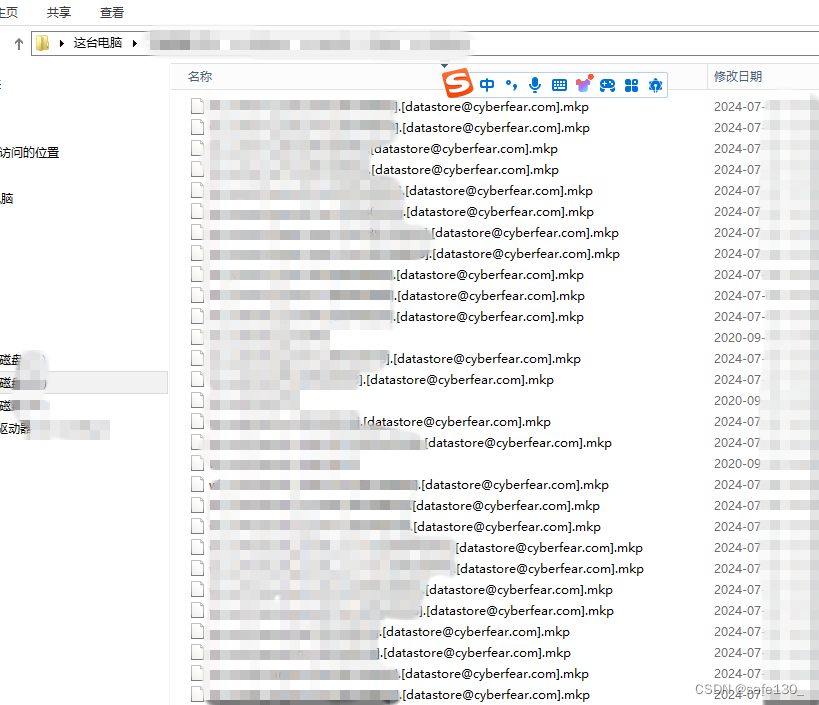

在数字化时代,网络安全问题日益严峻,其中勒索病毒(Ransomware)作为一种极具破坏性的恶意软件,严重威胁着个人用户和企业机构的数据安全。.[ datastore@cyberfear.com].mkp勒索病毒便是这一领域中的一颗“毒瘤”,它不仅通过复杂的加密算法锁定用户文件,还通过威胁手段迫使受害者支付高额赎金以恢复数据访问权限。本文将从多个角度全面解析这种病毒,包括其定义、传播方式、攻击机制、数据恢复策略及防范措施。如需咨询恢复帮助请关注留言私信或查看个人简介

一、.[datastore@cyberfear.com].mkp勒索病毒概述

定义与特点

.[datastore@cyberfear.com].mkp勒索病毒是一种典型的勒索软件,它利用强大的加密算法(如AES256)对用户的文件进行加密,使文件变得无法访问。加密完成后,病毒会在用户屏幕上显示勒索信息,通常是一条包含支付方式、联系渠道及威胁内容的文本文件,要求受害者支付一定数额的加密货币(如比特币)以换取解密密钥。该病毒具有文件加密、勒索信息展示、使用高级加密算法、持久性、互斥机制等特点,严重威胁用户的数据安全。

传播方式

.[datastore@cyberfear.com].mkp勒索病毒通过多种途径进行传播,包括但不限于电子邮件、恶意软件下载、文件共享、远程桌面爆破、被黑网站以及torrent文件和虚假软件更新通知等。攻击者常常利用社会工程学手段,如发送看似合法的电子邮件附带恶意附件,或在社交媒体、论坛等平台上发布恶意链接,诱骗用户点击或下载,从而实现病毒的传播和感染。

二、攻击机制与影响

攻击流程

一旦用户点击了含有病毒的链接或附件,病毒会迅速感染计算机系统,并开始执行其核心攻击行动——数据加密。病毒会扫描用户的计算机设备,寻找并加密各种文件类型,包括文档、图片、视频等,使这些文件变得无法访问。加密后的文件通常会获得新的扩展名,如.mkp,以标识其已被加密。

影响分析

勒索病毒对用户的影响是深远的。首先,加密后的文件无法访问,直接影响用户的工作和生活。其次,病毒生成的勒索信息给受害者带来巨大的心理压力和经济负担,尤其是当数据对受害者至关重要时,如企业的重要业务数据或个人珍贵的照片、视频等。此外,即使受害者支付了赎金,也不能保证一定能恢复数据,因为攻击者可能不守信用或已经销毁了解密密钥。

三、数据恢复策略

寻求专业解密工具

面对勒索病毒的攻击,寻求专业的解密工具是一种可能的恢复途径。未来研究人员可能会开发出针对特定版本的勒索病毒的解密工具。用户应密切关注安全社区的动态,了解是否有可用的解密工具,并谨慎使用这些工具以避免进一步损坏数据。

联系专业机构

如果个人或企业无法解决勒索病毒问题,建议立即联系专业的网络安全机构或技术支持团队,寻求专业的帮助和支持。这些机构具备丰富的经验和技术知识,能够分析病毒特性,开发解密方法,帮助用户恢复数据。

定期备份数据

定期备份重要数据是预防勒索病毒攻击的有效手段。用户应确保备份数据的安全性,避免备份数据被病毒加密或删除。一旦遭受勒索病毒攻击,用户可以通过恢复备份数据来减少损失。

四、防范措施

提高安全意识

用户应提高网络安全意识,不轻信陌生链接和邮件,不随意下载不明来源的软件。在浏览网页时保持警惕,避免点击可疑链接或下载不明文件。同时,定期更新操作系统、应用程序和安全软件,确保计算机具有最新的安全补丁和防病毒程序。

安装可靠的安全软件

安装可靠的安全软件是防范勒索病毒的重要措施之一。这些软件可以实时监测并防御恶意软件的攻击,降低被勒索软件利用漏洞的风险。用户应确保安全软件始终处于开启状态,并定期更新病毒库和软件补丁。

定期备份重要数据

定期备份重要数据是预防数据丢失的有效手段。用户应制定合理的数据备份计划,并将备份数据存储在安全的地方,如外部存储设备或云存储中。这样即使遭受勒索病毒攻击,也能迅速恢复数据,减少损失。

加强密码管理

使用高强度且无规律的密码可以增加攻击者破解的难度。用户应避免使用过于简单的密码或在多个平台上重复使用相同的密码。同时,定期更换密码也是提高账户安全性的有效方法。

谨慎处理移动存储设备

在连接移动存储设备时,用户应首先使用安全软件检测其安全性。避免在未经验证的设备上存储或打开敏感信息,以防被勒索病毒等恶意软件感染。

五、结语

.[datastore@cyberfear.com].mkp勒索病毒作为一种极具破坏性的恶意软件,对个人用户和企业机构的数据安全构成了严重威胁。然而,通过提高安全意识、安装可靠的安全软件、定期备份重要数据以及采取其他有效的防范措施,我们可以在一定程度上降低感染风险并减少损失。同时,面对勒索病毒的攻击,用户应保持冷静并寻求专业的帮助和支持,以最大限度地恢复受损数据并维护自身权益。在数字化时代,保护数据安全是我们共同的责任和使命。

以下是一些最近多发的勒索病毒后缀:

.halo,.360,.faust,.2700, .eking,elbie, .wis,.mkp,.malox,.rmallox,.mallox,.hmallox, .anony, .ma1x0,.live,.carver,.locked,_locked,.locked1,.svh , lockbit, .src, .secret , .datah, .BEAST,.DevicData-P, .kat6.l6st6r 等等,

以上列出的勒索病毒家族仅是其中的一部分,且随着网络安全环境的不断变化,新的勒索病毒家族和变种可能会不断出现。因此,保持防病毒软件的更新、定期备份数据以及提高网络安全意识是防范勒索病毒攻击的关键措施。

![AGI 之 【Hugging Face】 的【Transformer】的 [ Transformer 架构 ] / [ 编码器 ]的简单整理](https://img-blog.csdnimg.cn/direct/15ee1c3725ec414bb1f0864b4892249c.jpeg)