天津鸿萌科贸发展有限公司是 ElcomSoft 系列取证软件的授权代理商。

ElcomSoft 系列取证软件

ElcomSoft 系列取证软件支持从计算机和移动设备进行数据提取、解锁文档、解密压缩文件、破解加密容器、查看和分析证据。

- 计算机和手机取证的完整集合

- 硬件加速解密最多支持10,000计算机协同工作

- 包含全部移动设备数据提取解密分析的相关工具

- 移动设备逻辑、物理、无线数据获取工具

- Apple, Microsoft 和 Google 云服务数据提取

- 访问删除的证据并以取证的专业方式提取

ElcomSoft System Recovery 是 ElcomSoft 系列取证软件之一。它支持在所有版本的 Windows 中重置或恢复本地 Windows 帐户和 Microsoft 帐户密码。为任何用户帐户分配管理权限,重置过期密码或导出密码哈希以进行脱机恢复。创建取证磁盘镜像及随附可启动的 Windows PE 环境。

- 执行取证有效的数据提取

- 重置 Windows 帐户密码

- 从 TrueCrypt、VeraCrypt、Bitlocker、FileVault (HFS+/APFS)、PGP 磁盘、LUKS 和 LUKS2 加密磁盘中提取加密元数据

- 创建取证磁盘镜像

- 恢复本地帐户、Microsoft 帐户和 Wi-Fi 网络密码

- 自定义的 Windows PE 环境,具有广泛的硬件兼容性和真正的本机 FAT 和 NTFS 支持

实时系统分析、镜像分析、冷系统分析

在数字取证领域,有多种方法可以分析计算机系统。您可能熟悉实时系统分析或调查取证磁盘镜像,但还有另一种称为冷系统分析的方法。与专家处理活动用户会话的实时分析不同,冷系统分析的工作方式不同。这就像是实时分析和检查计算机磁盘镜像之间的中间地带。但是,什么情况下会使用冷分析呢?您能用它做什么,它与通常所用的方法相比有什么优势呢?

什么是冷系统分析?

冷系统分析在现场经常使用,但该术语本身并不像“实时系统分析”那样常见,因此需要一些解释。该术语是在“冷启动攻击”之后诞生的,它反过来定义了一种非常特殊的攻击类型,允许从系统的易失性内存中提取机密(例如加密密钥)。在冷启动攻击过程中,专家从便携式介质(通常是 USB 闪存驱动器)启动计算机。这正是冷系统分析期间使用的方法:检查员从便携式 USB 驱动器启动计算机,并尝试访问系统和/或从计算机中提取证据。

那么什么是“实时系统分析”呢?在实时系统分析中,检查者尝试获得对经过身份验证的用户会话的控制权。只有当被调查的计算机处于打开状态,并且至少有一个用户具有活动会话时,才有可能这样做。冷系统分析假定计算机的初始状态已关闭或休眠,并且没有经过身份验证的用户会话可用。

与实时系统分析相反的是检查取证磁盘镜像,取证磁盘镜像是对用户物理存储设备的比特精确捕获。即使在调查过程中存储在磁盘镜像中的数据出现问题,也始终可以返回到原始文件。

冷系统分析的风险

实时系统分析是三种方法中风险最大的。经过身份验证的用户会话可能充满惊喜。可能有未知的(和潜在的危险)后台进程在运行,任何可用的证据都可能随时自毁。如果计算机连接到网络,则可能会发生更糟糕的情况,而断开网络连接可能会触发未知的、具有潜在危险的任务。实时系统分析从来都不是取证可靠的,只有在仔细权衡风险后才能进行。

使用取证磁盘镜像是最安全的方法,同时也是最耗时的。这是最合理的取证方法。

冷系统分析介于两者之间。通过从已知良好的便携式介质启动用户的计算机,专家可以使用熟悉的取证工具访问干净的系统。然而,这是嫌疑人的电脑,操作者的错误可能会导致不可逆转的事故。顺便说一下,最常见的错误之一是急于重置用户的 Windows 帐户密码,这会立即永久锁定访问 EFS 加密文件的能力以及存储在 Web 浏览器(如 Google Chrome 或 Microsoft Edge)中的任何密码。但是,如果谨慎使用,冷系统分析可以比取证磁盘镜像分析带来显著优势,而不会产生与实时系统分析相关的大部分风险。通过冷系统分析获得的结果在取证层面上可能合理,也可能不合理,具体取决于您使用的工具和技术。

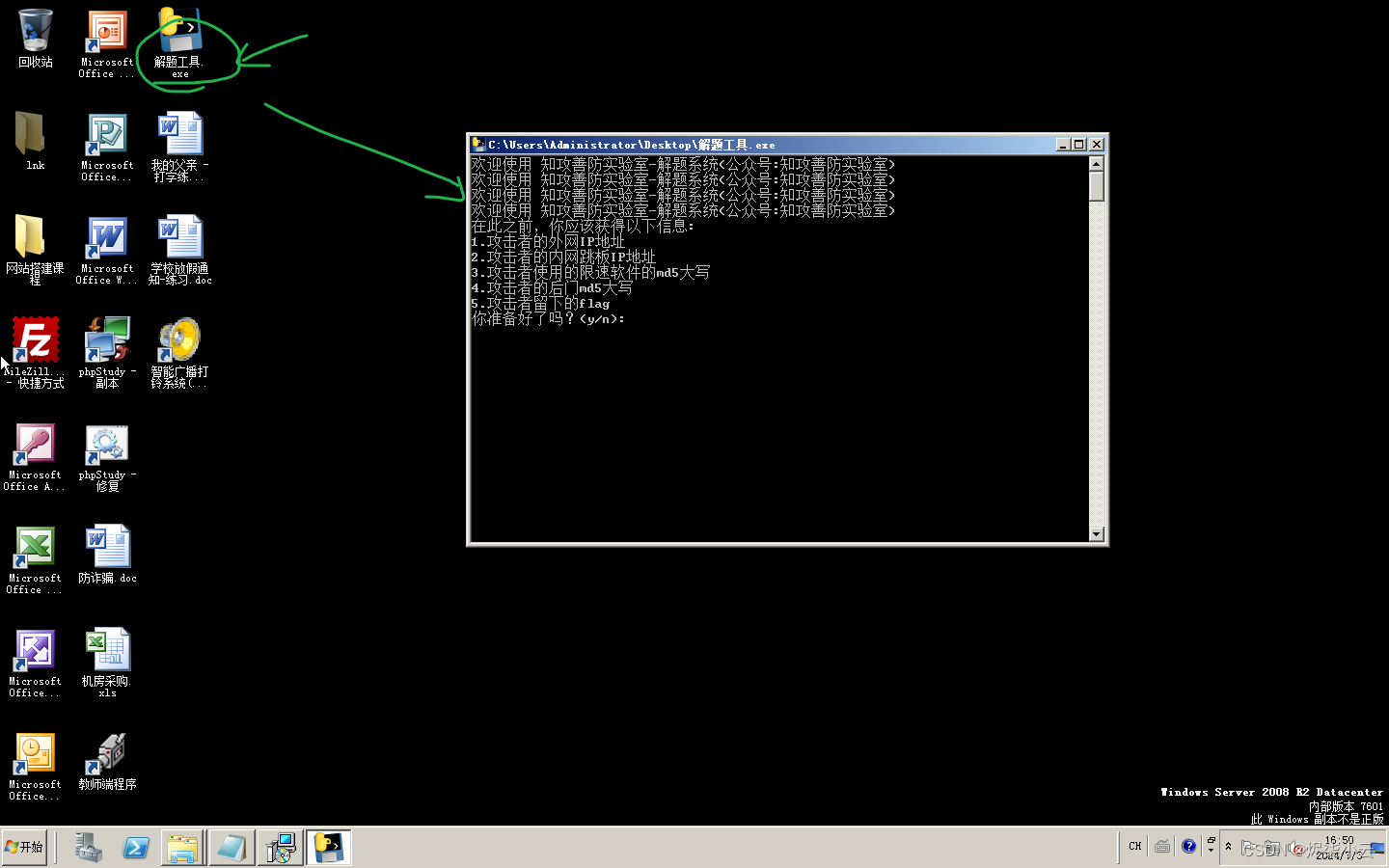

使用 Elcomsoft System Recovery 进行冷系统分析

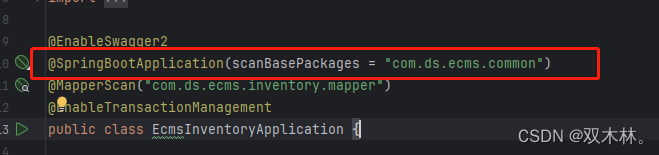

使用 Elcomsoft System Recovery(ESR),进行取证有效的冷系统分析就很容易了。与大多数基于 Linux 的同类产品不同,Elcomsoft System Recovery 基于熟悉的 Windows 环境,因此是调查 Windows 计算机的理想工具。

通过运行 Elcomsoft System Recovery 安装程序准备可启动 USB 驱动器后,就可以执行各种任务了,具体取决于系统分区是否加密。

有两种模式可用:一种是取证合理的写入阻止“只读”模式,另一种是可以通过重置密码、分配管理权限等来修改用户帐户的模式。

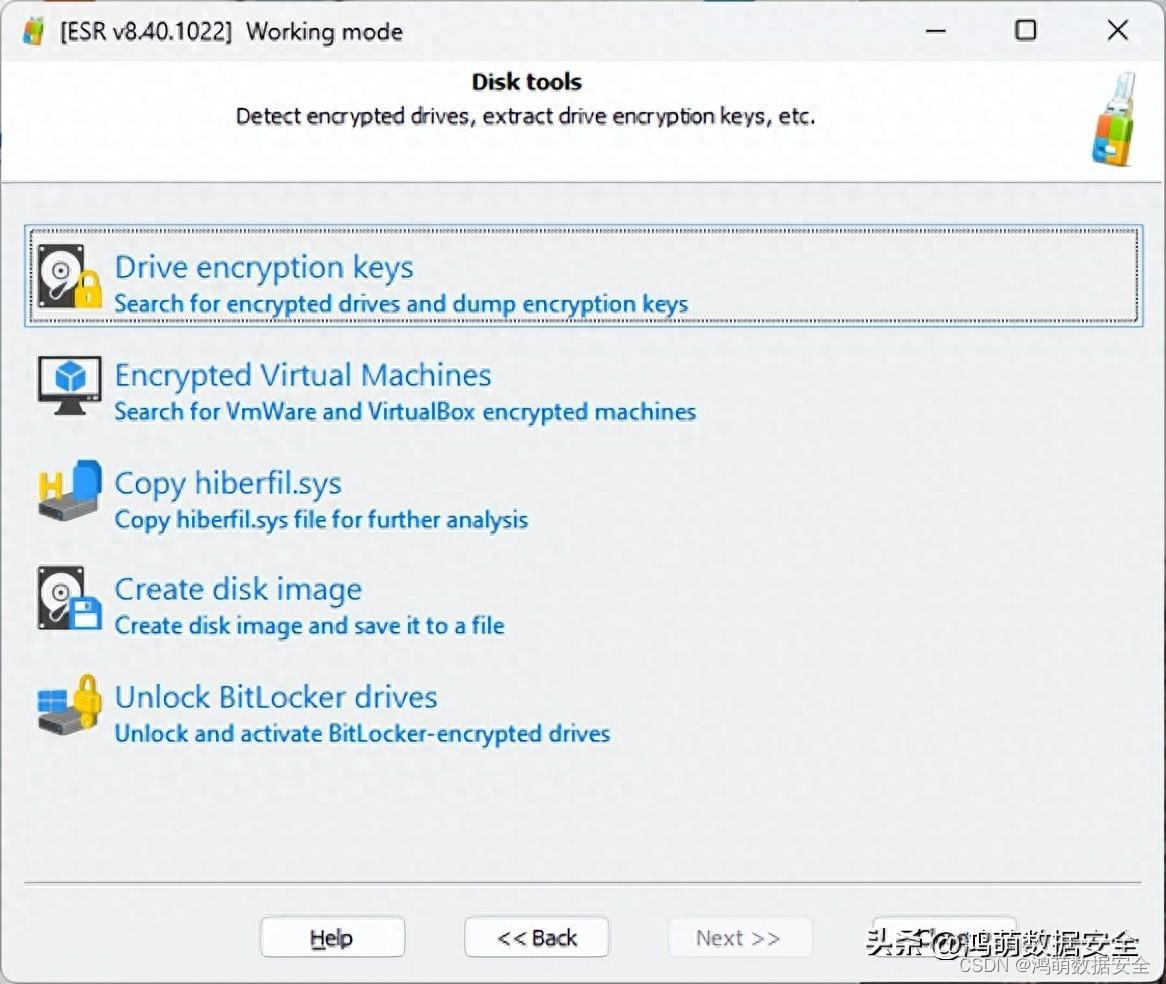

启动 ESR 后,能够在磁盘工具和帐户工具(SAM 数据库)之间进行选择。

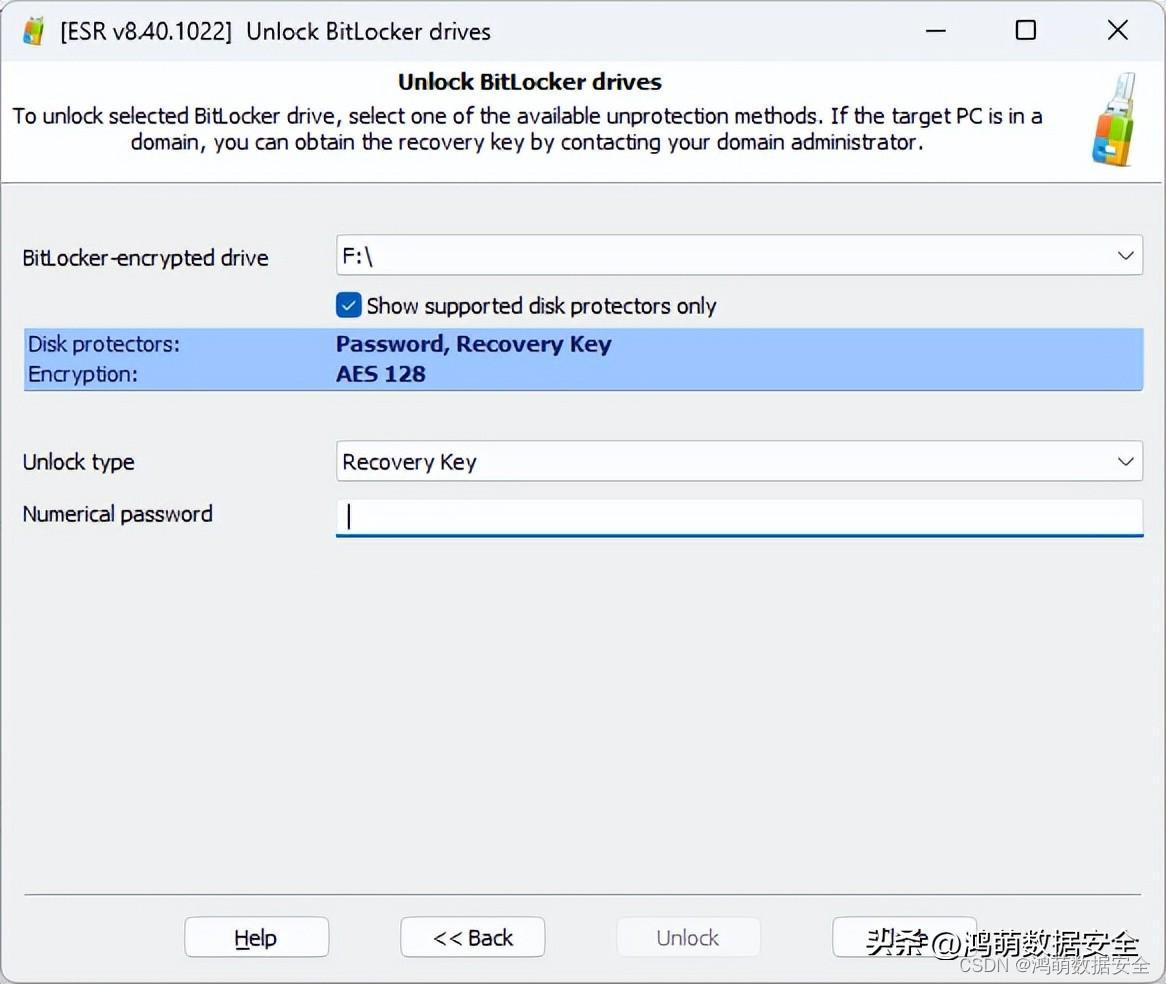

删除 BitLocker 保护

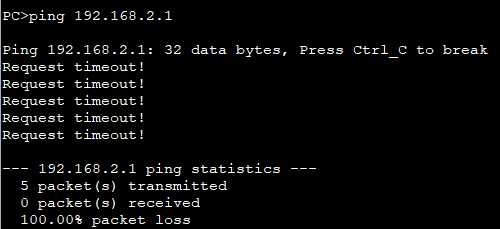

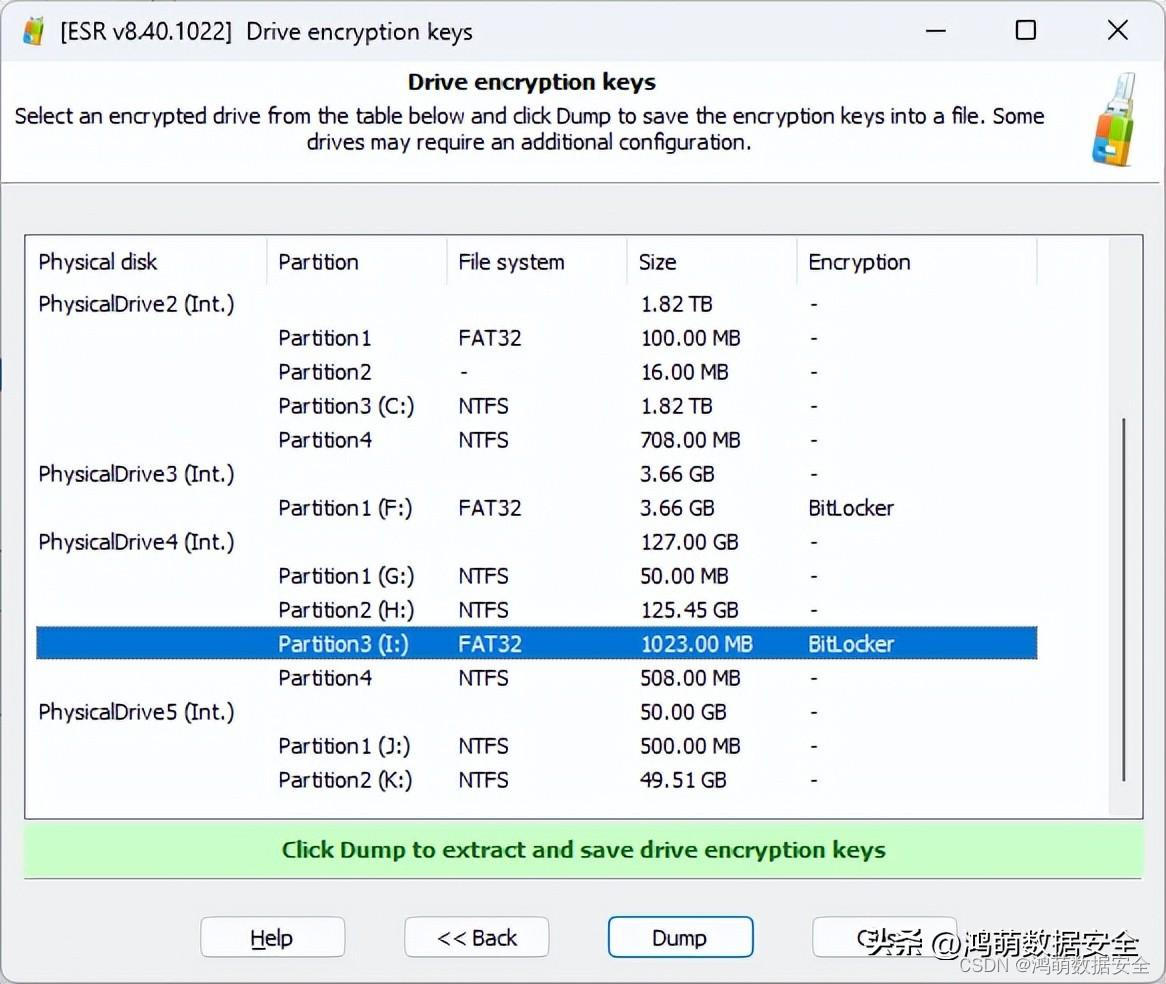

如果使用 BitLocker 对系统分区进行加密,则在解锁卷之前几乎无法执行任何操作。在这种情况下,您可以启动到 Elcomsoft System Recovery,捕获卷的加密元数据,将数据带到实验室,并尝试通过运行 Elcomsoft Distributed Password Recovery 软件来恢复原始 BitLocker 密码。

根据特定 BitLocker 卷上使用的保护程序的配置(主要取决于系统是否具有 TPM 模块),你可能无法解锁卷。

如果你有系统卷的密码或 BitLocker 恢复密钥,则 ESR 可以使用 Windows PE 的内置 BitLocker 功能解锁和装载卷。完成此操作后,您可以继续分析磁盘,与传统的镜像和解密工作流程相比,这节省了大量时间。

收集现有密码

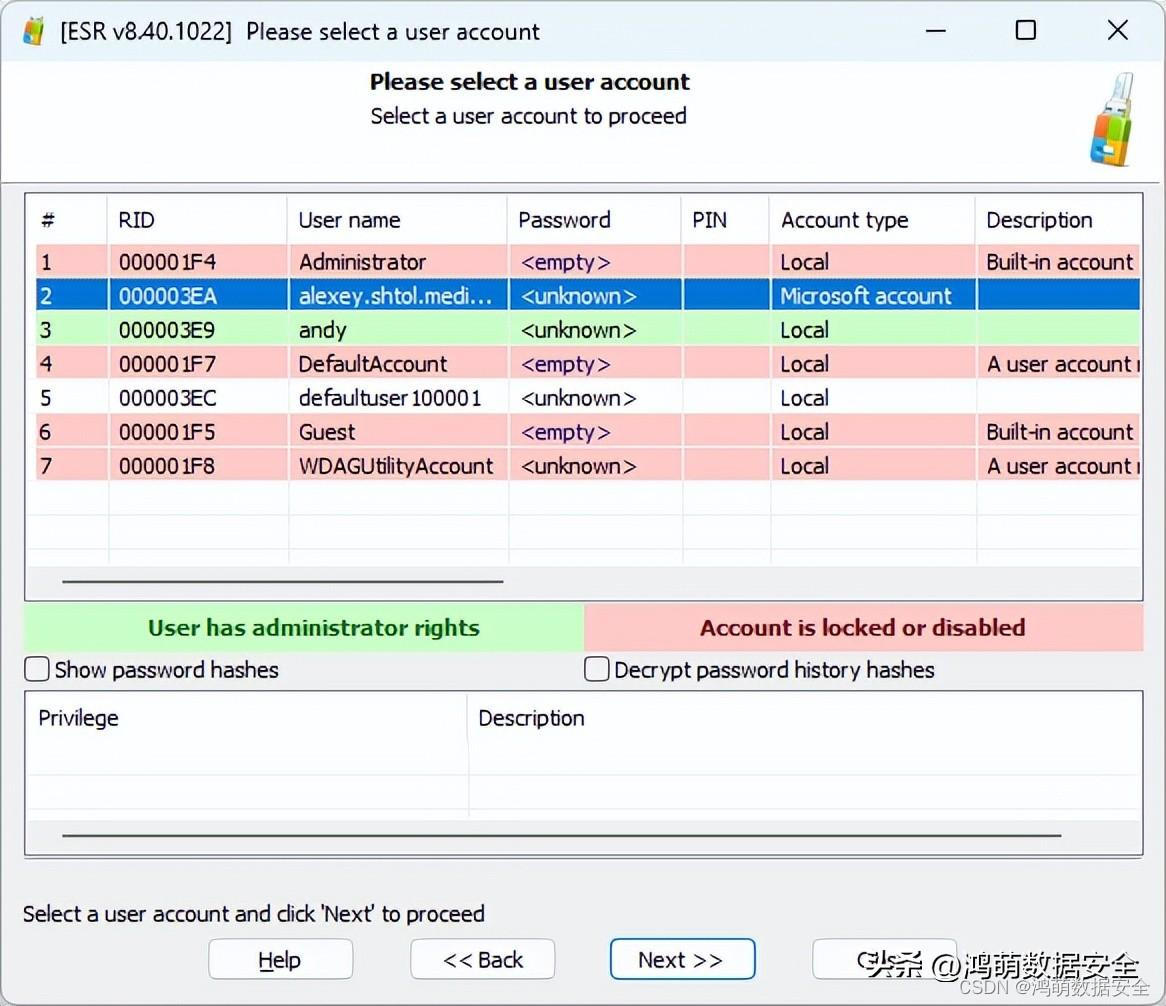

启动进入 Elcomsoft System Recovery 后,该工具将探测现有的 Windows 帐户以获取常用密码。如果发现密码,将显示该密码以允许进一步分析。

破解 Windows 帐户密码

如果密码未知怎么办?如果是这种情况,您需要运行攻击以恢复原始密码。在此之前,需要提取加密元数据(哈希值),并在 Elcomsoft Distributed Password Recovery 中使用该数据来发起攻击。

解锁磁盘加密

如果计算机尚未关闭,但被发现处于混合睡眠或休眠状态,则可以找到磁盘加密工具(如 BitLocker、TrueCrypt、VeraCrypt 或 PGP)的动态加密密钥(OTFE 密钥)。这些键可以在休眠或页面文件中找到。在冷系统分析期间,可以提取这些文件并将它们保存在外部介质上,以便使用 Elcomsoft Forensic Disk Decryptor 进行进一步分析。

搜索加密磁盘

对于磁盘加密,使用 ESR 进行冷系统分析允许通过运行彻底的自动搜索来查找加密磁盘。

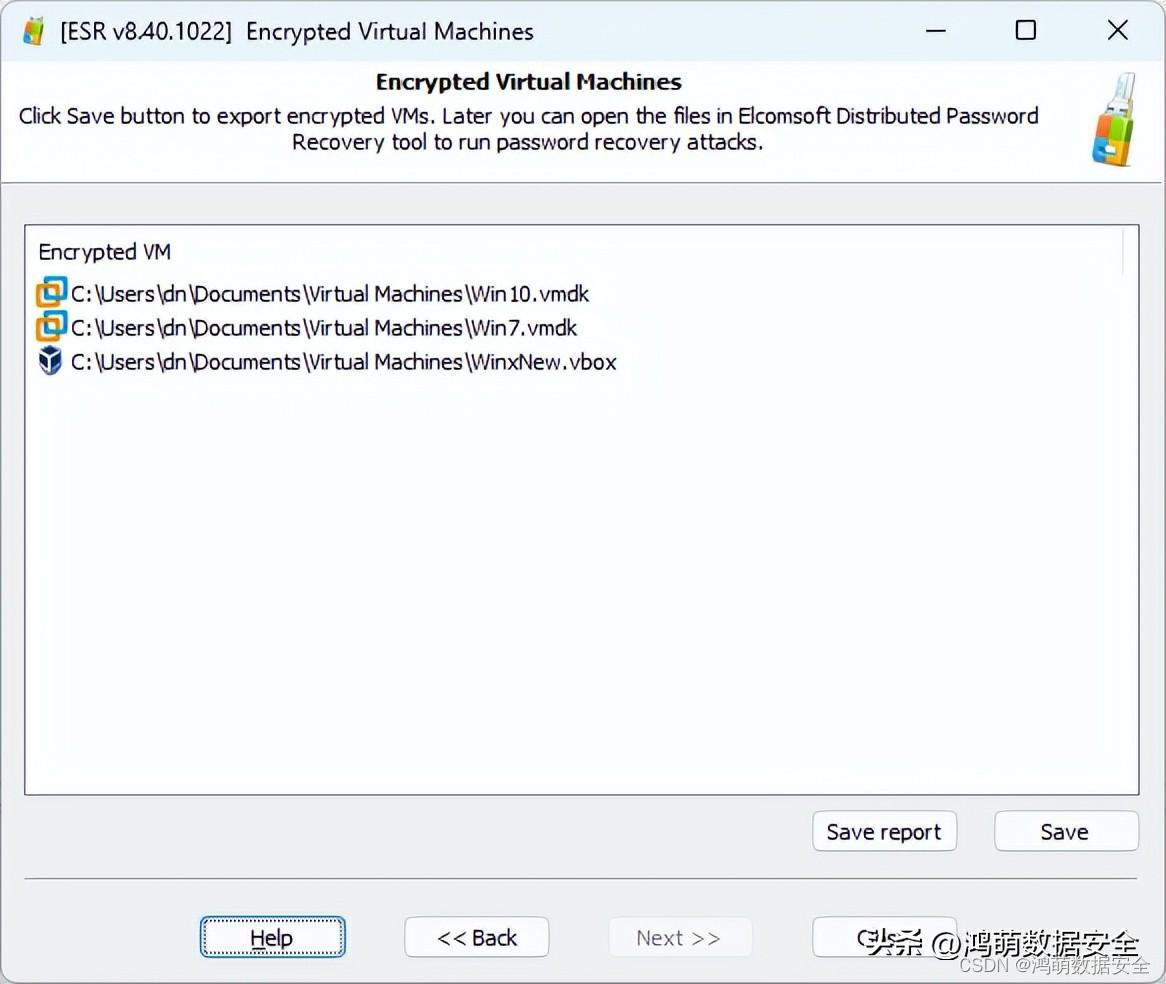

搜索加密虚拟机

除了磁盘加密工具,加密虚拟机是最常见的掩盖工具之一。您可以在 ESR 中查找加密的虚拟机,这同样是一个自动化过程。一旦该工具找到加密的虚拟机,它就会自动保存加密元数据,您可以在 Elcomsoft Distributed Password Recovery 中使用它来破解原始密码。

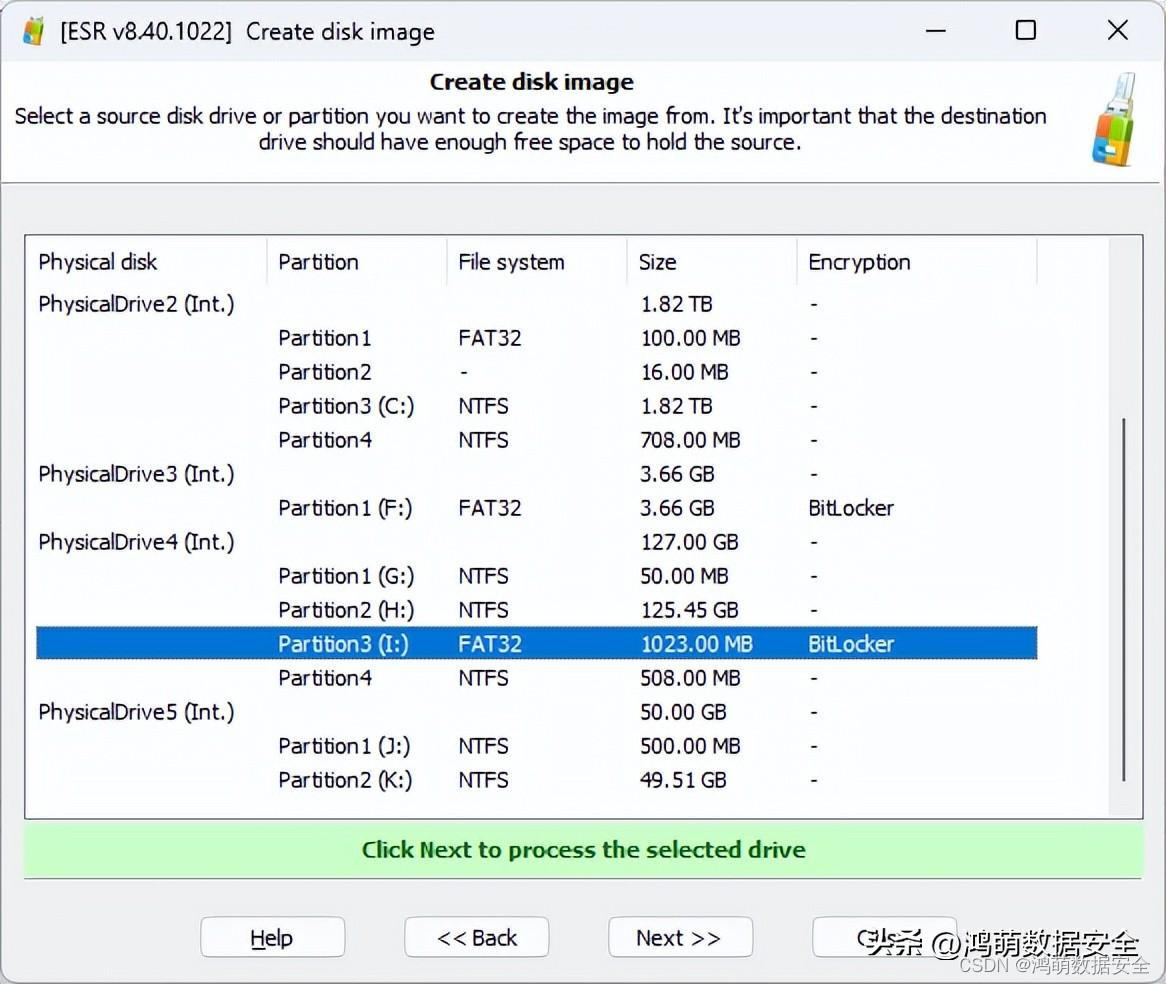

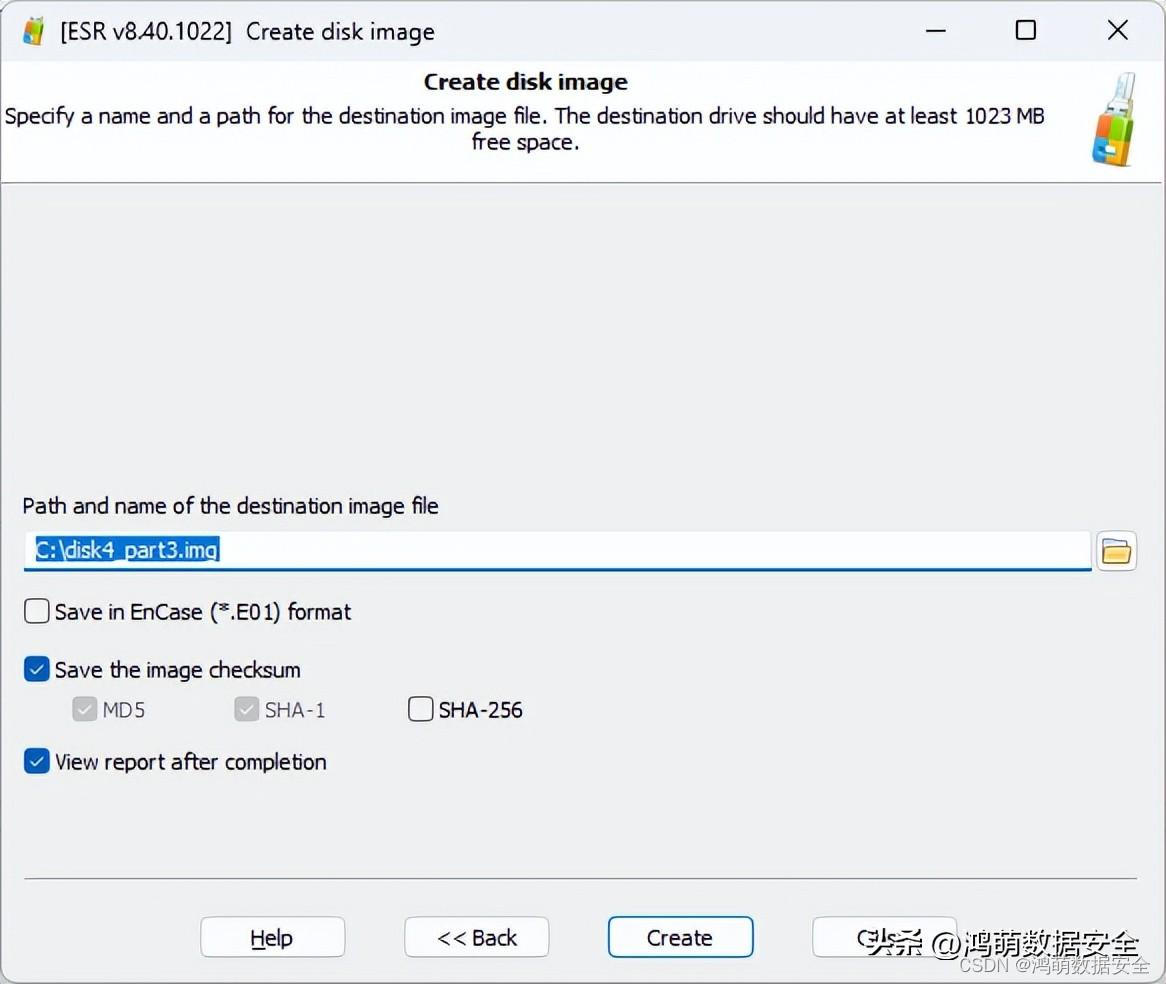

创建取证磁盘镜像

在冷系统分析阶段,您能做的只有这么多,而制作磁盘镜像是加快调查速度的最后一条捷径。传统上,专家会拆卸计算机,取出磁盘,然后使用专门的写入阻止磁盘镜像设备制作镜像。ESR 提供了一个快捷方式,允许在不取出驱动器的情况下制作取证磁盘镜像。

冷系统分析的快速和不洁

冷系统分析与您的方法一样具有取证意义。在某些情况下,为了提高效率,您可能会失去“取证合理”的部分。一个很好的例子是紧急解锁前雇员的 Windows 帐户、重新分配管理权限或通过删除恶意或意外设置的 Syskey 保护来恢复计算机的功能。

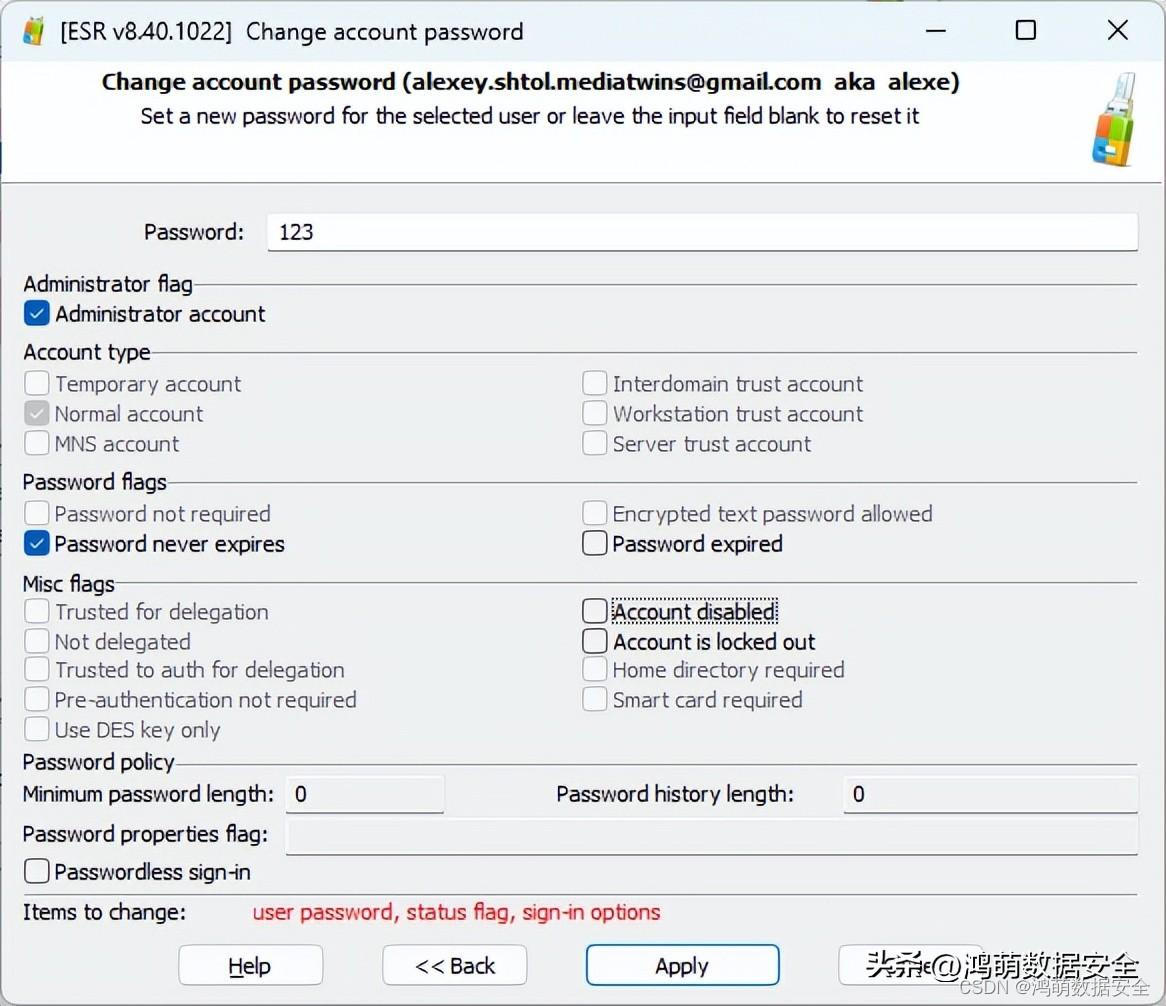

解锁 Windows 帐户

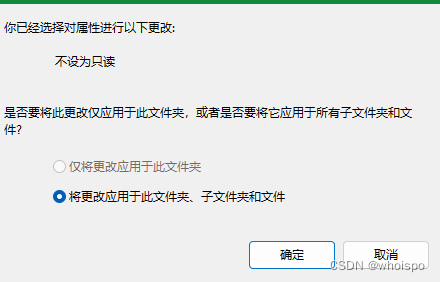

在网络管理不足的组织中,需要解锁 Windows 用户的帐户是很常见的。ESR 使这变得非常容易;更改任何 Windows 用户的密码实际上只需单击几下即可。但请注意,这在取证上远非合理:如果重置用户的密码,则使用 Windows DPAPI 加密的任何数据(例如加密的文件系统、存储的密码等)都将永久丢失。

分配管理权限

如果管理密码丢失或未知,可能需要为某个 Windows 帐户分配管理权限才能恢复对系统的完全访问权限。ESR 只需点击几下即可实现。该功能也适用于您已使用 ESR 重置密码的帐户。

删除 Syskey 保护

如果还没有听说过 Windows Syskey 保护,那么您并不孤单。此功能不提供任何真正的安全性,但如果知道该功能的人意外或恶意设置了 Syskey 密码,则可能会变得非常麻烦。关于如何重置或恢复 Windows SYSKEY 密码,可以查看我们的相关文章。