ARP协议

是根据IP地址获取物理地址的一个TCP/IP协议。主机发送信息时将包含目标IP地址的ARP请求广播到局域网络上的所有主机,并接收返回消息,以此确定目标的物理地址;收到返回消息后将该IP地址和物理地址存入本机ARP缓存中并保留一定时间,下次请求时直接查询ARP缓存以节约资源。地址解析协议是建立在网络中各个主机互相信任的基础上的,局域网络上的主机可以自主发送ARP应答消息,其他主机收到应答报文时不会检测该报文的真实性就会将其记入本机ARP缓存;

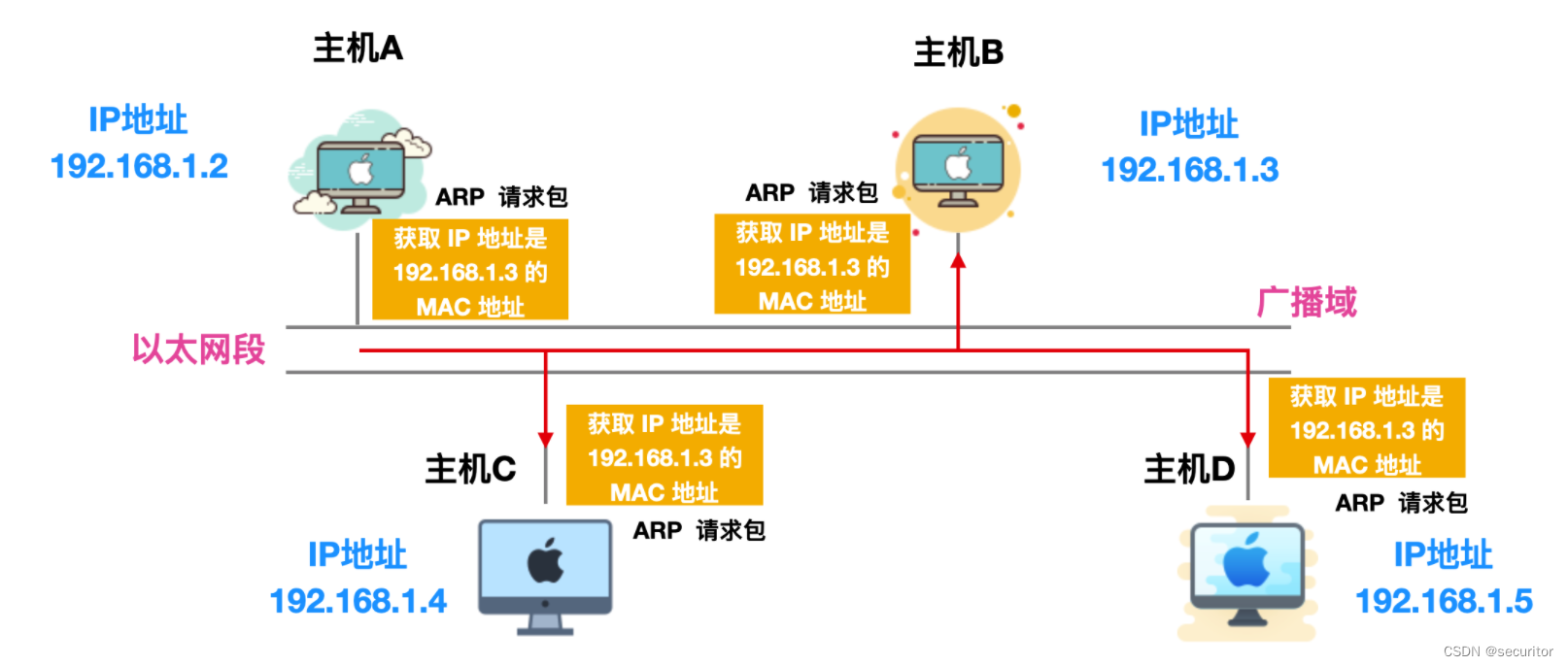

正常的ARP请求和应答

主机 A 想要获取主机 B 的 MAC 地址,通过主机 A 会通过广播 的方式向以太网上的所有主机发送一个 ARP 请求包,这个 ARP 请求包中包含了主机 A 想要知道的主机 B 的 IP 地址的 MAC 地址。

主机 A 发送的 ARP 请求包会被同一链路上的所有主机/路由器接收并进行解析。每个主机/路由器都会检查 ARP 请求包中的信息,如果 ARP 请求包中的目标 IP 地址 和自己的相同,就会将自己主机的 MAC 地址写入响应包返回主机 A

由此,可以通过 ARP 从 IP 地址获取 MAC 地址,实现同一链路内的通信。

建立映射关系

设备A收到设备B的ARP应答后,就可以将IP地址与MAC地址的映射关系存储在自己的ARP缓存中,以便将来快速通信

ARP欺骗攻击原理

ARP欺骗利用了ARP协议的不安全性,攻击者可以伪造ARP请求和应答,从而篡改局域网中设备的ARP缓存,导致数据包被发送到错误的MAC地址上。攻击者通常会采取以下几种主要形式进行ARP欺骗:

-

ARP欺骗(ARP Spoofing):攻击者发送伪造的ARP响应,将自己的MAC地址伪装成目标设备的MAC地址,这样其他设备就会将数据包发送到攻击者的设备上,攻击者可以截获或修改数据包。

-

ARP缓存投毒(ARP Cache Poisoning):攻击者发送虚假的ARP缓存条目给目标设备,使目标设备的ARP缓存中的IP地址和MAC地址映射关系被篡改。

-

中间人攻击(Man-in-the-Middle, MITM):ARP欺骗可以作为中间人攻击的一部分,攻击者通过欺骗将数据流量路由经过自己的设备,来截取、篡改或监视通信内容。

ARP欺骗的危害和防范措施

-

危害:ARP欺骗可以导致网络中的数据泄露、信息窃取、会话劫持等安全问题,影响网络的机密性和完整性。

-

防范措施:

- 静态ARP条目:在网络设备中配置静态ARP条目,限制ARP请求和应答的来源。

- ARP监控和检测:使用ARP监控工具来检测异常的ARP流量和不明确的ARP响应。

- 网络隔离:通过网络分割和VLAN技术来限制攻击者对整个局域网的影响范围。

- 安全认证:使用加密和安全认证技术,确保通信数据的保密性和完整性。

ARP欺骗是网络安全中常见的攻击方式之一,因此网络管理员和用户需要了解这种攻击的原理,并采取有效的防御措施来保护网络安全。

![[A133]全志u-boot中的I2C驱动分析](https://img-blog.csdnimg.cn/direct/eb19ee41b3da47fbb1fc1c65b8842719.png)