1、(重点)(问题1)针对最终架构而非详细设计进行评估。(问题2)用于分析多种质量属性之间的折中。

问题1

A SAAM

B ATAM

C CBAM

D SAEM

问题2

A SAAM

B ATAM

C CBAM

D SAEM

解析:

SAAM针对最终架构而非详细设计进行评估。SAAM的评估过程:场景开发、架构描述、单场景评估、场景交互评估和总体评估。

ATAM 性能、安全性、修改性、可用性。

答案:A B

2、软件系统在非正常情况(如用户非法操作,相关软硬件发生故障等)下仍然能够正常运行的能力叫做()。

A安全性

B健壮性

C可靠性

D可用性

解析:

性能:软件系统响应服务能力,速度和吞吐量。

安全性:合法为用户提供服务,又防止非法入侵。

可伸缩性:业务增加,依然保证系统高可用,比如增加服务器。

互操作性:软件与其他系统交互的容易程度。

可靠性:在一定时间内正常运行且无故障。

可用性:系统在一定时间正常运行的比例,受系统错误、恶意攻击和高负载等因素影响。

鲁棒性(健壮性和容错性):非正常运行情况,如用户非法操作等依旧正常运行。

3、()通过对软件需求规格说明书、设计说明书以及源程序做结构分析和流程图分析,从而找出错误。

A动态测试

B静态测试

C单元测试

D自动化测试

解析:

动态测试:通过运行的系统发现错误。

白盒测试:检测编码过程的错误。

黑盒测试:功能测试。

静态测试:通过对软件需求规格说明书,设计说明书以及程序结构做分析。

答案:B

4、主流的云计算之虚拟化技术有哪些()。

解析:

KVM、Xen和微软的Hyper-V,VMware 的ESX/ESXi等。

5、基于任务的访问控制(TBAC)模型由()组成。

解析:

工作流、授权结构体、受托人集、许可集

6、数字签名首先需要生成信息摘要,然后发送方用自己的私钥对报文摘要进行加密,接收方公钥验证真伪。生成摘要的目的(),对摘要加密的目的是()。

解析:

生成摘要 防止 信息篡改。

加密则是防止 抵赖。

7、(重点)在客户机上运行nslookup查询某服务器名称时能解析ip地址,查询ip地址时却不能解析出服务器名称,解决这一问题的方法是()。

A清除DNS缓存

B刷新DNS缓存

C为该服务创建PTR记录

D重启DNS服务

解析:

PTR记录是反向的,通过ip查询域名

答案:C

8、软件设计过程中,可以使用内聚和耦合,耦合应采用设计原则(),内聚衡量一个模块内部各个元素彼此结合紧密程度,属于高内聚的是()。

解析:

问题1

尽量采用数据耦合,少用控制哦和和特征耦合完全不用内容耦合。

问题2

高内聚是功能内聚。

9、软件确定测试也称为有效性测试,主要验证()。

解析:

软件功能、性能与其他特征是否与用户需求保持一致。

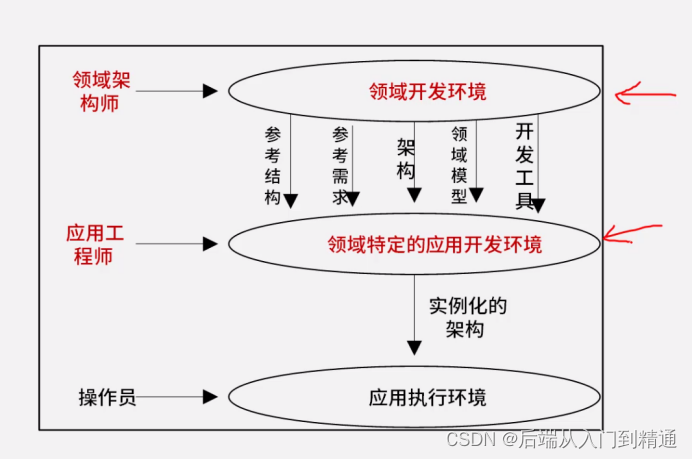

10、(重点)特定领域软件架构DSSA,是在一个特定应用领域,DSSA通常是具有三个层次的系统模型,包括()环境,领域特定应用开发环境和应用执行环境,其中()主要在领域特定应用开发环境中工作。

问题1

A领域需求

B领域开发

C领域执行

D领域应用

问题2

A操作员

B领域架构师

C应用工程师

D程序员

解析:

特定领域软件架构 包含三个层次。

领域开发环境:领域架构师

领域特定应用开发环境:应用工程师

应用执行环境:操作员