前言

DVWA代表Damn Vulnerable Web Application,是一个用于学习和练习Web应用程序漏洞的开源漏洞应用程序。它被设计成一个易于安装和配置的漏洞应用程序,旨在帮助安全专业人员和爱好者了解和熟悉不同类型的Web应用程序漏洞。

DVWA提供了一系列的漏洞场景和练习环境,用户可以通过攻击这些漏洞场景来学习和实践漏洞利用技术。这些漏洞包括常见的安全问题,如SQL注入、跨站脚本攻击(XSS)、文件包含漏洞等。通过攻击这些漏洞,用户可以了解漏洞的原理、影响和防御方法。

DVWA提供了不同的安全级别,从低到高,以满足不同技能水平的用户需求。用户可以根据自己的能力选择适当的安全级别,并进行相应的练习和挑战。

DVWA还提供了一些额外的功能和工具,如Web代理、密码破解、弱密码检测等,以帮助用户更好地理解和处理漏洞问题。

总之,DVWA是一个用于学习和练习Web应用程序漏洞的开源应用程序。它提供了一系列的漏洞场景和练习环境,帮助安全专业人员和爱好者提高对Web应用程序安全的理解和实践能力。通过使用DVWA,用户可以加深对Web应用程序漏洞的认识,并学习如何有效地保护Web应用程序免受攻击

介绍

Weak Session IDs(弱会话标识符)是指会话标识符设计或生成的方式存在安全漏洞,使攻击者能够预测、劫持或伪造有效的会话标识符,从而未授权地访问用户会话。这类漏洞严重威胁网络应用的安全性,可能导致用户数据泄露、账户劫持和其他恶意活动。以下是对 Weak Session IDs 的详细介绍,包括其原理、常见攻击手法、产生原因、防御措施以及实例分析。

一、Weak Session IDs 的原理

会话标识符(Session ID)是用于在客户端和服务器之间维持会话状态的唯一标识符。它通常存储在 Cookie 中,附加在 URL 上,或作为隐藏表单字段传递。Weak Session IDs 的产生源于以下几种常见情况:

- 可预测的生成算法:使用简单或可预测的算法生成 Session ID。

- 过短的标识符长度:标识符长度不足,增加了被暴力破解的风险。

- 缺乏随机性:使用时间戳、递增序列或其他缺乏随机性的值生成标识符。

- 重复使用旧的会话标识符:会话标识符在用户重新登录或会话超时后未及时更新。

二、常见攻击手法

-

会话固定(Session Fixation)

- 攻击者诱使受害者使用特定的会话标识符,并在受害者登录后利用该标识符访问其账户。

-

会话劫持(Session Hijacking)

- 攻击者通过各种手段(如中间人攻击、XSS、网络嗅探等)窃取有效的会话标识符,以冒充受害者身份访问系统。

-

会话预测(Session Prediction)

- 攻击者通过分析会话标识符的生成规律,预测和伪造有效的会话标识符。

三、产生原因

- 不安全的生成算法

- 使用简单的算法,如线性递增、时间戳等生成会话标识符。

- 缺乏加密和随机性

- 生成标识符时未使用安全的随机数生成器。

- 配置不当

- 服务器配置不当导致会话标识符未及时更新或无效标识符未正确处理。

- 开发实践不足

- 缺乏对安全会话管理的理解和实践,未采用最佳安全实践。

四、防御措施

-

使用安全的会话标识符生成算法

- 采用安全的随机数生成器(如

SecureRandom)生成足够长和随机的会话标识符。

- 采用安全的随机数生成器(如

-

加密和签名

- 对会话标识符进行加密和签名,防止篡改和伪造。

-

定期更新会话标识符

- 用户登录、权限提升或会话超时时更新会话标识符,防止旧标识符被利用。

-

使用 HTTPS

- 强制使用 HTTPS 加密通信,防止会话标识符在传输过程中被窃取。

-

设置合适的 Cookie 属性

- 使用

HttpOnly和Secure属性保护存储会话标识符的 Cookie,防止通过客户端脚本访问和在不安全的连接上传输。

- 使用

-

会话管理和过期

- 设置合理的会话过期时间和自动失效机制,及时清理无效会话。

一、Low

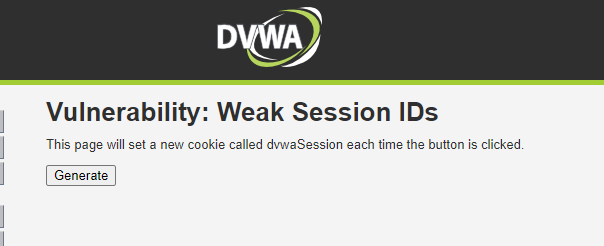

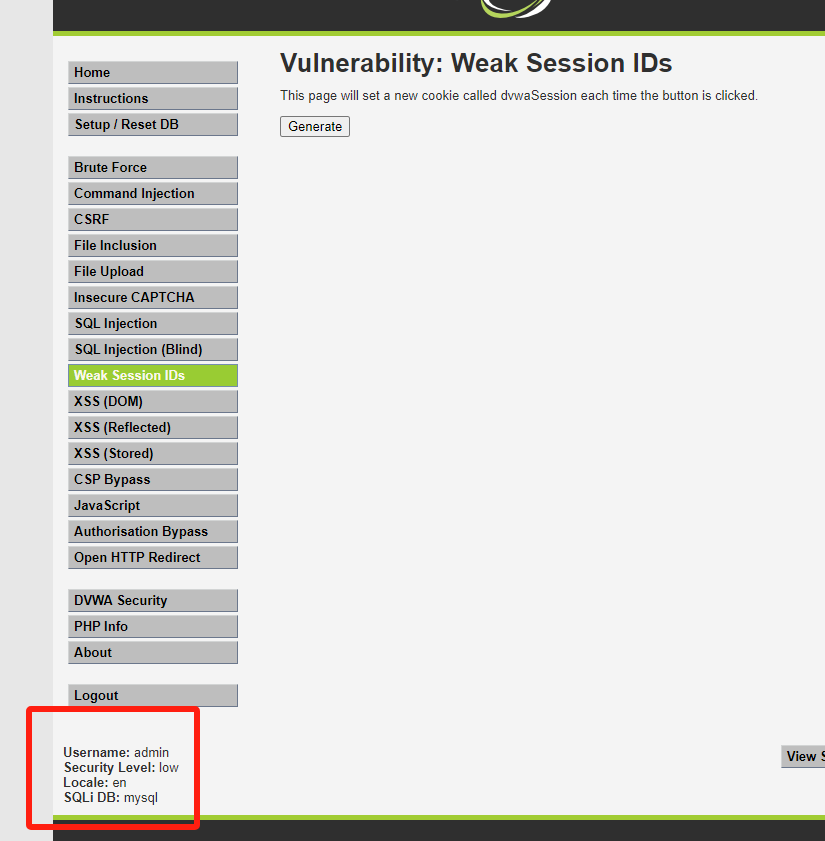

第一关,点击图中按钮然后抓包

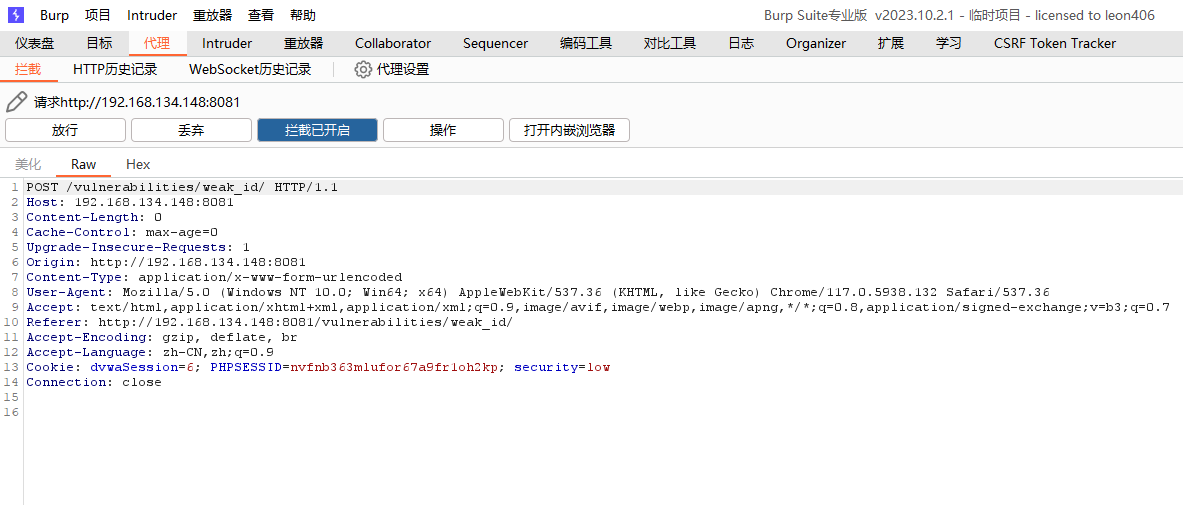

抓包可以看到 Cookie

Cookie: dvwaSession=5; PHPSESSID=nvfnb363mlufor67a9fr1oh2kp; security=low

再次提交抓包,可以看到 dvwaSession + 1,推测每点击一次就加一次

Cookie: dvwaSession=6; PHPSESSID=nvfnb363mlufor67a9fr1oh2kp; security=low

重新登录,记得先清空数据

然后开启拦截抓包

最后修改 Cookie 值中的 dvwaSession 使其 +1 即可绕过登录

Cookie: dvwaSession=7; PHPSESSID=nvfnb363mlufor67a9fr1oh2kp; security=low

二、Medium

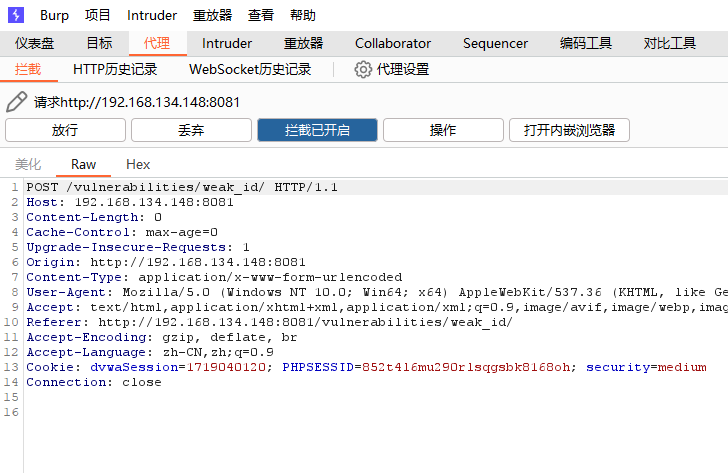

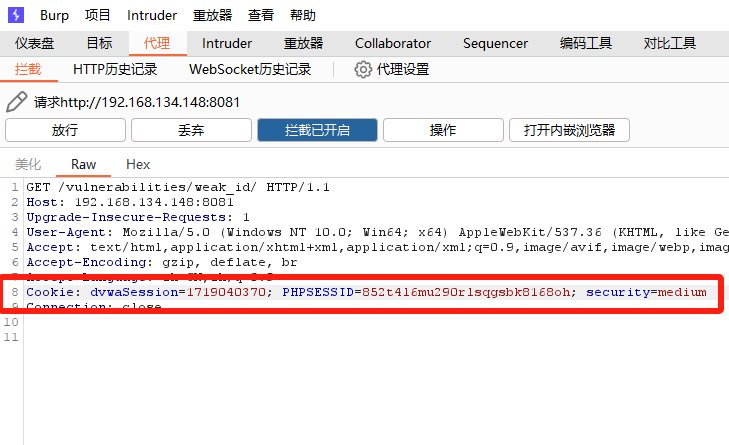

还是一样的,先点击一次然后抓包查看 Cookie

Cookie: dvwaSession=1719039972; PHPSESSID=852t4l6mu290rlsqgsbk8168oh; security=medium

第二次抓包

Cookie: dvwaSession=1719040120; PHPSESSID=852t4l6mu290rlsqgsbk8168oh; security=medium

可以看出 dvwaSession 值很接近,而且是增长的,推测应该是时间戳

那就简单了,一样的清空网站数据然后抓包更改 Cookie 值

成功绕过!!!

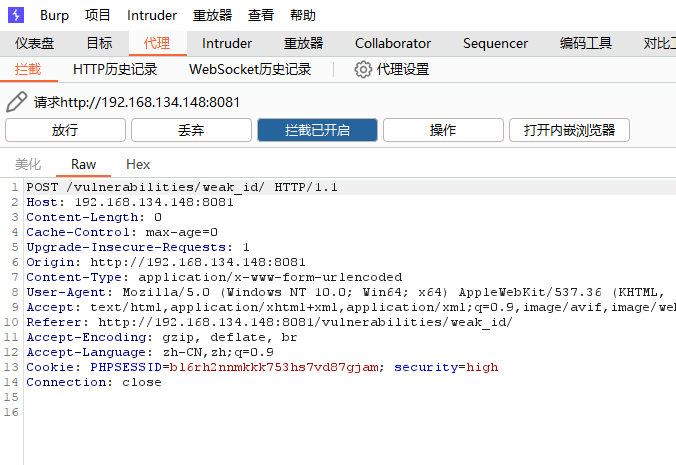

三、High

第一次抓包

Cookie: PHPSESSID=bl6rh2nnmkkk753hs7vd87gjam; security=high

第二次抓包

Cookie: PHPSESSID=bl6rh2nnmkkk753hs7vd87gjam; security=high

并没有找到 dvwaSession,奇怪,网上看也有人遇到的这样的问题,可以去参考大佬的博客

链接![]() https://blog.csdn.net/elephantxiang/article/details/112750166

https://blog.csdn.net/elephantxiang/article/details/112750166

四、结论

Weak Session IDs 是会话管理中的严重安全漏洞,攻击者可以通过预测、劫持或固定会话标识符进行未授权访问。通过使用安全的会话标识符生成算法、加密和签名会话标识符、定期更新会话标识符、强制使用 HTTPS、设置合适的 Cookie 属性以及合理的会话管理和过期策略,可以有效防止 Weak Session IDs 漏洞,提升应用的安全性。开发者应深刻理解和实践安全会话管理,确保会话标识符的安全性和随机性,保护用户的会话和数据安全。