0x1 前言

漏洞由来简述

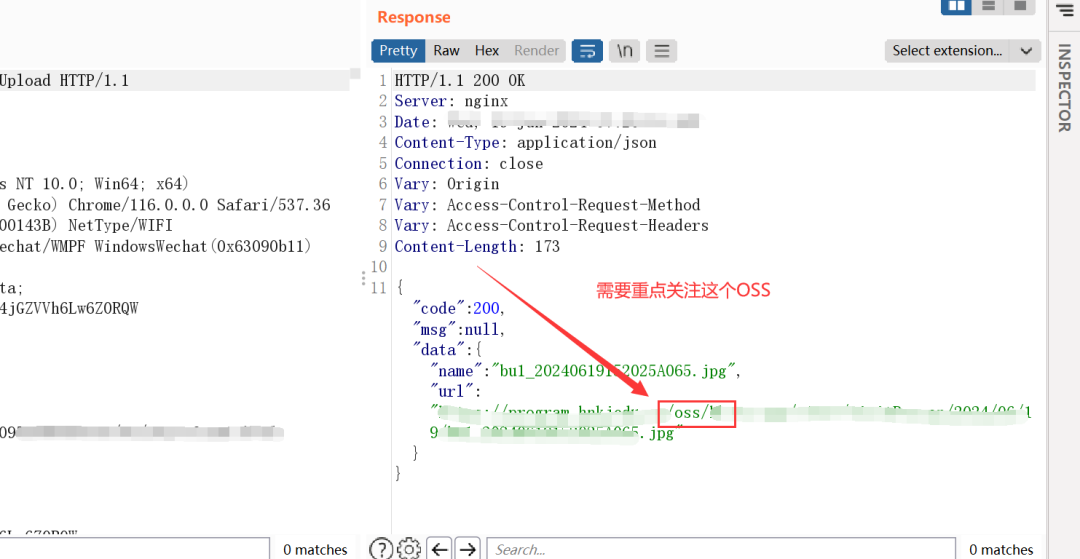

首先讲下这个漏洞的由来吧,这类漏洞叫做OSS储存桶漏洞,是阿里云OSS存储云安全的漏洞,也是一个相对来讲比较新鲜的安全漏洞。我是在进行对某大学的小程序进行文件上传测试的时候发现返回包的URL里面有“OSS”字段,然后对其进行利用,发现确实存在且暴露很多该学校云上的文件。

阿里云 OSS储存桶简介

一般是为了安全把对象存储到云端,其中对象存储(OSS)中可以有多个桶(Bucket),然后把对象(Object)放在桶里,对象又包含了三个部分:Key、Data 和 Metadata。

师傅们可以参考下如下两篇文章:

阿里云 OSS对象存储攻防

云安全之OSS对象存储安全总结

0x2 漏洞复现

一、逻辑缺陷漏洞

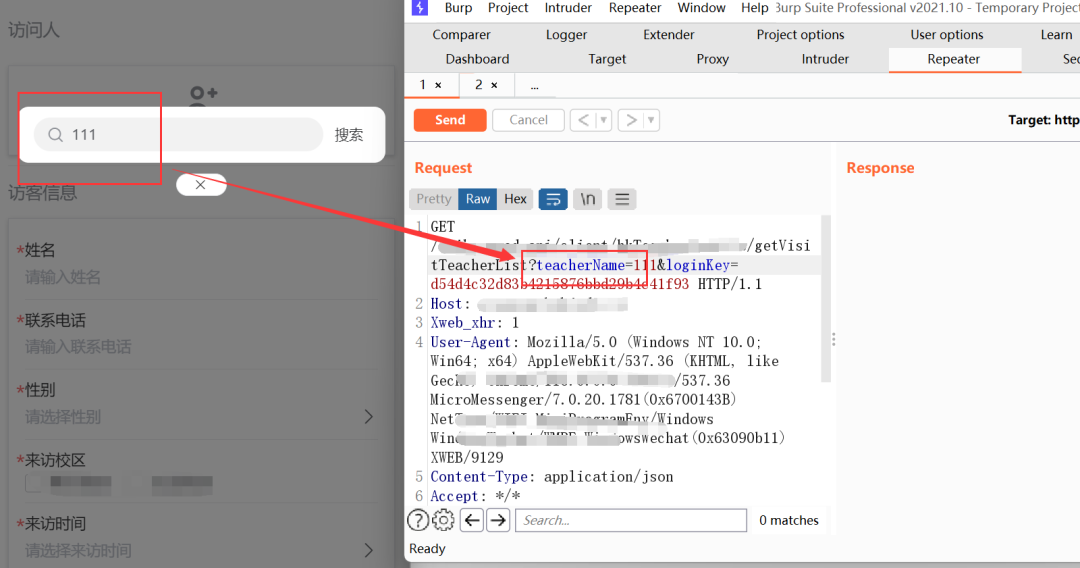

这里我是在该学校的访客小程序抓包,然后通过看该数据包这里“teacherName=111”是找老师的信息

那么这里我们就可以想到了,如果我们把这里置空,会不会有惊喜呢,因为有些程序员后台编写的时候没有考虑那么多,而且像这种微信小程序一般很少维护的。

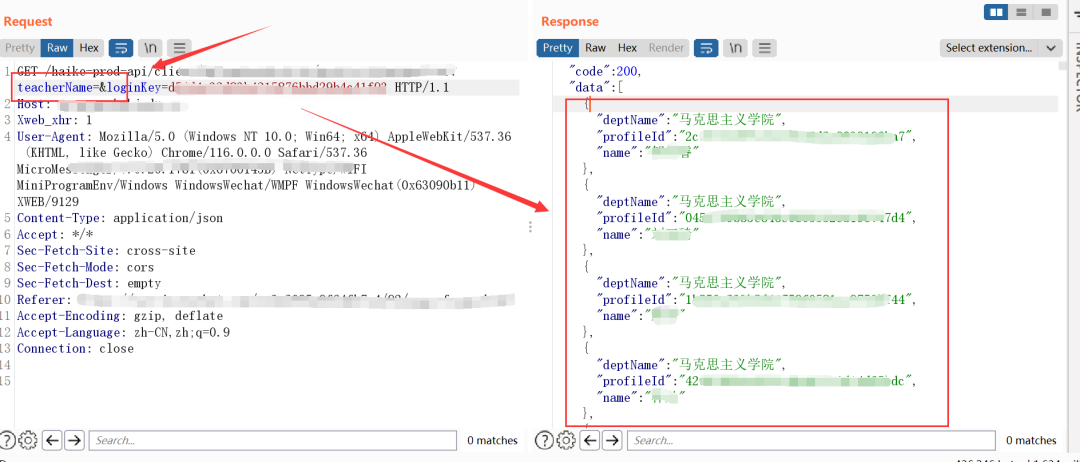

嘿嘿嘿!!!没毛病,还真的可以置空拿到所以该学校的老师信息(因为之前也是碰到过类似的),这里就得靠我们平常的积累了。

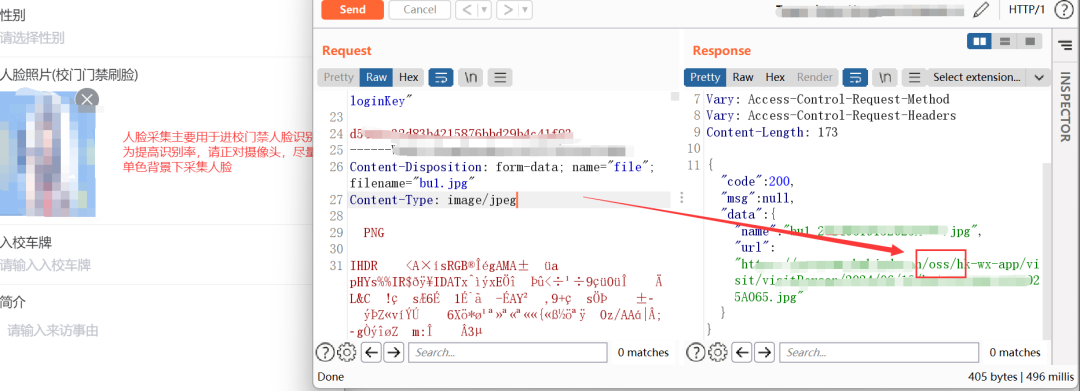

二、OSS储存桶漏洞

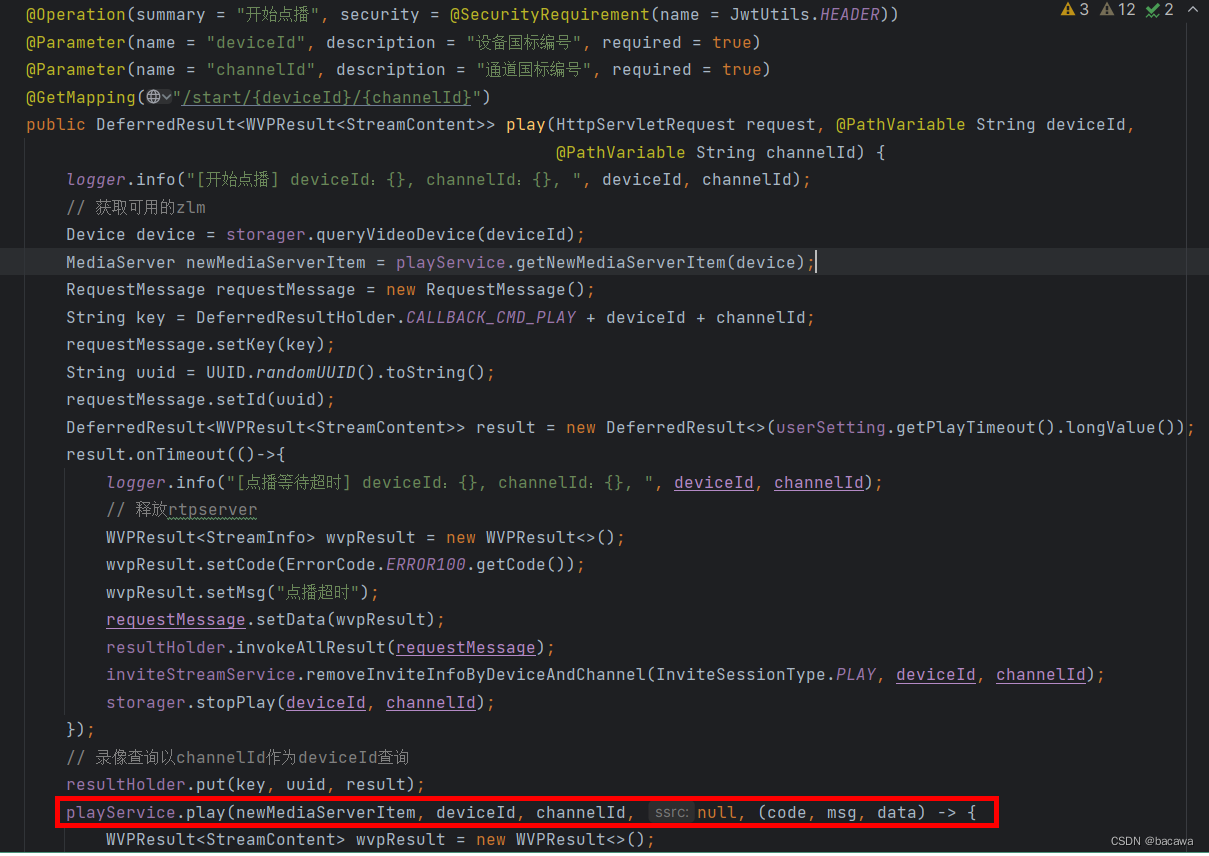

1、这里发现一个可以上传文件的接口,然后我就试着上传了一张图片上去,然后也是看到了熟悉的“OSS”关键字,那么我们这里就可以考虑试试储存桶的漏洞了

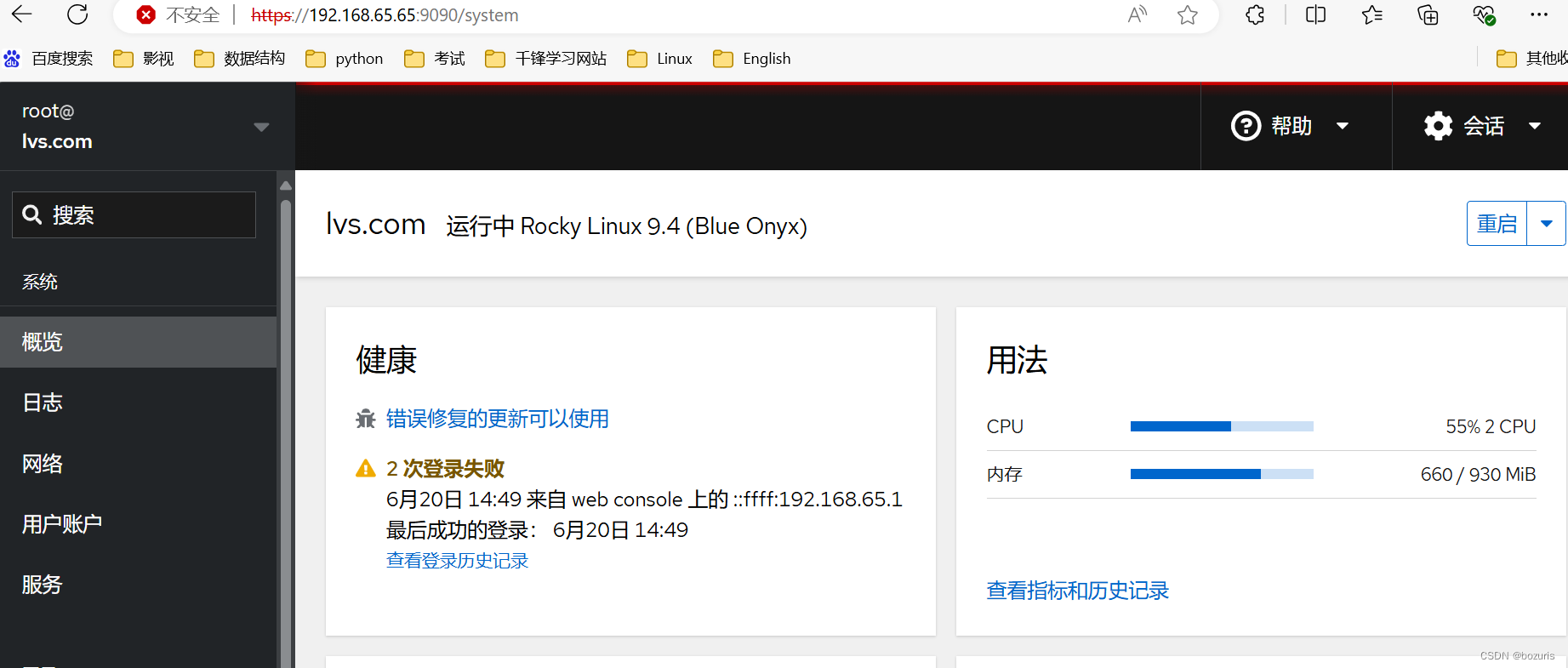

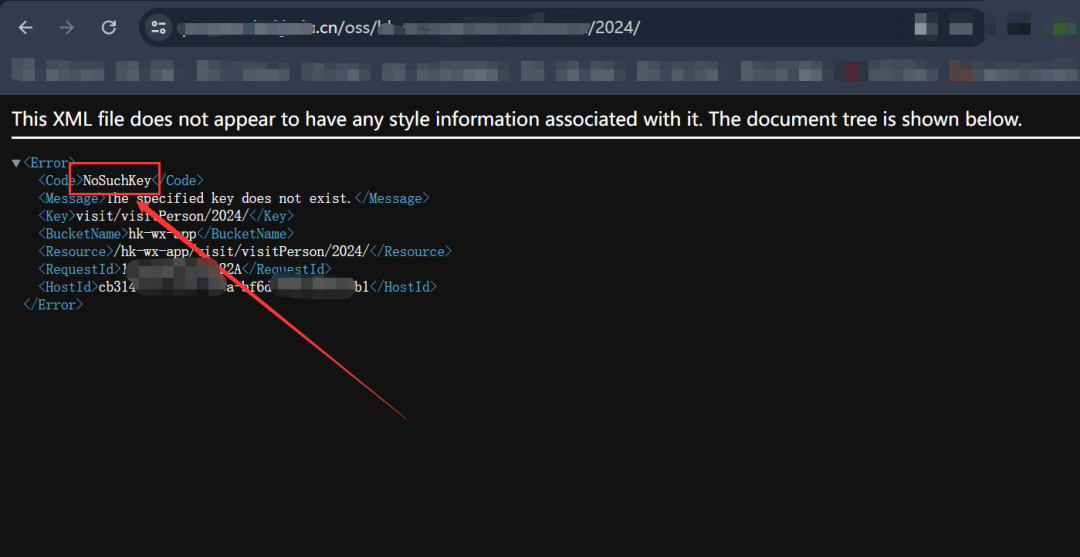

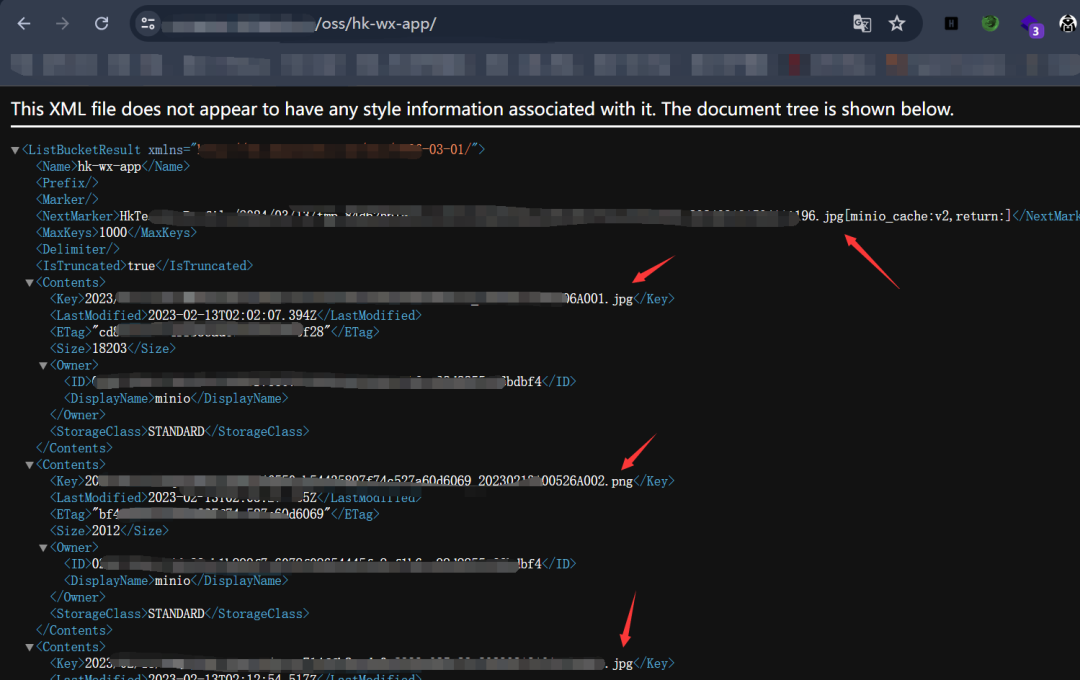

2、这里先利用浏览器访问这个URL,然后再挨个删除目录。看看他的回显在进行判断

可以看到这里—>圈起来的地方,有NoSuchKey关键字,那么又要开始兴奋起来了,因为显示这个就说明可能存在储存桶OSS漏洞

3、目录再挨个往前面删除,发现云服务器的文件泄露了,泄露了很多该学校的老师和学生的敏感信息

4、然后再在刚才的目录后面接上文件名,就可以进行信息泄露了,可以获取到很多敏感的信息(本人没有下载也没有破坏任何数据)

还有很多的敏感信息就不给大家展示了,这里仅仅作为证明危害即可!!!

0x3 总结

切记文章仅做经验分享用途,切勿当真,未授权的攻击属于非法行为!

这里给漏洞挖掘的小白点建议,要是开始不知道怎么挖漏洞的,可以尝试在微信小程序找对应的学校或者公司进行,这个对于前期上分来讲,对小白很友好(^_^)

申明:本账号所分享内容仅用于网络安全技术讨论,切勿用于违法途径,所有渗透都需获取授权,违者后果自行承担,与本号及作者无关,请谨记守法。

免费领取安全学习资料包!

渗透工具

技术文档、书籍

面试题

帮助你在面试中脱颖而出

视频

基础到进阶

环境搭建、HTML,PHP,MySQL基础学习,信息收集,SQL注入,XSS,CSRF,暴力破解等等

应急响应笔记

学习路线