目前,Office 文件已经默认禁用宏代码,攻击者开始转向利用其他微软的软件产品来进行恶意 Payload 投递。默认情况下,OneNote 应用也包含在 Office 2019 和 Microsoft 365 软件中,所以 OneNote 文件越来越受到攻击者的青睐。如果有人意外打开恶意 OneNote 文件,就会触发加载恶意 Payload。研究人员发现攻击者在 OneNote 中嵌入恶意脚本或二进制文件,与传统宏代码相比更加灵活。

背景

Microsoft OneNote 是一个数字笔记应用程序,是 Microsoft Office 套件的一部分。OneNote 文件本质上是数字笔记本,其中可以存储各种类型的信息。Microsoft OneNote 还支持用户嵌入外部文件,使用户能够存储视频、图片和可执行文件。当然,微软也阻止某些特定扩展名的嵌入对象,这些扩展名的文件被微软认为是危险的。

攻击者经常通过植入 Payload 来滥用嵌入对象的功能,恶意 OneNote 文件也总是将自身伪装成合法笔记,包含各类图片和按钮。攻击者使用图片来吸引受害者的注意力,攻击者期望毫无戒心的人点击按钮启动恶意 Payload。这种投递方式在 Payload 发送时很受欢迎,利用了人们对合法笔记应用程序的信任。

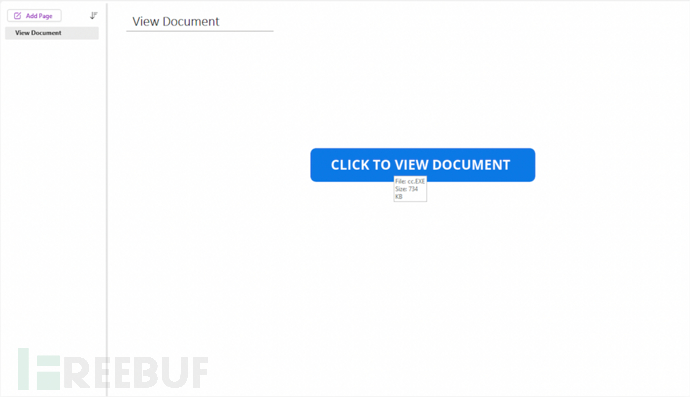

以下为三种不同类型的恶意 OneNote 文件,包含了不同类型的嵌入图片和按钮。通过将鼠标悬停在虚假按钮上,就可以看到 OneNote 文件中植入的 Payload 位置和类型。

示例 OneNote 文件

恶意 OneNote 文件要求受害者点击查看按钮以查看“受保护”的文档,点击后即可执行恶意 VBScript 文件。

示例 OneNote 文件

示例 OneNote 文件

恶意 OneNote 文件中内嵌虚假按钮,这些按钮引诱受害者执行嵌入的 EXE 文件与 Office 97-2003 文件。

方法论

攻击者主要滥用 OneNote 文件进行恶意 Payload 投递,倾向于嵌入特定类型的 Payload:

- JavaScript

- VBScript

- PowerShell

- HTML(HTA)

尽管文件类型不同,但这些 Payload 通常表现出了相似的行为。恶意 OneNote 文件的明显特征是存在嵌入对象,尽管良性 OneNote 文件也可以包含嵌入对象,但恶意 OneNote 文件几乎总是包含嵌入对象。

微软官方表示,OneNote 中嵌入的文件以 GUID 进行标记,如 {BDE316E7-2665-4511-A4C4-8D4D0B7A9EAC}。该 GUID 表明存在 FileDataStoreObject 对象,GUID 后紧跟着的是文件的大小。

嵌入的文件在 GUID 的 20 字节后,与定义的大小一样长。如下所示,框一为嵌入对象的 GUID 标记、框二为嵌入对象的大小、框三为实际嵌入的对象。

嵌入对象

Payload 类型

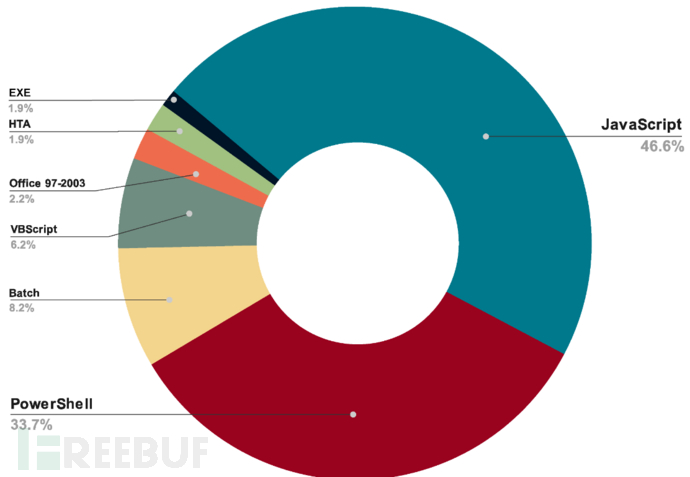

根据在野攻击统计,攻击者主要使用以下七种类型的文件作为恶意 OneNote 的 Payload:

- PowerShell

- VBScript

- Batch

- HTA

- Office 97-2003

- EXE

- JavaScript

Payload 类型分布

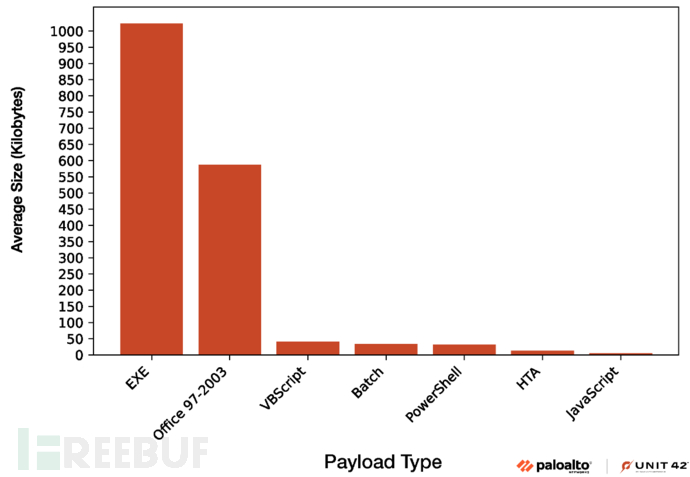

每种 Payload 的平均大小如下所示:

平均文件大小

较大的 Payload 往往功能更强大,但攻击者并不经常使用这么大的文件,这会显著增加 OneNote 文件的大小。攻击者肯定倾向于选择更小的文件尺寸,这样可以在投递过程中减少怀疑。

嵌入图片

恶意 OneNote 文件会使用看起来像按钮的图片引诱受害者启动恶意 Payload,每种文件计算了恶意 OneNote 文件中的图片数量以及中位数。

分析数据集中的六千个样本时,研究人员发现只有三个文件没有内嵌图片,其余 99.9% 的恶意 OneNote 文件中都至少包含一个图片。由于几乎所有文件都包含至少一个图片,可以确认 OneNote 样本主要用于网络钓鱼。

平均图片数量

如上所示,每种 Payload 文件中图片的中位数为两个,攻击者通常会使用虚假按钮和引人注目的图片来增强网络钓鱼活动的可信度。

内嵌 EXE 文件

业界主要关注的是内嵌 PowerShell 或 HTA 的 OneNote 文件,但嵌入 EXE 的 OneNote 文件较少受到关注。

例如从 OneNote 文件(d48bcca19522af9e11d5ce8890fe0b8daa01f93c95e6a338528892e152a4f63c)中提取到 EXE 文件(92d057720eab41e9c6bb684e834da632ff3d79b1d42e027e761d21967291ca50)。其中 GS:60 证实了研究人员的假设,GS:60 指向 PEB 和 ROR 指令。这表明恶意软件正在对函数使用动态地址解析,并使用哈希进行函数识别。

恶意样本

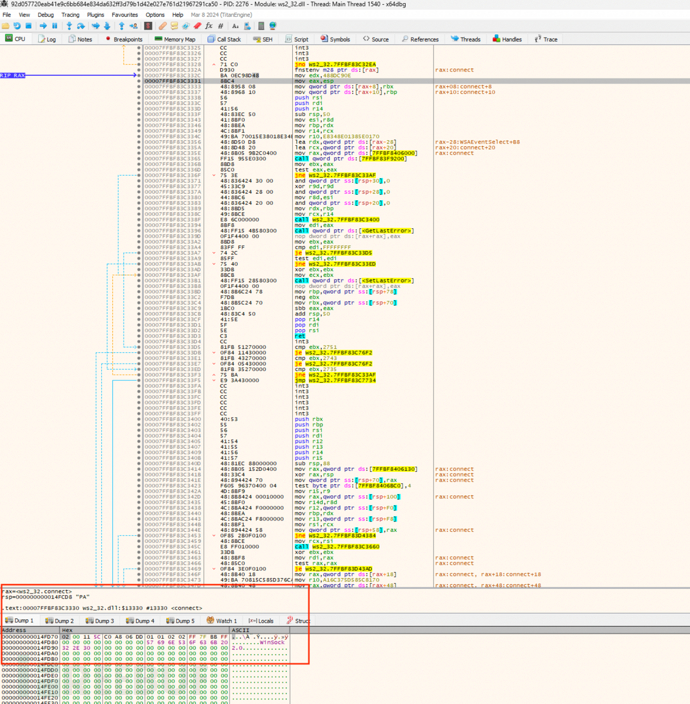

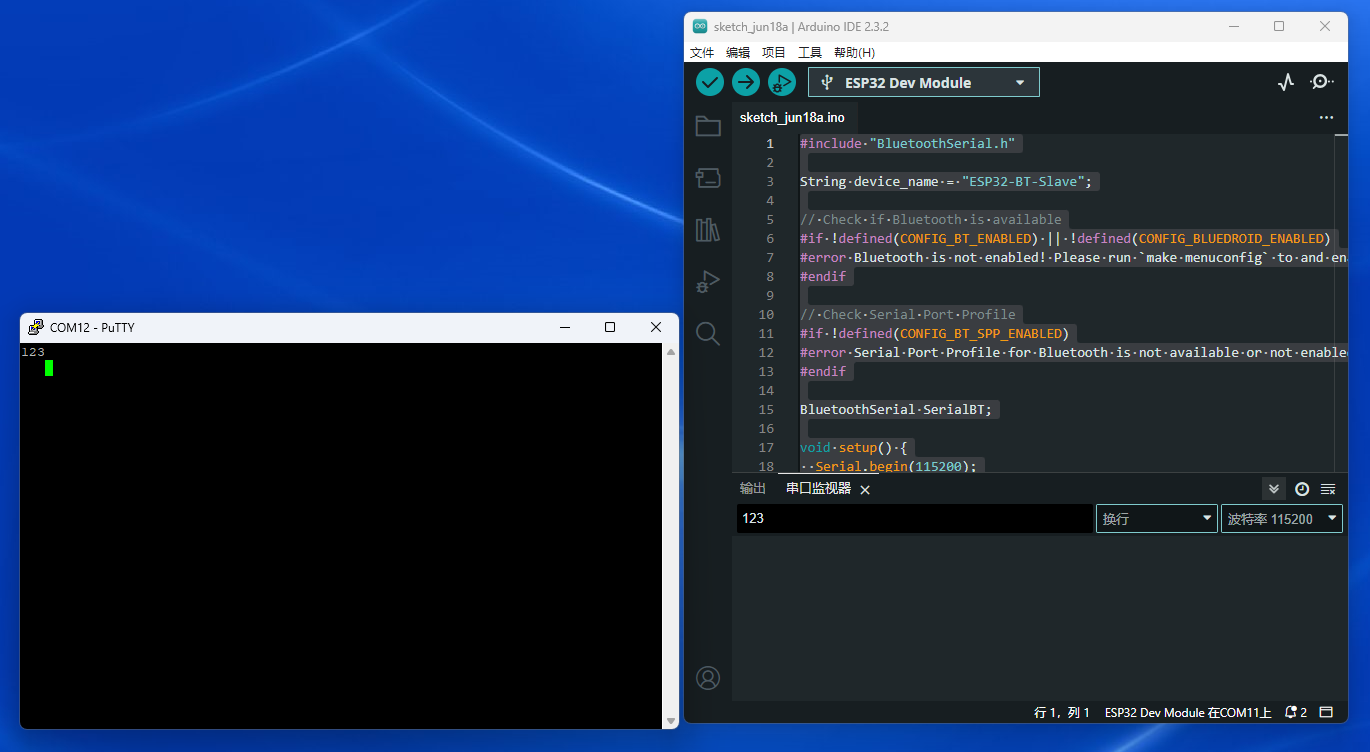

为了了解 Shellcode 并确定动态加载库,通过 x64dbg 进行调试。可以发现,循环中一直重复调用 loc_140004021 函数的一个断点,如下所示:

调试过程

WSAStringToAddressA 函数与 WSASocketW 函数表明,Shellcode 正在通过网络传输数据。

WSAStringToAddressA 函数

WSASpclertW 函数

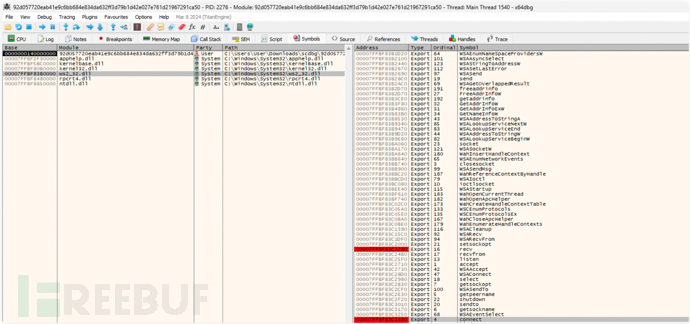

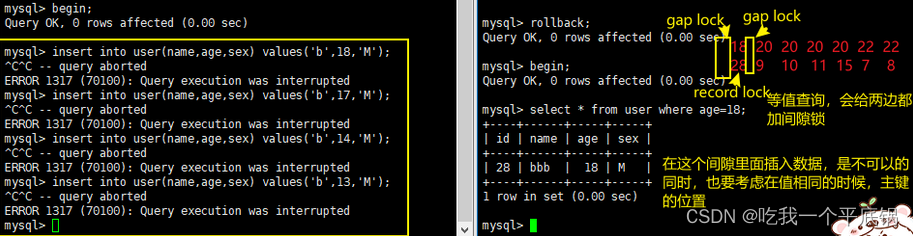

反向 TCP Shell 是最常见的 Shellcode 类型,在 ws2_32.dll 中设置了断点来确定是否调用了特定函数。发现调用时,拦截传递的参数,通常是 IP 地址与端口号。

ws2_32.dll 函数

不出所料,Shellcode 在 connect 函数调用时停止。对 RDX 寄存器的值进行分析后,可以发现 sockaddr_in 结构体如下所示:

sockaddr_in 结构体

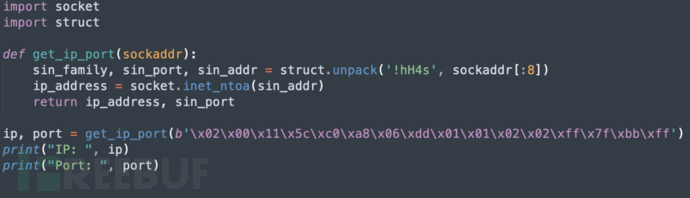

研究人员对结构体内容进行了反解:

解析代码

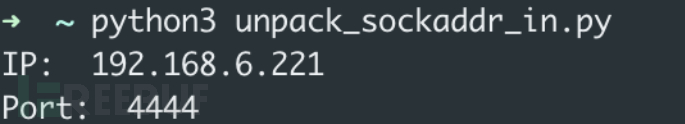

解析可知,攻击者正在通过 4444 端口进行回连。

解析结果

结论

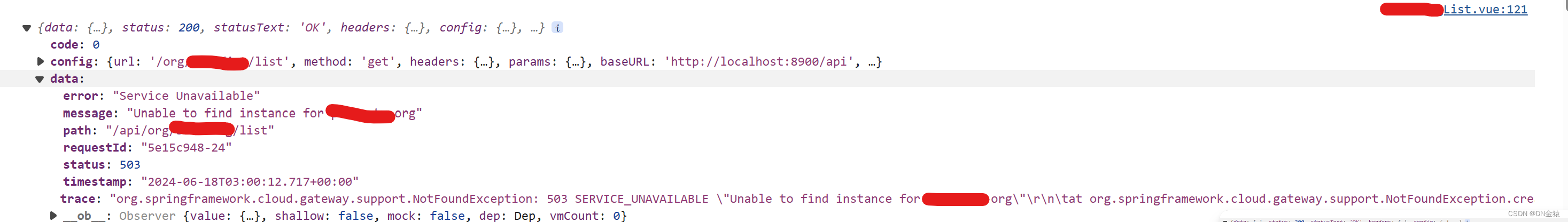

OneNote 作为新兴攻击媒介,比想象中更受欢迎。除了基于脚本的 Downloader 以外,还可以内嵌可执行的载荷。与其他文件类型相同,攻击者也可以使用其进行横向移动。用户应该考虑阻止 OneNote 文件中特定扩展名的内嵌载荷被执行,防止用户掉入攻击者的陷阱。

参考来源

Unit42

![[巨详细]安装HBuilder-X教程](https://img-blog.csdnimg.cn/direct/6be38137628a4dadaa6b742d9f3265cf.png)