实验前的准备

问题解决

PHPStudy(小皮)V8.1安装后启动Apache报错AH00526: Syntax error

【数据库连接问题】【靶场访问错误】

抓不到本地靶场包的原因及解决方法_pakachu抓不到包

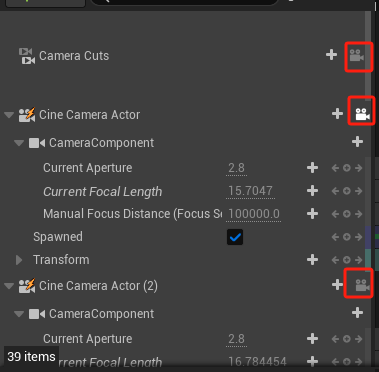

设置代理

BP添加和选择代理

火狐浏览器-->设置-->拓展-->搜索“foxyproxy”

将该拓展添加到Firefox

打开拓展,点击“选项”

添加代理,设置标题、IP、端口号

登录靶场

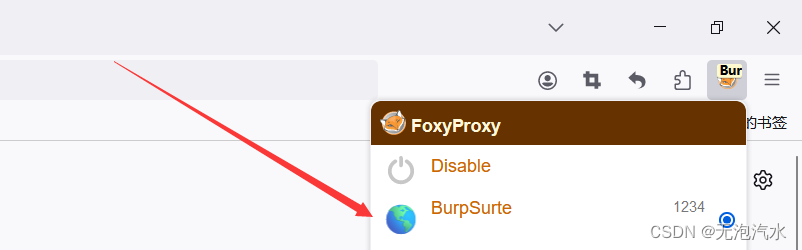

将浏览器的代理设置为刚刚添加的

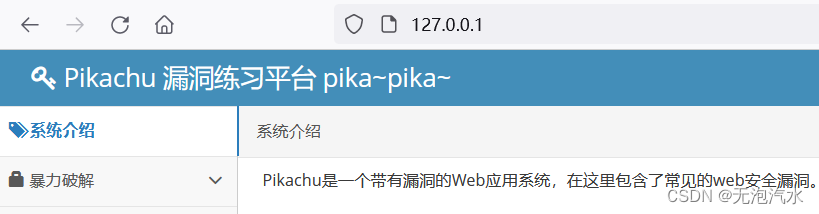

在浏览器输入127.0.0.1敲回车就可以登录到靶场了

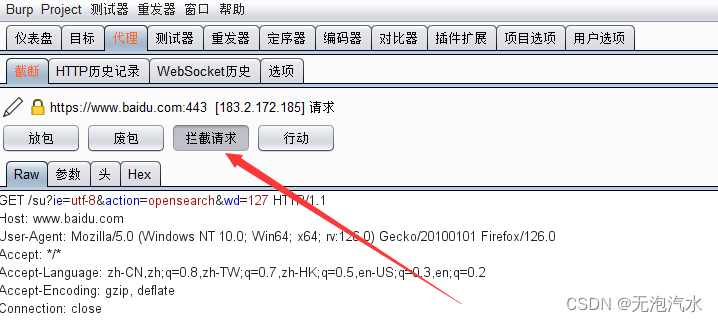

如果一直加载不出来,可能是BP正在拦截,关闭这个选项就可以了

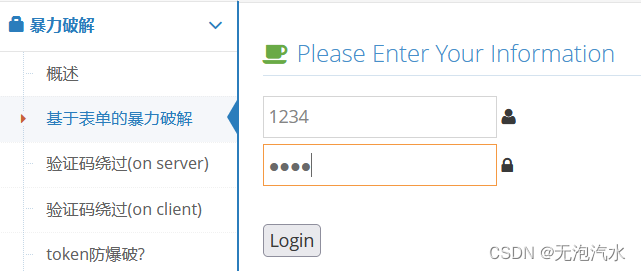

基于表单的暴力破

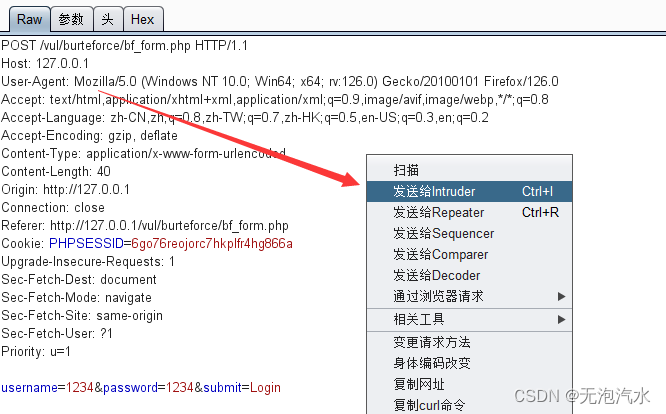

监听抓取

输入username以及password,点击Login

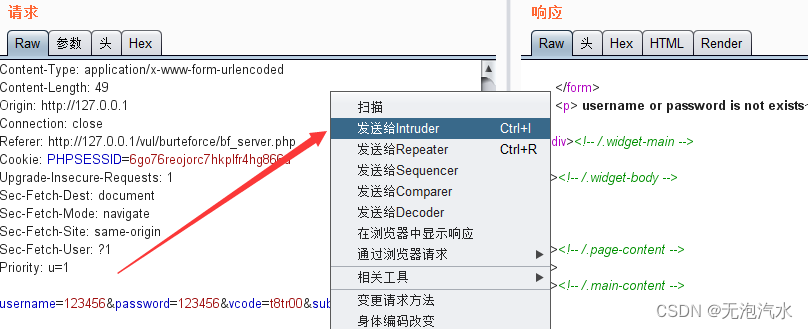

查看BP抓取的包,发现提交的数据被抓取

右键-->发送给Intruder

进行攻击

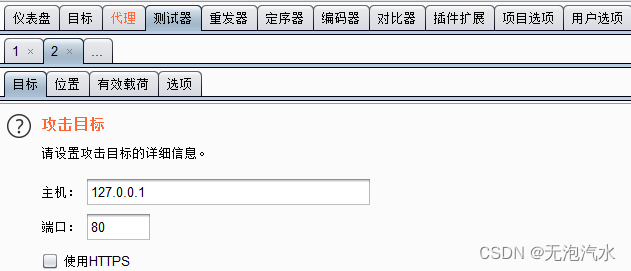

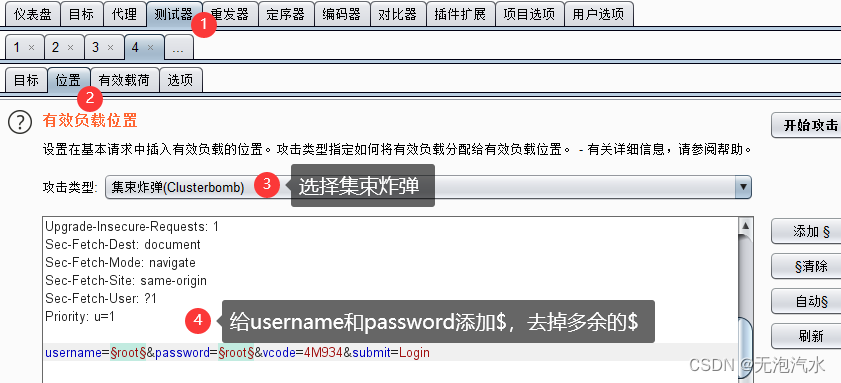

测试器,找到刚刚发来的攻击目标

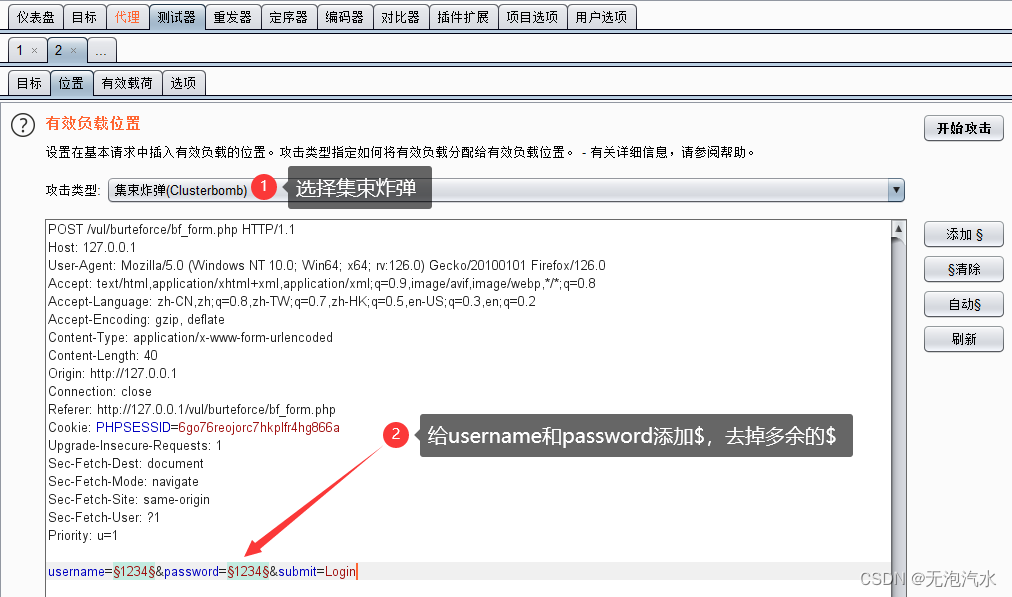

位置-->选择攻击类型和有效载荷

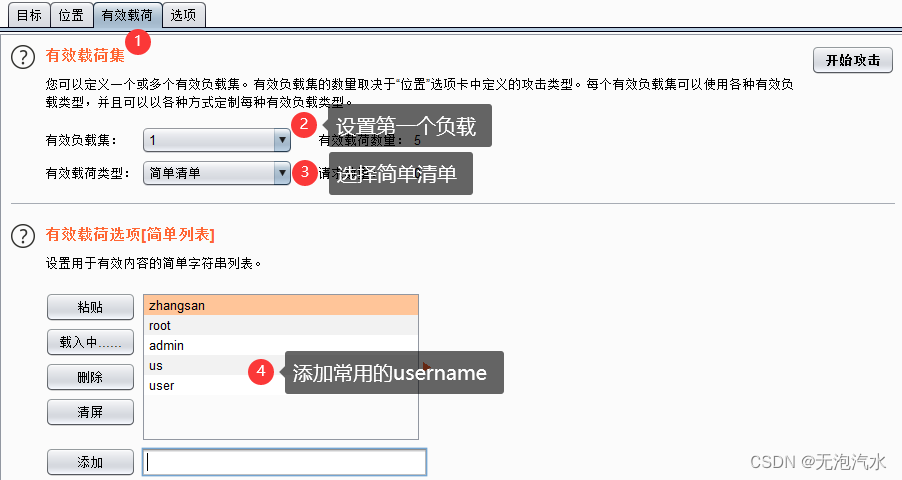

设置第一个payload

设置第二个payload

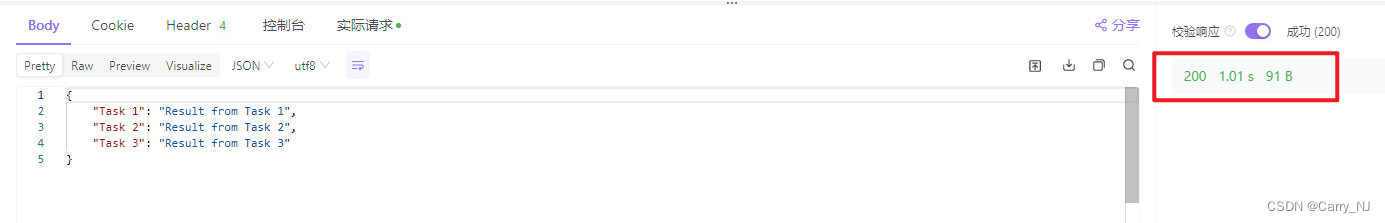

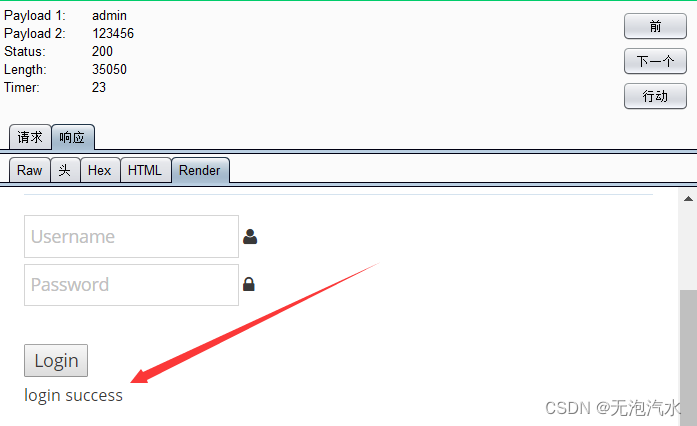

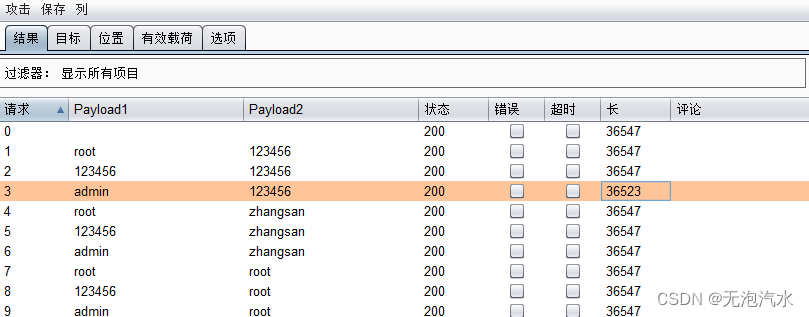

攻击完成后比对长度,找到长度不同的那个组合

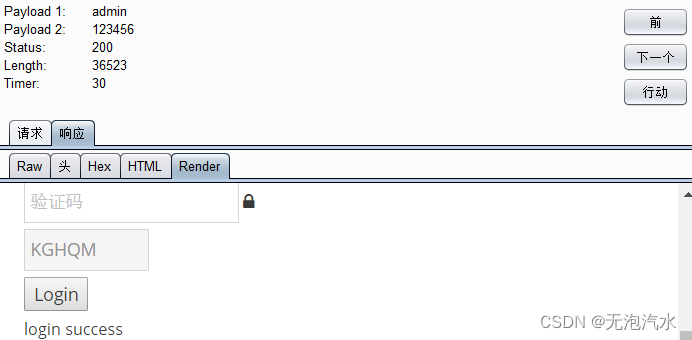

双击打开,查看登录状态,发现登录成功

故username=admin,password=123456

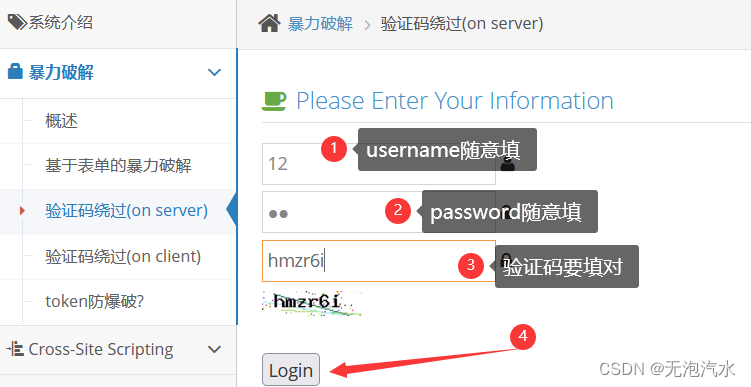

验证码绕过(on server)

监听抓取

输入username、password、验证码,点击Login

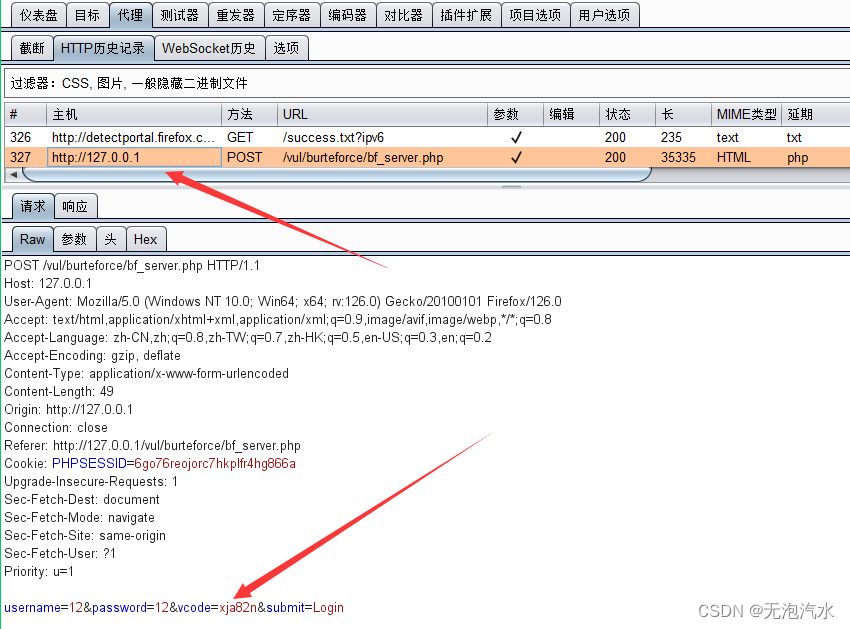

查看BP抓取的包,发现提交的数据被抓取

右键-->发送给Intruder

进行攻击(一)

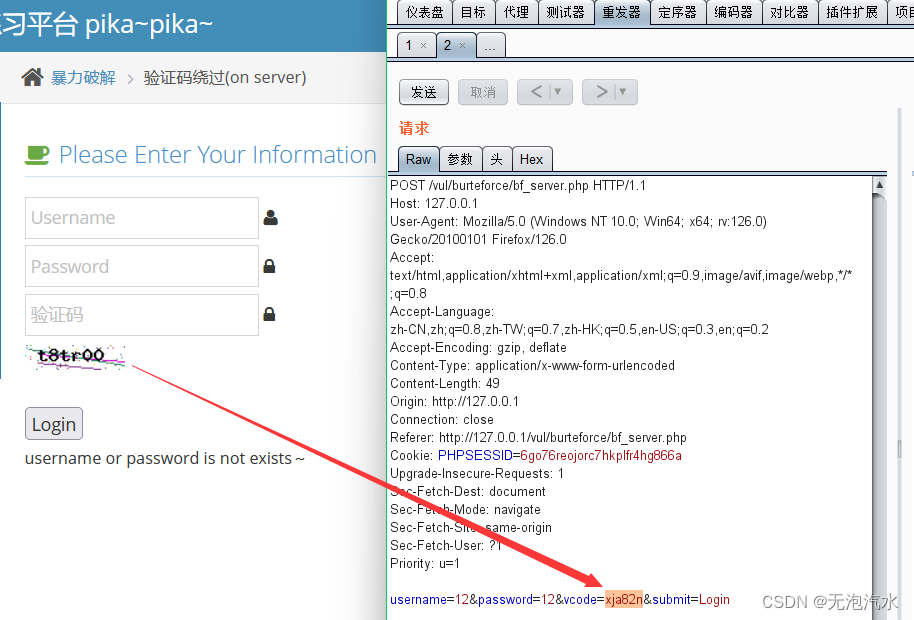

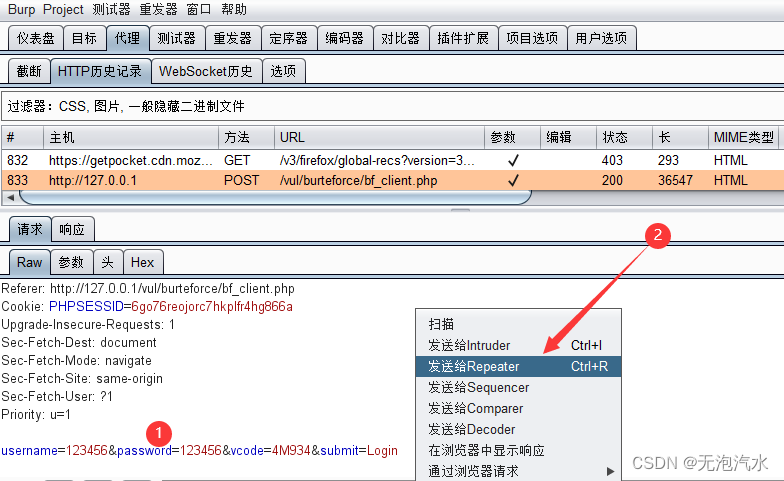

重发器-->Row,将刷新后的验证码,填入图示位置

更改了正确的验证码后,点击发送

查看响应,显式 username or password is not exists

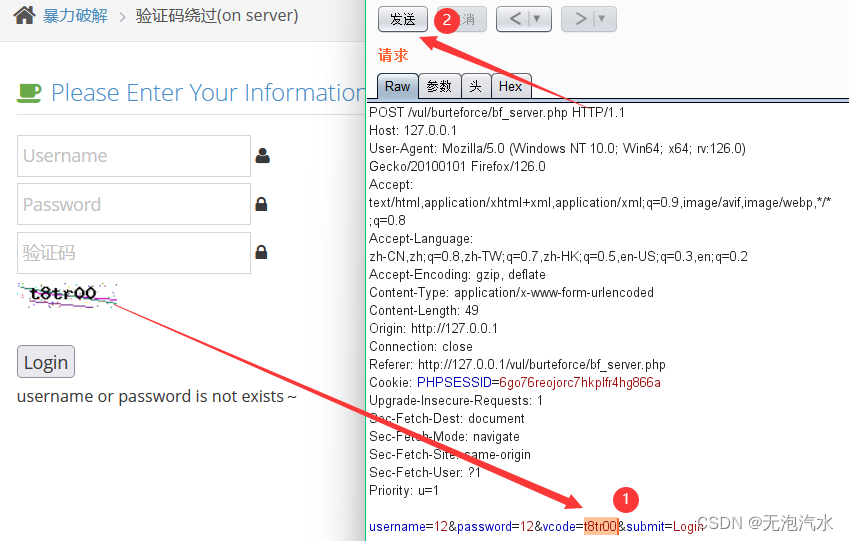

更改username和password再次发送,

发现验证码没有刷新,也是显式 username or password is not exists,

说明此时已经绕过了验证码,采取上述“基于表单的暴力破解”方法即可

进行攻击(二)

右键--发送给Intruder

测试器,找到刚刚发来的攻击目标

设置有效负载位置

设置第一个payload

设置第二个payload

攻击完成后比对长度,找到长度不同的那个组合

双击打开,查看登录状态,发现登录成功

故username=admin,password=123456

验证码绕过(on client)

监听抓取

输入username、password、验证码,点击Login

查看BP抓取的包,发现提交的数据被抓取

进行攻击(一)

查看BP抓取的包,发现提交的数据被抓取,右键-->发送给Intruder

更改username和password再次发送,

发现验证码没有刷新,也是显式 username or password is not exists,

说明此时已经绕过了验证码,采取上述“基于表单的暴力破解”方法即可

进行攻击(二)

右键--发送给Intruder

测试器,设置有效负载位置

测试器,设置有效负载位置

设置第一个payload

设置第二个payload

攻击完成后比对长度,找到长度不同的那个组合

双击打开,查看登录状态,发现登录成功

故username=admin,password=123456

token防爆破?

监听抓取

输入username、password、验证码,点击Login

用户名已知,admin

查看BP抓取的包,发现提交的数据被抓取,右键-->发送给Intruder

进行攻击

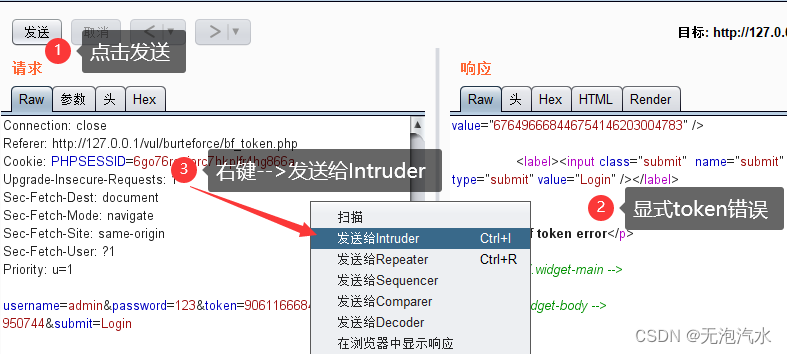

重发器-->发送,显式token错误,右键-->发送给Intruder

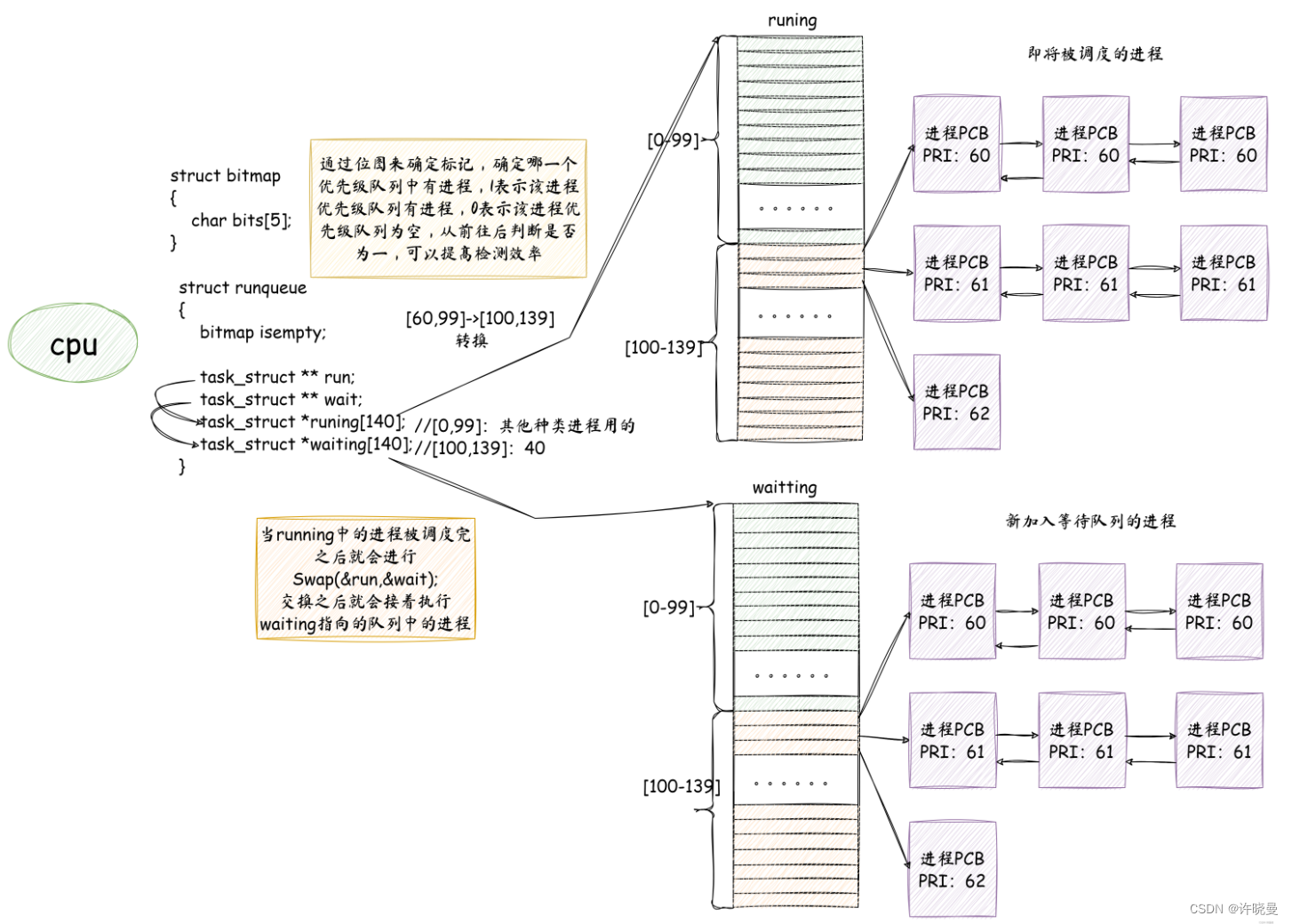

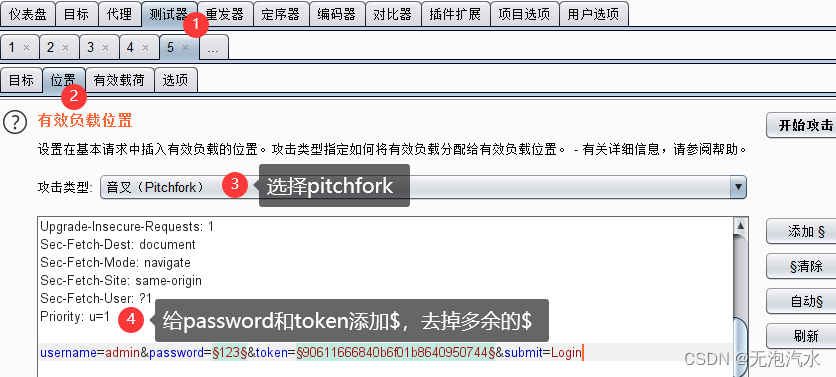

测试器,设置有效负载位置

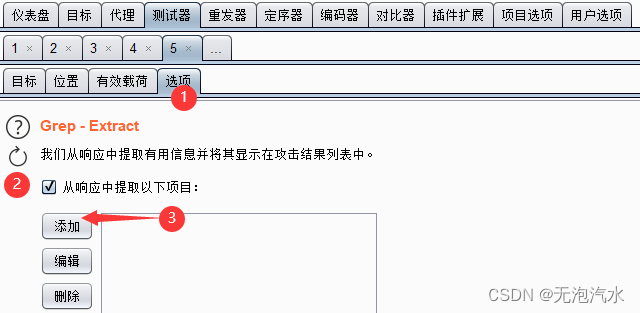

往下拉,找到Grep-Extract-->从响应中提取-->添加

选中token的值,将自动生成匹配格式

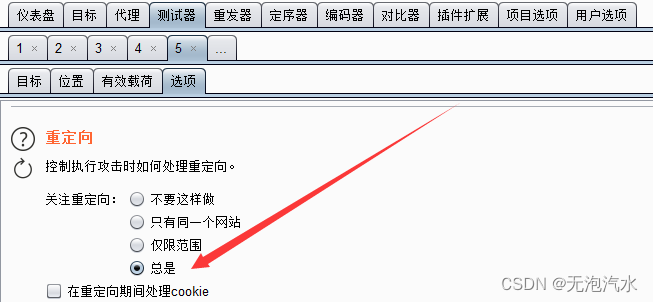

再往下拉,重定向-->总是

再往下拉,重定向-->总是

请求引擎(资源池)-->最大请求数设1

设置第一个payload

设置第二个payload

F12 打开开发者工具-->查看器

攻击完成后比对长度,找到长度不同的那个组合

双击打开,查看登录状态,发现登录成功

故username=admin,password=123456