目录

网站源码

bak文件

vim缓存

.DS_Store

当开发人员在线上环境中对源代码进行了备份操作,并且将备份文件放在了 web 目录下,就会引起网站源码泄露。

需要用到的工具:

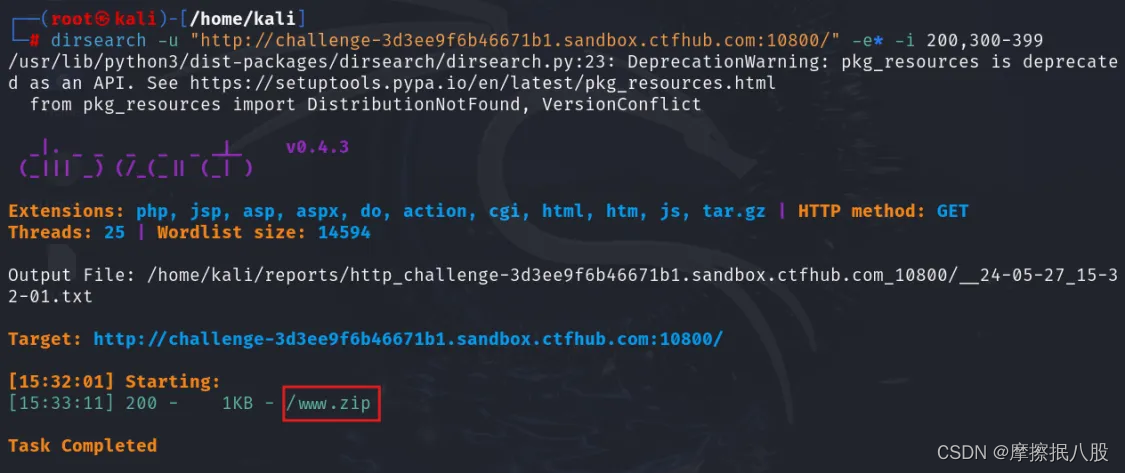

dirsearch (目录扫描工具在python3环境下)

网站源码

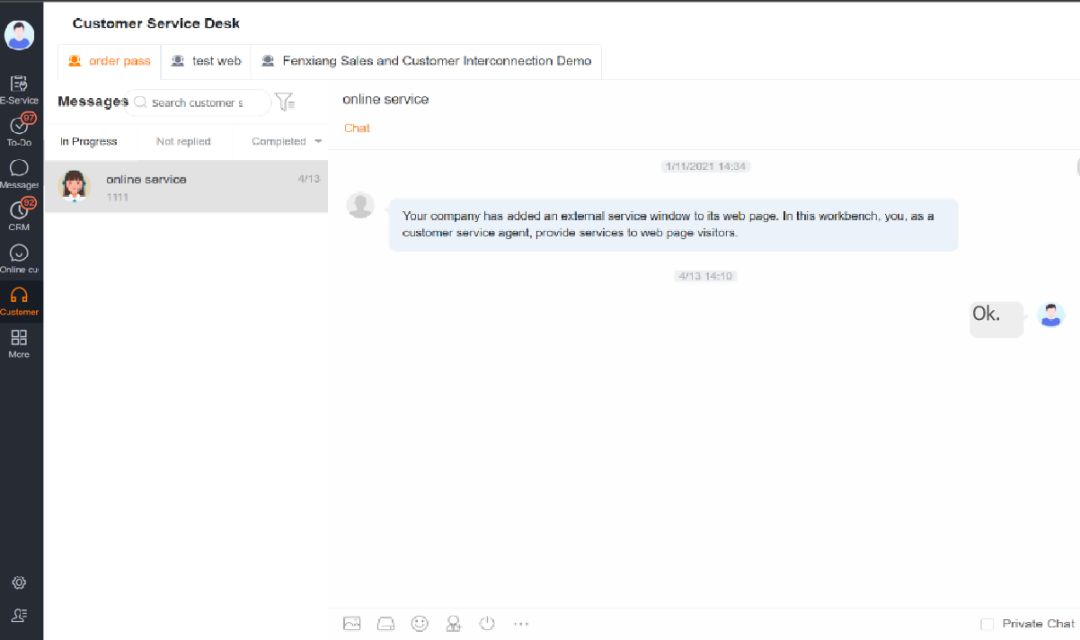

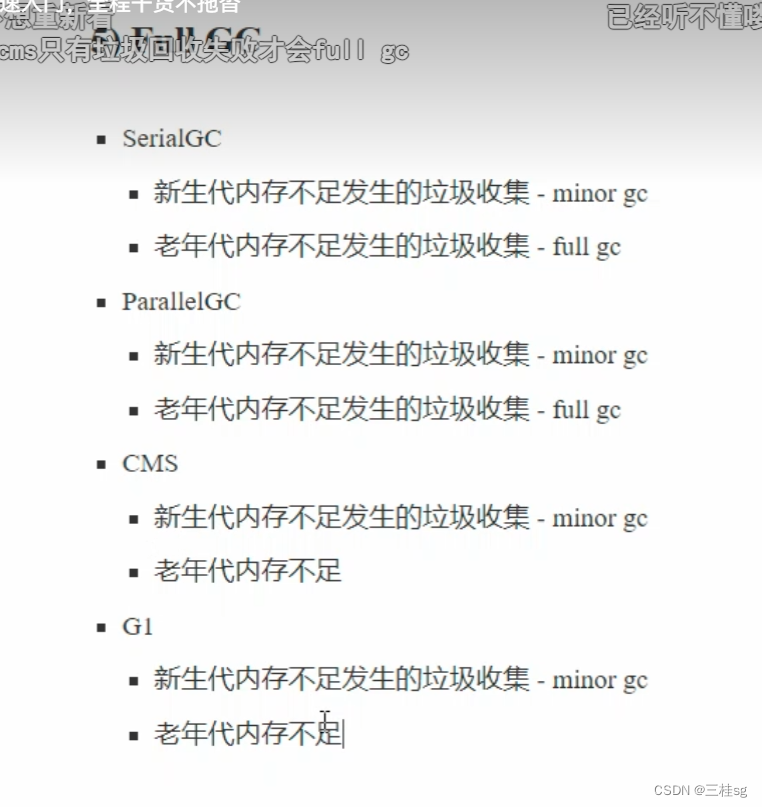

可以利用burpsuite进行爆破(毕竟提示已经给的很明显了,爆破就行),但这里我们采用目录扫描工具dirsearch

-u 目标url

-e 包含的文件拓展名(逗号分隔) 如-e php,asp,这里*指所有类型

-i 保留的响应状态码(以逗号分隔,支持指定范围) 如(-i 200,300-399)

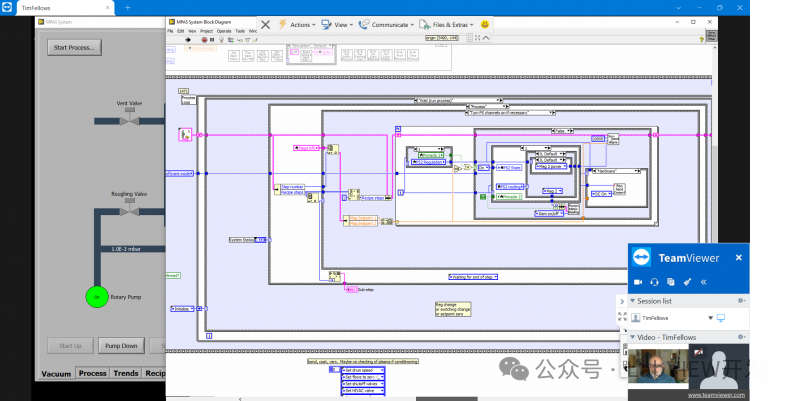

dirsearch -u "http://challenge-3d3ee9f6b46671b1.sandbox.ctfhub.com:10800/" -e* -i 200,300-399一次没出来就多扫描几次

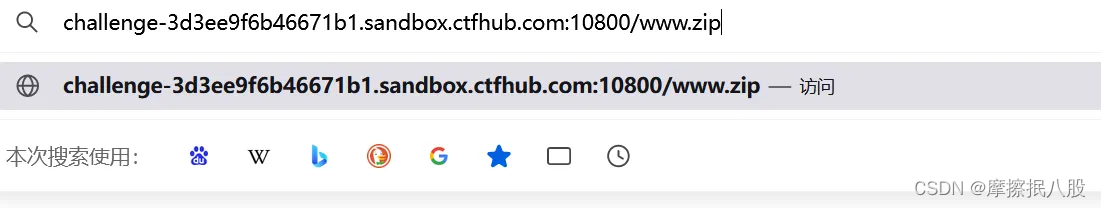

访问它

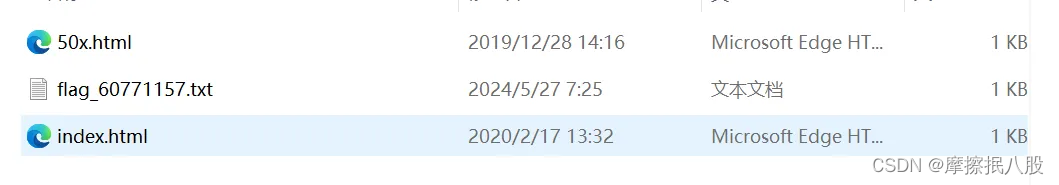

下载压缩包解压

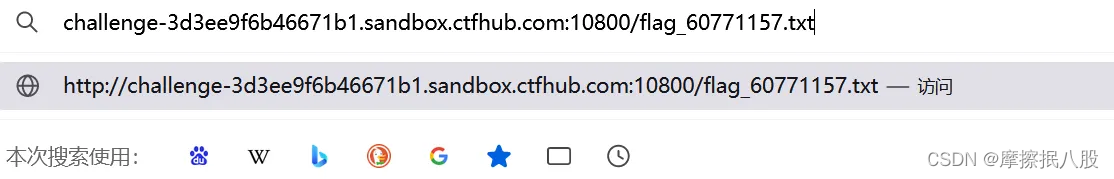

访问它

发现得到了flag

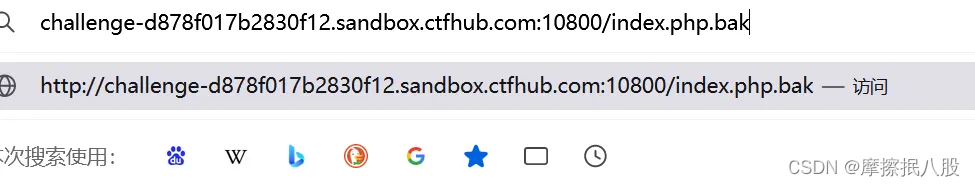

bak文件

告诉的很明显了

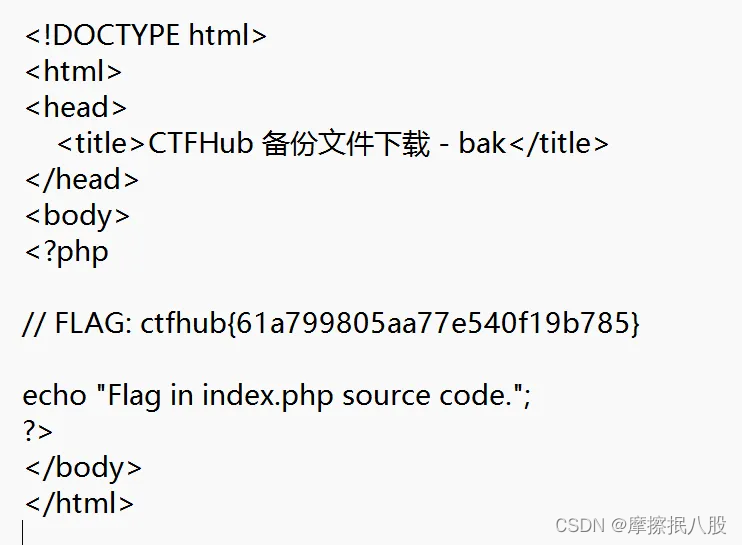

直接下载index.php

打开的方式有很多种,比如vim等等,我是下载到了本机桌面,重命名文件把后缀 .bak 删掉,然后用记事本打开即可

得到了flag

vim缓存

当开发人员在线上环境中使用 vim 编辑器,在使用过程中会留下 vim 编辑器缓存,当vim异常退出时,缓存会一直留在服务器上,引起网站源码泄露。

当你打开一个文件,vi编辑器就会生成这么一个.swp文件防止出现意外情况(类似微软word的缓存文件机制),如果正常退出那么这个swp文件将会自动删除。

当你强行关闭vi或者SSH连接时,比如电源断了或者使用了Ctrl+ZZ,vi自动生成一个.swp文件,下次你再编辑时,就会出现一些提示。

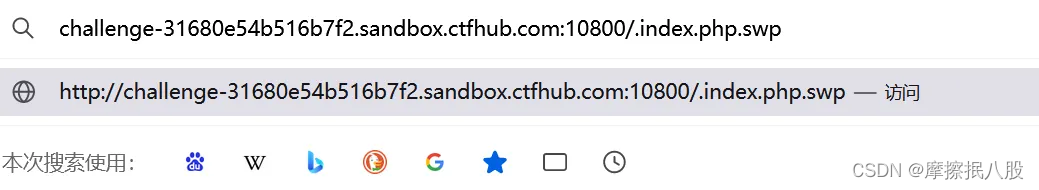

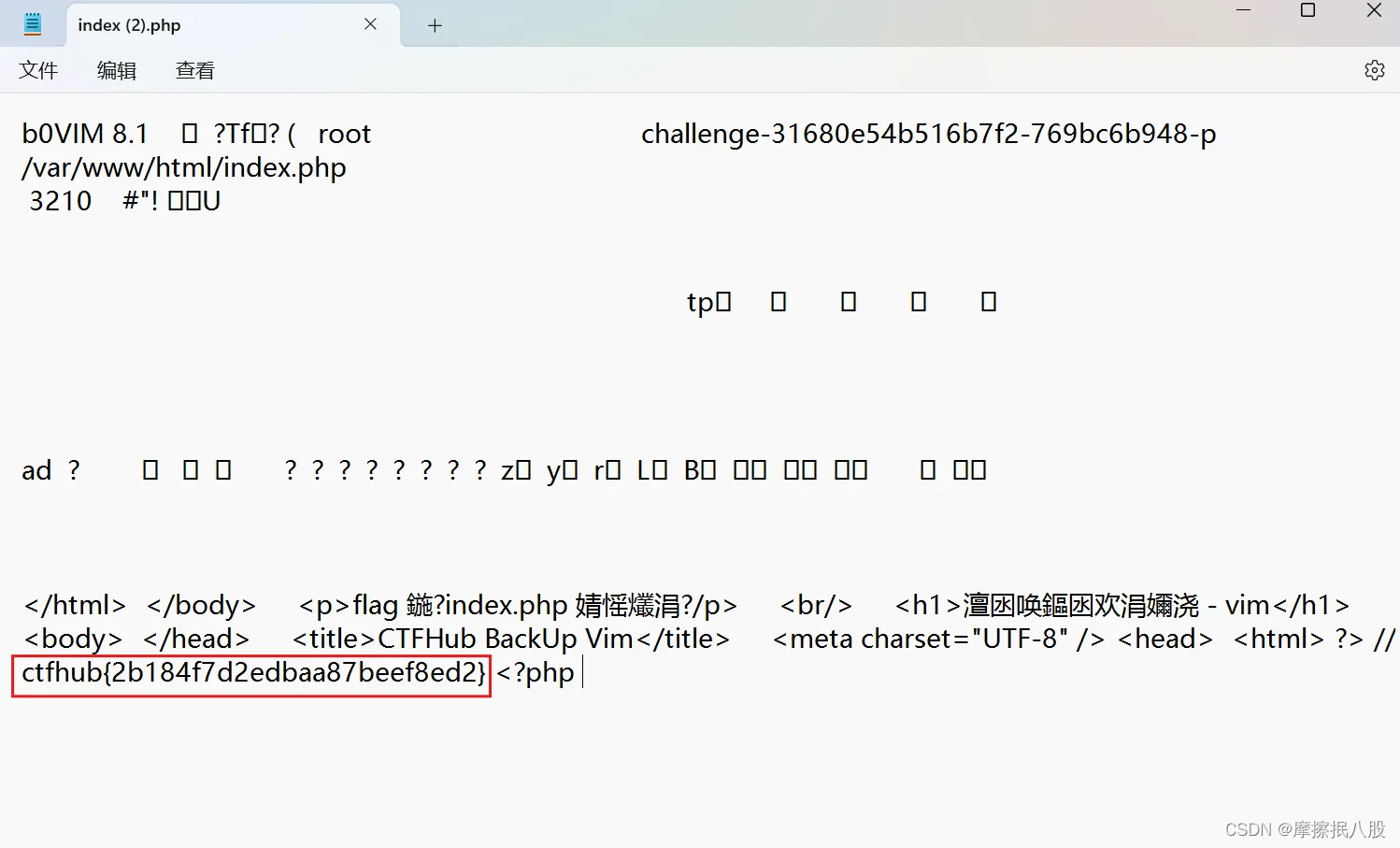

所以我们加一个 .index.php.swp 下载下来

重命名把后缀 .swp 删掉用记事本打开

.DS_Store

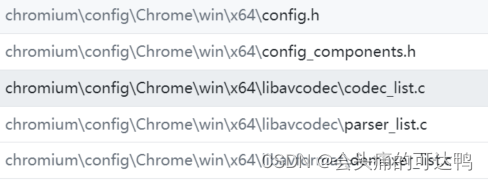

.DS_Store 是 Mac OS 保存文件夹的自定义属性的隐藏文件。通过.DS_Store可以知道这个目录里面所有文件的清单。

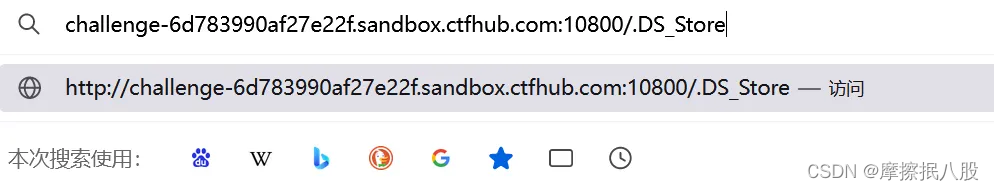

同理在url后面加上 .DS_Store 下载文件

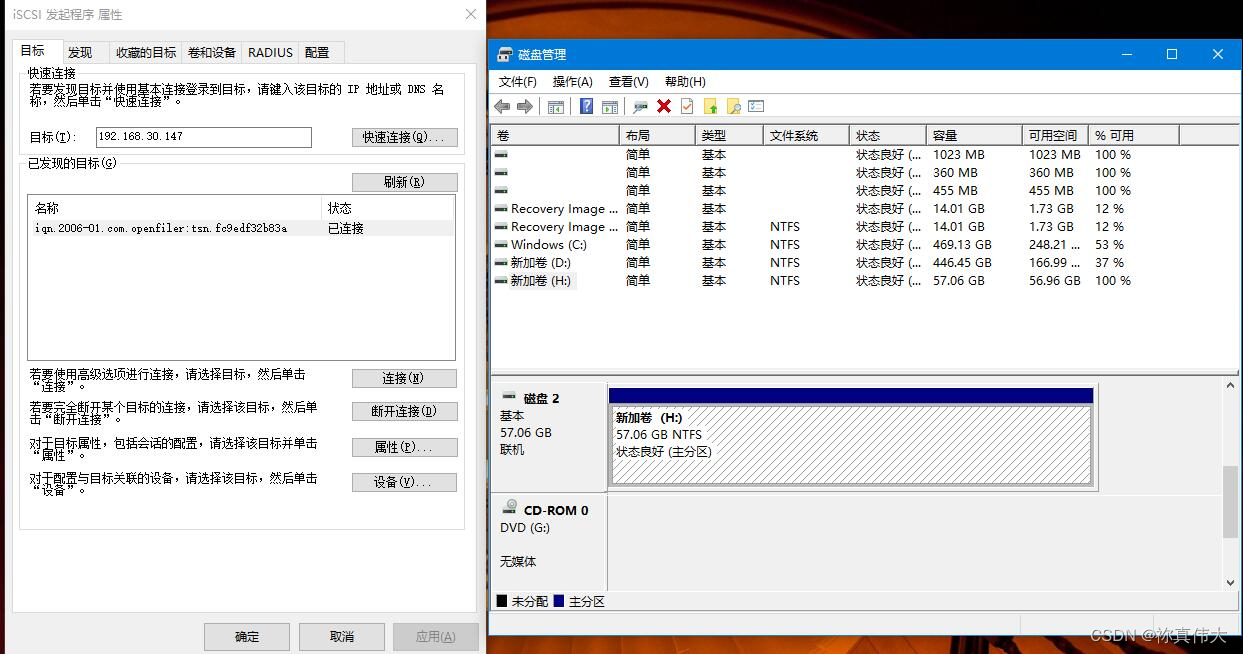

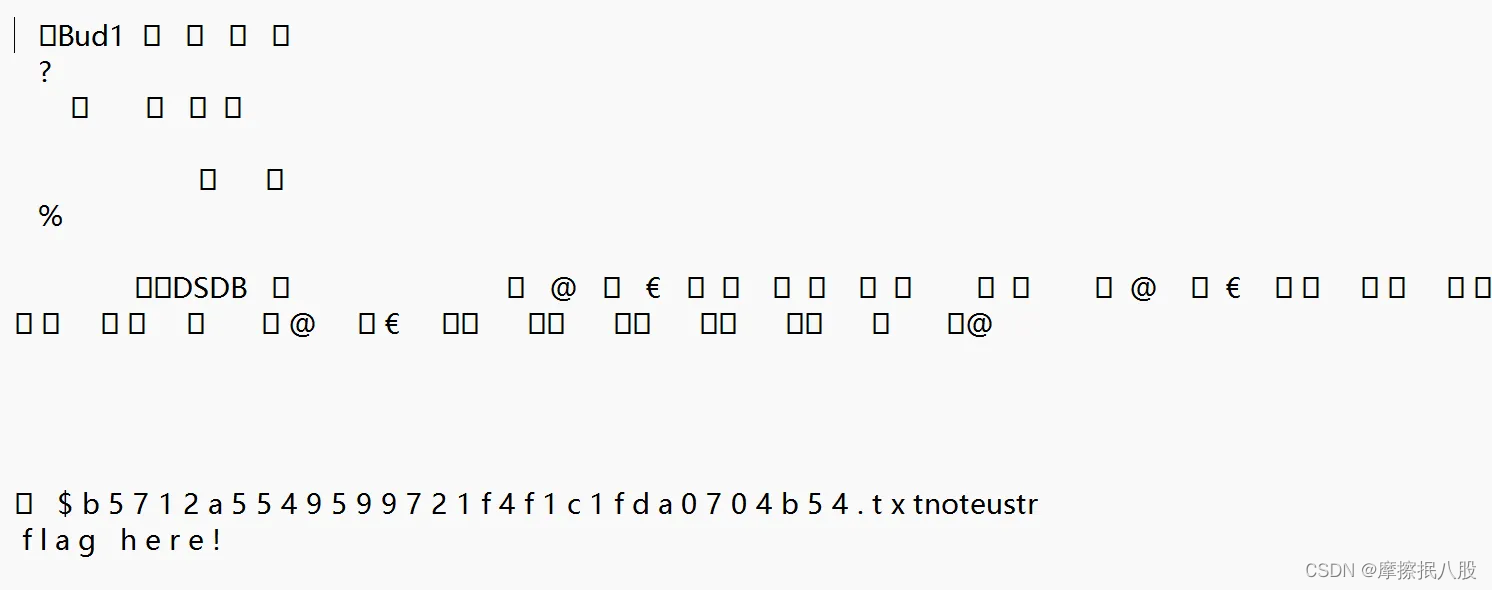

用记事本打开

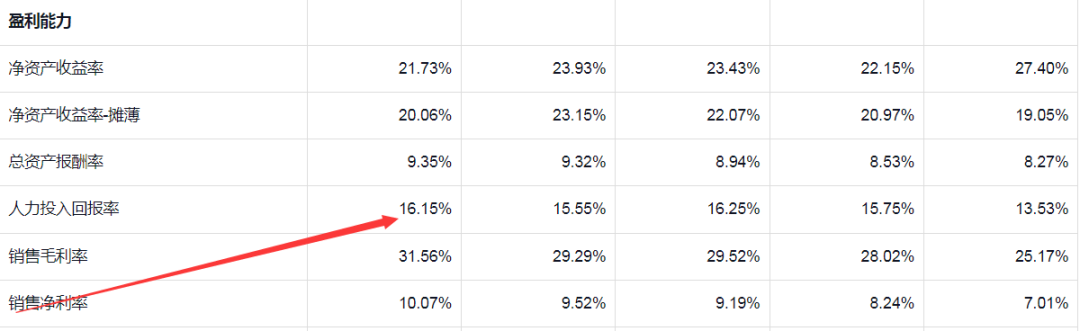

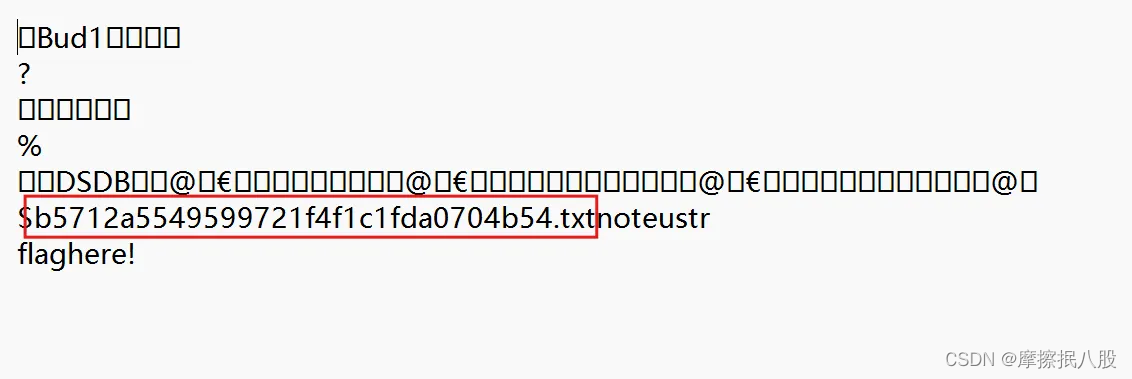

发现有乱码,使用记事本的替换功能把空格替换为空,如下图

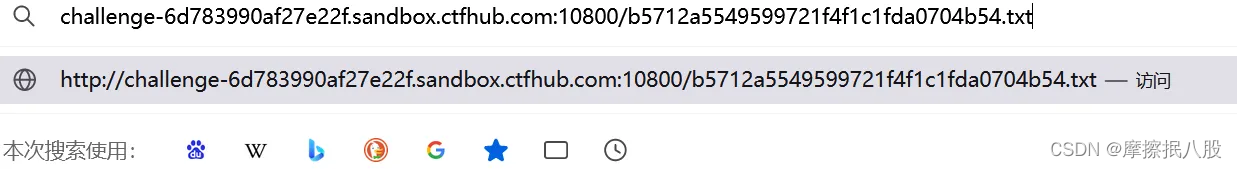

在url后面加上 b5712a5549599721f4f1c1fda0704b54.txt 访问

发现得到了flag