一、概述

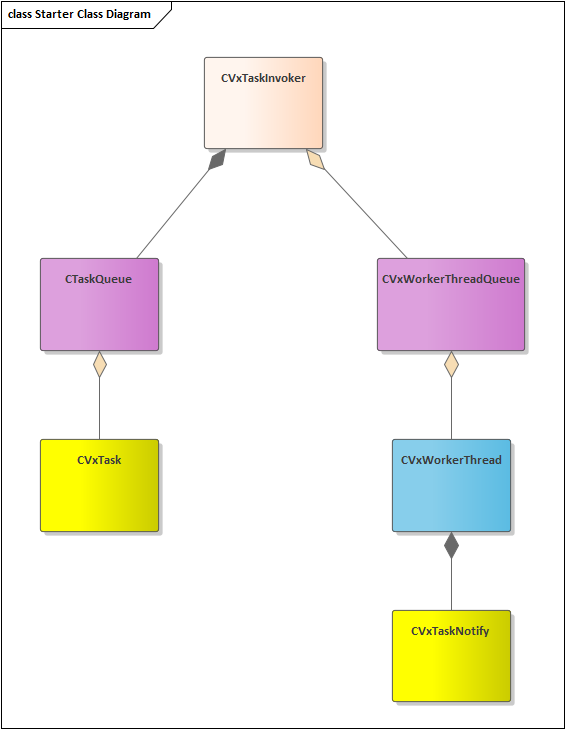

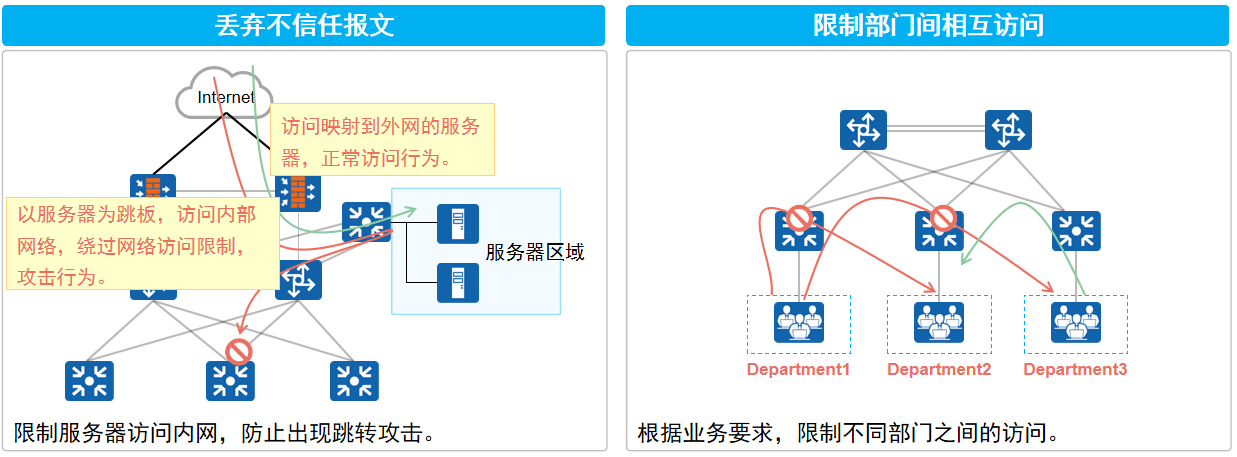

为提高网络安全性,管理人员需要控制进入网络的流量,将不信任的报文丢弃在网络边界。所谓的不信任报文是指对用户来说存在安全隐患或者不愿意接收的报文。同时保证数据访问安全性,企业网络中经常会要求一些部门之间不能相互访问。

二、Traffic-Filter

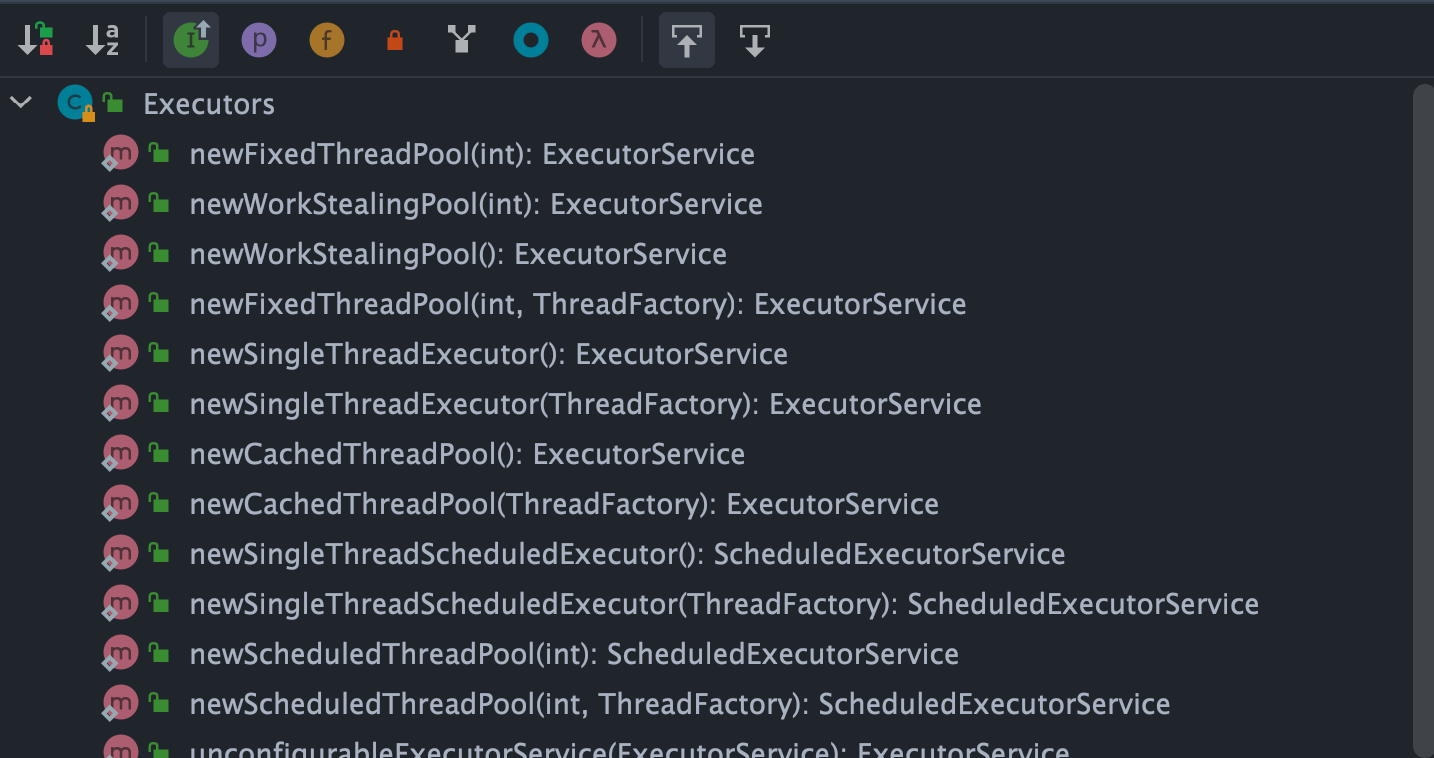

Traffic-Filter 是华为设备上用于流量过滤的一种功能,它允许网络管理员根据特定的规则来控制网络中的数据包。这些规则可以基于数据包的源地址、目的地址、端口号、协议类型等条件来制定。Traffic-Filter和前面学习的MQC都可以用于过滤流量,符合特征则执行操作。

Traffic-Filter只能应用在接口视图下,而MQC可以调用在多种视图。

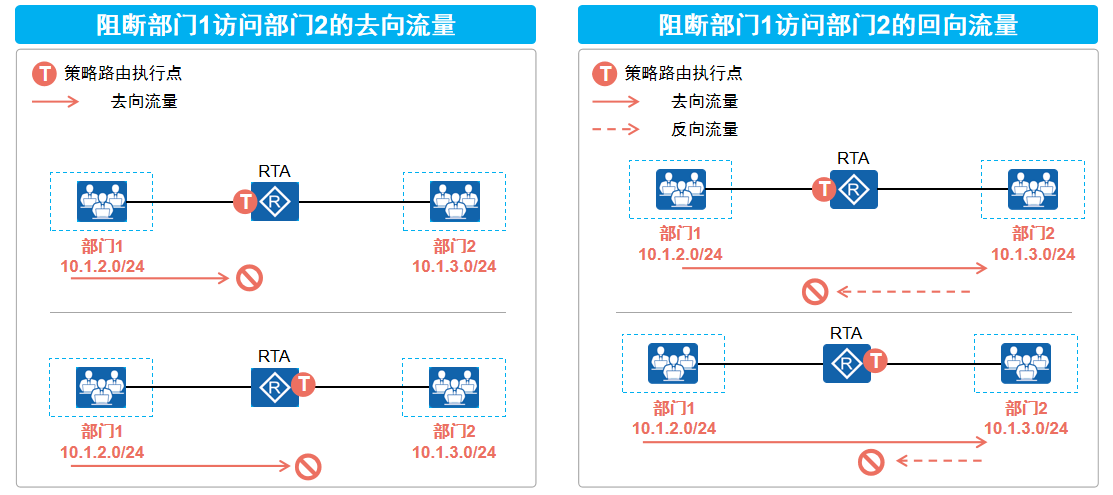

使用Traffic-Filter过滤流量可以灵活地选择部署位置,在流量进入设备或者离开设备的接口上执行过滤动作,双向访问的业务禁止其中一个方向即可实现阻断业务的需求。

其实流量过滤的原理很简单,使用ACL进行匹配,rule动作permit则允许,deny则拒绝掉,然后应用到接口上。

三、配置

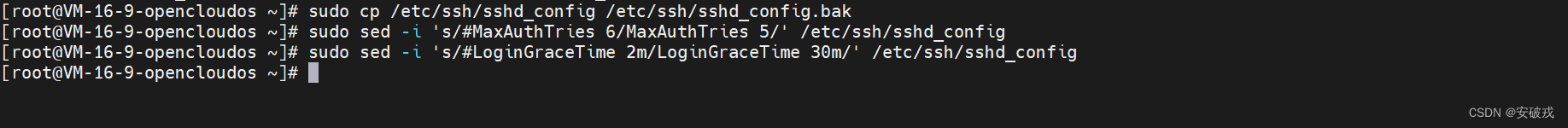

# 配置ACL

ACL 3000

rule 5 deny ip source 192.168.1.0 0.0.0.255 destination 192.168.3.0 0.0.0.255

rule 10 permit ip

# 在接口应用traffic-filter

[RTA] interface GigabitEthernet 0/0/2

[RTA-GigabitEthernet0/0/2] traffic-filter outbound acl 3000

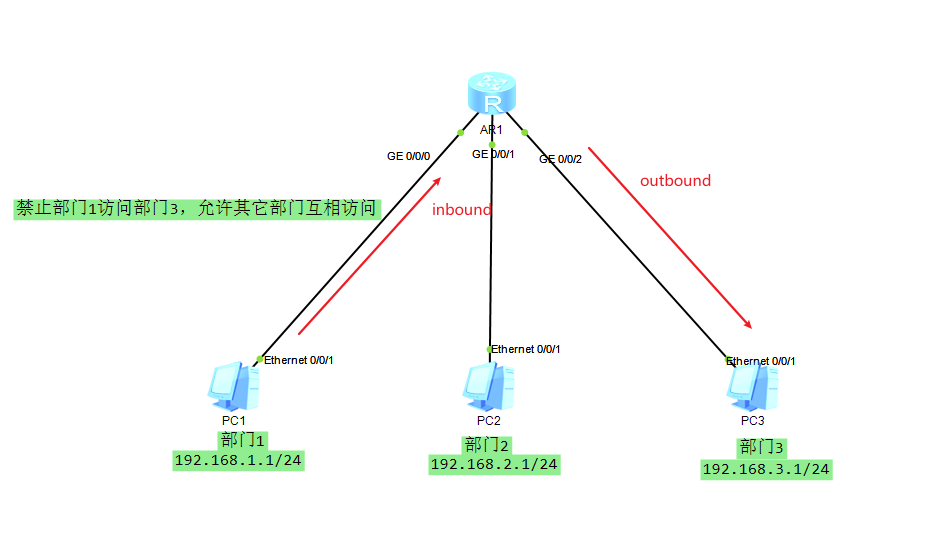

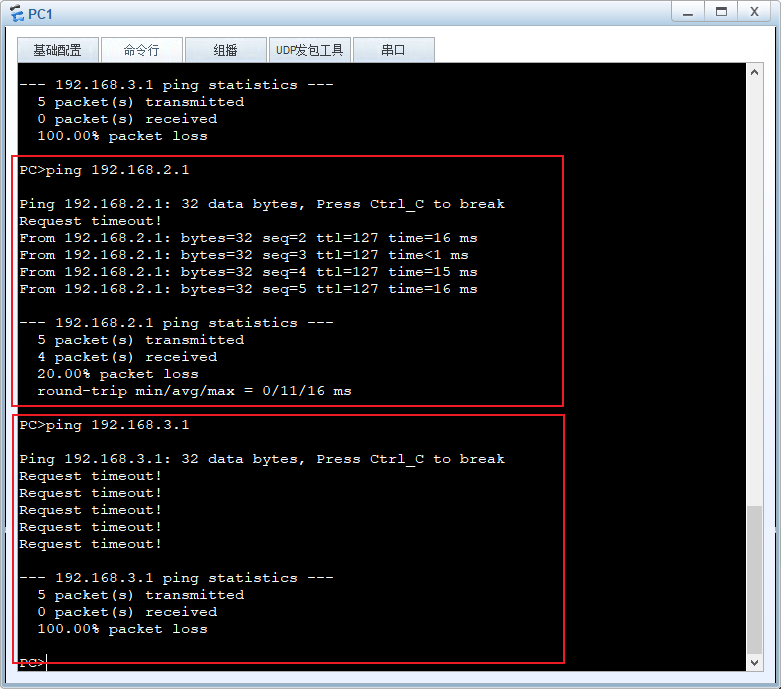

拓扑:如图是直接使用路由器物理接口作为网关,部门1访问部门3通过G0口进入然后转发到G2口出,我们还需要指定流量是有来有回才能互相访问,所以除了可以在去时流量进行过滤也可以在部门什回来部门1的流量进行过滤,方法和接口方向都可以灵活配置。

# 配置过滤ACL,先拒绝掉部门1去往部门3,然后允许所有

acl number 3000

rule 5 deny ip source 192.168.1.0 0.0.0.255 destination 192.168.3.0 0.0.0.255

rule 10 permit ip

# 我这里选择在部门1去往部门3的outbound方向调用,也可以在G0的inbound方向调用

interface GigabitEthernet0/0/2

ip address 192.168.3.254 255.255.255.0

traffic-filter outbound acl 3000

Traffic-Filter除了在物理接口调用也支持在VLAN里面使用,但是可以部署命令不太一样。

# 在交换机上全局使用

traffic-filter vlan 10 inbound acl 3000

总结:流量过滤可以使用Traffic-Filter进行限制不同部门互访,隔绝流量,支持在物理接口和VLAN视图使用,有inbound和outbound,可以灵活运用以实现需求。

本文由 mdnice 多平台发布