1.情景复现

我姐姐的电脑坏了。我们非常幸运地恢复了这个内存转储。你的工作是从系统中获取她所有的重要文件。根据我们的记忆,我们突然看到一个黑色的窗口弹出,上面有一些正在执行的东西。崩溃发生时,她正试图画一些东西。这就是我们从崩溃时所记得的一切。

注意:此挑战由 3 个flag组成。

2.flag1

2.1获取系统版本号

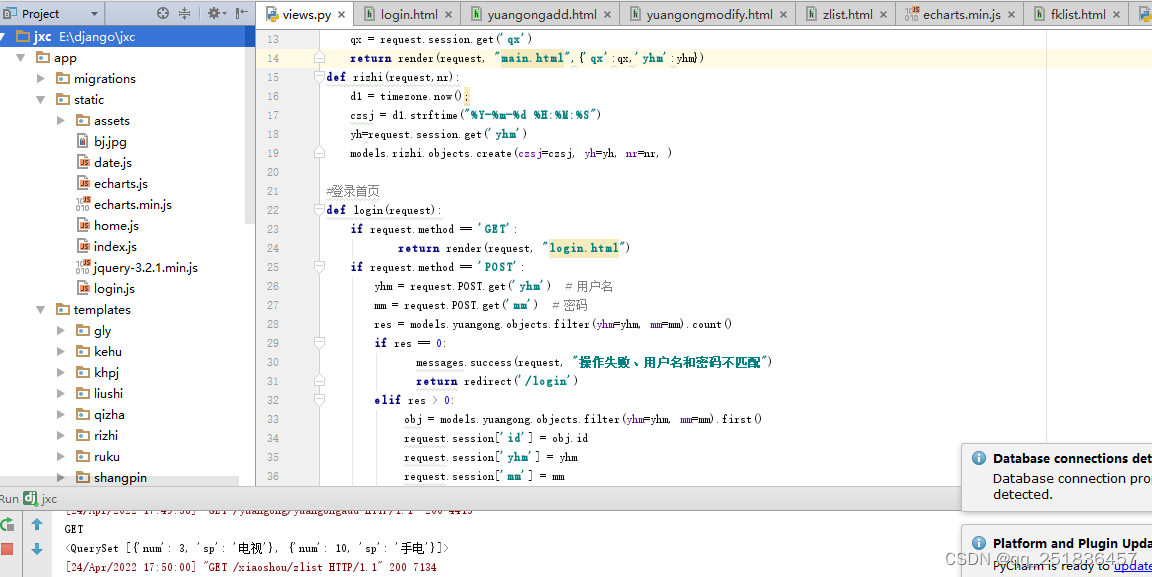

volatility_2.6_win64_standalone.exe -f MemoryDump_Lab1.raw imageinfo

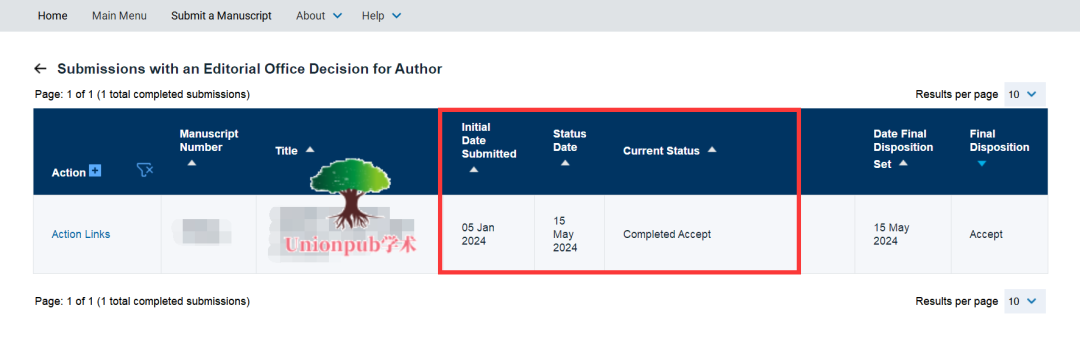

2.2查看控制台运行命令

volatility_2.6_win64_standalone.exe -f MemoryDump_Lab1.raw --profile=Win7SP1x64 cmdsc

2.3查看控制台输出

volatility_2.6_win64_standalone.exe -f MemoryDump_Lab1.raw --profile=Win7SP1x64 consoles

2.4base64解密得到了第一个flag1

echo 'ZmxhZ3t0aDFzXzFzX3RoM18xc3Rfc3Q0ZzMhIX0=' |base64 -d

获取到flag:flag{th1s_1s_th3_1st_st4g3!!}

flag{th1s_1s_th3_1st_st4g3!!}

3.Flag2

3.1 分析进程信息

volatility_2.6_win64_standalone.exe -f MemoryDump_Lab1.raw --profile=Win7SP1x64 consoles

3.2 进程数据保存

mspaint.exe 为windows自带画图工具,为PID 2424的mspaint.exe程序以dmp格式保存出来就可以了

volatility_2.6_win64_standalone.exe -f MemoryDump_Lab1.raw --profile=Win7SP1x64 memdump -p 2424 -D D:\BaiduNetdiskDownload\raw的内存取证\lab1

3.3 文件调整格式

mv 2424.dmp 2424.data(linux)

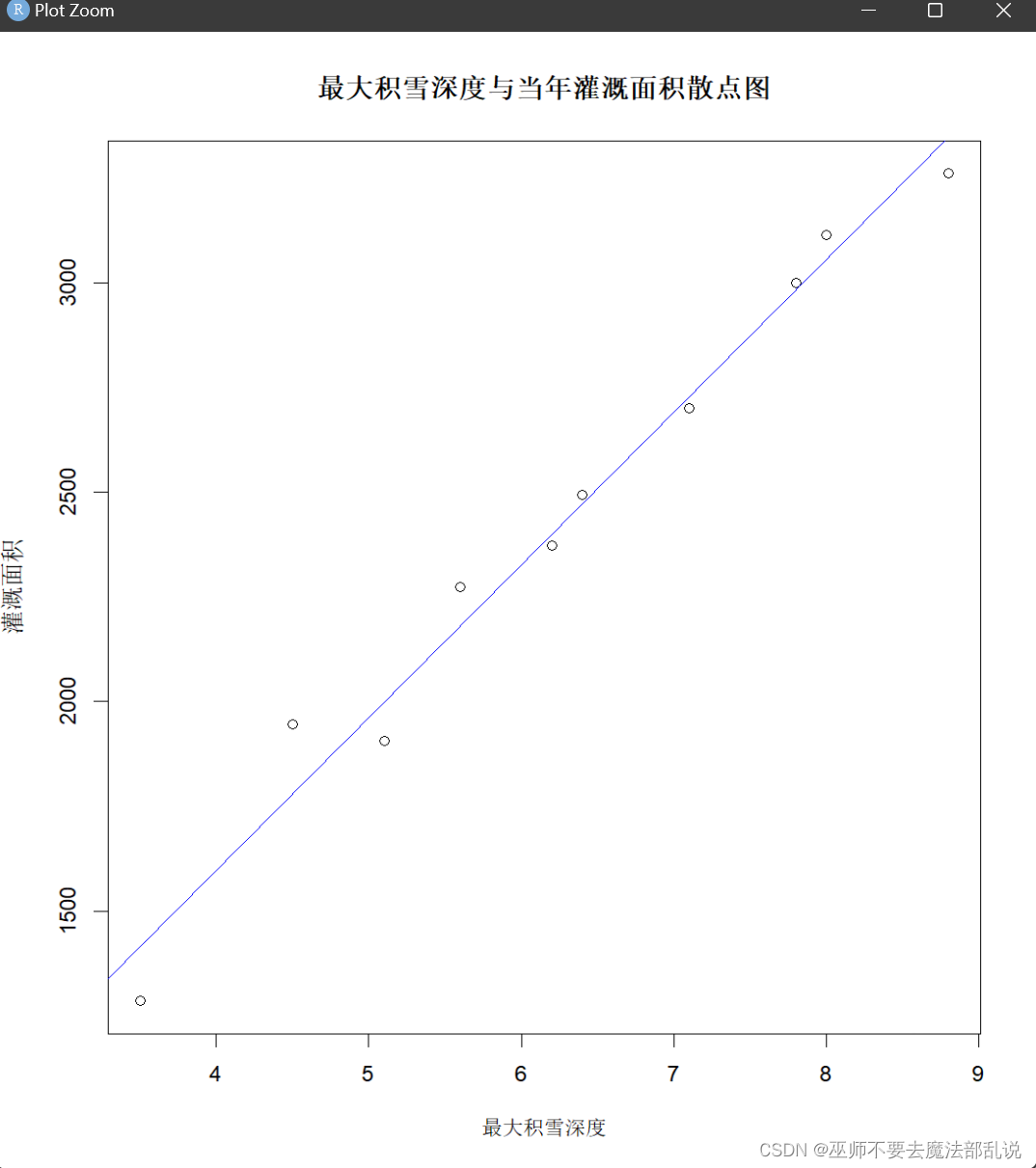

3.4 图片提取

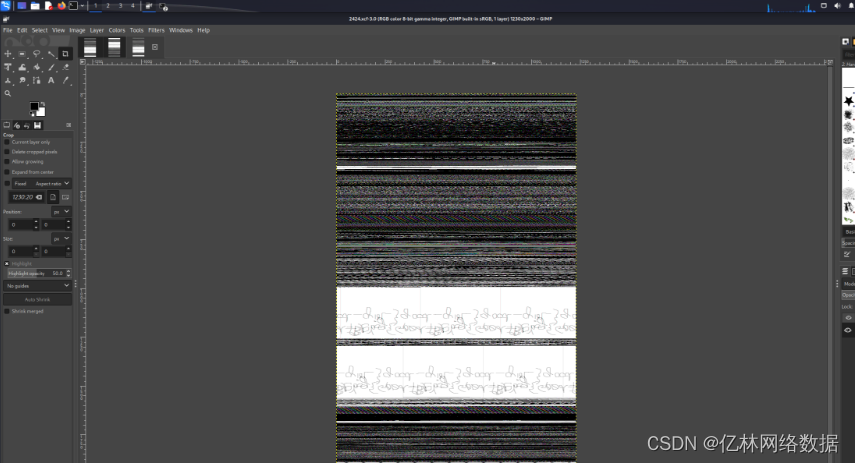

使用gimp工具去打开图片文件

gimp 2424.data

3.5 调整图像数值

设置上合适的宽度和高度还有移度,就能看到图片的文字了

3.6 图像变换

竖直翻转旋转180度

3.7 获取到flag

获取到flag值为: flag{good_boy_good_girl}

4.Flag3

4.1 获取命令行下运行的程序cmdline

4.2 检索文件

文件保存在\Alissa Simpson\Documents\目录下

4.3 dumpfiles提取文件

volatility_2.6_win64_standalone.exe -f MemoryDump_Lab1.raw --profile=Win7SP1x64 dumpfiles -Q 0x000000003fa3ebc0 -D ./

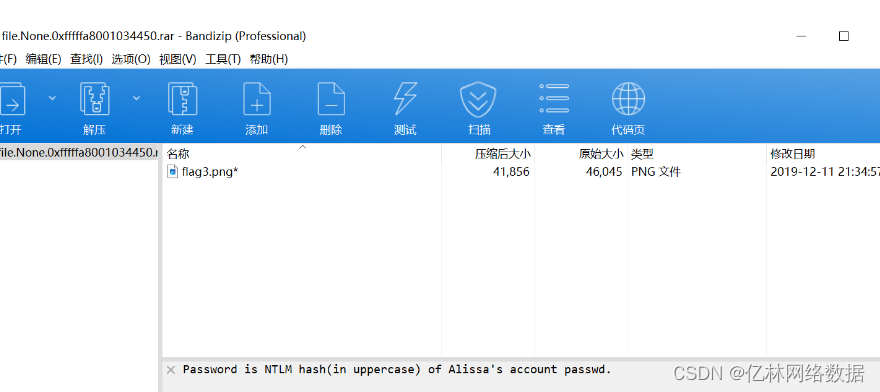

4.4 解压

使用压缩工具进行尝试解压,有解压密码,注释中提示解压密码为 Alissa的NTLM hash值(大写)

Password is NTLM hash(in uppercase) of Alissa's account passwd. 密码是 Alissa 帐户密码的 NTLM 哈希(大写)。

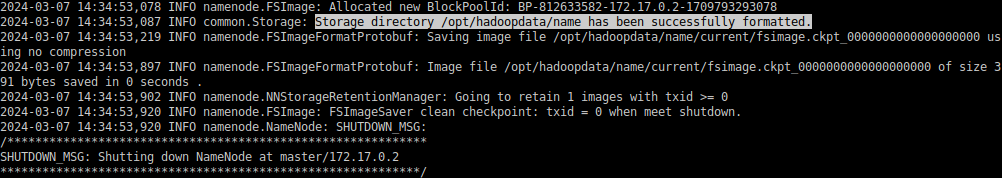

4.5 使用hashdump获取hash值

volatility_2.6_win64_standalone.exe -f MemoryDump_Lab1.raw --profile=Win7SP1x64 hashdump

然后转化为大写

a = 'f4ff64c8baac57d22f22edc681055ba6' print(a.upper()) F4FF64C8BAAC57D22F22EDC681055BA6

4.6 获取flag

使用上述密码解压file.None.0xfffffa8001034450.rar文件,得到文件:flag3.png

flag为:flag{w3ll_3rd_stage_was_easy}