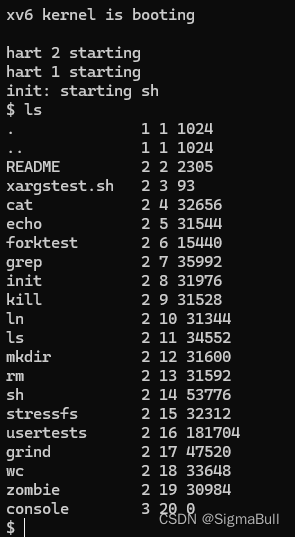

从娃娃抓起1

1.打开附件

是两个文本文件

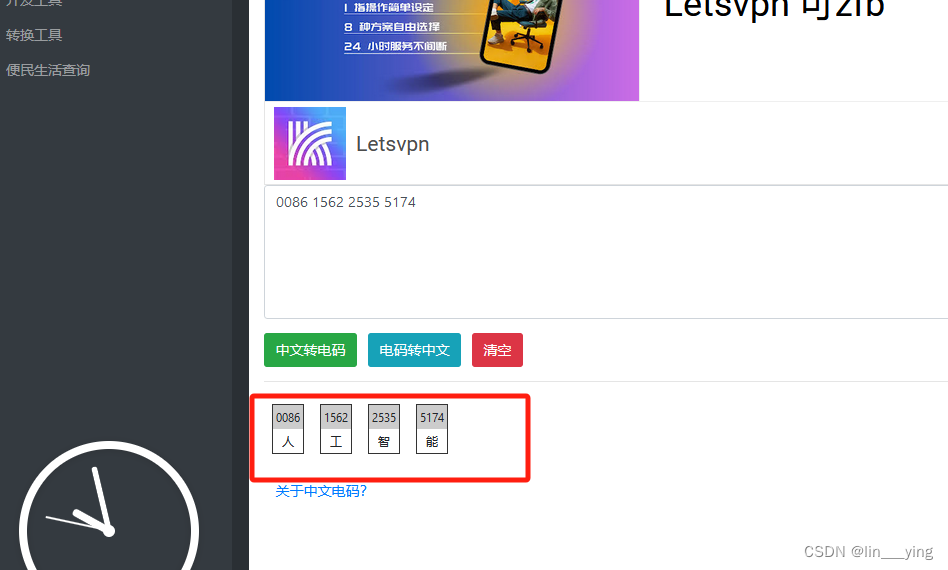

2.电报码

电报码在线翻译网站:https://usetoolbar.com/convert/cccn.html

3.汉字五笔编码

汉字五笔编码在线网站查询:https://www.qqxiuzi.cn/bianma/wubi.php

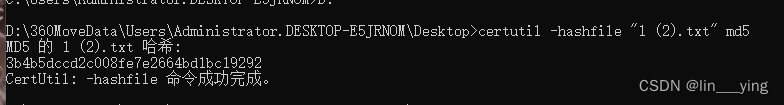

4.转化为MD5值

将文字保存到文本文档

用win+R输入cmd

certutil -hashfile "1 (2).txt" md5

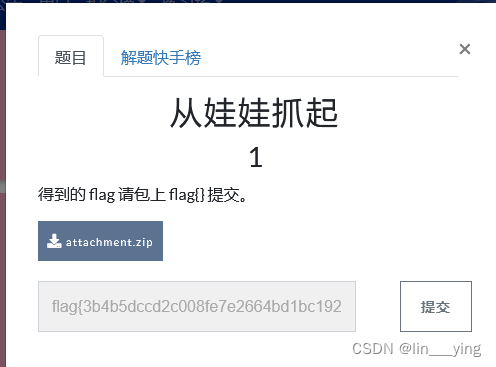

5.得到flag

[MRCTF2020]千层套路1

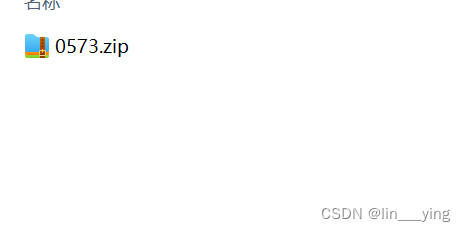

1.打开附件

是一个压缩包

用ARCHPR暴力破解得到密码,发现压缩包的名字就是密码,是一个无限套娃

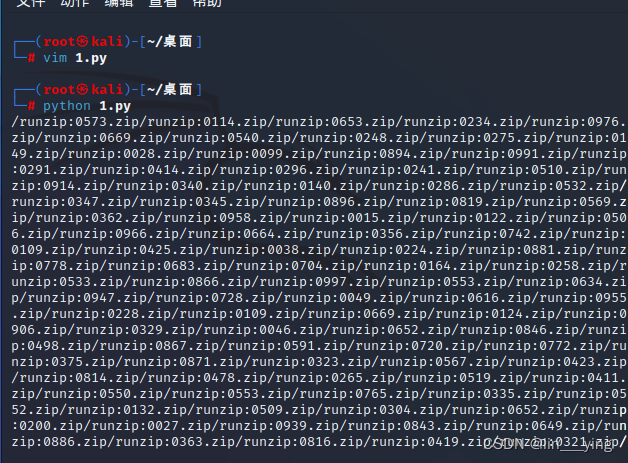

2.利用Python脚本

得到最终的压缩包

import zipfile

import os

# 循环解压zip

name = '0573'

while True:

fz = zipfile.ZipFile('/root/桌面/' + name + '.zip', 'r')

fz.extractall(pwd=bytes(name, 'utf-8'), path='/root/桌面/')

print('/runzip:%s.zip' % name, end='')

fz.close()

os.remove('/root/桌面/' + name + '.zip')

name = fz.filelist[0].filename[0:4]

大约需要两分钟左右

解压得到一个文件,有点像素点

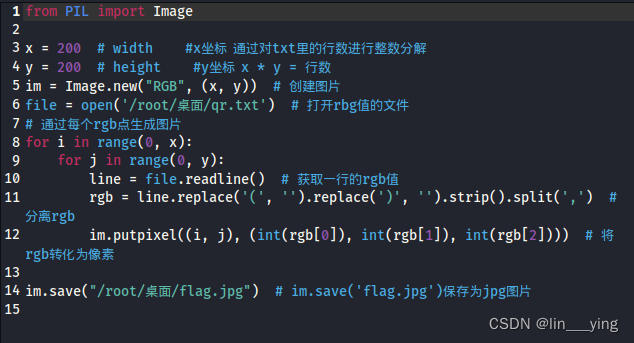

3.利用Python中的PIL库编写脚本

from PIL import Image

x = 200 # width #x坐标 通过对txt里的行数进行整数分解

y = 200 # height #y坐标 x * y = 行数

im = Image.new("RGB", (x, y)) # 创建图片

file = open('/root/桌面/qr.txt') # 打开rbg值的文件

# 通过每个rgb点生成图片

for i in range(0, x):

for j in range(0, y):

line = file.readline() # 获取一行的rgb值

rgb = line.replace('(', '').replace(')', '').strip().split(',') # 分离rgb

im.putpixel((i, j), (int(rgb[0]), int(rgb[1]), int(rgb[2]))) # 将rgb转化为像素

im.save("/root/桌面/flag.jpg") # im.save('flag.jpg')保存为jpg图片

得到一张二维码

4.QR Research

用QR识别二维码

5.得到flag

百里挑一1

1.下载并解压附件

得到一个流量包

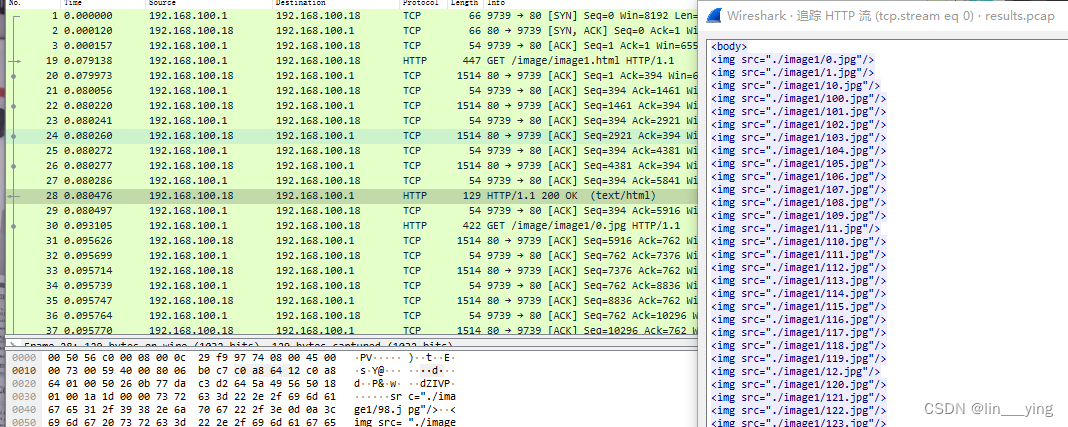

2.Wireshark

用Wireshark打开流量包,追踪HTTP流,可以看到多个.jpg

导出HTTP对象,得到一堆图片

3.查找

用exiftool *|grep flag命令查找含有flag的字段,得到半段flag

exiftool *|grep flag #命令尝试从所有文件中提取Exif元数据,并在其中搜索包含“flag”的内容

4.tcp.stream eq 114

得到后半段flag:26a3c0589d23edeec}

5.得到flag

[SUCTF2018]followme1

1.打开附件

是一个流量包

2.Wireshark

用Wireshark打开流量包,并分析,http追踪流中发现尝试爆破密码的流量并导出http流

3.查找

切换到导出对象所在的目录查找关键字符串

grep -r CTF #将在当前目录及其所有子目录中递归搜索包含字符串 “CTF” 的文件,并显示匹配的行

4.得到flag

[MRCTF2020]CyberPunk1

1.打开附件

是一个可执行程序

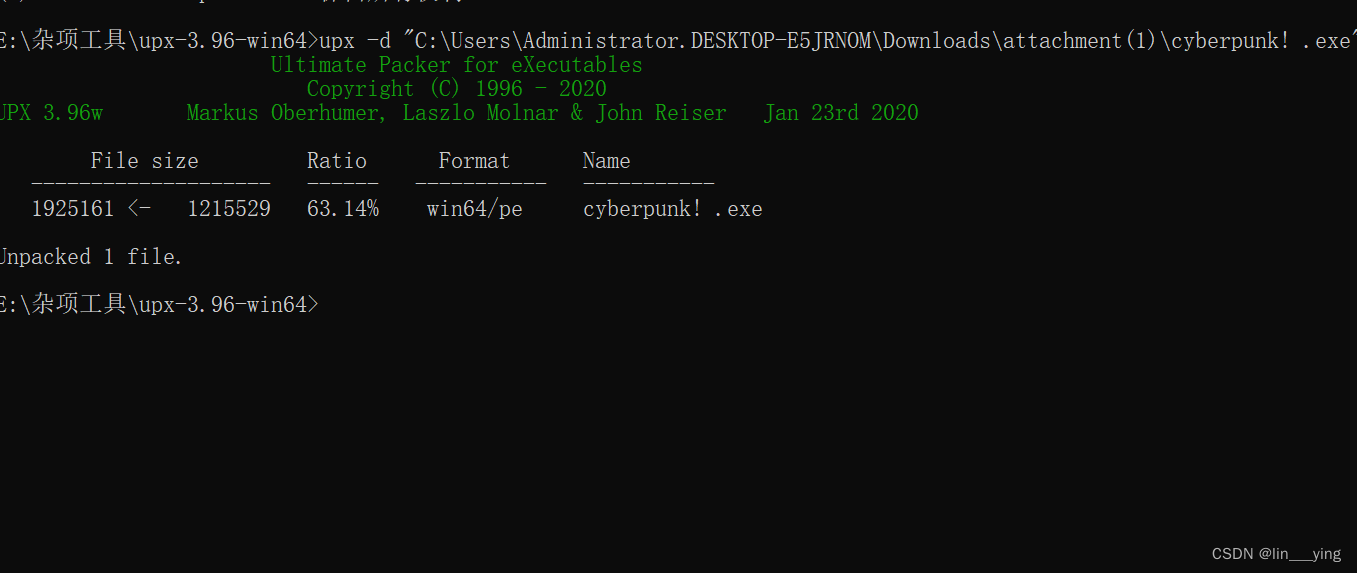

2.Exeinfo PE 查壳

用Exeinfo PE查看程序,发现存在UPX1壳

3.UPX去壳

upx -d "C:\Users\Administrator.DESKTOP-E5JRNOM\Downloads\attachment(1)\cyberpunk! .exe" #用upx去壳

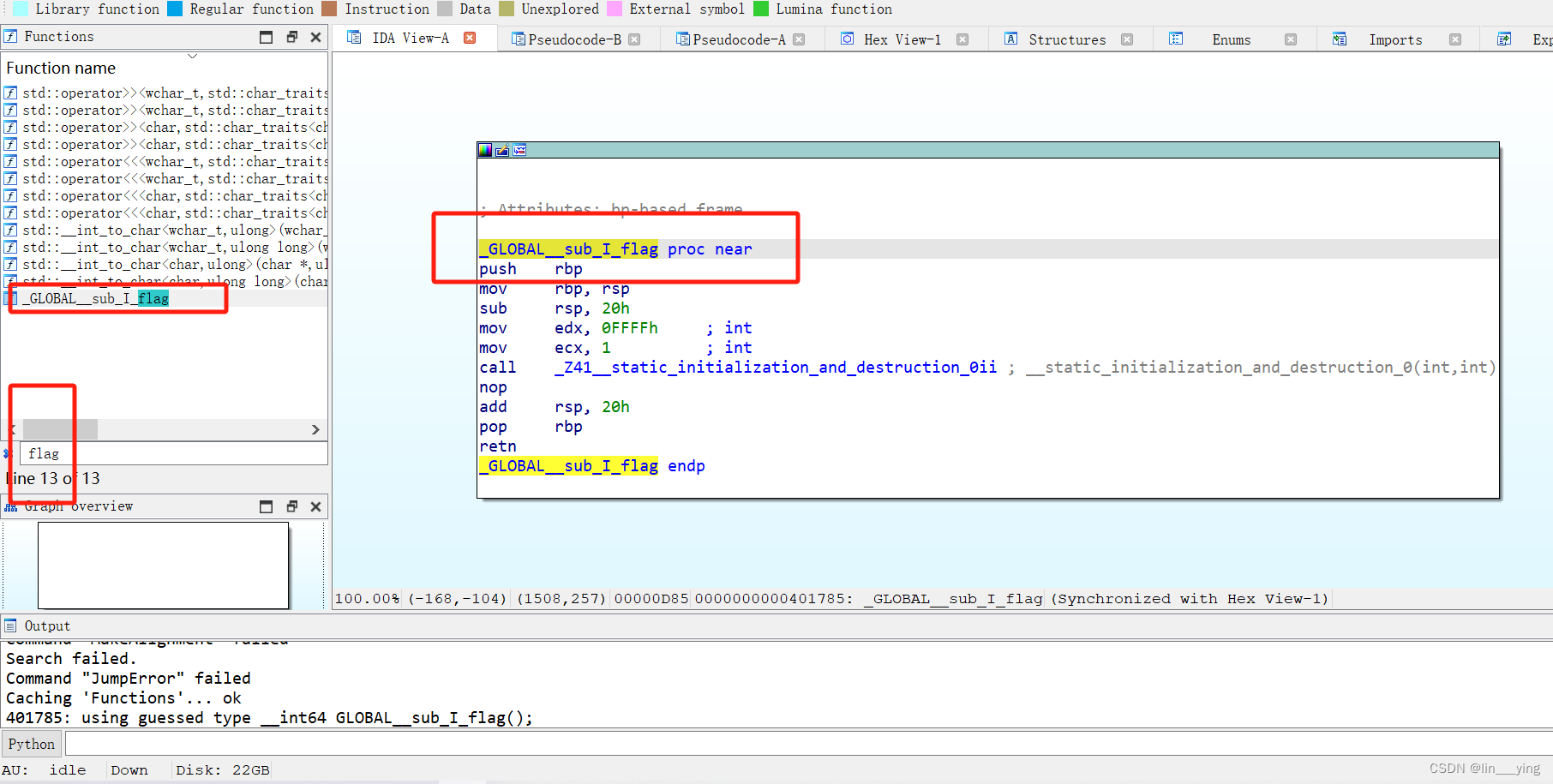

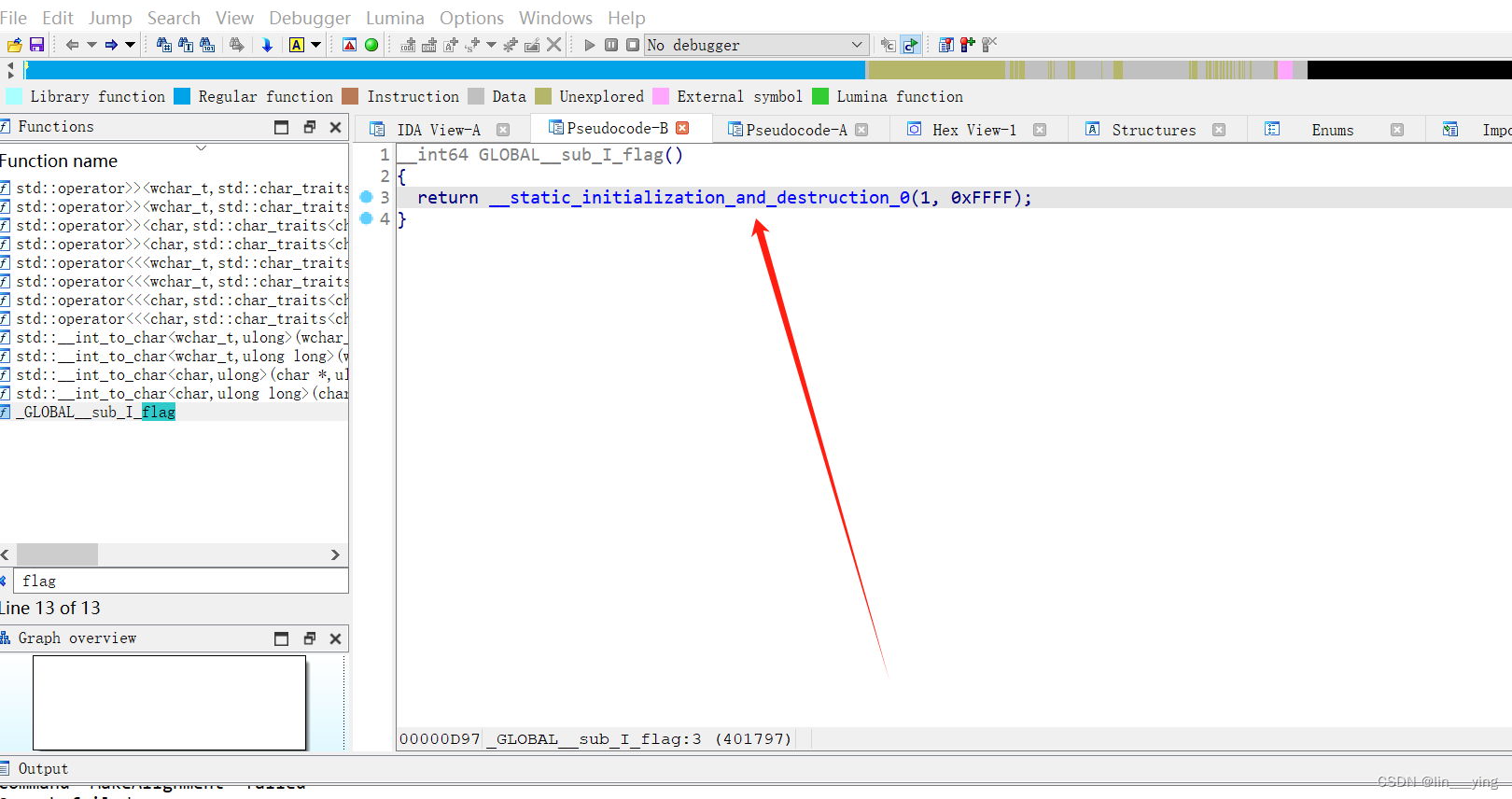

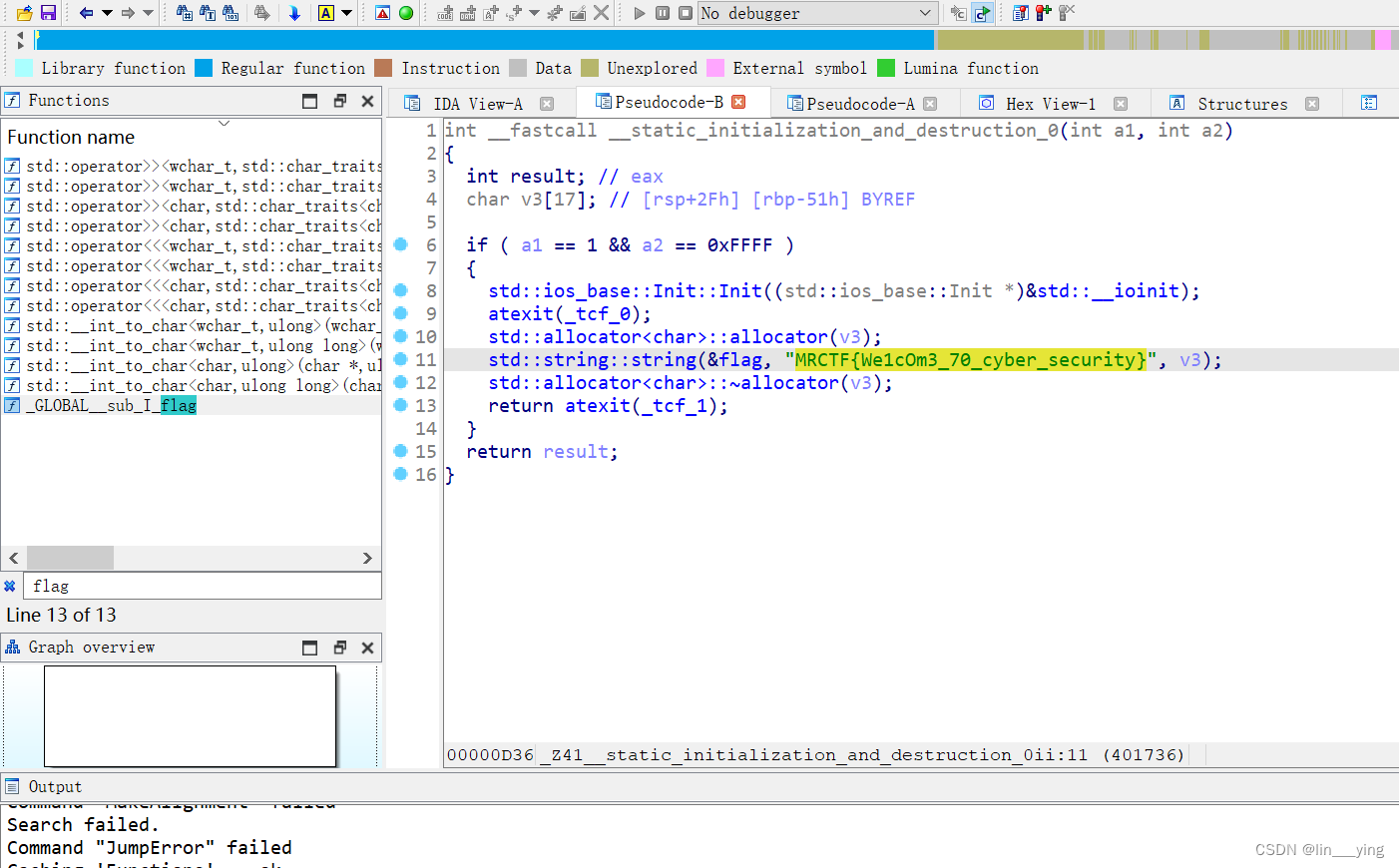

4.IDA64

用IDA64打开程序,ctrl+F搜索flag

F5快速反汇编

双击

5.得到flag