文件上传安全指南:保护免受不受限制的文件上传攻击

在现代应用程序中,文件上传功能是一个常见且重要的部分。然而,这也为攻击者提供了潜在的攻击向量,尤其是不受限制的文件上传攻击。本文将详细介绍如何通过一系列安全措施来保护文件上传功能,确保系统的安全性。

1. 验证用户权限

所有文件上传操作都应在服务器端对用户进行身份验证,并必须实施适当的控制措施,以防止对未通过身份验证的用户造成的拒绝服务攻击。在用户使用任何文件上传服务前,应该满足以下条件:

- 用户应是注册用户或可识别用户,以便为其上传功能设置限制和限制。

- 用户应具有访问或修改文件的适当权限。

示例代码

以下是一个示例,展示了如何在Java中验证用户权限:

import java.util.HashMap;

import java.util.Map;

public class UserAuthService {

private Map<String, User> users = new HashMap<>();

public UserAuthService() {

// 初始化一些示例用户

users.put("user1", new User("user1", "password1", true));

users.put("user2", new User("user2", "password2", false));

}

public boolean authenticate(String username, String password) {

User user = users.get(username);

return user != null && user.getPassword().equals(password);

}

public boolean hasPermission(String username) {

User user = users.get(username);

return user != null && user.hasUploadPermission();

}

private static class User {

private String username;

private String password;

private boolean canUpload;

public User(String username, String password, boolean canUpload) {

this.username = username;

this.password = password;

this.canUpload = canUpload;

}

public String getPassword() {

return password;

}

public boolean hasUploadPermission() {

return canUpload;

}

}

public static void main(String[] args) {

UserAuthService authService = new UserAuthService();

String username = "user1";

String password = "password1";

if (authService.authenticate(username, password)) {

if (authService.hasPermission(username)) {

System.out.println("用户 " + username + " 有上传权限。");

} else {

System.out.println("用户 " + username + " 没有上传权限。");

}

} else {

System.out.println("用户身份验证失败。");

}

}

}

2. 禁止可执行文件

上传的文件必须是不可执行的,并且必须存储为一个新的文件,使用唯一的文件名,而不是用户指定的文件名。

示例代码

以下是一个示例,展示了如何在Java中防止可执行文件上传并生成唯一的文件名:

import java.io.File;

import java.io.IOException;

import java.nio.file.Files;

import java.nio.file.Paths;

import java.util.UUID;

public class FileUploadService {

private static final String UPLOAD_DIR = "/uploads";

public String saveUploadedFile(byte[] fileBytes, String originalFileName) throws IOException {

String fileExtension = getFileExtension(originalFileName);

if (isExecutable(fileExtension)) {

throw new IllegalArgumentException("不允许上传可执行文件。");

}

String uniqueFileName = generateUniqueFileName(fileExtension);

Files.write(Paths.get(UPLOAD_DIR, uniqueFileName), fileBytes);

return uniqueFileName;

}

private boolean isExecutable(String fileExtension) {

return fileExtension.equalsIgnoreCase("exe") ||

fileExtension.equalsIgnoreCase("sh") ||

fileExtension.equalsIgnoreCase("bat");

}

private String getFileExtension(String fileName) {

int dotIndex = fileName.lastIndexOf('.');

return (dotIndex == -1) ? "" : fileName.substring(dotIndex + 1);

}

private String generateUniqueFileName(String fileExtension) {

return UUID.randomUUID().toString() + "." + fileExtension;

}

public static void main(String[] args) {

FileUploadService uploadService = new FileUploadService();

byte[] fileBytes = "dummy content".getBytes();

String originalFileName = "example.txt";

try {

String savedFileName = uploadService.saveUploadedFile(fileBytes, originalFileName);

System.out.println("文件已保存为: " + savedFileName);

} catch (IOException e) {

e.printStackTrace();

}

}

}

3. 允许使用的扩展名

确保只使用业务关键的扩展名,不允许任何非必需的扩展类型。

示例代码

以下是一个示例,展示了如何在Java中限制允许的文件扩展名:

import java.util.Arrays;

import java.util.List;

public class FileExtensionValidator {

private static final List<String> ALLOWED_EXTENSIONS = Arrays.asList("jpg", "png", "txt", "pdf");

public boolean isExtensionAllowed(String fileExtension) {

return ALLOWED_EXTENSIONS.contains(fileExtension.toLowerCase());

}

public static void main(String[] args) {

FileExtensionValidator validator = new FileExtensionValidator();

String testExtension = "jpg";

if (validator.isExtensionAllowed(testExtension)) {

System.out.println("文件扩展名 " + testExtension + " 被允许。");

} else {

System.out.println("文件扩展名 " + testExtension + " 不被允许。");

}

}

}

4. 扩展名验证

确保在解码文件名之后进行验证,并设置适当的过滤器以避免已知的绕过手段,例如双扩展名和Null字节。

示例代码

以下是一个示例,展示了如何在Java中处理双扩展名和Null字节绕过:

public class FileNameSanitizer {

public String sanitizeFileName(String fileName) {

// 去除 Null 字节

fileName = fileName.replaceAll("\0", "");

// 检查双扩展名

int firstDotIndex = fileName.indexOf('.');

int lastDotIndex = fileName.lastIndexOf('.');

if (firstDotIndex != lastDotIndex) {

fileName = fileName.substring(0, firstDotIndex) + fileName.substring(lastDotIndex);

}

return fileName;

}

public static void main(String[] args) {

FileNameSanitizer sanitizer = new FileNameSanitizer();

String originalFileName = "example.jpg.php";

String sanitizedFileName = sanitizer.sanitizeFileName(originalFileName);

System.out.println("净化后的文件名: " + sanitizedFileName);

}

}

5. Content-Type 验证

上传文件的 Content-Type 是由用户提供的,因此不能完全信任,因为它容易被篡改。尽管不应依赖 Content-Type 进行安全验证,但它提供了一个快速检查,以防止用户无意中上传错误类型的文件。

示例代码

以下是一个示例,展示了如何在Java中进行 Content-Type 验证:

import javax.servlet.http.Part;

import java.io.IOException;

public class ContentTypeValidator {

public boolean isValidContentType(Part filePart, String expectedContentType) throws IOException {

String contentType = filePart.getContentType();

return expectedContentType.equalsIgnoreCase(contentType);

}

public static void main(String[] args) throws IOException {

Part mockPart = new MockPart("example.png", "image/png");

ContentTypeValidator validator = new ContentTypeValidator();

if (validator.isValidContentType(mockPart, "image/png")) {

System.out.println("Content-Type 验证通过。");

} else {

System.out.println("Content-Type 验证失败。");

}

}

}

6. 文件签名验证

结合 Content-Type 验证,可以检查和验证文件的签名,以确保接收的文件是预期的类型。

示例代码

以下是一个示例,展示了如何在Java中进行文件签名验证:

import java.io.File;

import java.io.FileInputStream;

import java.io.IOException;

import java.util.HashMap;

import java.util.Map;

public class FileSignatureValidator {

private static final Map<String, String> FILE_SIGNATURES = new HashMap<>();

static {

FILE_SIGNATURES.put("jpg", "FFD8FF");

FILE_SIGNATURES.put("png", "89504E");

FILE_SIGNATURES.put("pdf", "255044");

}

public boolean isValidFileSignature(File file, String expectedExtension) throws IOException {

String expectedSignature = FILE_SIGNATURES.get(expectedExtension.toLowerCase());

if (expectedSignature == null) {

return false;

}

String fileSignature = getFileSignature(file);

return fileSignature.startsWith(expectedSignature);

}

private String getFileSignature(File file) throws IOException {

try (FileInputStream fis = new FileInputStream(file)) {

byte[] buffer = new byte[3];

fis.read(buffer, 0, buffer.length);

StringBuilder sb = new StringBuilder();

for (byte b : buffer) {

sb.append(String.format("%02X", b));

}

return sb.toString();

}

}

public static void main(String[] args) throws IOException {

FileSignatureValidator validator = new

FileSignatureValidator();

File testFile = new File("example.jpg");

if (validator.isValidFileSignature(testFile, "jpg")) {

System.out.println("文件签名验证通过。");

} else {

System.out.println("文件签名验证失败。");

}

}

}

7. 文件内容验证

根据预期类型,可以对特定文件内容进行验证,例如图像文件、Microsoft 文档等。

示例代码

以下是一个示例,展示了如何在Java中对图像文件进行验证:

import java.awt.image.BufferedImage;

import java.io.File;

import java.io.IOException;

import javax.imageio.ImageIO;

public class ImageValidator {

public boolean isImageValid(File imageFile) {

try {

BufferedImage image = ImageIO.read(imageFile);

return image != null;

} catch (IOException e) {

return false;

}

}

public static void main(String[] args) {

ImageValidator validator = new ImageValidator();

File testImage = new File("example.jpg");

if (validator.isImageValid(testImage)) {

System.out.println("图像文件验证通过。");

} else {

System.out.println("图像文件验证失败。");

}

}

}

8. 文件名净化处理

应创建一个随机字符串作为文件名。文件名长度限制应考虑到存储文件的系统,因为每个系统都有自己的文件名长度限制。

示例代码

以下是一个示例,展示了如何在Java中生成随机文件名:

import java.util.UUID;

public class FileNameGenerator {

public String generateRandomFileName(String fileExtension) {

return UUID.randomUUID().toString() + "." + fileExtension;

}

public static void main(String[] args) {

FileNameGenerator generator = new FileNameGenerator();

String randomFileName = generator.generateRandomFileName("txt");

System.out.println("生成的随机文件名: " + randomFileName);

}

}

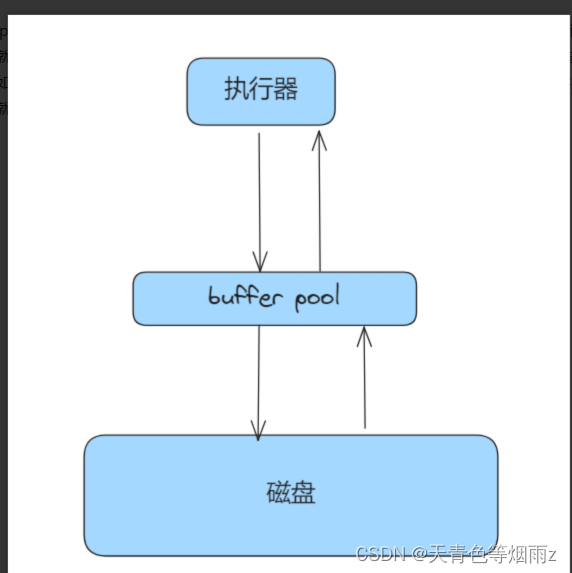

9. 文件存储位置

存储文件的位置必须根据安全需求进行选择,包括:

- 将文件存储在不同的主机上,以便将为用户提供服务的应用程序和处理文件上传及其存储的主机完全隔离。

- 将文件存储在 webroot 之外,只允许管理员访问的目录。

- 将文件存储在 webroot 中,并将其设置为只写权限。

- 如果需要读访问,则必须设置适当的控制(例如,内部 IP、授权用户等)。

示例代码

以下是一个示例,展示了如何在Java中将文件存储在不同的位置:

import java.io.File;

import java.io.IOException;

import java.nio.file.Files;

import java.nio.file.Paths;

public class FileStorageService {

private static final String WEBROOT_STORAGE_DIR = "/webroot/uploads";

private static final String NON_WEBROOT_STORAGE_DIR = "/secure/uploads";

public void saveFile(byte[] fileBytes, String fileName, boolean isWebroot) throws IOException {

String storageDir = isWebroot ? WEBROOT_STORAGE_DIR : NON_WEBROOT_STORAGE_DIR;

Files.write(Paths.get(storageDir, fileName), fileBytes);

}

public static void main(String[] args) {

FileStorageService storageService = new FileStorageService();

byte[] fileBytes = "dummy content".getBytes();

String fileName = "example.txt";

try {

storageService.saveFile(fileBytes, fileName, false);

System.out.println("文件已保存到非webroot目录。");

} catch (IOException e) {

e.printStackTrace();

}

}

}

10. 文件系统权限

按照最小权限原则设置文件权限,确保被授权的系统用户是唯一能够读取文件的用户。

示例代码

以下是一个示例,展示了如何在Java中设置文件权限:

import java.io.File;

import java.io.IOException;

import java.nio.file.Files;

import java.nio.file.Paths;

import java.nio.file.attribute.PosixFilePermission;

import java.nio.file.attribute.PosixFilePermissions;

import java.util.Set;

public class FilePermissionService {

public void setFilePermissions(String filePath) throws IOException {

File file = new File(filePath);

if (file.exists()) {

Set<PosixFilePermission> perms = PosixFilePermissions.fromString("rw-------");

Files.setPosixFilePermissions(Paths.get(filePath), perms);

}

}

public static void main(String[] args) {

FilePermissionService permissionService = new FilePermissionService();

String filePath = "/secure/uploads/example.txt";

try {

permissionService.setFilePermissions(filePath);

System.out.println("文件权限已设置。");

} catch (IOException e) {

e.printStackTrace();

}

}

}

11. 限制上传文件大小和数量

应用程序应为上传服务设置适当的大小限制,以保护文件存储容量。如果系统要提取或处理文件,还应考虑和限制文件解压后的文件大小,并使用安全的方法计算 ZIP 文件的大小。允许上传的文件数量应限制在合理的范围内(例如,每小时每用户或 IP 地址最多 8 个文件)。

示例代码

以下是一个示例,展示了如何在Java中限制上传文件的大小和数量:

import java.util.HashMap;

import java.util.Map;

public class FileUploadLimiter {

private static final long MAX_FILE_SIZE = 5 * 1024 * 1024; // 5MB

private static final int MAX_FILES_PER_HOUR = 8;

private Map<String, Integer> userUploadCount = new HashMap<>();

public boolean canUploadFile(String userId, long fileSize) {

if (fileSize > MAX_FILE_SIZE) {

return false;

}

int currentCount = userUploadCount.getOrDefault(userId, 0);

if (currentCount >= MAX_FILES_PER_HOUR) {

return false;

}

userUploadCount.put(userId, currentCount + 1);

return true;

}

public static void main(String[] args) {

FileUploadLimiter limiter = new FileUploadLimiter();

String userId = "user1";

long fileSize = 4 * 1024 * 1024; // 4MB

if (limiter.canUploadFile(userId, fileSize)) {

System.out.println("用户 " + userId + " 可以上传文件。");

} else {

System.out.println("用户 " + userId + " 超过上传限制。");

}

}

}

12. 文件净化处理

对于从不可信来源(如通过互联网)上传的文件,可能包含潜在的可执行内容,应该进行以下处理:

- 净化可执行代码(如 Word 文件中的宏)。

- 使用反病毒解决方案分析潜在的恶意软件,如果发现感染,则必须拒绝文件或将其发送到隔离区。

示例代码

以下是一个示例,展示了如何在Java中使用Apache POI对Word文件进行净化处理:

import org.apache.poi.xwpf.usermodel.XWPFDocument;

import java.io.FileInputStream;

import java.io.FileOutputStream;

import java.io.IOException;

public class DocumentSanitizer {

public void sanitizeWordDocument(String inputFilePath, String outputFilePath) throws IOException {

try (FileInputStream fis = new FileInputStream(inputFilePath);

XWPFDocument document = new XWPFDocument(fis)) {

document.removeMacros();

try (FileOutputStream fos = new FileOutputStream(outputFilePath)) {

document.write(fos);

}

}

}

public static void main(String[] args) {

DocumentSanitizer sanitizer = new DocumentSanitizer();

String inputFilePath = "example.docx";

String outputFilePath = "sanitized_example.docx";

try {

sanitizer.sanitizeWordDocument(inputFilePath, outputFilePath);

System.out.println("文档净化处理完成。");

} catch (IOException e) {

e.printStackTrace();

}

}

}

参考链接

- OWASP: Unrestricted File Upload

- Apache POI Documentation

- MIME Type List