准备一个纯净的Ubuntu系统

1.先更新一下安装列表

sudo apt-get update

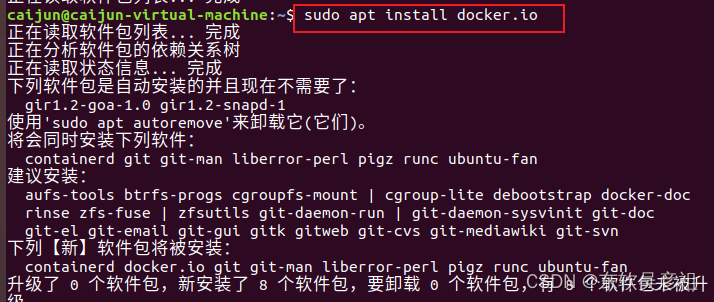

2.安装dockers.io

sudo apt install docker.io

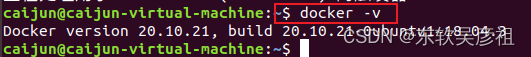

查看是否安装成功

docker -v

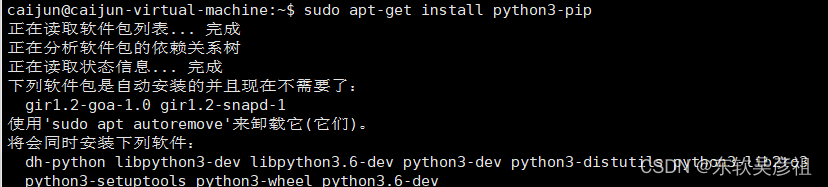

3. 查看是否安装pip,没有的话就安装

sudo apt-get install python3-pip

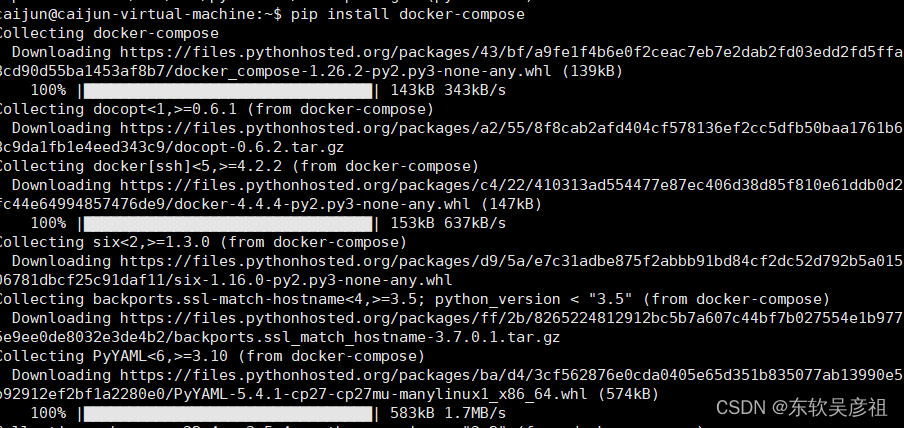

4. 安装docker-compose

pip install docker-compose

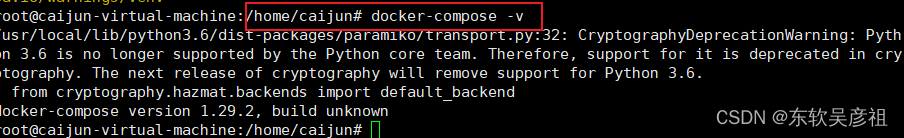

查看是否安装成功

docker-compose -v

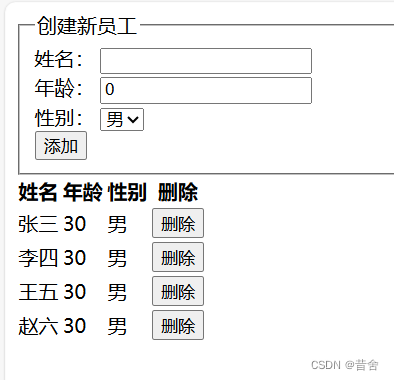

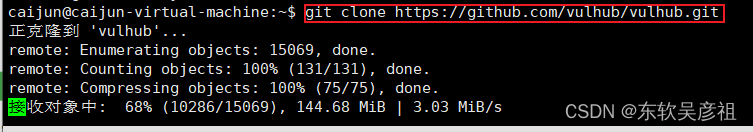

5. 下载靶场文件导入Ubuntu

git clone GitHub - vulhub/vulhub: Pre-Built Vulnerable Environments Based on Docker-Compose

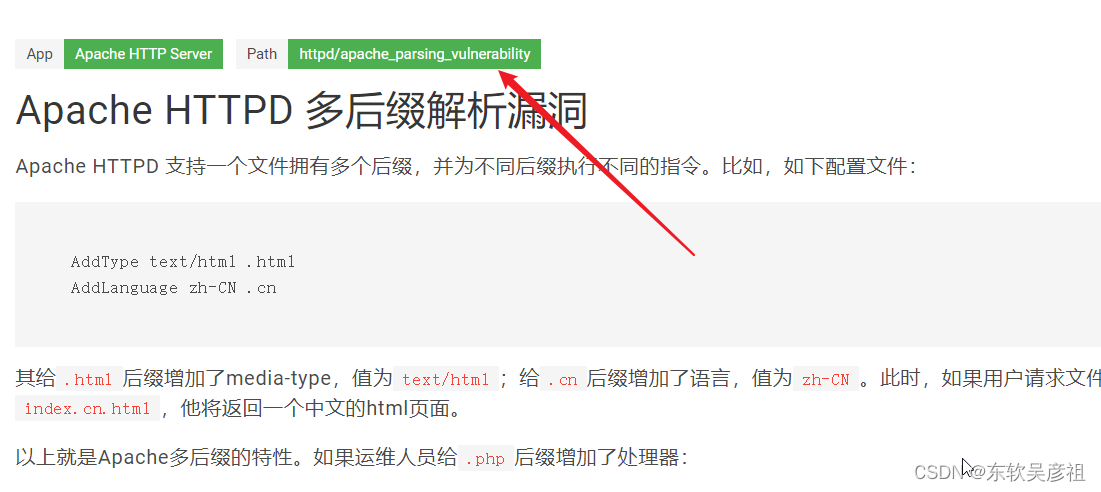

针对某个漏洞进行docker启用并复现

访问:Vulhub - Docker-Compose file for vulnerability environment 找到要复现的漏洞,找到进入路径

找到路径后,从Ubuntu进入到所在路径

![]()

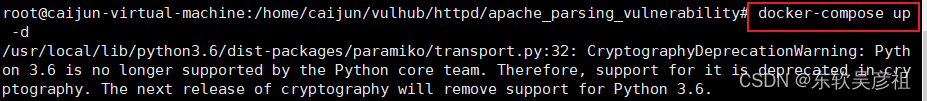

6. 启动docker(自动构建漏洞环境)

docker-compose up -d

在主机访问Ubuntu的IP,打开靶机环境

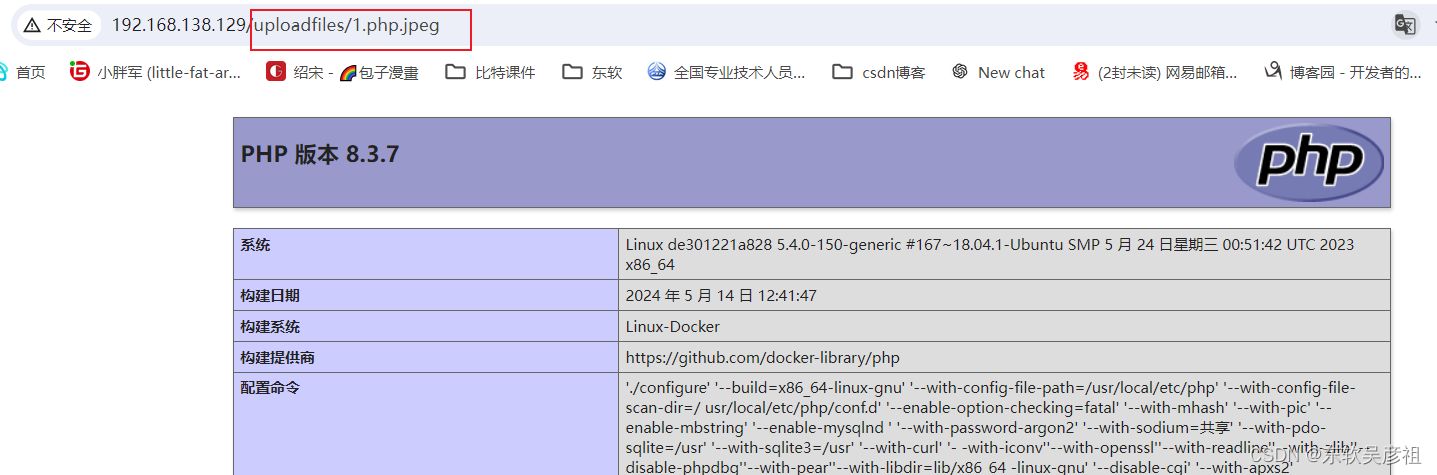

要求是上传一个文件,文件名: xxx.php.jepg上传以后,该文件被当成php文件执行,而不是作为jepg图片

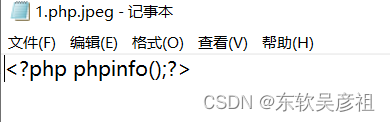

那我们就新建一个txt文件,输入 <?php phpinfo();?> 保存名为 1.php.jepg

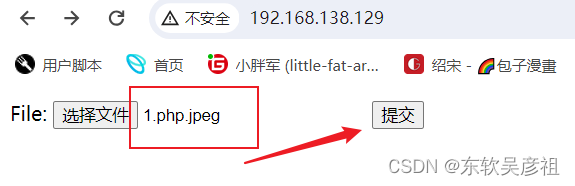

7. 在靶机环境上传文件

1) 打开刚才的环境,上传文件

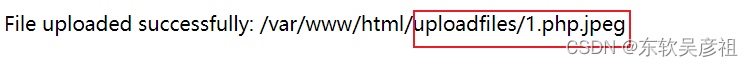

2)上传成功后,复制红框的路径,和环境IP拼接

3)拼接后访问访问http://192.168.138.129/uploadfiles/1.php.jpeg

成功!!!