网络空间资产测绘,即通过一系列技术手段,对网络中的各类资产进行全面的发现、分类和定位,为各类用户提供精准的数据支撑和决策依据。网络空间资产测绘作为一门新兴的交叉学科,融合了计算机网络技术、数据挖掘、人工智能、信息安全等多个领域的理论与实践。其核心目标在于系统性地揭示网络空间中各类资产的分布、属性、关系及其动态变化,为科学研究、行业应用、政策制定等提供精准的数据支撑和决策依据。

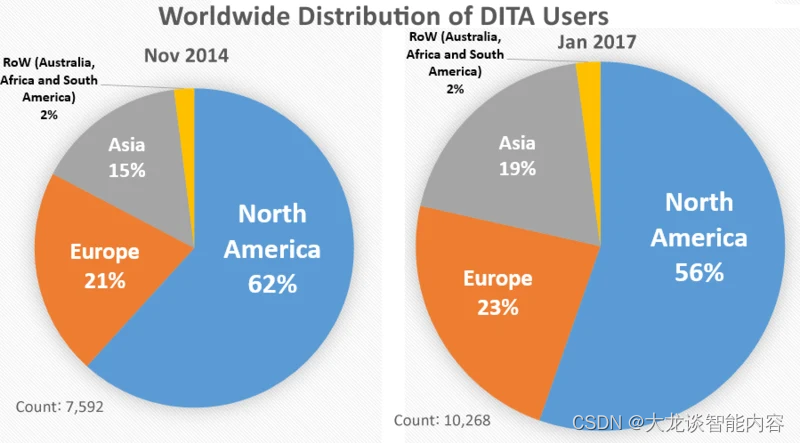

全球数字化进程的加速和网络边界的模糊化,网络空间资产测绘的研究与应用已成为学术界、产业界以及政策制定者共同关注的焦点,其重要性日益凸显,在业界也有了丰富的实践。

尽管网络空间资产测绘的重要性已被广泛认识,但在实际应用中仍面临一系列挑战:

海量数据处理:网络空间资产数量庞大,数据更新迅速,如何高效处理、存储与检索海量测绘数据是一大挑战。

隐私保护与法律合规:资产测绘过程中可能涉及敏感信息和隐私数据,如何在合法合规的前提下进行测绘,避免侵犯他人权益,是技术与法律交织的复杂问题。

资产动态性与隐蔽性:部分资产可能具有动态IP、隐藏服务、加密通信等特点,增加了发现与识别难度。

跨域测绘技术:全球网络空间资产分布广泛,跨越不同地域、网络环境和权限边界,实现跨域测绘需要突破技术壁垒。

标准不统一:资产测绘数据格式、接口、分类标准等缺乏统一规范,导致数据互操作性差,阻碍了跨组织、跨平台的数据共享与整合。

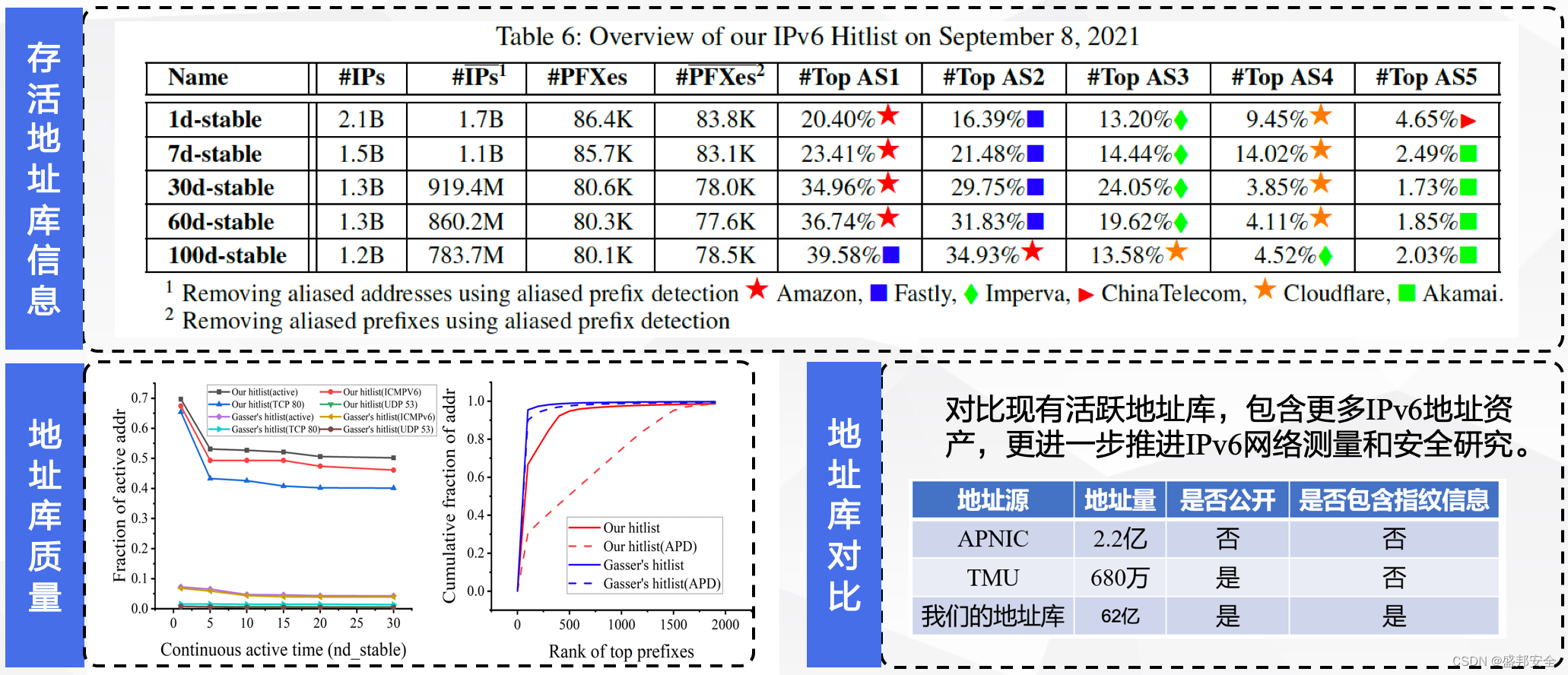

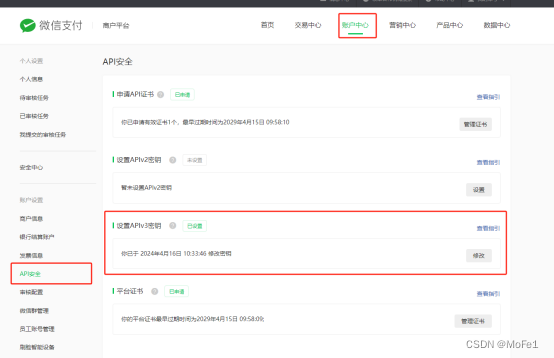

当前,安全研究者解决以上挑战,主要借助高性能的大数据敏捷处理架构,对海量数据进行统一标准化和流式分析,优化数据处理架构。针对数据的敏感性和查询留痕等进行ID隔离处理,提供隐藏和清除机制,对证书的识别机制和加密信道的探测机制。对数据的标准和接口,做接入算法处理,完善数据格式标准,建设统一的跨平台融合机制。对于海量的IPV6数据,基于传统的扫描机制很难遍历全部存活数据,因此,而采用基于IP集的熵预测算法能够极大程度解决这个问题。

IPv6测绘技术涉及对IPv6地址空间的分布情况、网络拓扑结构、流量分析等方面的研究内容。常用的方法包括基于网络探测的活跃测绘技术、基于路由信息的passively测绘技术、基于流量数据的passively测绘技术等通过无状态防溯源探测、高性能端口扫描等技术、大规模分布式扫描引擎资源。

对网络空间资产探测技术,其应用场景也相对明确,主要是面向安全研究人者、监管职能的组织、科研机构及部分政企组织机构的互联网暴露面资产梳理。

面向安全研究者,借助网络空间资产测绘技术,可以提升自动化的侦查能力,洞察网络空间态势,把握攻防先机,提升实战能力。主要需求包括:

- 攻击面分析:揭示目标组织的网络拓扑、开放服务、软件版本等信息,为渗透测试、红蓝对抗提供切入点。

- 漏洞挖掘与利用:基于资产测绘数据,发现未公开或零日漏洞,开发漏洞利用工具,提升安全研究水平。

- 战术情报搜集:跟踪特定资产的变化趋势,收集对手的战术习惯、工具链、C&C服务器等情报,支持战略决策。

- 安全教育与培训:利用资产测绘,开展实战教学,培养安全人员的资产识别、威胁分析与应急响应能力。

辅助白帽子等安全研究者行进行漏洞挖掘与网络空间研究分析,对目标进行自动化信息收集与资产统计。

面向政企组织机构,政企单位掌握自身暴露的攻击面,提升防御能力,确保业务连续性。具体需求包括:

- 资产发现与可视化:自动识别所有在线资产,包括已知与未知、授权与非授权,构建实时更新的资产地图。

- 风险评估与优先级排序:基于资产属性(如类型、版本、漏洞等)进行风险评分,指导资源合理分配与优先修复。

- 合规性检查与整改:对照法规要求和行业标准,检查资产合规状态,提供整改建议,确保合规运营。

- 威胁情报与响应:整合资产测绘数据与其他安全情报,快速识别异常行为,支持威胁狩猎与应急响应。

为政企组织机构提供互联网资产普查与暴露面梳理,在安全事件爆发时,快速梳理影响面与整改面,预防潜在的攻击威胁。

面向安全监管职能职能的组织,全面、准确地掌握管辖范围内网络资产情况,对于实施有效监管、防范系统性风险至关重要。监管机构的主要诉求包括:

- 资产普查与备案:要求企事业单位定期上报网络资产清单,确保关键基础设施、重要信息系统等得到充分监控。

- 风险评估与预警:依据测绘数据进行风险量化分析,识别高风险资产和潜在安全威胁,发布预警信息。

- 应急响应与处置:在发生网络安全事件时,快速定位受影响资产,指导企事业单位进行应急处置,降低损失。

- 法规制定与执法:基于资产测绘结果,制定和完善网络安全法律法规,指导执法行动,打击网络犯罪。

帮助监管部门全面、准确地掌握管辖范围内的网络资产情况,为安全监管提供有力支撑。在发生网络安全事件时,平台能够迅速定位受影响资产,为监管单位提供及时、有效的处置建议。同时通过持续对网络资产进行测绘和分析,能够提升政府对网络安全态势的感知能力,为制定安全策略提供决策依据。

面向科研机构,在推动网络空间资产测绘学科发展方面扮演着重要角色。他们通过理论研究、技术创新与实验验证,不断深化对资产测绘原理、方法和技术的理解。具体需求包括:

基础理论探索:研究网络空间资产的定义、分类、标识体系等基础理论问题,为资产测绘提供理论框架。

关键技术研发:开发高效、精准的资产发现、识别、追踪与分析技术,包括主动探测、被动监听、数据融合、深度学习等。

标准化工作:参与制定网络空间资产测绘的国际、国内标准,推动数据格式、接口规范、测评方法等的统一。

数据支撑与验证:获取并分析大量真实网络环境中的资产数据,为模型构建、算法优化、效果评估提供实证支持。

为科研院所提供全球网络资产全景视图、丰富的研究数据和强大的分析工具。有助于科研人员研究网络空间的结构、演化规律、安全态势等,为网络安全、互联网治理、数字经济等相关领域的理论研究提供丰富的真实数据支撑。

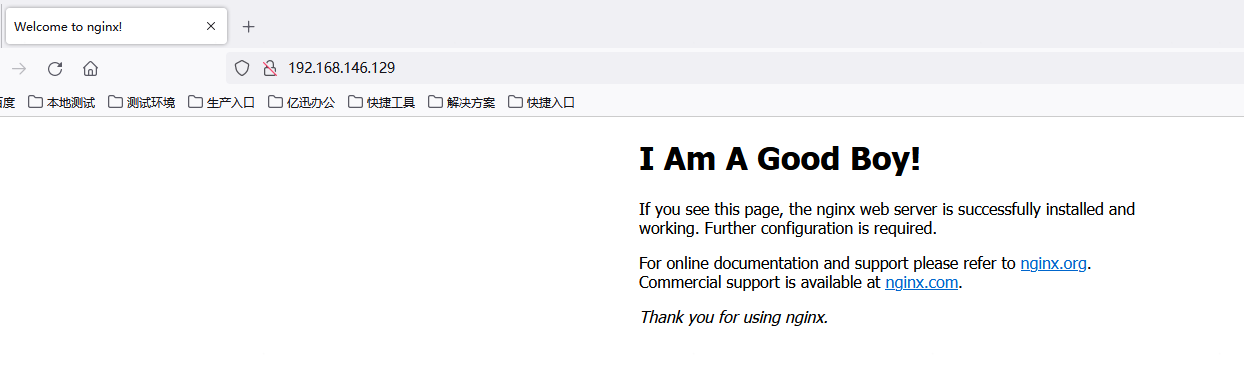

有这样一款提供全面、精准、实时的全球网络空间资产测绘平台,可以实现以上技术和场景应用。针对测绘领域里IPv6资产发现这一老大难的问题能做到精准解决,平台IPv6资产探测数量业界领先。它能够自动扫描和智能识别用户在互联网上的多元资产,包括域名、IP地址、端口、服务、组件等信息。通过构建详尽的资产和主机画像,能够揭示出互联网资产的暴露边界,并精准识别各类资产属性,实现互联网资产的可查、可定位,有效解决客户在资产管理中面临的复杂暴露面梳理问题。

DayDayMap带你精准定位全球网络空间资产,让网络空间资产可感知、易定位、更有价值。

登录https://www.daydaymap.com 注册会员,即刻体验!

扫描下方二维码预约直播,直击发布会的精彩现场,获取更多独家信息和限时优惠。

5月13日,不见不散

![[机器学习-04] Scikit-Learn机器学习工具包进阶指南:集群化与校准功能实战【2024最新】](https://img-blog.csdnimg.cn/direct/11967e2935fe47a494cf070c7af28992.png)