生活若循规蹈矩,我们便随心而动

1.Suspicion

给了俩文件

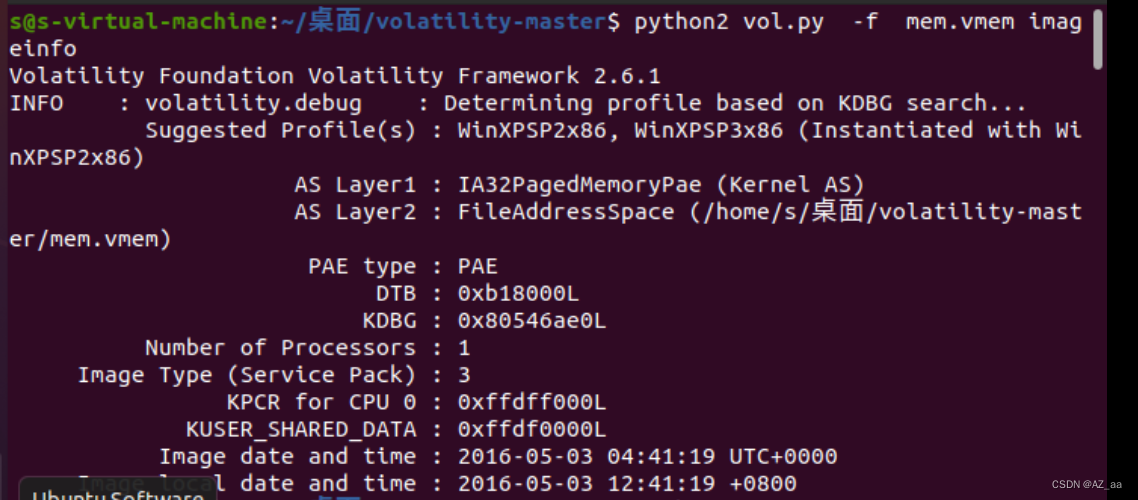

python2 vol.py -f mem.vmem imageinfo

查看可疑进程

python2 vol.py -f mem.vmem --profile=WinXPSP2x86 pslist

发现可疑进程TrueCrypt.exe

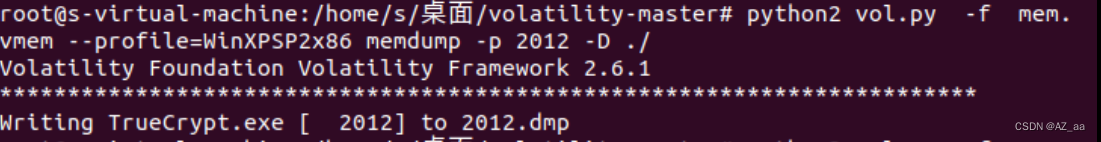

把这个进程提取出来。memdump -p 进程号 -D 目录

python2 vol.py -f mem.vmem --profile=WinXPSP2x86 memdump -p 2012 -D ./

注:这里不同于下载文件。

下载文件:dumpfiles -Q 0xxxxxxxx -D 目录

得到了2012.dmp文件

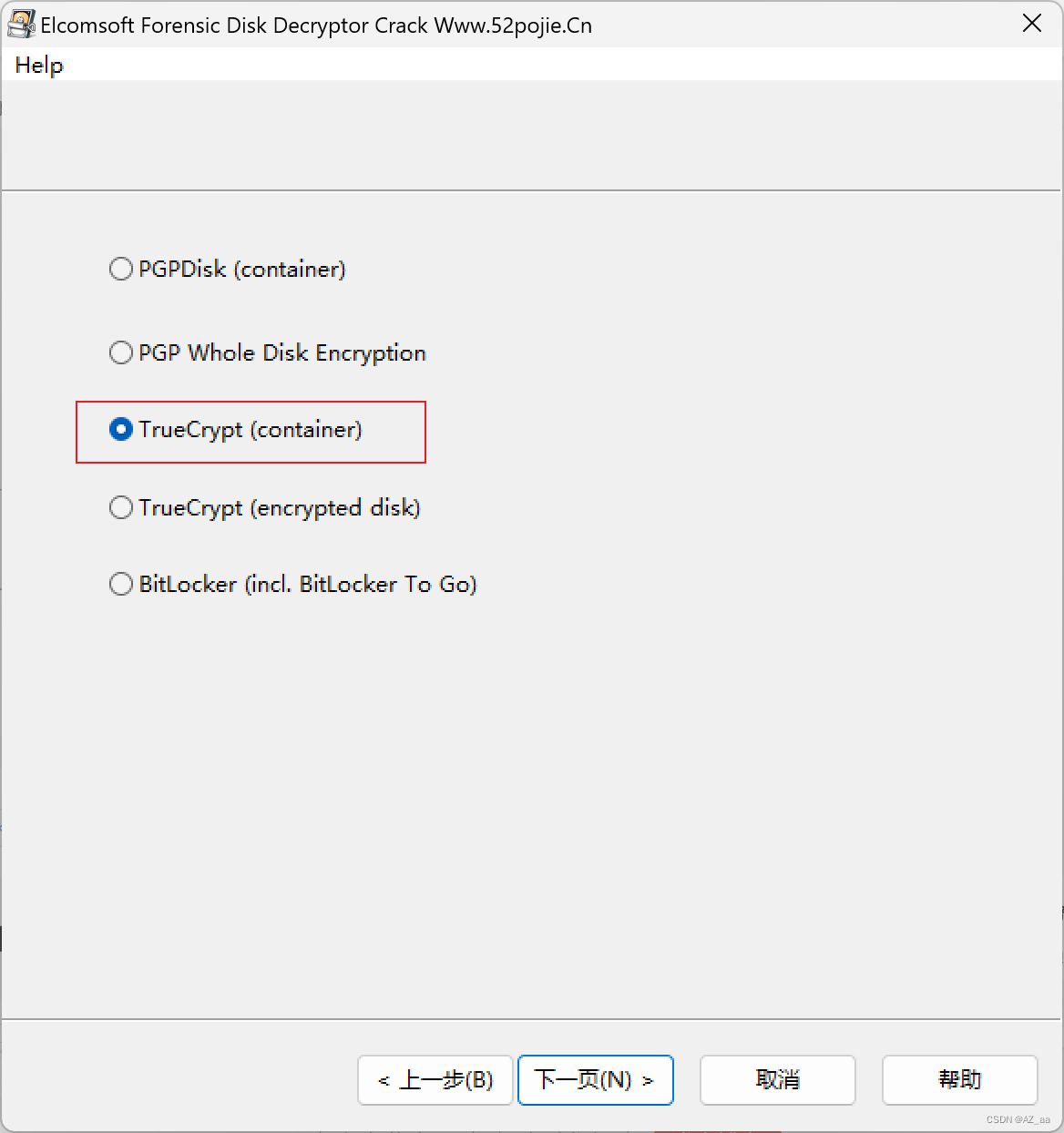

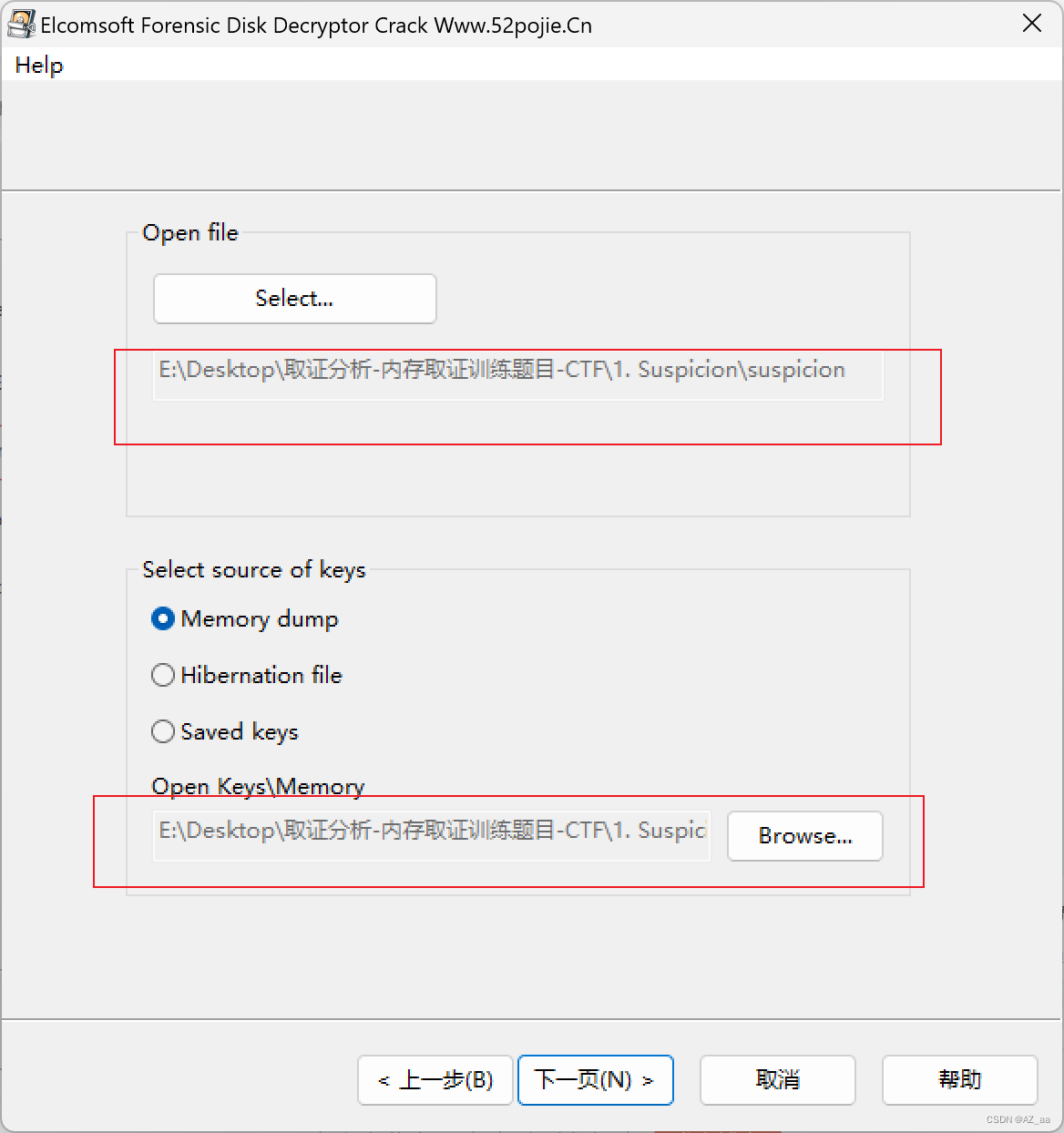

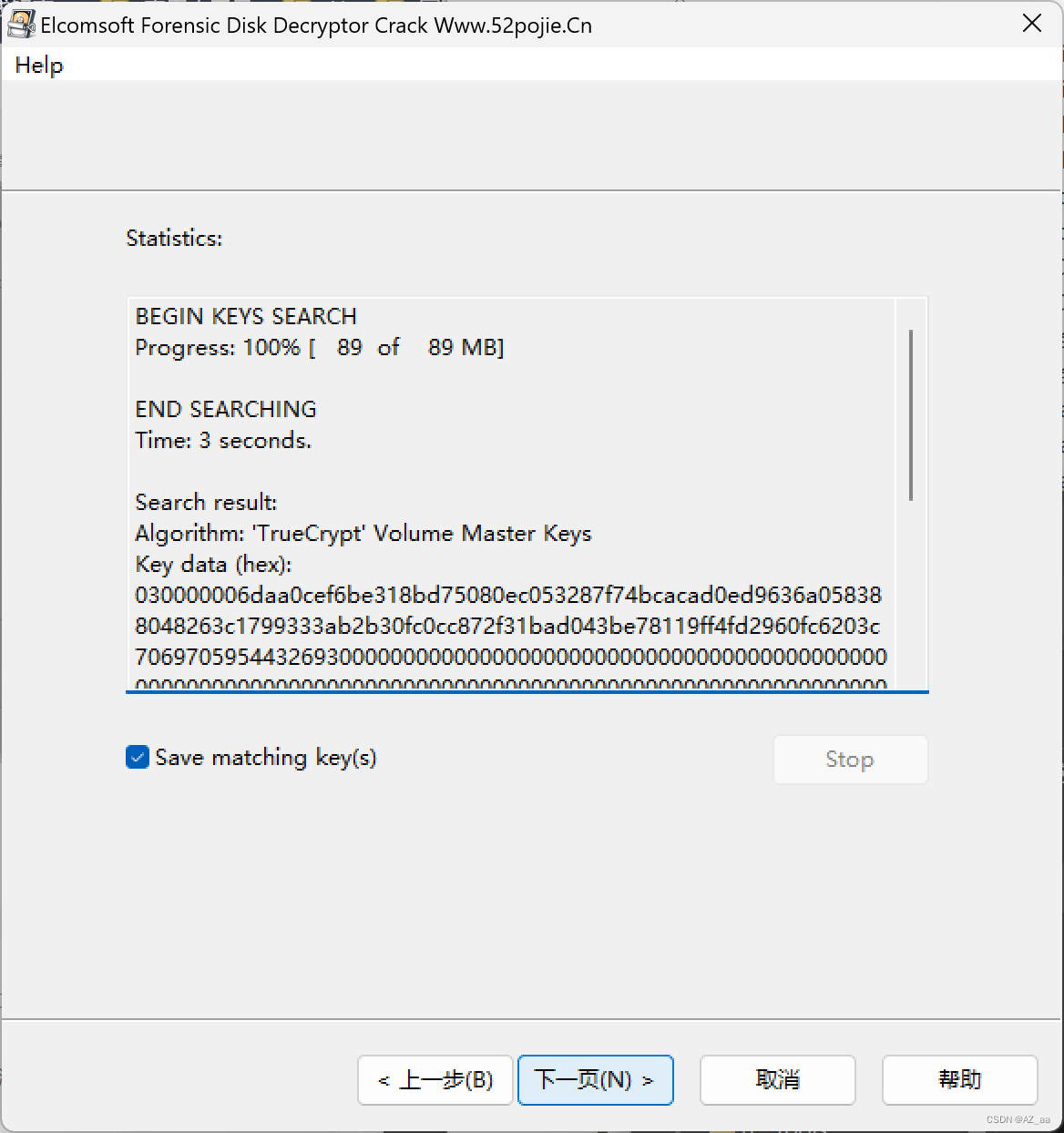

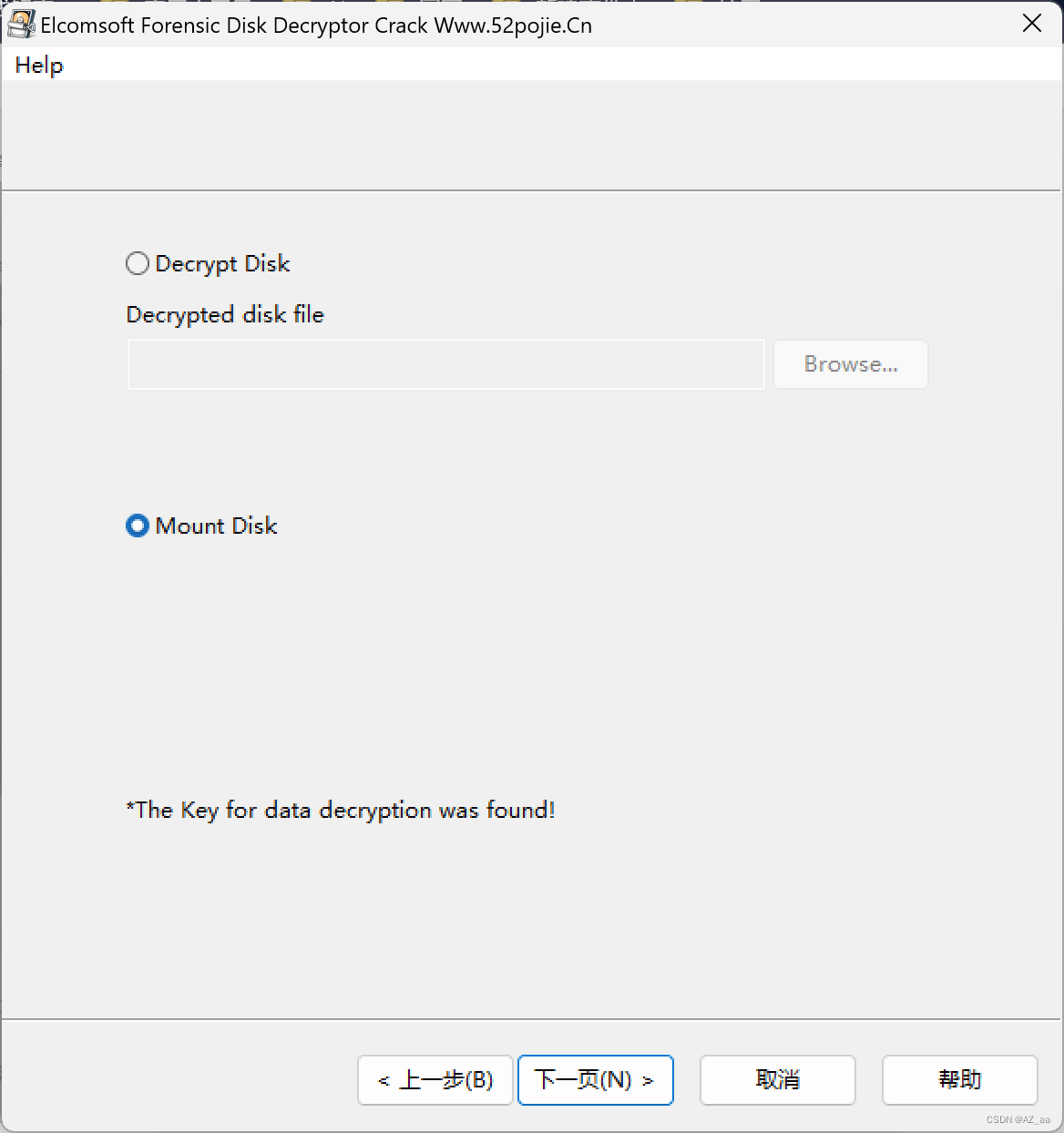

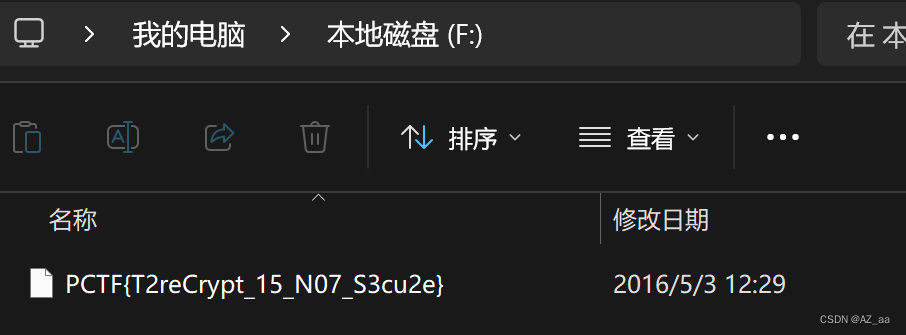

这时我们需要用到Elcomsoft Forensic Disk Decryptor

2.[湖湘杯2020] passwd

we need sha1(password)!!!

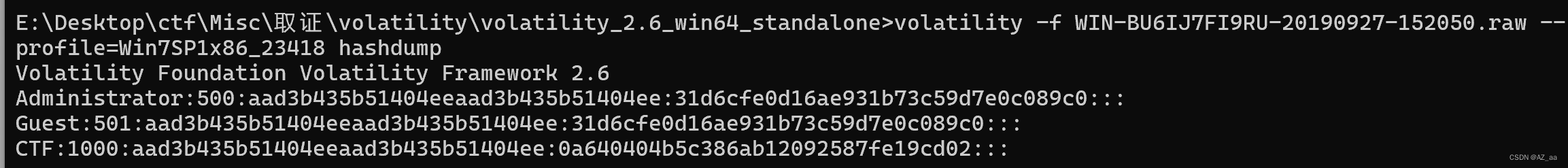

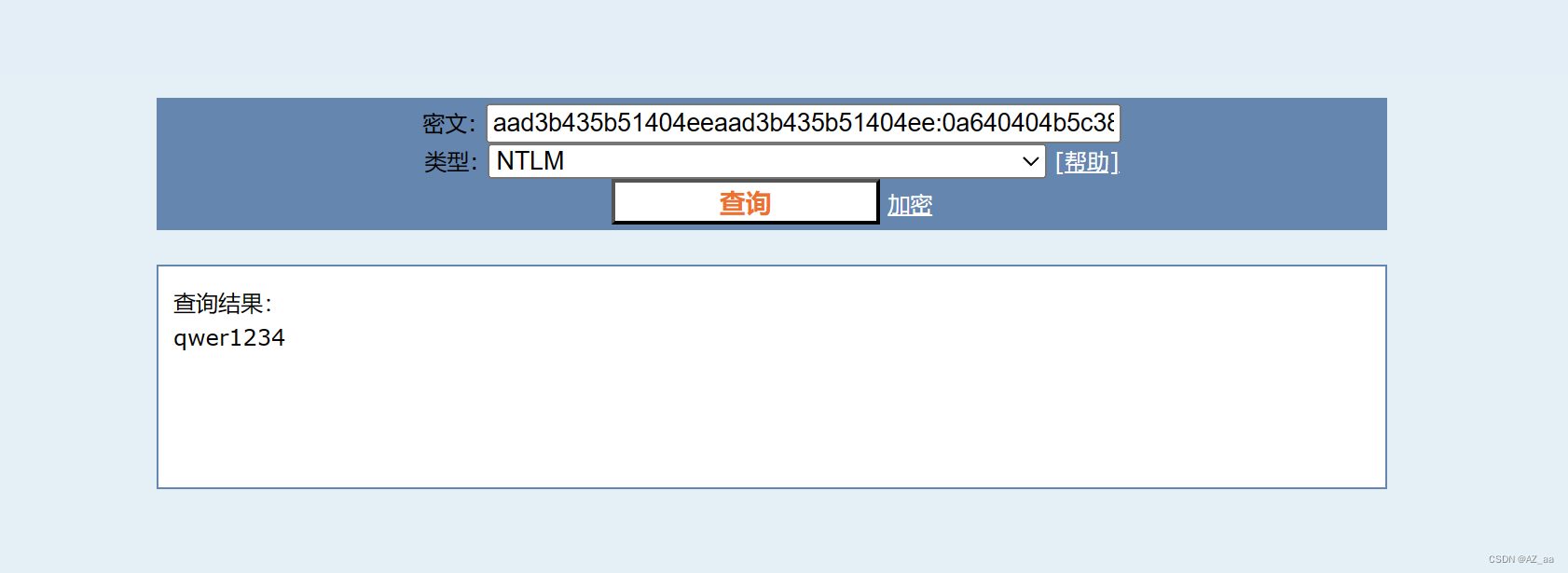

一眼hashdump

volatility -f WIN-BU6IJ7FI9RU-20190927-152050.raw --profile=Win7SP1x86_23418 hashdump

3. [NEWSCTF2021] very-ez-dump

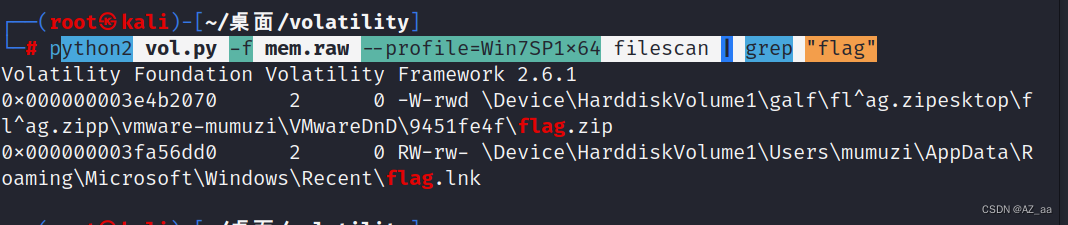

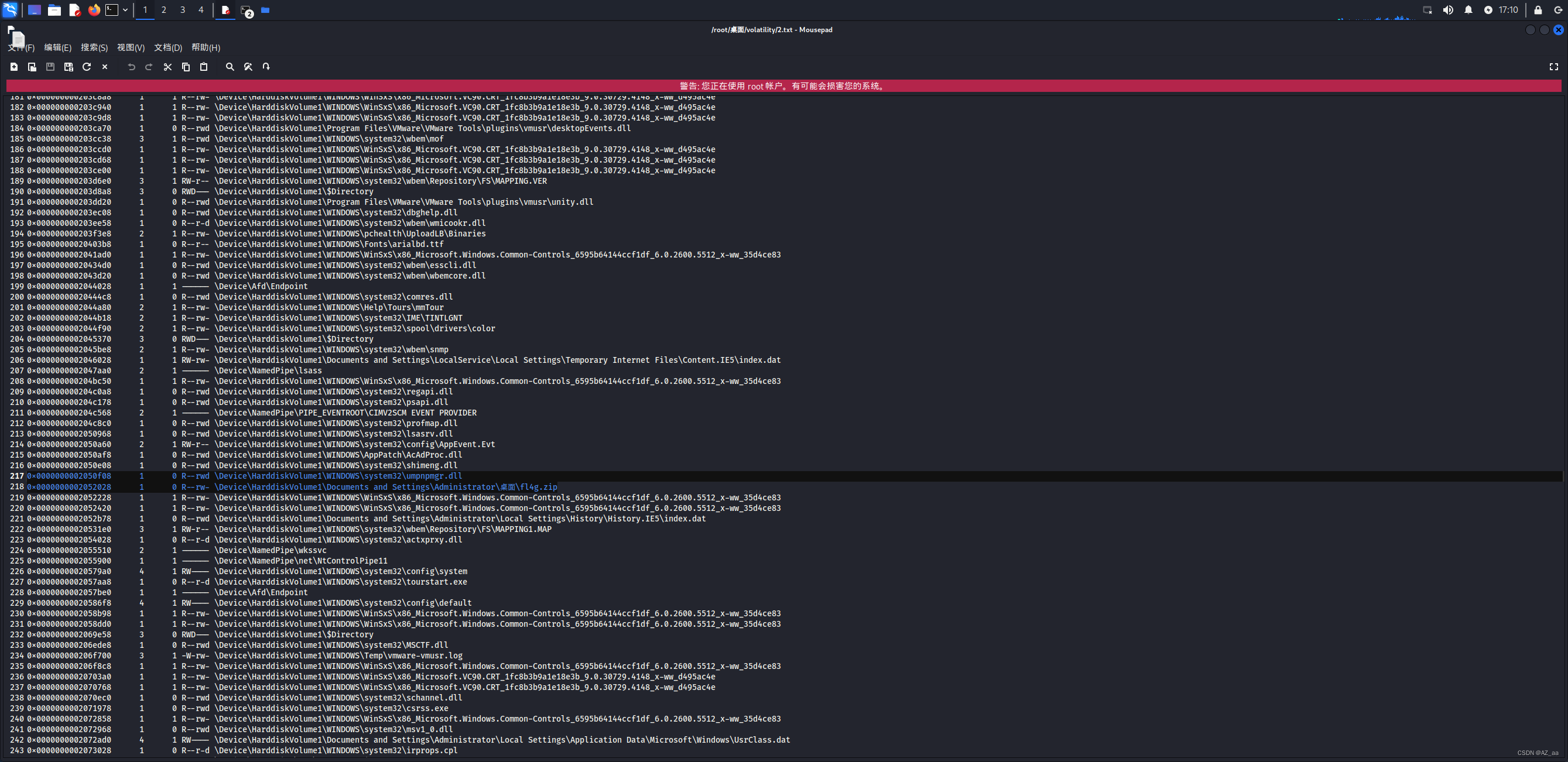

python2 vol.py -f mem.raw --profile=Win7SP1x64 filescan | grep "flag"

发现flag.zip

python2 vol.py -f mem.raw --profile=Win7SP1x64 dumpfiles -Q 0x000000003e4b2070 -D ./

把他下载下来

、

、

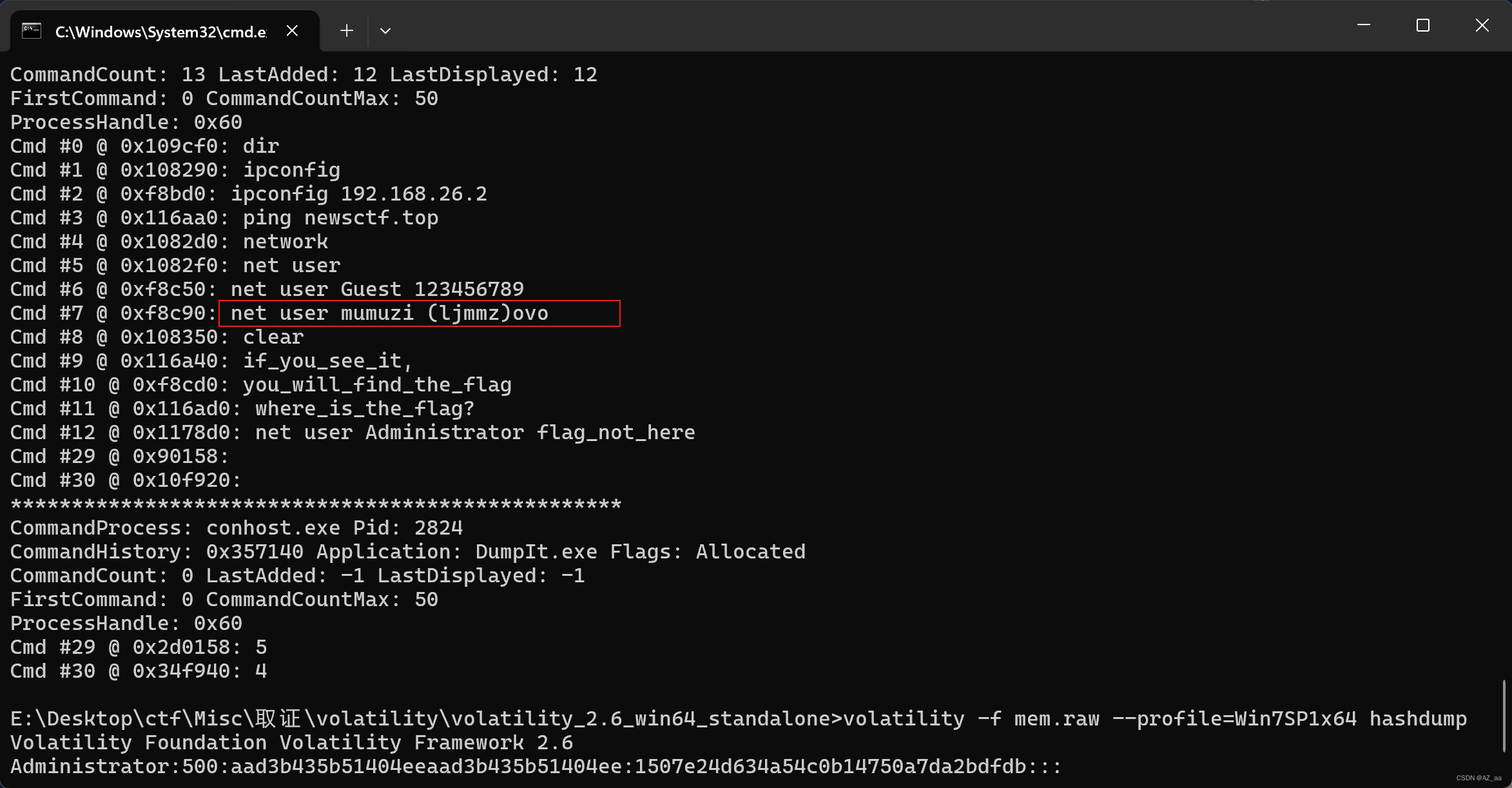

发现需要密码。

发现了(ljmmz)ovo

4. 福莱格殿下

啥提示也没有

先filescan看一下。

发现了fl4g.zip

找到了2张图片。

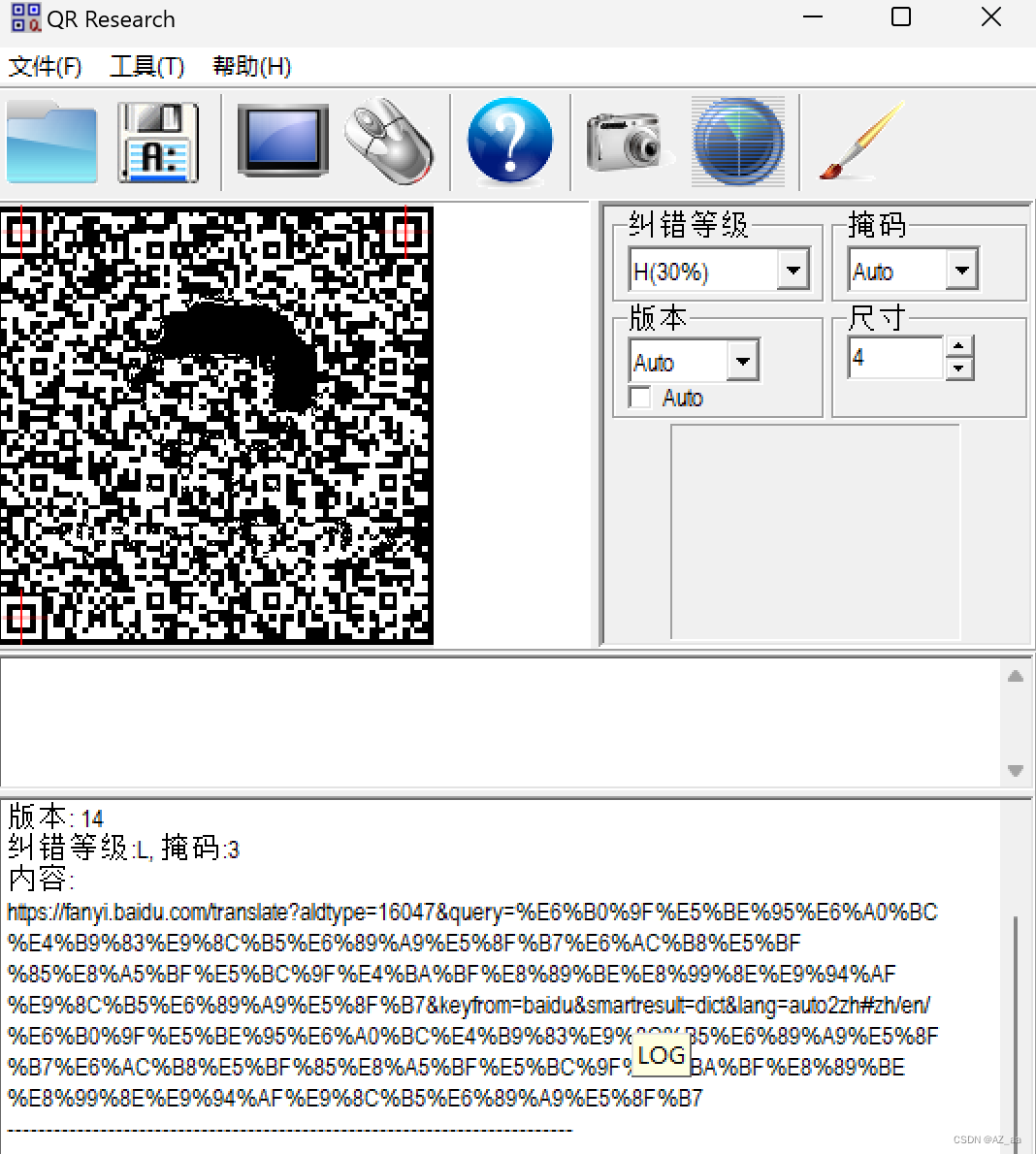

将png放入StegSolve里,发现了二维码。

因为我也不知flag是啥,谐音字为flag{abcdefg}

5.[HDCTF] 你能发现什么蛛丝马迹吗?

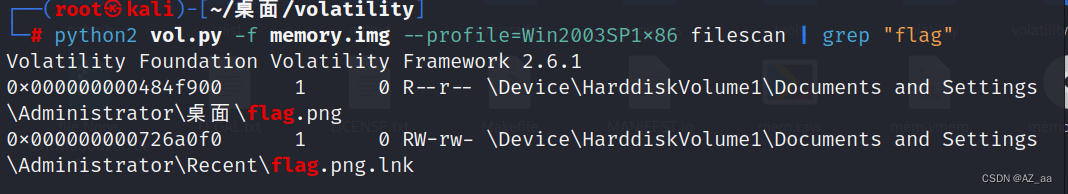

python2 vol.py -f memory.img --profile=Win2003SP1x86 filescan | grep "flag"

发现flag.png

得到一个二维码

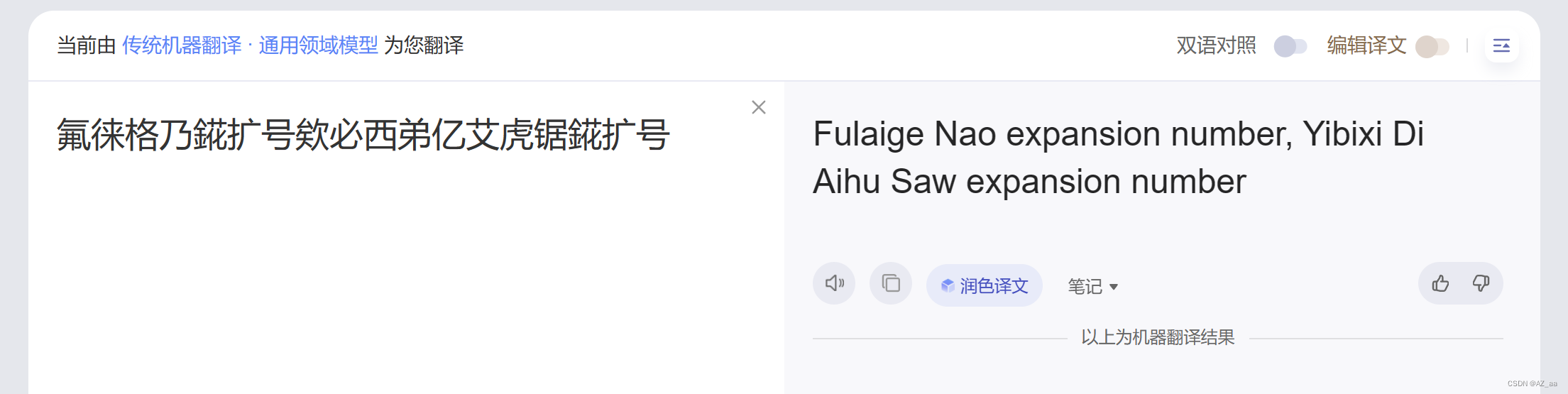

扫码后得到一串

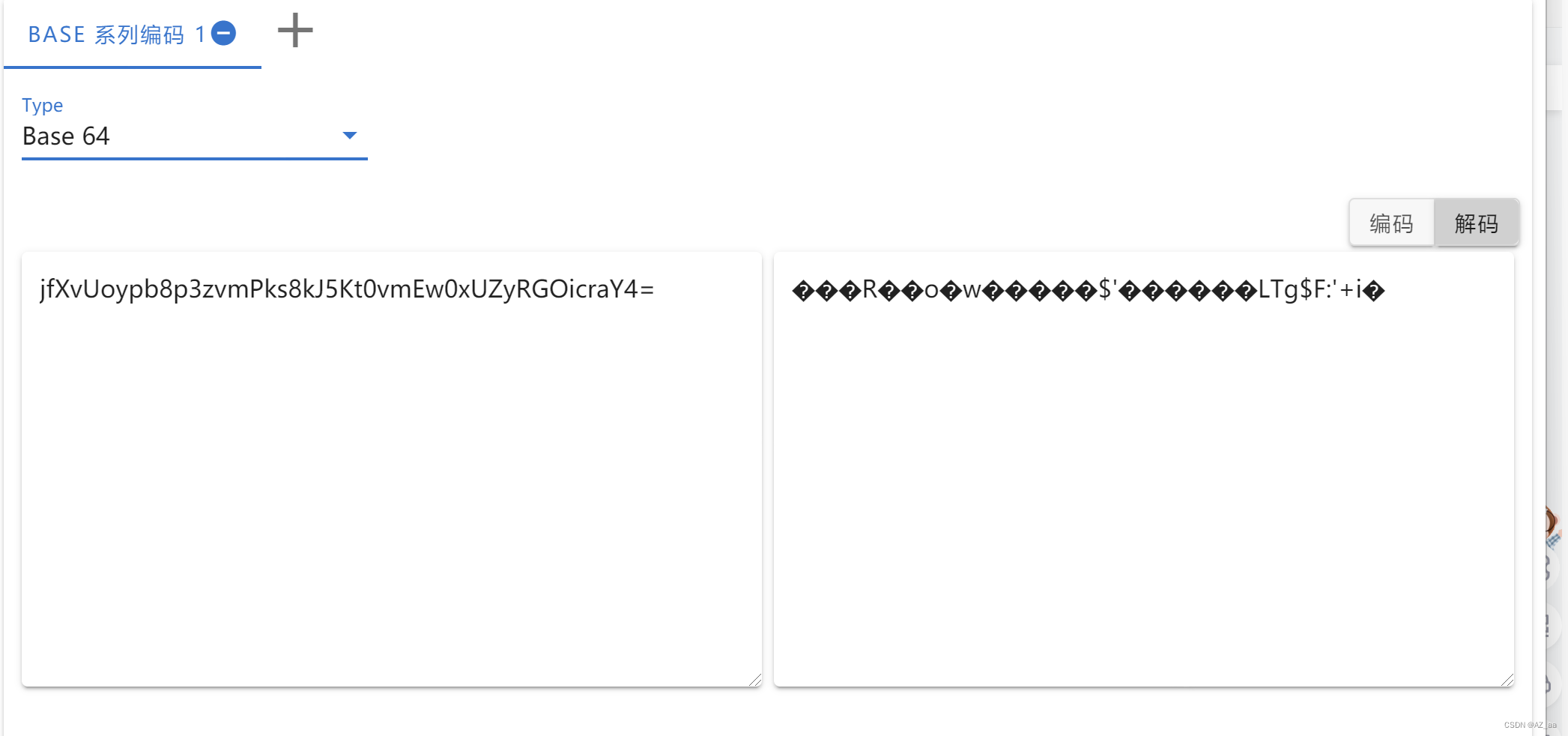

jfXvUoypb8p3zvmPks8kJ5Kt0vmEw0xUZyRGOicraY4=

解码啥也不是。

解码啥也不是。

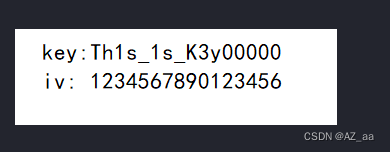

猜测缺了个密钥。

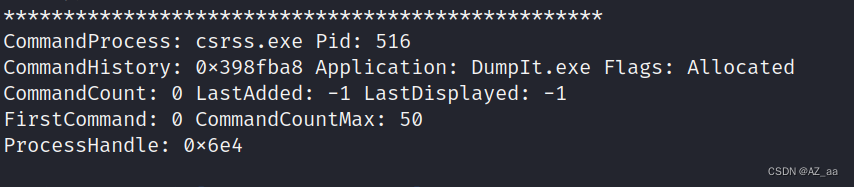

python2 vol.py -f memory.img --profile=Win2003SP1x86 cmdscan

发现了进程DumpIt.exe

提取出来

python2 vol.py -f memory.img --profile=Win2003SP1x86 memdump -p 1992 -D ./

得到了1992.dmp

foremost以下,得到了好多东西,但是是我们找到了

一眼AES

6.OtterCTF

1、What the password?

要找密码

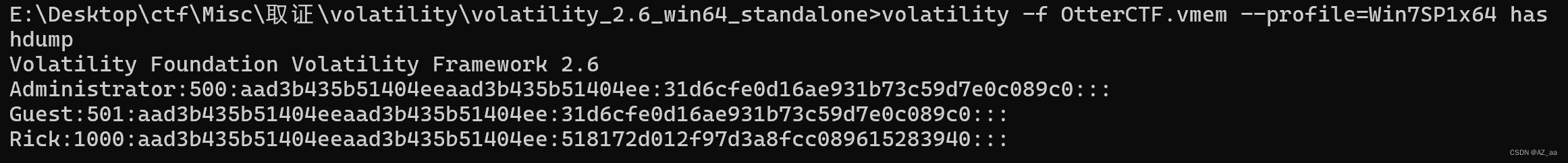

先想到hashdump

volatility -f OtterCTF.vmem --profile=Win7SP1x64 hashdump

但是他是加密的

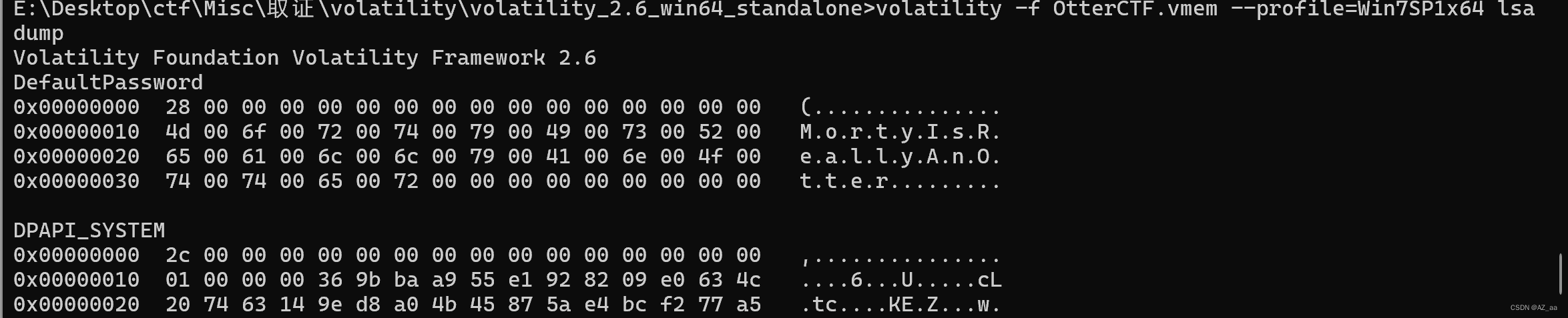

然后我们再想到lsadump

volatility -f OtterCTF.vmem --profile=Win7SP1x64 lsadump

得到密码MortyIsReallyAnOtter

2.General info

找主机的IP地址和主机名

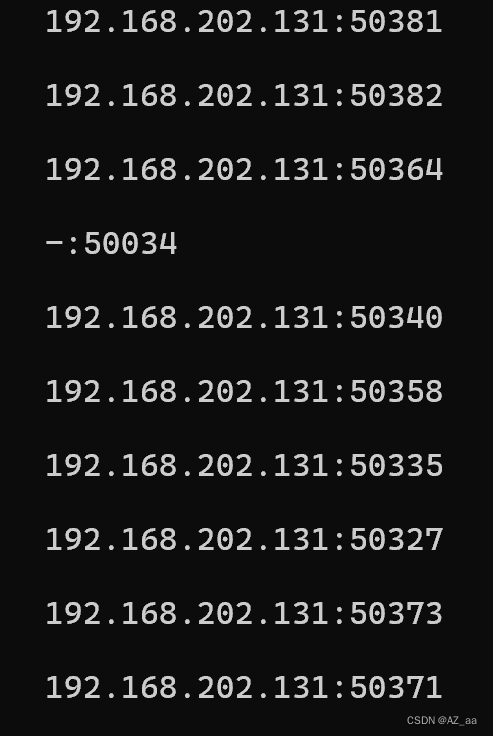

ip地址:netscan

volatility -f OtterCTF.vmem --profile=Win7SP1x64 netscan

192.168.202.131

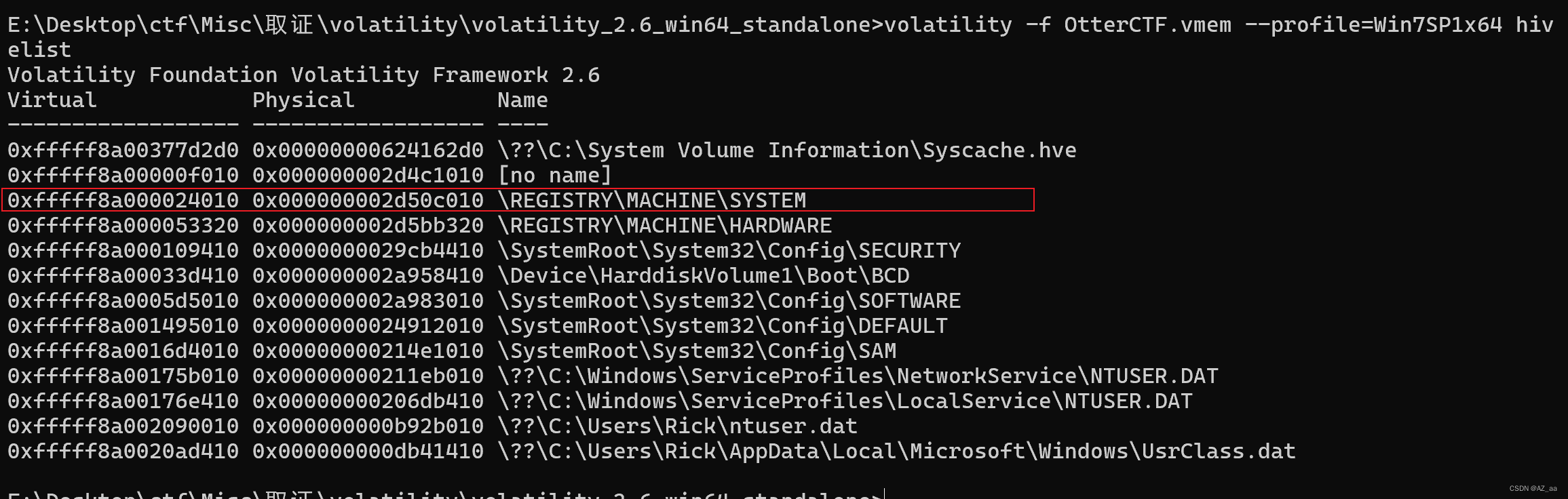

主机名:可以直接用hivedump

也可以:hivelist

volatility -f OtterCTF.vmem --profile=Win7SP1x64 hivelist

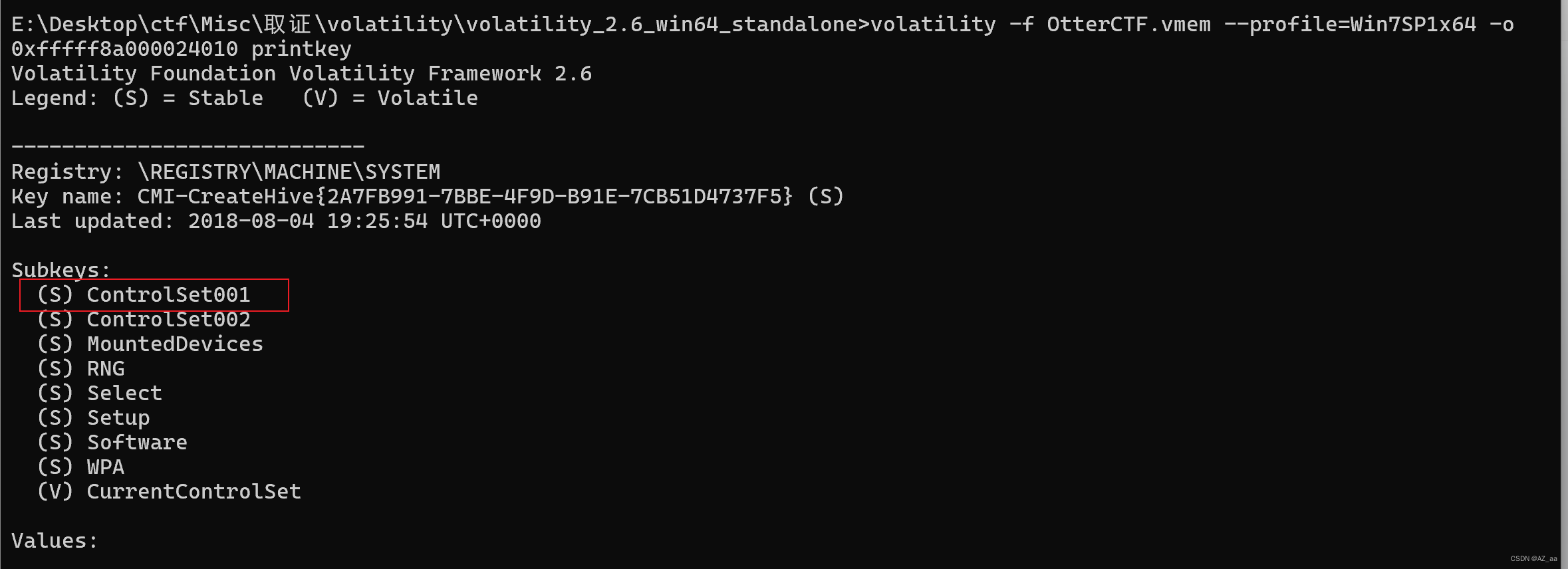

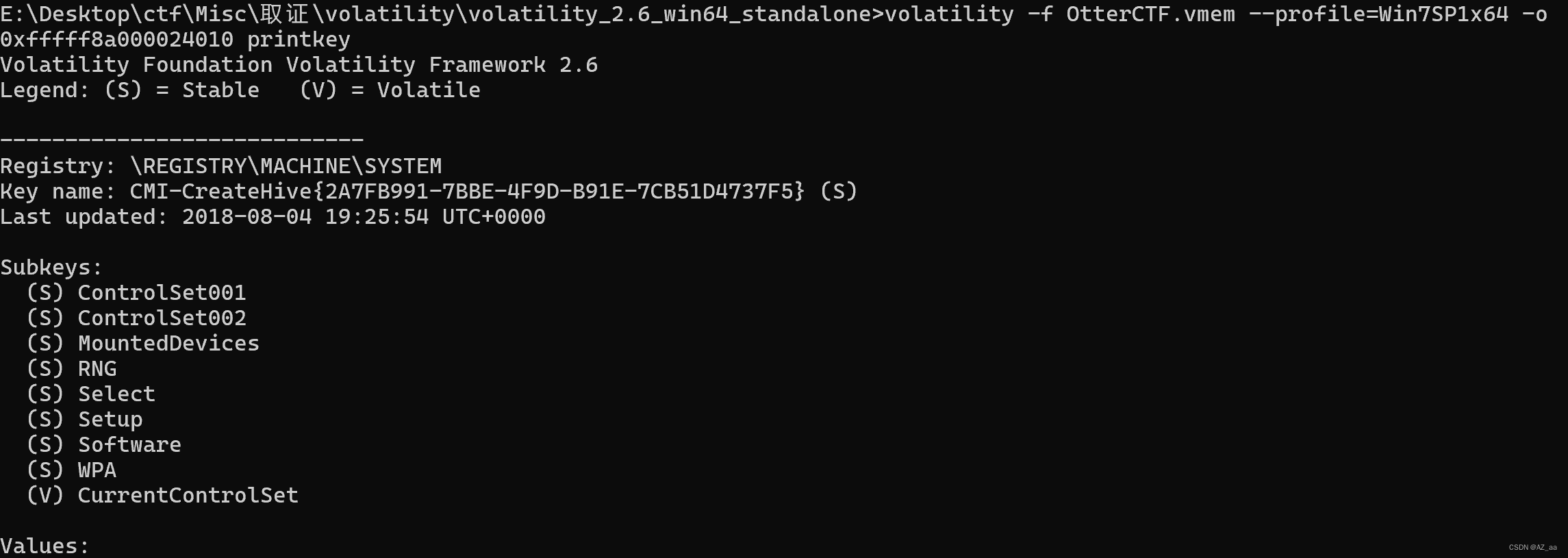

volatility -f OtterCTF.vmem --profile=Win7SP1x64 -o 0xfffff8a000024010 printkey

volatility -f OtterCTF.vmem --profile=Win7SP1x64 -o 0xfffff8a000024010 printkey -K ControlSet001

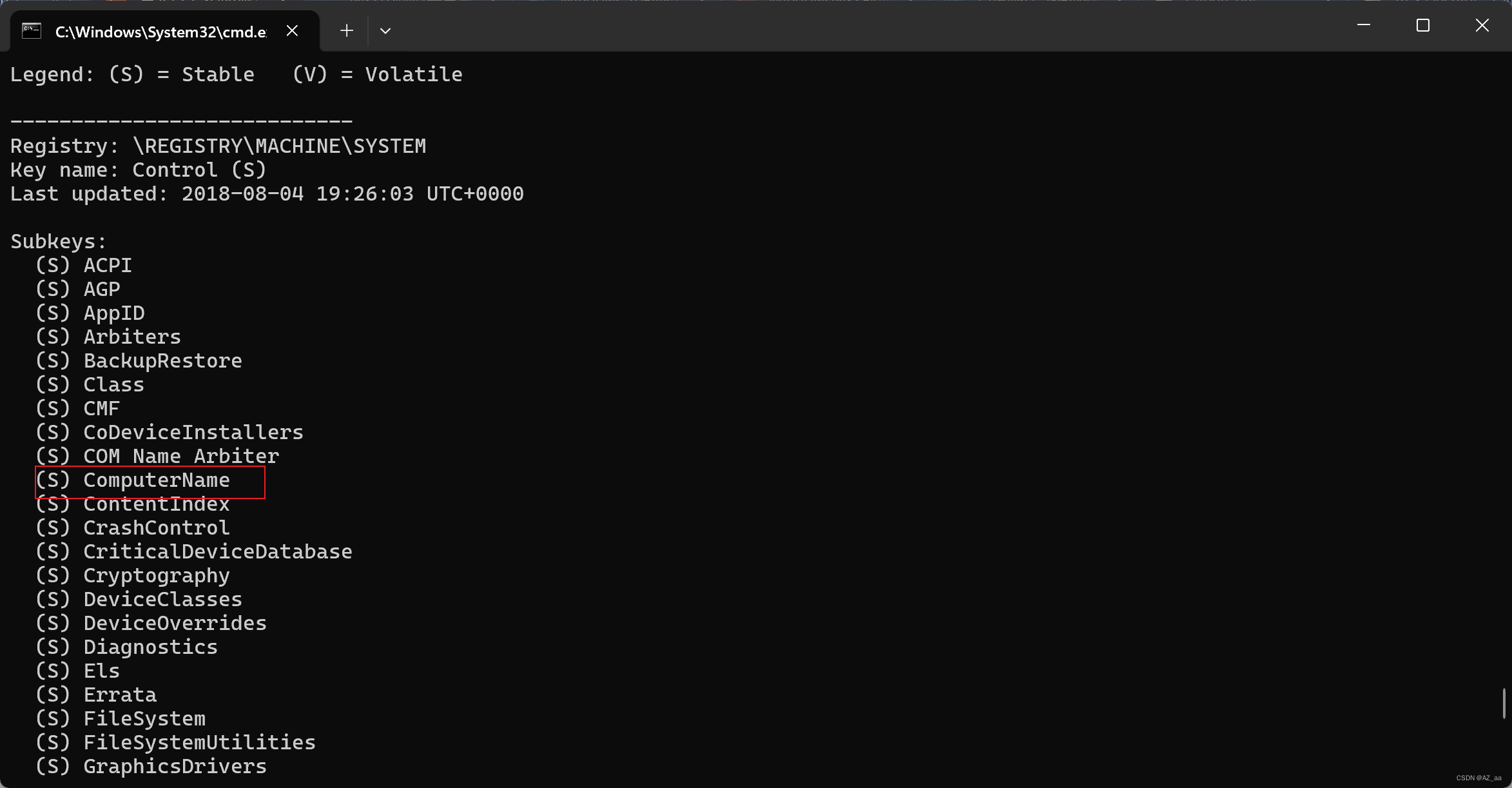

volatility -f OtterCTF.vmem --profile=Win7SP1x64 -o 0xfffff8a000024010 printkey -K ControlSet001\Control

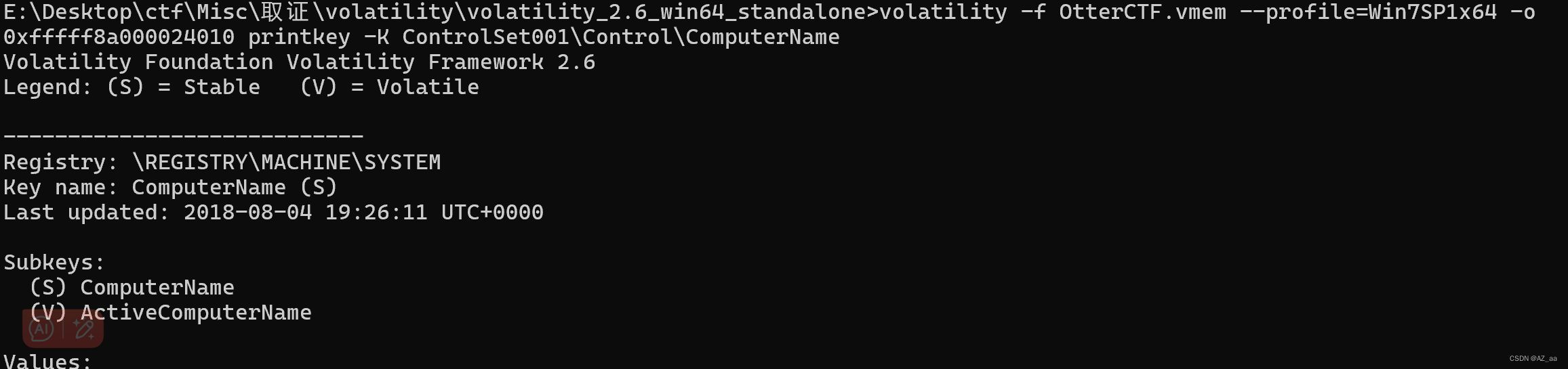

volatility -f OtterCTF.vmem --profile=Win7SP1x64 -o 0xfffff8a000024010 printkey -K ControlSet001\Control\ComputerName

volatility -f OtterCTF.vmem --profile=Win7SP1x64 -o 0xfffff8a000024010 printkey -K ControlSet001\Control\ComputerName\ComputerName

找到了主机名:WIN-LO6FAF3DTFE

3.play time

瑞克只是喜欢玩一些很好的老电子游戏。你知道他在玩什么游戏吗?服务器的IP地址是什么?

晕只知道思路,不知游戏。

思路,pslist查看到游戏进程,然后在netscan里找到对应ip

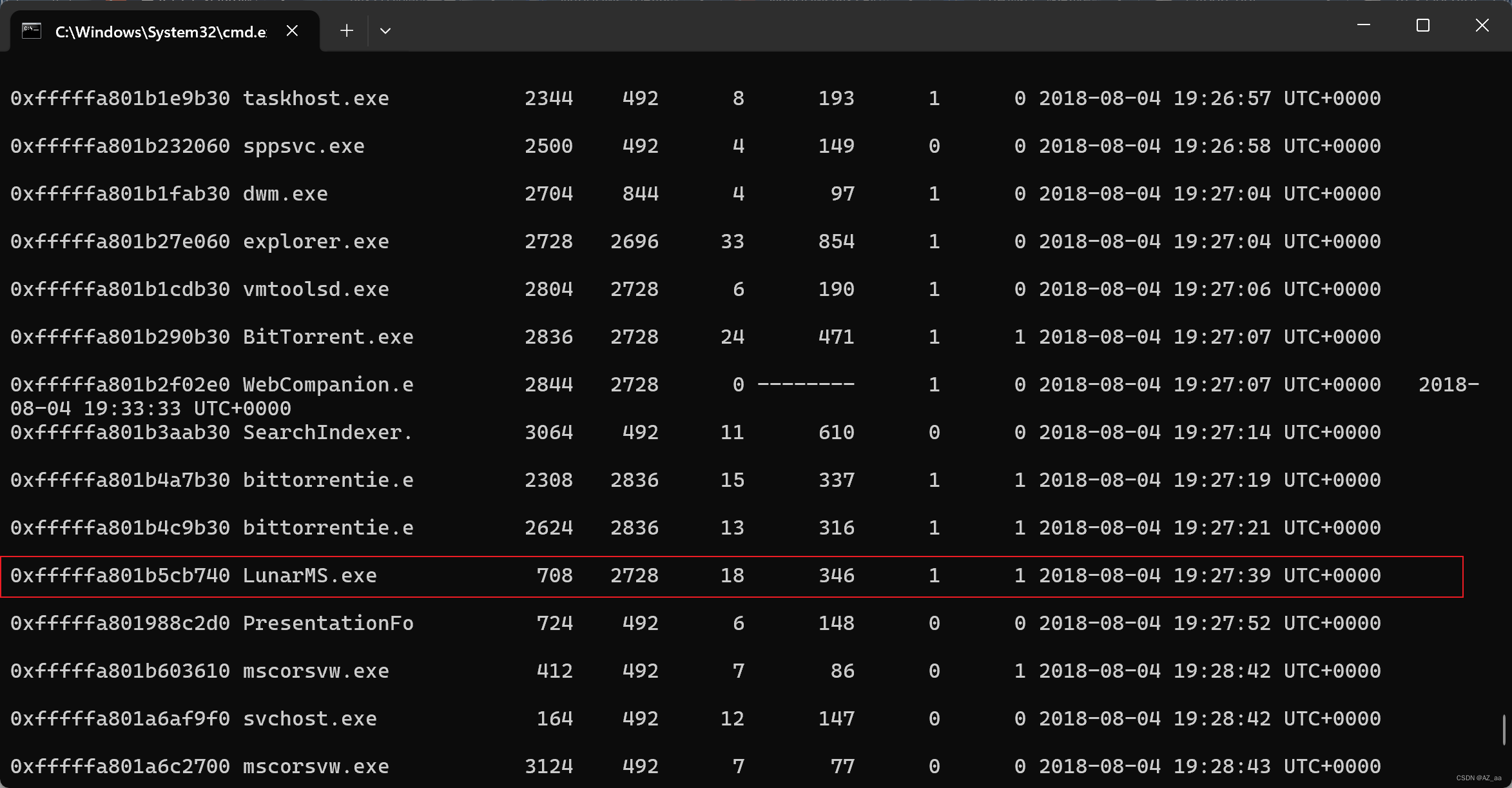

volatility -f OtterCTF.vmem --profile=Win7SP1x64 pslist

找到游戏名LunarMS

找到游戏名LunarMS

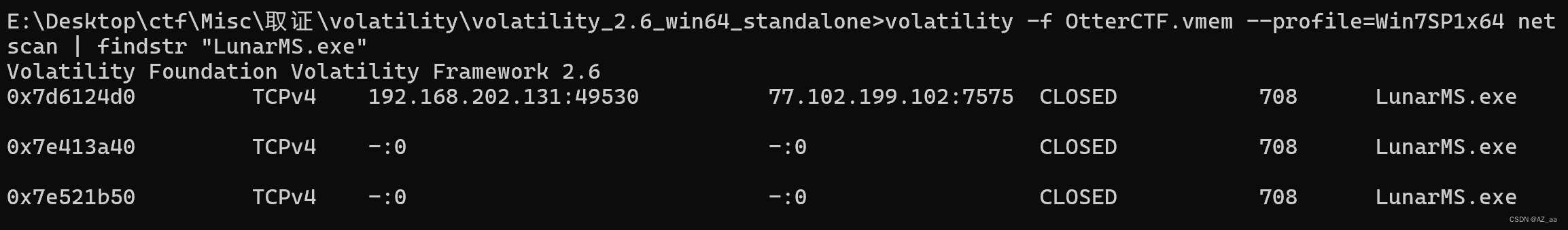

volatility -f OtterCTF.vmem --profile=Win7SP1x64 netscan | findstr "LunarMS.exe"

找到IP: 77.102.119.102

4.Name Game

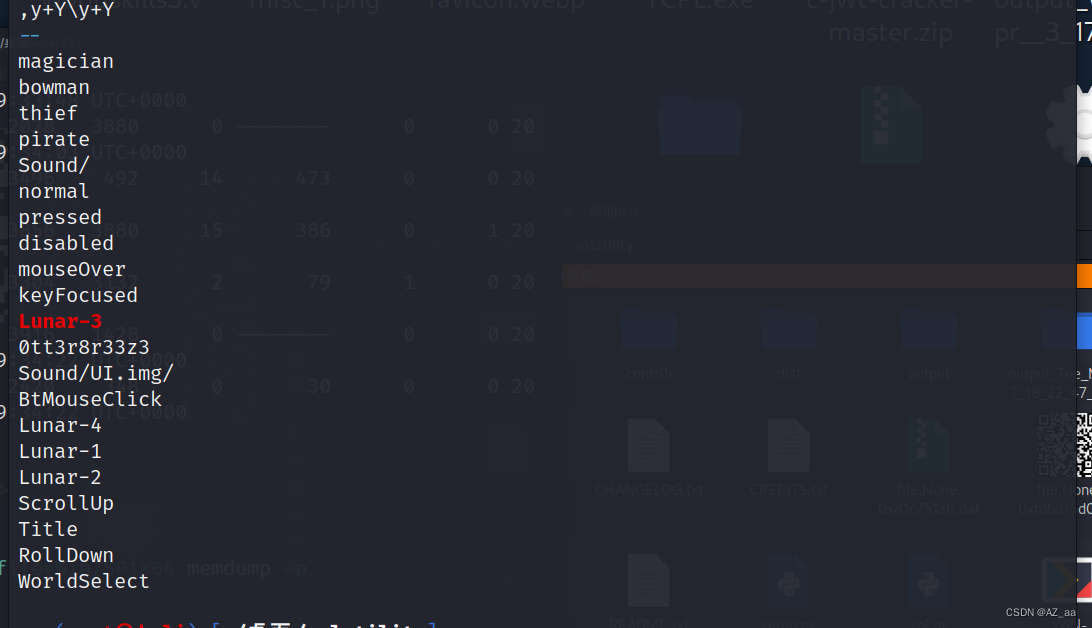

我们知道该帐户登录了一个名为 Lunar-3 的频道。账户名是什么?

把那个游戏进程提取出来

python2 vol.py -f OtterCTF.vmem --profile=Win7SP1x64 memdump -p 708 -D ./

然后用strings 看一下

strings 708.dmp | grep "Lunar-3" -C 10

0tt3r8r33z3

5.Name Game2

通过一点研究,我们发现登录角色的用户名总是在这个签名之后:

0x64 0x??{6-8}0x40 0x06 0x??{18}0x 5a 0x 0 c 0x 00 {2}

瑞克的角色叫什么?格式:CTF{...}

0x64 0x??{6-8}0x40 0x06 0x??{18}0x 5a 0x 0 c 0x 00 {2}意思是16进制64后6-8位是16进制40 16进制06,再18位后是十六进制5a 十六进制0c 十六进制00

直接把游戏进程放在010里发现了M0rtyLOL

6、Silly Rick

傻里克总是忘记他的电子邮件密码,因此他使用在线存储密码服务来存储他的密码。他总是复制粘贴密码,这样就不会弄错。rick 的电子邮件密码是什么?

复制粘贴:clipboard

volatility -f OtterCTF.vmem --profile=Win7SP1x64 clipboard

找到了:M@il_Pr0vid0rs

7. [BMZCTF]内存取证三项

一天下午小白出去吃饭,临走之前还不忘锁了电脑,这时同寝室的小黑想搞点事情,懂点黑客和社工知识的小黑经过多次尝试获得了密码成功进入电脑,于是便悄悄在电脑上动起手脚了,便在桌面上写着什么,想给小白一个惊喜,同时还传送着小白的机密文件,正巧这时小白刚好回来,两人都吓了一跳,小黑也不管自己在电脑上留下的操作急忙离开电脑,故作淡定的说:“我就是随便看看”。

1.小黑写的啥,据说是flag?2.那么问题来了,小白的密码是啥?

3.小黑发送的机密文件里面到底是什么

1.写的啥,猜测editbox

volatility -f L-12A6C33F43D74-20161114-125252.raw --profile=WinXPSP2x86 editbox

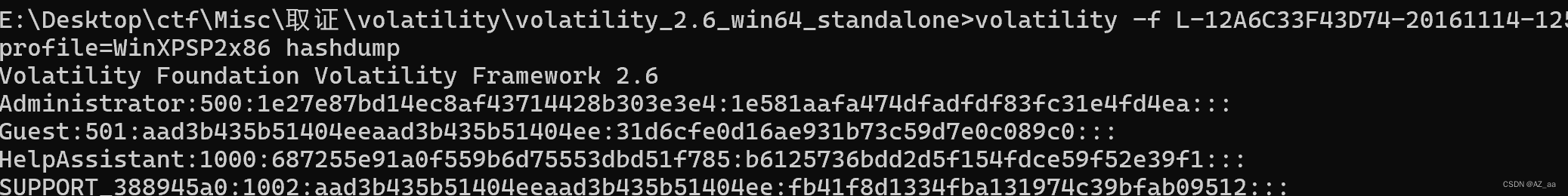

2. 密码:hashdump

volatility -f L-12A6C33F43D74-20161114-125252.raw --profile=WinXPSP2x86 hashdump

md5解密即可。

19950101

3.黑发送的机密文件里面到底是什么

在cmdscan里找到

然后直接下载这个文件

volatility -f L-12A6C33F43D74-20161114-125252.raw --profile=WinXPSP2x86 dumpfiles -Q 0x0000000002c61318 -D ./

密码是生日19950101

flag{Thi5_Is_s3cr3t!}

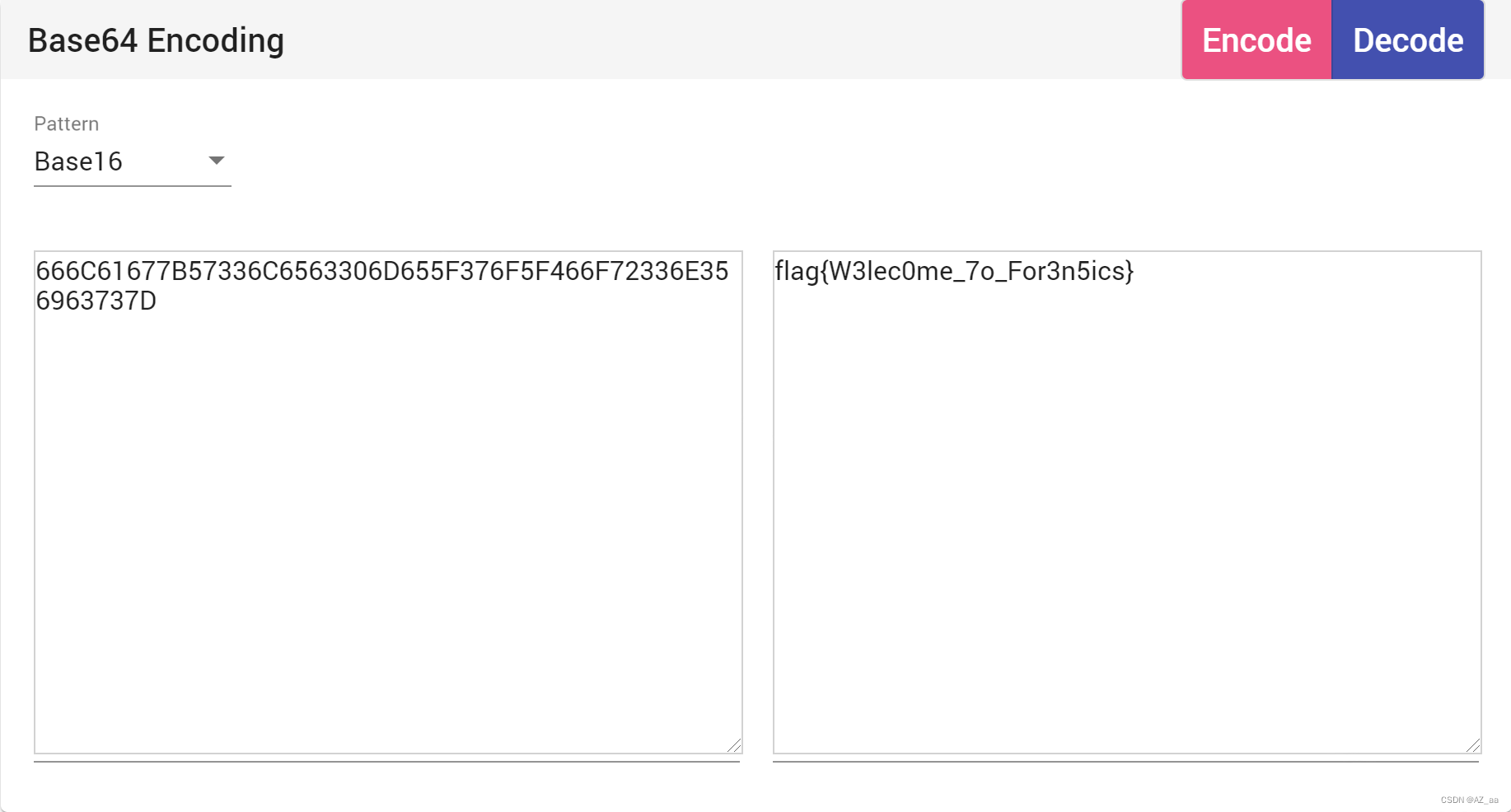

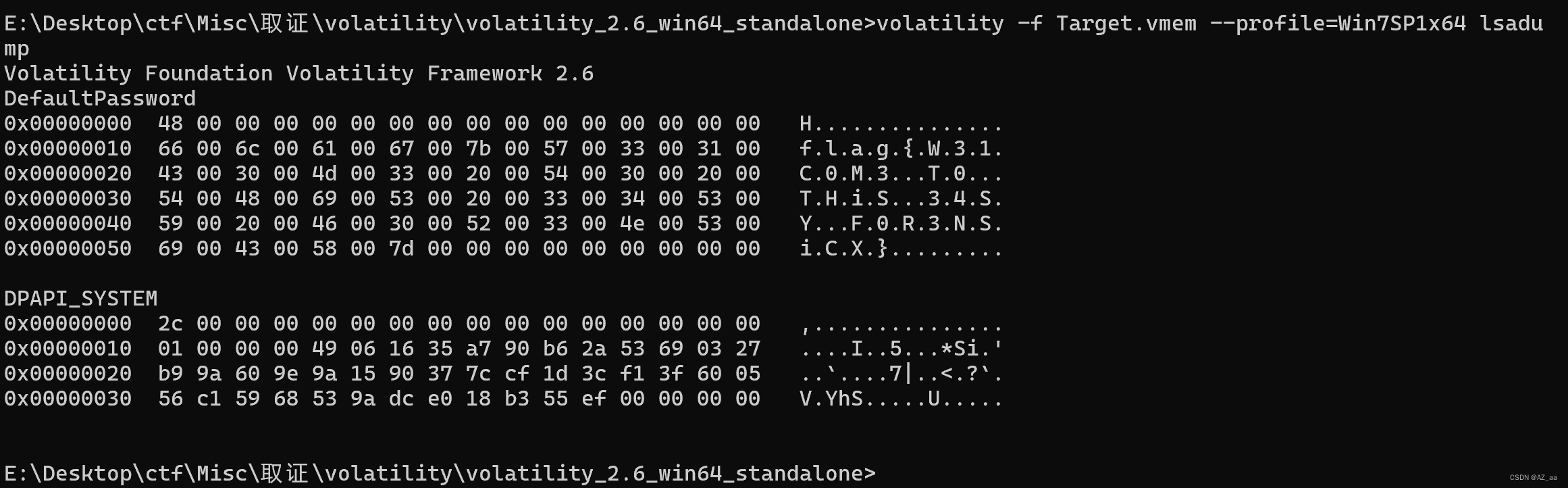

8.[陇剑杯]内存分析

1.网管小王制作了一个虚拟机文件,让您来分析后作答:

虚拟机的密码是_____________

volatility -f Target.vmem --profile=Win7SP1x64 lsadump

flag{W31C0M3 T0 THiS 34SY F0R3NSiCX}